Utilizar Firebox Cloud para Proteger un Servidor Web

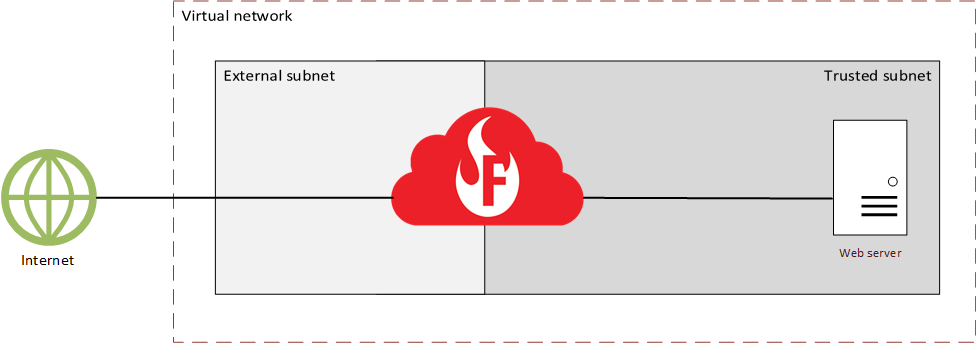

Puede configurar las políticas de proxy y los servicios de suscripción en su archivo de configuración de Firebox Cloud para proteger un servidor web en la red virtual conectada a su instancia de Firebox Cloud.

Para obtener más información sobre las funciones de Firebox Cloud, consulte:

Paso 1 — Iniciar una Instancia de Firebox Cloud

Para proteger un servidor web con Firebox Cloud, debe iniciar una instancia de Firebox Cloud en la misma red virtual del servidor web que desea proteger. Debe asignar una dirección IP pública a eth0 de la instancia de Firebox Cloud. Esta es la dirección IP pública de Firebox Cloud. El servidor web que desea proteger debe estar en la subred privada de la red virtual donde implementa la instancia de Firebox Cloud.

Para ver los pasos detallados para iniciar y configurar una instancia de Firebox Cloud en AWS o Azure, consulte:

https://<eth0_public_IP>:8080

Después de que se haya conectado a Fireware Web UI para su instancia de Firebox Cloud, puede configurar su Firebox Cloud.

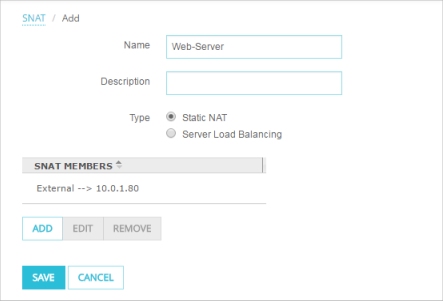

Paso 2 — Agregar una Acción de NAT Estática

Agregue una acción de NAT estática para el tráfico de la interfaz externa a la dirección IP interna del servidor web. Entonces puede usar la acción de NAT estática en las políticas que permiten el tráfico a su servidor web.

Para agregar una acción de NAT estática desde Fireware Web UI:

- Seleccione Firewall > SNAT.

- Agregue una acción de NAT estática que permite el tráfico de la interfaz externa a la dirección IP privada del servidor web. En Fireware v12.2 o superior, también puede especificar un FQDN en la acción NAT estática.

- Haga clic en Guardar.

Paso 3 — Agregar Políticas de Proxy HTTP y HTTPS

Después de agregar la acción de NAT estática, para permitir el tráfico HTTP y HTTPS al servidor web, puede agregar políticas de proxy que usen la nueva acción de NAT estática. Usted también clona las acciones de proxy predefinidas para cada política y crea acciones de proxy definidas por el usuario que usted puede editar.

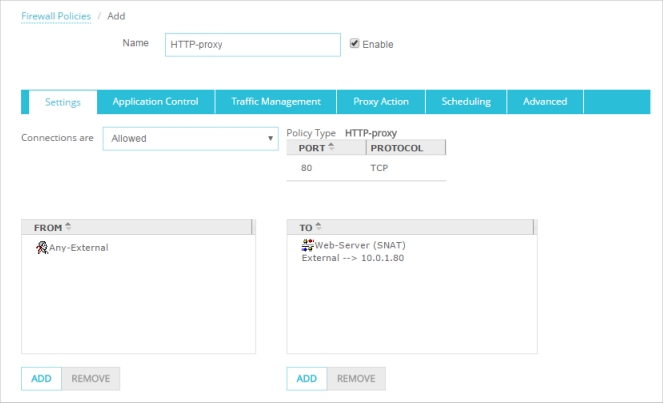

Agregar una Política de Proxy HTTP

Para permitir el tráfico HTTP a través de Firebox Cloud al servidor web a través del puerto 80, debe agregar una política de proxy HTTP a la configuración de Firebox Cloud.

Para agregar la política de Proxy HTTP, desde Fireware Web UI:

- Seleccione Firewall > Políticas de Firewall.

- Haga clic en Agregar Política.

- Seleccione Servidores Proxy.

- Seleccione el HTTP-proxy y la acción de proxy HTTP-Server.Standard.

- Haga clic en Agregar Política.

De manera predeterminada, la política permite el tráfico de Cualquiera-Externo a Cualquiera-De Confianza. - En la lista de política A, elimine Cualquiera-De Confianza y luego haga clic en Agregar.

- En la lista desplegable Tipo de Miembro, seleccione NAT Estática y seleccione la acción de NAT estática que ha agregado. Haga clic en Aceptar.

La acción de NAT estática se agrega a la política.

Para seleccionar una acción de proxy definida por el usuario para el tráfico HTTP:

- Seleccione la pestaña Acción de Proxy.

- En la lista desplegable Acción de Proxy, seleccione Clonar la acción de proxy actual.

Se crea y asigna a la política una acción de proxy definida por el usuario basada en la acción de proxy predefinida. La acción de proxy clonada tiene un número adjunto al nombre. Por ejemplo, HTTP-Server.Standard.1. - Haga clic en Guardar.

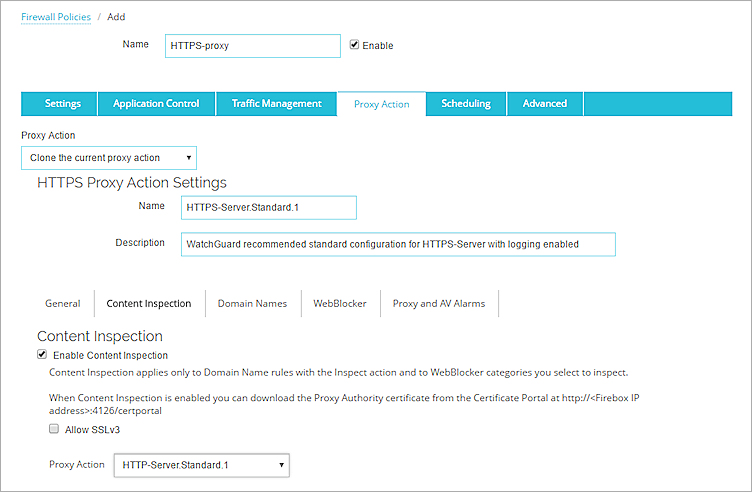

Agregar una Política de Proxy HTTPS

Para permitir el tráfico web seguro (HTTPS) a su servidor web, también debe agregar una política de proxy HTTPS que permita las conexiones HTTPS al servidor a través del puerto 443. En la configuración del proxy, usted clona la acción de proxy HTTPS predefinida y permite la inspección del contenido HTTPS.

Para agregar la política de proxy HTTPS, desde Fireware Web UI:

- Seleccione Firewall > Políticas de Firewall.

- Haga clic en Agregar Política.

- Seleccione Servidores Proxy.

- Seleccione el HTTPS-proxy y la acción de proxy HTTPS-Server.Standard.

- Haga clic en Agregar Política.

De manera predeterminada, la política permite el tráfico de Cualquiera-Externo a Cualquiera-De Confianza. - En la lista A, elimine Cualquiera-De Confianza y luego haga clic en Agregar.

- En la lista desplegable Tipo de Miembro, seleccione NAT Estática y seleccione la acción de NAT estática que ha agregado. Haga clic en Aceptar.

La acción de NAT estática se agrega a la política.

Para seleccionar una acción de proxy definida por el usuario y permitir la inspección de contenido HTTPS:

- Seleccione la pestaña Acción de Proxy.

- En la lista desplegable Acción de Proxy, seleccione Clonar la acción de proxy actual.

Se crea y asigna a la política una acción de proxy definida por el usuario basada en la acción de proxy predefinida. La acción de proxy clonada tiene un número adjunto al nombre. Por ejemplo, HTTPS-Server.Standard.1.

- En la sección Configuración de la Acción de Proxy HTTPS, seleccione la pestaña Inspección de Contenido.

- Marque la casilla de selección Habilitar Inspección de Contenido.

- En la lista desplegable Acción de Proxy, seleccione la acción de proxy HTTP definida por el usuario que creó al clonar la acción de proxy HTTP en la política Proxy HTTP. Por ejemplo, seleccione HTTP-Server.Standard.1.

- Haga clic en Guardar.

Importar un Certificado de Servidor Proxy

Si habilita la inspección de contenido HTTPS, el proxy HTTPS intercepta la solicitud HTTPS e inicia una nueva conexión con el servidor HTTPS de destino en nombre del cliente. El proxy HTTPS en su configuración de Firebox Cloud envía un certificado autofirmado al cliente que originó la conexión. Para evitar errores de certificado en el explorador web para los usuarios que se conectan al servidor con HTTPS, usted debe obtener el certificado del servidor proxy y el par de claves del servidor web e importarlos a Firebox Cloud como un certificado de servidor proxy.

Para importar el certificado, desde Fireware Web UI:

- Seleccione Sistema > Certificados.

- Seleccione Importar Certificado.

- Para la Función de Certificado, seleccione Servidor Proxy.

- Importe el archivo de certificado de su servidor web.

- Guarde la configuración.

Para más información, consulte Administrar Certificados del Dispositivo (Web UI).

Paso 4 — Habilitar los Servicios de Suscripción

Firebox Cloud incluye los servicios de suscripción activados que puede usar para controlar el tráfico de red. Siga las instrucciones de estos procedimientos para habilitar los servicios de suscripción para las políticas de proxy HTTP y HTTPS.

Habilitar Gateway AntiVirus

Gateway AntiVirus funciona con los proxies SMTP, POP3, HTTP, FTP, y TCP-UDP. Cuando se identifica un nuevo virus, se registran las funciones que hacen que el virus sea único. Estas características registradas se conocen como la firma. Gateway AntiVirus utiliza estas firmas para buscar virus cuando el proxy escanea el contenido.

Para habilitar el Gateway Antivirus en la acción de proxy HTTP definida por el usuario asignada a su política de proxy HTTP, desde el Fireware Web UI:

- Seleccione Servicios de Suscripción > Gateway AV.

El asistente Gateway AntiVirus Activation Wizard se inicia automáticamente si Gateway Antivirus no está ya habilitado. - Complete el asistente.

Habilitar Intrusion Prevention Service (IPS)

Intrusion Prevention Service (IPS) ofrece protección en tiempo real contra amenazas, tales como spyware, inyecciones de código SQL, scripts de sitios y desbordamiento de buffers.

Para habilitar el IPS, desde Fireware Web UI:

- Seleccione Servicios de Suscripción > IPS.

- Marque la casilla de selección Habilitar Intrusion Prevention.

- Asegúrese de que el IPS esté habilitado en las políticas proxy HTTP y proxy HTTPS que agregó.

Habilitar Botnet Detection

El servicio de suscripción de Botnet Detection usa un suministro de direcciones IP de sitios botnet desde Reputation Enabled Defense (RED). Estos sitios botnet conocidos se agregan a la Lista de Sitios Bloqueados que habilita Firebox Cloud para bloquear estos sitios a un nivel de paquete.

Para habilitar la Botnet Detection, en Fireware Web UI:

- Seleccione Servicios de Suscripción > Botnet Detection.

- Seleccione la casilla de selección Bloquear tráfico de sitios sospechados de botnet.

- Haga clic en Guardar.

Habilitar Data Loss Prevention

El servicio Data Loss Prevention (DLP) le permite detectar, monitorizar y prevenir la transmisión no autorizada y accidental de información confidencial fuera de su red o a través de los límites de la red. Puede usar el PCI Audit Sensor o el HIPAA Audit Sensor incorporados o crear su propio sensor.

Por ejemplo, para habilitar Data Loss Prevention para el cumplimiento de PCI, desde Fireware Web UI:

- Seleccione Servicios de Suscripción > Data Loss Prevention.

- Marque la casilla de selección Habilitar Data Loss Prevention.

- Seleccione la pestaña Políticas.

- Configure el proxy HTTP y proxy HTTPS para usar el PCI Audit Sensor.

- Haga clic en Guardar.

Los sensores predeterminados de Data Loss Prevention monitorean y envían mensajes de registro cuando detectan datos que coinciden con las reglas habilitadas en el sensor. Para cambiar la acción del sensor, puede clonar el sensor y luego editar la configuración en el nuevo sensor.

Configurar Threat Detection and Response

Threat Detection and Response (TDR) es un servicio basado en la nube alojado por WatchGuard. Su cuenta de Threat Detection and Response en la nube recopila y analiza datos forenses recibidos de los Fireboxes y Host Sensors en su red. Usted inicia sesión en su cuenta de TDR en el WatchGuard Portal para configurar los ajustes de la cuenta, la configuración del Host Sensor, y para monitorizar y gestionar las amenazas de seguridad.

Para poder habilitar Threat Detection and Response en la configuración de su Firebox Cloud, debe iniciar sesión en Threat Detection and Response y obtener su UUID de la Cuenta TDR.

Para más información, consulte

Para encontrar su UUID de la Cuenta:

- Inicie sesión en TDR en WatchGuard Cloud como usuario con credenciales de Operator.

- Seleccione Monitorizar > Detección de Amenazas.

- En la sección Dispositivos/Usuarios, seleccione Firebox.

El UUID de la Cuenta se muestra en la parte superior de la página. - Copie el UUID de la Cuenta.

Para habilitar Threat Detection and Response, en Fireware Web UI:

- Seleccione Servicios de Suscripción > Detección de Amenazas.

- Marque la casilla de selección Habilitar Threat Detection & Response.

- En los cuadros de texto de UUID de la Cuenta y Confirmar, pegue su UUID de la Cuenta.

- Haga clic en Guardar.

Para más información, consulte Habilitar TDR en Su Firebox.

Configurar Geolocation

El servicio de suscripción de Geolocation usa una base de datos de direcciones IP y países para identificar la ubicación geográfica de las conexiones a través del Firebox. Geolocation está habilitada de manera predeterminada. Puede configurar Geolocation para que bloquee conexiones hacia o desde regiones específicas.

Si su configuración de red interna incluye direcciones IP fuera de los rangos de direcciones IP privadas reservadas que se definen en las RFC 1918, RFC 5737 o RFC 3330, asegúrese de buscar la geolocalización de las direcciones IP en su red antes de bloquear un país.

Para buscar la geolocalización de una dirección IP, desde Fireware Web UI:

- Seleccione Panel de Control > Geolocation > Buscar.

- Especifique la dirección IP que desea buscar.

Para seleccionar los países que desea bloquear, desde Fireware Web UI:

- Seleccione Servicios de Suscripción > Geolocation.

- Marque la casilla de selección Habilitar Geolocation.

- Seleccione los países que desea bloquear en un mapa o una lista.

- Configure excepciones si hay sitios que desea permitir en los países bloqueados.

- Guarde la configuración.

Para obtener más información sobre cómo seleccionar países y configurar excepciones, consulte Configurar Geolocation.