Editar la Configuración de Mobile VPN with IKEv2

Este tema explica cómo editar una configuración existente de Mobile VPN with IKEv2. Puede configurar lo siguiente:

- Ajustes de red

- Grupo de direcciones IP virtuales

- Servidores de autenticación

- Usuarios y grupos

- Certificados

- Ajustes de las fases 1 y 2

- DNS y WINS

- Ajuste de tiempo de espera para la autenticación de usuario

Si aún no ha configurado Mobile VPN with IKEv2, recomendamos que use el Setup Wizard. El Setup Wizard le ayuda a establecer una configuración básica de Mobile VPN with IKEv2. Para más información, consulte Usar el WatchGuard IKEv2 Setup Wizard.

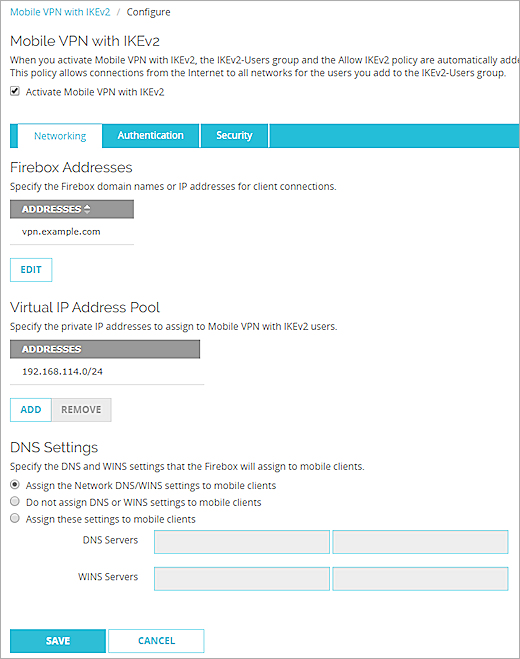

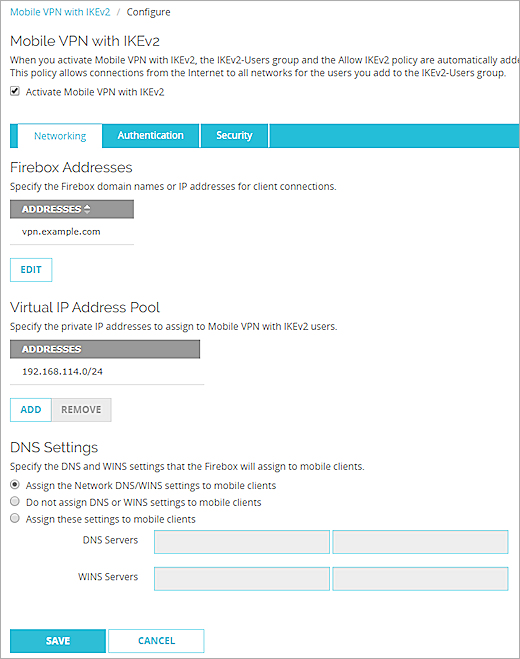

- (Fireware v12.3 o versión superior) Seleccione VPN > Mobile VPN.

- En la sección IKEv2, seleccione Configurar.

Aparece la página de Mobile VPN with IKEv2. - (Fireware v12.2.1 o versión inferior) Seleccione VPN > Mobile VPN with IKEv2.

Aparece la página de Mobile VPN with IKEv2. - Haga clic en Configurar.

- Marque la casilla de selección Activar Mobile VPN with IKEv2 si Mobile VPN with IKEv2 no está ya activado.

- Use la información en las siguientes secciones para configurar los ajustes de Mobile VPN with IKEv2.

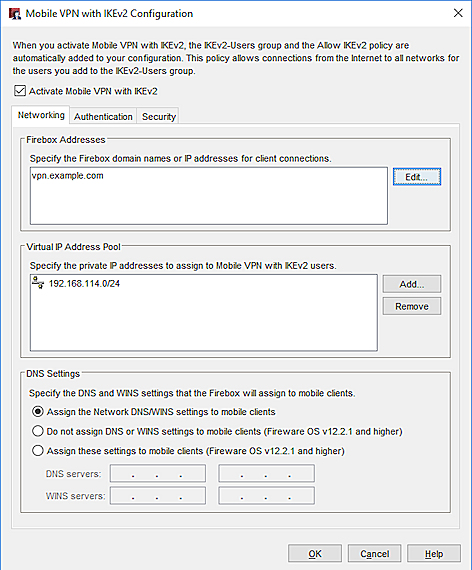

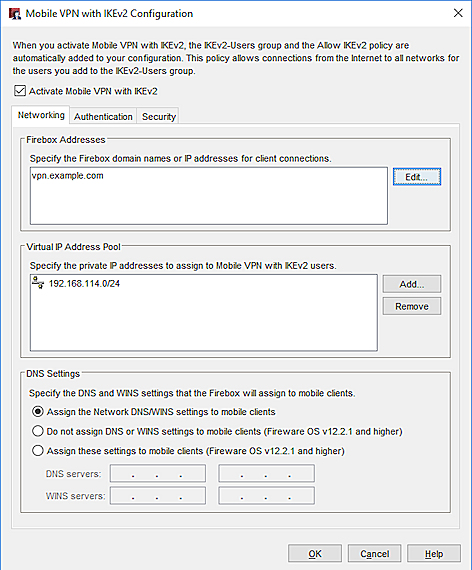

- (Fireware v12.3 o versión superior) Seleccione VPN > Mobile VPN > IKEv2.

Aparece el cuadro de diálogo Configuración de Mobile VPN with IKEv2. - (Fireware v12.2.1 o versión inferior) Seleccione VPN > Mobile VPN > IKEv2 > Configurar.

Aparece el cuadro de diálogo Configuración de Mobile VPN with IKEv2.

- Marque la casilla de selección Activar Mobile VPN with IKEv2 si Mobile VPN with IKEv2 no está ya activado.

- Use la información en las siguientes secciones para configurar los ajustes de Mobile VPN with IKEv2.

Editar Configuraciones de red

En la pestaña Red, en la sección Direcciones de Firebox, especifique una dirección IP o nombre de dominio para las conexiones de usuarios de Mobile VPN with IKEv2. Si su Firebox está detrás de un dispositivo NAT, debe especificar la dirección IP pública o el nombre de dominio del dispositivo NAT.

Editar el Grupo Virtual de Direcciones IP

En la pestaña Red, el Grupo Virtual de Direcciones IP muestra las direcciones IP internas que usan los usuarios de Mobile VPN with IKEv2 a través del túnel. El grupo de direcciones IP virtuales debe contener al menos dos direcciones IP. De forma predeterminada, el Firebox asigna direcciones en el rango 192.168.114.0/24 a clientes de Mobile VPN with IKEv2.

Le recomendamos que no utilice los rangos de red privada 192.168.0.0/24 o 192.168.1.0/24 en sus redes corporativas o de invitados. Estos rangos se utilizan comúnmente en redes domésticas. Si un usuario de VPN móvil tiene un rango de red doméstica que se superpone con el rango de su red corporativa, el tráfico del usuario no pasa por el túnel VPN. Para resolver este problema, le recomendamos Migrar a un Nuevo Rango de Red Local.

Para obtener más información acerca de las direcciones IP virtuales, consulte Direcciones IP Virtuales y Mobile VPN.

Para agregar al grupo de direcciones IP virtuales:

- Haga clic en Agregar.

Aparece el cuadro de diálogo Agregar Grupo de Direcciones. - En la lista desplegable Elegir Tipo, seleccione IPv4 de Red o IPv4 de Host.

- En el cuadro de texto adyacente, ingrese una dirección IP o una dirección IP de red.

Editar configuraciones de autenticación

En la pestaña Autenticación puede configurar servidores de autenticación, y los usuarios y grupos autorizados.

Si sus usuarios se autentican en los recursos de red con Active Directory, recomendamos que configure la autenticación RADIUS para que la VPN IKEv2 pueda pasar a través de las credenciales de Active Directory.

En Fireware v12.7 o superior, puede configurar el Firebox para reenviar solicitudes de autenticación para usuarios de VPN IKEv2 directamente a AuthPoint, la solución de autenticación multifactor (MFA) basada en la nube de WatchGuard. Después de configurar los ajustes requeridos en AuthPoint, AuthPoint aparece en la lista de servidores de autenticación en el Firebox. En la configuración de Mobile VPN with IKEv2, debe seleccionar AuthPoint como servidor de autenticación. Para obtener más información sobre la autenticación multifactor para Mobile VPN with IKEv2, consulte Acerca de la Autenticación de Usuario de Mobile VPN with IKEv2.

Configurar los Servidores de Autenticación (Fireware v12.5 o versión superior)

- Seleccione la pestaña Autenticación.

- En la lista desplegable Servidores de Autenticación, seleccione un servidor.

- Haga clic en Agregar.

- Repita los pasos 2 y 3 para agregar más servidores.

- Para indicar que un servidor es el principal, selecciónelo y haga clic en Subir hasta que aparezca primero en la lista.

- Seleccione la pestaña Autenticación.

- En la lista Servidores de Autenticación, seleccione uno o más servidores.

- Para indicar que un servidor es el principal, selecciónelo y haga clic en Configurar como Predeterminado.

Configurar los Servidores de Autenticación (Fireware v12.4.1 o versión inferior)

- Seleccione la pestaña Autenticación.

- En la lista Servidores de Autenticación, seleccione uno o más servidores.

- Si selecciona tanto Firebox-DB como RADIUS, puede seleccionar Establecer como servidor predeterminado para que RADIUS sea el servidor de autenticación predeterminado.

- Seleccione la pestaña Autenticación.

- En la lista Servidores de Autenticación, seleccione uno o más servidores.

- Si selecciona tanto Firebox-DB como RADIUS, puede seleccionar Establecer como servidor predeterminado para que RADIUS sea el servidor de autenticación predeterminado.

Configurar usuarios y grupos

Si usa el Firebox-DB para la autenticación, debe usar el grupo Usuarios de IKEv2 que se crea de forma predeterminada. Puede agregar los nombres de otros grupos y usuarios que utilicen Mobile VPN with IKEv2. Para cada grupo o usuario que agrega, puede seleccionar el servidor de autenticación en donde existe el grupo, o seleccione Cualquiera si ese grupo existe en más de un servidor de autenticación. El nombre de grupo o usuario que agregue debe existir en el servidor de autenticación. Los nombres de grupo y usuario distinguen entre mayúsculas y minúsculas, y deben coincidir exactamente con el nombre en su servidor de autenticación.

Para obtener más información acerca de la autenticación de usuario, consulte Acerca de la Autenticación de Usuario de Mobile VPN with IKEv2.

- En la sección Usuarios y Grupos, seleccione usuarios y grupos para Mobile VPN with IKEv2.

- Para agregar un nuevo usuario o grupo de Firebox-DB, seleccione Firebox-DB en la primera lista desplegable.

- Para agregar un nuevo usuario o grupo de RADIUS, seleccione Cualquiera en la primera lista desplegable.

- En la segunda lista desplegable, seleccione Usuario o Grupo.

- Haga clic en Agregar.

Aparece el cuadro de diálogo Usuario de Firebox, Grupo de Firebox o Agregar Usuario o Grupo. - Para agregar un usuario nuevo de Firebox-DB, siga los Pasos 5 a 14 del apartado Definir un Nuevo Usuario para la Autenticación del Firebox.

- Para agregar un grupo nuevo de Firebox-DB, siga los Pasos 4 a 9 del apartado Definir un Nuevo Grupo para Autenticación en Firebox.

- Para agregar usuarios y grupos nuevos para la autenticación de terceros, siga los Pasos 4 a 11 del apartado Utilizar Usuarios y Grupos en las Políticas.

- (Opcional) En Fireware v12.5.4 o superior, para habilitar la Aplicación de Host Sensor para un grupo, marque la casilla de selección para ese grupo y luego marque la casilla de selección Aplicación de Host Sensor. Para deshabilitar la Aplicación de Host Sensor para un grupo, marque la casilla de selección para ese grupo y luego desmarque la casilla de selección Aplicación de Host Sensor. Para más información, consulte Acerca de la Aplicación de Host Sensor de TDR.

- En la sección Usuarios y Grupos, seleccione usuarios y grupos para Mobile VPN with IKEv2.

- Para agregar un nuevo usuario de Firebox-DB:

- Haga clic en Nuevo.

- Seleccione Usuario/Grupo de Firebox-DB.

Aparece el cuadro de diálogo Servidores de Autenticación. - Para agregar a un usuario, en la sección Usuarios, haga clic en Agregar.

Aparece el cuadro de diálogo Configurar Usuario del Firebox. - Especifique los ajustes de nombre de usuario, contraseña y tiempo de espera.

- (Opcional) Especifique los ajustes del límite de inicio de sesión para el usuario.

- Para agregar un nuevo grupo de Firebox-DB, en la sección Grupos de Usuarios, haga clic en Agregar.

Aparece el cuadro de diálogo Configurar Grupo del Firebox.- Especifique el nombre y los ajustes del límite de inicio de sesión para el grupo.

- (Opcional) En Fireware v12.5.4 o superior, puede Habilitar la Aplicación de Host Sensor para un grupo. Para obtener más información, consulte Acerca de la Aplicación de Host Sensor de TDR.

- Para agregar un nuevo usuario o grupo RADIUS:

- Haga clic en Nuevo.

- Seleccione Usuario/Grupo externo.

Aparece el cuadro de diálogo Agregar Usuario o Grupo. - Especifique el nombre de grupo.

- En la sección Tipo, seleccione Grupo.

- (Opcional) Especifique los ajustes del límite de inicio de sesión para el grupo.

- (Opcional) En Fireware v12.5.4 o superior, puede Habilitar la Aplicación de Host Sensor para un grupo. Para obtener más información, consulte Acerca de la Aplicación de Host Sensor de TDR.

Para obtener más información sobre cómo agregar usuarios de Firebox-DB, consulte Definir un Nuevo Usuario para la Autenticación del Firebox.

Para obtener más información sobre cómo agregar grupos de Firebox-DB, consulte Definir un Nuevo Grupo para Autenticación en Firebox.

Para obtener más información sobre cómo agregar usuarios y grupos de RADIUS, consulte Utilizar Usuarios y Grupos en las Políticas.

Configurar un Certificado de Autenticación

Puede seleccionar un certificado de Firebox o un certificado de terceros para la autenticación de Mobile VPN with IKEv2. Los certificados de Firebox y de terceros tienen estos requisitos:

- El uso de clave extendida (EKU) señala “serverAuth” y “Seguridad IKE de IP Intermedia” (OID 1.3.6.1.5.5.8.2.2)

- Dirección IP o nombre DNS como valor de Nombre Alternativo de Sujeto

En Fireware v12.5 o superior, el Firebox admite los certificados ECDSA (EC) para Mobile VPN with IKEv2. Su cliente IKEv2 también debe admitir certificados EC. La compatibilidad varía según el sistema operativo. Para más información, consulte Acerca de los certificados de Algoritmo de Firma Digital de Curva Elíptica (ECDSA).

Para seleccionar un certificado para la autenticación:

- Haga clic en la pestaña Seguridad.

- Para especificar un certificado para la autenticación, haga clic en Editar.

Aparece el cuadro de diálogo Ajustes de Dirección y Certificado de Firebox. - En la lista desplegable Tipo, seleccione Certificado Generado por el Firebox o Certificado de Terceros.

Configurar los Ajustes de Fase 1 y 2

Para configurar los ajustes de Fase 1, seleccione VPN > Ajustes Compartidos de IKEv2. Para más información acerca de las Configuraciones Compartidas de IKEv2, consulte Configurar los Ajustes Compartidos de IKEv2.

Las propuestas IPSec de Fase 2 usadas para Mobile VPN with IKEv2 son las mismas que configuró para usar con una VPN de sucursal IPSec. Si desea configurar una nueva propuesta de Fase 2 para usarla con Mobile VPN with IKEv2, debe agregarla en la página de Propuestas de Fase 2. Luego puede agregarla a la configuración de Mobile VPN with IKEv2.

- (Fireware v12.3 o versión superior) Seleccione VPN > Mobile VPN > Configurar.

- (Fireware v12.2.1 o versión inferior) Seleccione VPN > Mobile VPN with IKEv2 > Configurar.

- Seleccione Seguridad > Fase 2.

- Seleccione la pestaña Configuraciones de Fase 2.

- Seleccione Perfect Forward Secrecy Habilitado para habilitar Perfect Forward Secrecy (PFS).

- En la lista desplegable adyacente, seleccione un Grupo Diffie-Hellman.

- En la sección Propuestas de IPSec, seleccione una propuesta existente de la lista desplegable.

- Haga clic en Agregar.

- Para agregar una nueva propuesta, seleccione VPN > Propuestas de Fase 2. Para obtener más información sobre las Propuestas de Fase 2, consulte Agregar una Propuesta de Fase 2.

- Haga clic en Guardar.

- (Fireware v12.3 o versión superior) Seleccione VPN > Mobile VPN > IKEv2.

- (Fireware v12.2.1 o versión inferior) Seleccione VPN > Mobile VPN > IKEv2 > Configurar.

- Seleccione Seguridad > Fase 2.

- Seleccione la pestaña Configuraciones de Fase 2.

- Seleccione la casilla de selección PFS para habilitar Perfect Forward Secrecy (PFS).

- En la lista desplegable adyacente, seleccione un Grupo Diffie-Hellman.

- En la sección Propuestas de IPSec, seleccione una propuesta existente de la lista desplegable.

- Haga clic en Agregar.

- Para agregar una nueva propuesta, seleccione VPN > Propuestas de Fase 2. Para obtener más información sobre las Propuestas de Fase 2, consulte Agregar una Propuesta de Fase 2.

- Haga clic en Aceptar.

Configurar los Ajustes de DNS y WINS

En Fireware v12.2.1 o superior, puede especificar los servidores de DNS y WINS en la configuración de Mobile VPN with IKEv2.

No puede especificar un sufijo de dominio en la configuración de Mobile VPN with IKEv2 en el Firebox. Los clientes IKEv2 móviles no heredan el sufijo de dominio especificado en la configuración del servidor DNS de Red (global). Para configurar manualmente un sufijo de dominio en los ajustes del cliente VPN IKEv2 de Windows, consulte Configurar los Ajustes de DNS para clientes VPN L2TP o IKEv2 en la Base de Consulta de WatchGuard.

Para obtener información detallada sobre los ajustes de DNS para Mobile VPN with IKEv2, consulte Configurar los Servidores DNS y WINS para Mobile VPN with IKEv2.

- Seleccione VPN > Mobile VPN with IKEv2.

- En la sección Ajustes de DNS, seleccione una de estas opciones:

Asignar a los clientes móviles los ajustes de DNS/WINS de red

Si selecciona esta opción, los clientes móviles recibirán los primeros dos servidores DNS y los primeros dos servidores WINS que usted especifique en Red > Interfaces > DNS/WINS. Por ejemplo, si especifica el servidor DNS 10.0.2.53 en los ajustes de DNS/WINS de Red, los clientes de VPN móviles usan 10.0.2.53 como un servidor DNS. Aunque puede especificar hasta tres servidores DNS de Red, los clientes de VPN móviles usan solo los dos primeros en la lista.

De forma predeterminada, el ajuste Asignar a los clientes móviles los ajustes del Servidor DNS/WINS de Red se selecciona para las nuevas configuraciones de VPN móviles.

Los clientes IKEv2 móviles no heredan el sufijo de nombre de dominio especificado en la configuración del servidor DNS de Red.

No asignar a los clientes móviles los ajustes de DNS o WINS

Si selecciona esta opción, los clientes no reciben los ajustes de DNS o WINS de Firebox.

Asignar estos ajustes a clientes móviles

Si selecciona esta opción, los clientes móviles recibirán el servidor DNS y WINS que usted especifique en esta sección. Por ejemplo, si especifica 10.0.2.53 como servidor DNS, los clientes móviles usan 10.0.2.53 como el servidor DNS.

Puede especificar hasta dos direcciones IP de servidor DNS y hasta dos direcciones IP de servidor WINS. No puede especificar un sufijo de nombre de dominio.

- Haga clic en Guardar.

- Seleccione VPN > Mobile VPN > IKEv2 > Configurar.

- En la sección Ajustes de DNS, seleccione una de estas opciones:

Asignar a los clientes móviles los ajustes de DNS/WINS de red

Si selecciona esta opción, los clientes móviles recibirán los primeros dos servidores DNS y los primeros dos servidores WINS que usted especifique en Red > Interfaces > DNS/WINS. Por ejemplo, si especifica el servidor DNS 10.0.2.53 en los ajustes de DNS/WINS de Red, los clientes de VPN móviles usan 10.0.2.53 como un servidor DNS. Aunque puede especificar hasta tres servidores DNS de Red, los clientes de VPN móviles usan solo los dos primeros en la lista.

De forma predeterminada, el ajuste Asignar a los clientes móviles los ajustes del Servidor DNS/WINS de Red se selecciona para las nuevas configuraciones de VPN móviles.

Los clientes IKEv2 móviles no heredan el sufijo de nombre de dominio especificado en la configuración del servidor DNS de Red.

No asignar a los clientes móviles los ajustes de DNS o WINS

Si selecciona esta opción, los clientes no reciben los ajustes de DNS o WINS de Firebox.

Asignar estos ajustes a clientes móviles

Si selecciona esta opción, los clientes móviles recibirán el servidor DNS y WINS que usted especifique en esta sección. Por ejemplo, si especifica 10.0.2.53 como servidor DNS, los clientes móviles usan 10.0.2.53 como el servidor DNS.

Puede especificar hasta dos direcciones IP de servidor DNS y hasta dos direcciones IP de servidor WINS. No puede especificar un sufijo de nombre de dominio.

- Haga clic en Aceptar.

En Fireware v12.2 o inferior, no puede configurar los ajustes de DNS y WINS en los ajustes de Mobile VPN with IKEv2. Los clientes reciben automáticamente los servidores DNS y WINS especificados en los ajustes DNS/WINS de Red (global) en el Firebox. El sufijo del nombre de dominio no se hereda. Aunque puede especificar hasta tres servidores DNS de Red, los clientes de VPN móviles usan solo los dos primeros en la lista. Para obtener información sobre los ajustes de DNS/WINS de Red, consulte Configurar los Servidores DNS y WINS de Red.

Ajuste de Tiempo de Espera para la Autenticación de Usuario

En Fireware v12.5.4 o superior, puede especificar un valor de tiempo de espera personalizado para la autenticación de usuario EAP de Mobile VPN with IKEv2. Puede especificar un valor de tiempo de espera personalizado si los usuarios de IKEv2 móviles se autentican con autenticación multifactor (MFA) y necesitan más tiempo para responder a los avisos de la MFA. El valor de tiempo de espera predeterminado es de 20 segundos.

Antes de cambiar la configuración del tiempo de espera de autenticación de usuario, considere otros ajustes de tiempo de espera que podrían afectar Mobile VPN with IKEv2:

- Ajustes de RADIUS de Firebox — La configuración predeterminada del tiempo de espera es de 30 segundos (10 segundos y 3 reintentos). Si especifica un tiempo de espera de autenticación de usuario de Mobile VPN with IKEv2 superior a 30 segundos, y los usuarios de IKEv2 móviles se autentican a través de RADIUS, también debe aumentar el ajuste predeterminado de tiempo de espera de RADIUS para que sea superior a 30 segundos.

- AuthPoint — La configuración predeterminada del tiempo de espera es de 60 segundos y no se puede cambiar. Si los usuarios de IKEv2 móviles se autentican a través de AuthPoint, el tiempo de espera de autenticación de usuario para Mobile VPN with IKEv2 no debe superar los 60 segundos.

- Microsoft NPS (servidor RADIUS) — El tiempo de espera predeterminado es de 30 segundos.

Para obtener más información sobre los ajustes del tiempo de espera para los usuarios de IKEv2 móviles que se autentican a través de AuthPoint y RADIUS, consulte Integración de Firebox Mobile VPN with IKEv2 con AuthPoint.

Configurar el ajuste del tiempo de espera

Debe usar la CLI de Fireware para configurar este ajuste. Use este comando:

WG#diagnose vpn "/ike/param/set ikev2_eap_timeout=[xxx] action=now"

Por ejemplo, para configurar un valor de tiempo de espera personalizado de 40 segundos, especifique lo siguiente:

WG#diagnose vpn "/ike/param/set ikev2_eap_timeout=40 action=now"

Puede especificar un valor de tiempo de espera entre 20 y 300 segundos. Si especifica action=now, no tiene que reiniciar el Firebox para que esta configuración surta efecto, y el túnel no se volverá a introducir. El nuevo valor de tiempo de espera que especifique se aplicará a las nuevas conexiones de IKEv2.

Ver También

Usar el WatchGuard IKEv2 Setup Wizard

Configurar los Dispositivos iOS y macOS para Mobile VPN with IKEv2

Configurar los Dispositivos Windows para Mobile VPN with IKEv2

Configurar los Dispositivos Android para Mobile VPN with IKEv2

Configurar los Dispositivos Cliente para Mobile VPN with IKEv2

Acceso a Internet a través de un Túnel de Mobile VPN with IKEv2

Certificados para Autenticación de Túneles de Mobile VPN with IKEv2