Usar el Cliente VPN IPSec Nativo para macOS o iOS

Los dispositivos iOS de Apple (iPhone, iPad y iPod Touch) y macOS 10.6 y superior incluyen un cliente VPN IPSec Cisco nativo. Puede usar este cliente para crear una conexión VPN IPSec con un Firebox. Para utilizar al cliente VPN IPSec nativo para hacer una conexión a su Firebox, debe configurar los ajustes de VPN en su Firebox para coincidir con aquellos en el dispositivo iOS o macOS.

Para conexiones VPN IPSec desde un dispositivo macOS, también puede usar el Cliente VPN IPSec de WatchGuard para macOS. Para más información, consulte Instalar el Software Cliente de Mobile VPN IPSec.

Debe configurar Mobile VPN with IPSec para VPN de ruta predeterminada (0.0.0.0/0). El cliente VPN en el dispositivo macOS o iOS no es compatible con el túnel dividido.

Ajustes Compatibles de Fase 1 y 2

Para dispositivos con iOS 9.3 y superior, o macOS 10.11.4 y superior, estas combinaciones de ajustes de Fase 1 y 2 son compatibles.

Si se selecciona el Grupo Diffie-Hellman 14 en los ajustes de Fase 1:

- Autenticación de Fase 1 — MD5, SHA1, SHA2-256, SHA2-512

- Encryption (Cifrado) de Fase 1 — AES256

- Autenticación de Fase 2 — MD5, SHA1

- Encryption (Cifrado) de Fase 2 — 3DES, AES128, AES256

- Perfect Forward Secrecy — No

Si se selecciona el Grupo Diffie-Hellman 2 en los ajustes de Fase 1:

- Autenticación de Fase 1 — MD5, SHA1

- Encryption (Cifrado) de Fase 1 — DES, 3DES, AES128, AES256

- Autenticación de Fase 2 — SHA1, MD5

- Encryption (Cifrado) de Fase 2 — 3DES, AES128, AES256

- PFS de Fase 2 — No

Para dispositivos con versiones de iOS inferiores a 9.3, estos ajustes de Fase 1 y 2 son compatibles.

- Grupo Diffie-Hellman 2

- Autenticación de Fase 1 — MD5, SHA1

- Encryption (Cifrado) de Fase 1 — DES, 3DES, AES128, AES256

- Autenticación de Fase 2 — MD5, SHA1

- Encryption (Cifrado) de Fase 2 — 3DES, AES128, AES256

- PFS de Fase 2 — No

El Grupo Diffie-Hellman 5 no es compatible en dispositivos Apple en modo agresivo. Mobile VPN with IPSec solo es compatible con el modo agresivo.

Configurar el Firebox

El usuario no puede configurar muchos de los ajustes de configuración del túnel VPN en el cliente VPN en dispositivos macOS o iOS. Es muy importante configurar los ajustes en su Firebox para que coincidan con los ajustes requeridos por el cliente VPN en el dispositivo macOS o iOS.

- (Fireware v12.3 o versión superior) Seleccione VPN > Mobile VPN.

- En la sección IPSec, seleccione Configurar.

Aparece la página de Mobile VPN with IPSec. - (Fireware v12.2.1 o versión inferior) Seleccione VPN > Mobile VPN with IPSec.

Aparece la página de Mobile VPN with IPSec. - Haga clic en Agregar.

Aparece la página Configuración de Mobile VPN with IPSec.

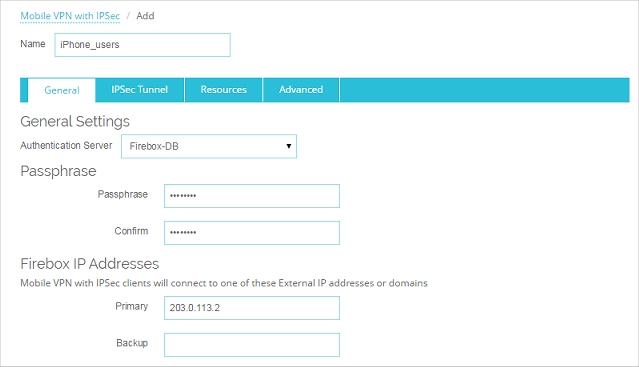

- En el cuadro de texto Nombre, ingrese el nombre del grupo de autenticación al que pertenecen sus usuarios VPN con macOS o iOS.

Puede ingresar el nombre de un grupo existente o el nombre de un nuevo grupo de Mobile VPN. Asegúrese que el nombre sea exclusivo entre los nombres de grupo de VPN, así como todos los nombres de túneles VPN e interfaces.

- De la lista desplegable Servidor de Autenticación, seleccione un servidor de autenticación.

Puede autenticar usuarios al Firebox (Firebox-DB) o a un servidor RADIUS, VASCO, SecurID, LDAP o Active Directory server. Asegúrese de que el método de autenticación que seleccione esté habilitado.

Si crea un grupo de usuarios de Mobile VPN que se autentica en un servidor de autenticación externo, asegúrese de crear un grupo en el servidor con el mismo nombre que haya especificado en el asistente para el grupo de Mobile VPN. Si utiliza el Active Directory como su servidor de autenticación, los usuarios deben pertenecer a un grupo de seguridad de Active Directory con el mismo nombre que el nombre de grupo que configura en Mobile VPN with IPSec. Para más información, consulte Configurar el Servidor de Autenticación Externa.

- Ingrese y confirme la Contraseña que se utilizará para este túnel.

- En la sección Direcciones IP Firebox, ingrese la dirección IP externa principal o nombre de dominio al cual los usuarios de Mobile VPN en ese grupo pueden conectarse.

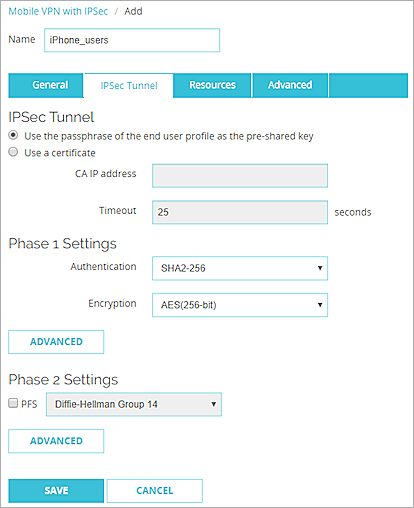

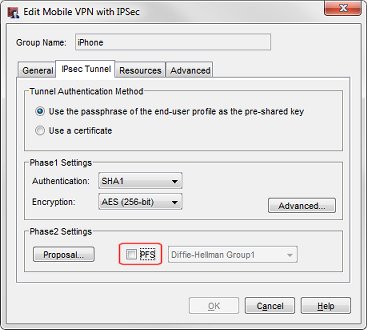

- Seleccione la pestaña Túnel IPSec.

Aparecen las configuraciones del Túnel IPSec.

- Seleccione Usar la contraseña del perfil de usuario final como la clave precompartida.

Esta es la configuración predeterminada. - En la lista desplegable Autenticación, seleccione un método de autenticación.

- En la lista desplegable Encryption (Cifrado), seleccione un método de encryption (cifrado).

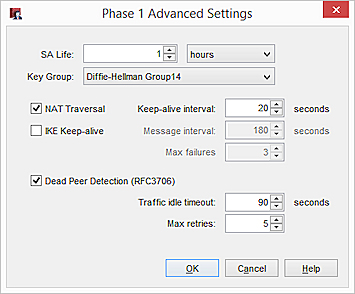

- En la sección Configuraciones de Fase 1, haga clic en Avanzadas.

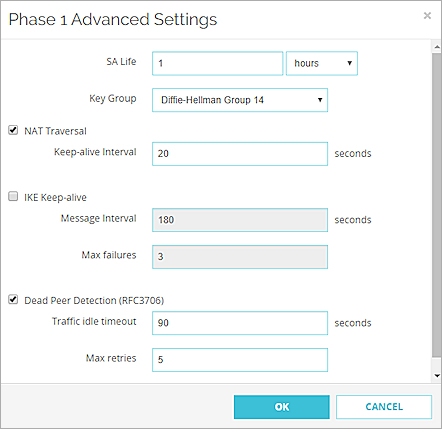

Aparecen las configuraciones avanzadas de Fase 1.

- Configure la Duración de la SA en 1 hora.

El cliente VPN en el dispositivo macOS o iOS está configurado para volver a generar claves después de 1 hora. Si los clientes VPN solo usan este perfil para conexiones en dispositivos macOS o iOS, establezca la Duración de la SA en 1 hora para que coincida con el ajuste del cliente.

Para usar este perfil VPN para todos los clientes VPN admitidos, configure la Duración de la SA en 8 horas. Cuando la Duración de la SA se configura en 8 horas, los clientes Mobile VPN IPSec de WatchGuard vuelven a generar claves después de 8 horas, pero el cliente VPN del dispositivo macOS o iOS utiliza el valor más pequeño para volver a generar claves de 1 hora.

- En la lista desplegable Grupo de Claves, seleccione Grupo Diffie-Hellman 14 o Grupo Diffie-Hellman 2.¡Consejo!

- No cambie ninguna configuración avanzada de Fase 1.

- Haga clic en Aceptar.

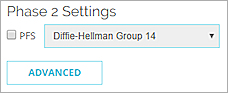

- En la sección Configuraciones de Fase 2, elimine la marca en la casilla de selección PFS.

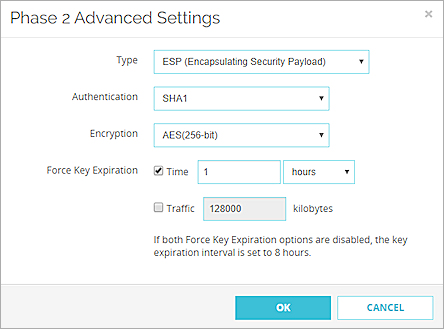

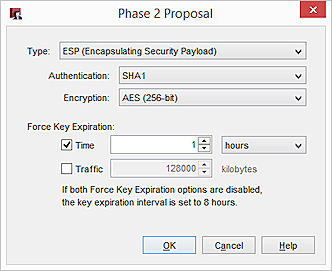

- En la sección Configuraciones de Fase 2, haga clic en Avanzadas.

Aparecen las configuraciones avanzadas de Fase 2.

- En la lista desplegable Autenticación, seleccione SHA1.

SHA2 no es compatible con la Fase 2 para conexiones de Mobile VPN with IPSec desde dispositivos macOS e iOS. - En la lista desplegable Encryption (Cifrado), seleccione un método de encryption (cifrado).

- En las configuraciones Forzar vencimiento de clave, configure el vencimiento Hora en 1 hora.

- En las configuraciones Forzar vencimiento de clave, limpie la casilla de selección Tráfico.

- Haga clic en Aceptar.

- Seleccione la pestaña Recursos.

- Marque la casilla de selección Permitir todo el tráfico a través del túnel. Esto configura el túnel para VPN de ruta predeterminada (0.0.0.0/0). El cliente VPN en el dispositivo macOS o iOS no es compatible con el túnel dividido.

- En la lista Grupo Virtual de Direcciones IP, agregue las direcciones IP internas que utilizan los usuarios de Mobile VPN en el túnel.

Para agregar una dirección IP o una dirección IP de red a un grupo virtual de dirección IP, seleccione Host IP o Red IP, ingrese la dirección y haga clic en Agregar.

El número de direcciones IP debería ser mismo que el número de usuarios de Mobile VPN. Las direcciones IP virtual no necesitan encontrarse en la misma subred que la red de confianza. Si FireCluster está configurado, debe agregar dos direcciones IP virtuales para cada usuario de Mobile VPN.

Las direcciones IP del grupo virtual de direcciones IP no pueden ser usadas para nada más en su red.

- Seleccione la pestaña Avanzado.

- (Fireware v12.2.1 o superior) Configurar los ajustes de DNS:

Asignar a los clientes móviles los ajustes de DNS/WINS de red

Si selecciona esta opción, los clientes móviles recibirán los ajustes de DNS y WINS que usted especifique en Red > Interfaces > DNS/WINS. Por ejemplo, si especifica el servidor DNS 10.0.2.53 en los ajustes de DNS/WINS de Red, los clientes de VPN móviles usan 10.0.2.53 como un servidor DNS.

De forma predeterminada, el ajuste Asignar a los clientes móviles los ajustes del Servidor DNS/WINS de Red se selecciona para las nuevas configuraciones de VPN móviles.

No asignar a los clientes móviles los ajustes de DNS o WINS

Si selecciona esta opción, los clientes no reciben los ajustes de DNS o WINS de Firebox.

Asignar estos ajustes a clientes móviles

Si selecciona esta opción, los clientes móviles recibirán los ajustes del nombre de dominio, el servidor DNS y el servidor WINS que usted especifique en esta sección. Por ejemplo, si especifica ejemplo.com como nombre de dominio y 10.0.2.53 como servidor DNS, los clientes móviles usan ejemplo.com para nombres de dominio no calificados y 10.0.2.53 como el servidor DNS.

Puede especificar un nombre de dominio, hasta dos direcciones IP de servidor DNS y hasta dos direcciones IP de servidor WINS.

Para obtener más información sobre los ajustes del servidor DNS y WINS para usuarios de Mobile VPN with IPSec, consulte Configurar el DNS y los Servidores WINS para Mobile VPN with IPSec.

- Haga clic en Guardar.

Asegúrese de agregar todos los usuarios VPN al grupo de autenticación que seleccionó.

Para obtener información sobre cómo agregar usuarios a un grupo de usuarios de Firebox, consulte Definir un Nuevo Usuario para la Autenticación del Firebox.

Primero, use el asistente Mobile VPN with IPSec Wizard para definir las configuraciones básicas:

- Seleccione VPN > Mobile VPN > IPSec.

Aparece el cuadro de diálogo Configuración de Mobile VPN with IPSec. - Haga clic en Agregar.

Aparece el Add Mobile VPN with IPSec Wizard. - Haga clic en Siguiente.

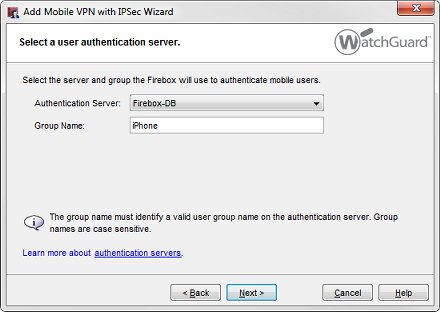

Aparece la página Seleccionar un servidor de autenticación de usuario.

- De la lista desplegable Servidor de Autenticación, seleccione un servidor de autenticación.

Puede autenticar usuarios al Firebox (Firebox-DB) o a un servidor RADIUS, VASCO, SecurID, LDAP o Active Directory server. Asegúrese de que el método de autenticación que seleccione esté habilitado.

- En el cuadro de texto Nombre de Grupo, ingrese el nombre del grupo de autenticación al cual pertenecen sus usuarios del dispositivo con sistema operativo macOS o iOS.

Puede ingresar el nombre de un grupo Mobile VPN ya creado o insertar un nombre de grupo para un nuevo grupo de Mobile VPN. Asegúrese que el nombre es exclusivo entre los nombres de grupo de VPN, así como todos los nombres de túneles VPN e interfaces.

Si crea un grupo de usuarios de Mobile VPN que se autentica en un servidor de autenticación externo, asegúrese de crear un grupo en el servidor con el mismo nombre que haya especificado en el asistente para el grupo de Mobile VPN. Si utiliza el Active Directory como su servidor de autenticación, los usuarios deben pertenecer a un grupo de seguridad de Active Directory con el mismo nombre que el nombre de grupo que configura en Mobile VPN with IPSec. Para más información, consulte Configurar el Servidor de Autenticación Externa.

- Haga clic en Siguiente.

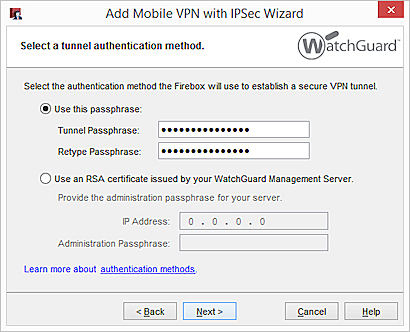

Aparece la página Seleccionar un método de autenticación de túnel.

- Seleccione Utilizar esta contraseña. Ingrese y confirme la contraseña.

- Haga clic en Siguiente.

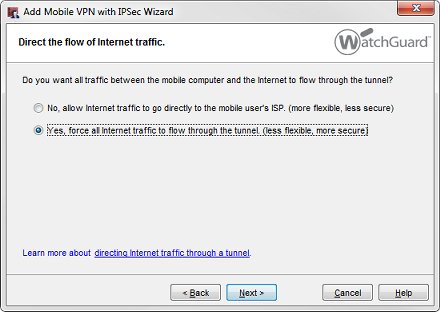

Aparece la página Dirigir el flujo de tráfico de Internet.

- Seleccione Sí, forzar a que todo el tráfico de Internet fluya a través del túnel. Esto configura el túnel para VPN de ruta predeterminada (0.0.0.0/0). El cliente VPN en el dispositivo macOS o iOS no es compatible con el túnel dividido.

- Haga clic en Siguiente.

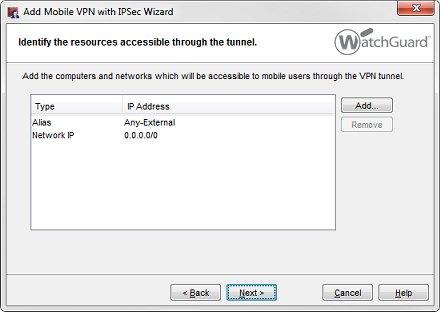

Aparece la página Identificación de los recursos accesibles a través del túnel.

Para una configuración VPN de ruta predeterminada, la configuración automáticamente permite el acceso a todas las direcciones IP de red y alias Cualquiera Externo.

- Haga clic en Siguiente.

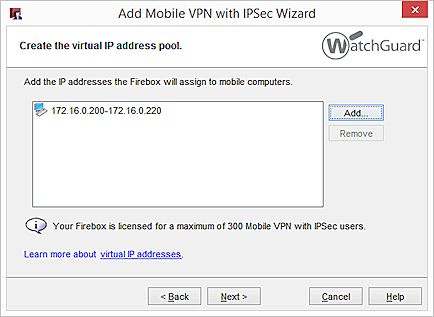

Aparece la página Crear grupo de direcciones IP virtuales.

- Para agregar una dirección IP o un rango de direcciones IP, haga clic en Agregar.

Para agregar más direcciones IP virtuales, repita esos pasos.

A los usuarios de Mobile VPN se les asigna una dirección IP del grupo de direcciones IP virtuales cuando se conectan a su red. El número de direcciones IP en el grupo de direcciones IP virtuales debe ser el mismo que el número de usuarios de Mobile VPN.

Las direcciones IP virtuales deben estar en una subred diferente de las redes locales. Las direcciones IP virtuales no pueden ser usadas para nada más en su red.

- Haga clic en Siguiente.

- Para agregar usuarios al nuevo grupo de Mobile VPN with IPSec, elija la casilla de selección Agregar usuarios.

- Haga clic en Finalizar.

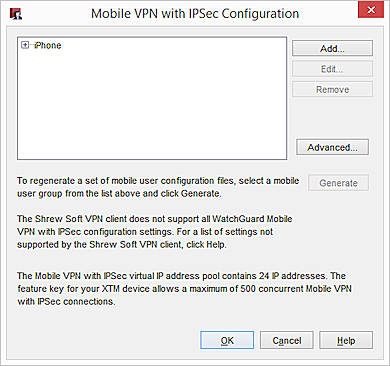

La configuración de Mobile VPN que creó aparece en el cuadro de diálogo Configuración de Mobile VPN with IPSec.

Luego, debe editar los ajustes VPN de Fase 1 y Fase 2 para que coincidan con los ajustes para el cliente VPN en el dispositivo macOS o iOS.

- En el cuadro de diálogo Configuración de Mobile VPN with IPSec, seleccione la configuración que acaba de agregar.

- Haga clic en Editar.

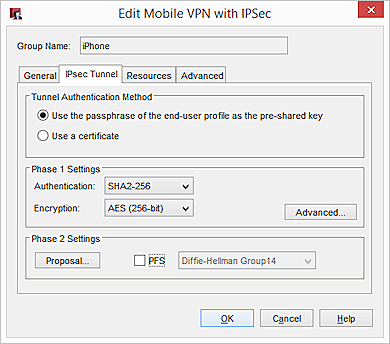

Aparece el cuadro de diálogo de Editar Mobile VPN with IPSec. - Seleccione la pestaña Túnel IPSec.

- En la lista desplegable Autenticación, seleccione un método de autenticación.

- En la lista desplegable Encryption (Cifrado), seleccione un método de encryption (cifrado).

- Haga clic en el botón Avanzadas en la sección Configuraciones de Fase 1.

Aparece el cuadro de diálogo Configuración Avanzada de Fase 1.

- Configure la Duración de la SA en 1 hora.

El cliente VPN en el dispositivo macOS o iOS está configurado para volver a generar claves después de 1 hora. Si los clientes VPN solo usan este perfil para conexiones en dispositivos macOS o iOS, establezca la Duración de la SA en 1 hora para que coincida con el ajuste del cliente.

Para usar este perfil VPN para todos los clientes VPN admitidos, configure la Duración de la SA en 8 horas. Cuando la Duración de la SA se configura en 8 horas, los clientes Mobile VPN IPSec de WatchGuard vuelven a generar claves después de 8 horas, pero el cliente VPN del dispositivo macOS o iOS utiliza el valor más pequeño para volver a generar claves de 1 hora.

- En la lista desplegable Grupo de Claves, seleccione Grupo Diffie-Hellman 14 o Grupo Diffie-Hellman 2.

- No cambie ninguna configuración avanzada de Fase 1.

- Haga clic en Aceptar.

- En la sección Configuraciones de Fase 2, haga clic en Propuesta.

- En la lista desplegable Autenticación, seleccione MD5 o SHA1.

SHA2 no es compatible con la Fase 2 para conexiones de Mobile VPN with IPSec desde dispositivos macOS e iOS. - En la lista desplegable Encryption (Cifrado), seleccione un método de encryption (cifrado).

- Configure Forzar Caducidad de Clave en 1 hora y 0 kilobytes.

- En las configuraciones Forzar vencimiento de clave, configure el vencimiento Hora en 1 hora.

- En las configuraciones Forzar vencimiento de clave, limpie la casilla de selección Tráfico.

- Haga clic en Aceptar.

- En el cuadro de diálogo Editar Mobile VPN with IPSec, destilde la casilla de selección PFS.

El cliente VPN no admite Perfect Forward Secrecy en el dispositivo iOS.

- Haga clic en la pestaña Avanzada.

- (Fireware v12.2.1 o superior) Configurar los ajustes de DNS:

Asignar a los clientes móviles los ajustes de DNS/WINS de red

Si selecciona esta opción, los clientes móviles recibirán los ajustes de DNS y WINS que usted especifique en Red > Interfaces > DNS/WINS. Por ejemplo, si especifica el servidor DNS 10.0.2.53 en los ajustes de DNS/WINS de Red, los clientes de VPN móviles usan 10.0.2.53 como un servidor DNS.

De forma predeterminada, el ajuste Asignar a los clientes móviles los ajustes del Servidor DNS/WINS de Red se selecciona para las nuevas configuraciones de VPN móviles.

No asignar a los clientes móviles los ajustes de DNS o WINS

Si selecciona esta opción, los clientes no reciben los ajustes de DNS o WINS de Firebox.

Asignar estos ajustes a clientes móviles

Si selecciona esta opción, los clientes móviles recibirán los ajustes del nombre de dominio, el servidor DNS y el servidor WINS que usted especifique en esta sección. Por ejemplo, si especifica ejemplo.com como nombre de dominio y 10.0.2.53 como servidor DNS, los clientes móviles usan ejemplo.com para nombres de dominio no calificados y 10.0.2.53 como el servidor DNS.

Puede especificar un nombre de dominio, hasta dos direcciones IP de servidor DNS y hasta dos direcciones IP de servidor WINS.

Para obtener más información sobre los ajustes del servidor DNS y WINS para usuarios de Mobile VPN with IPSec, consulte Configurar el DNS y los Servidores WINS para Mobile VPN with IPSec.

- Haga clic en Aceptar.

- Guarde el archivo de configuración en el Firebox.

Asegúrese de que los usuarios de macOS o iOS sean miembros del grupo de autenticación que seleccionó.

Luego, agregue los ajustes que realizó en su Firebox a los ajustes del cliente VPN en el dispositivo macOS o iOS.

Configurar el Cliente VPN en un Dispositivo con Sistema Operativo iOS

Para ajustar manualmente las configuraciones de cliente VPN en el dispositivo iOS:

- Seleccione Ajustes > General > VPN > Agregar Configuración de VPN.

- Defina estas configuraciones en el cliente VPN:

- Tipo — IPSec

- Servidor — La dirección IP externa del Firebox

- Cuenta — El nombre de usuario en el servidor de autenticación

Especifique solamente el nombre de usuario. No preceda el nombre de usuario con un nombre de dominio y no especifique una dirección de correo electrónico. - Contraseña — La contraseña para el usuario en el servidor de autenticación

- Usar Certificado — Configure esta opción en DESHABILITADO

- Nombre de Grupo — El nombre de grupo que eligió en la configuración de Mobile VPN with IPSec del Firebox

- Secreto — La contraseña de túnel que establece en la configuración de Mobile VPN with IPSec del Firebox

Después de agregar la configuración VPN, un interruptor de VPN aparece en el menú Configuraciones en el dispositivo iOS.

Haga clic en el interruptor de VPN para habilitar o deshabilitar el cliente VPN. Cuando se establece una conexión VPN, el ícono VPN aparece en la barra de estado.

El cliente VPN en el dispositivo iOS se mantiene conectado a la VPN sólo mientras el dispositivo iOS está en uso. Si el dispositivo iOS se autobloquea, es posible que el cliente VPN se desconecte. Los usuarios pueden volver a conectarse manualmente con sus clientes VPN. Si los usuarios guardan sus contraseñas, no tienen que ingresarlas nuevamente cada vez que el cliente VPN se vuelva a conectar. Si los usuarios no guardan sus contraseñas, tienen que ingresarlas nuevamente cada vez que el cliente se vuelva a conectar.

La aplicación Mobile VPN de WatchGuard para iOS ya no está disponible en la Apple Store.

Configurar el Cliente VPN en un Dispositivo con macOS

El Firebox no genera un archivo de configuración de cliente para el cliente VPN en el dispositivo macOS. El usuario debe ajustar manualmente las configuraciones del cliente VPN para que coincidan con las configuraciones ajustadas en el Firebox.

Para definir los ajustes de VPN en el dispositivo macOS:

- Abra Preferencias del sistema y seleccione Red.

- Haga clic en + en la parte inferior de la lista para agregar una nueva interfaz. Configure lo siguiente:

- Interfaz — VPN

- Tipo de VPN — Cisco IPSec

- Nombre del Servicio — Ingrese el nombre que se utilizará para esta conexión

- Haga clic en Crear.

La interfaz VPN aparece en la lista de interfaces de red. - Seleccione la nueva interfaz en la lista. Edite las siguientes configuraciones:

- Dirección del Servidor — La dirección IP externa del Firebox

- Nombre de la Cuenta — El nombre de usuario en el servidor de autenticación

Especifique solamente el nombre de usuario. No preceda el nombre de usuario con un nombre de dominio y no especifique una dirección de correo electrónico. - Contraseña — La contraseña para el usuario en el servidor de autenticación

- Haga clic en Configuraciones de Autenticación. Configure lo siguiente:

- Secreto Compartido — La contraseña de túnel que establece en la configuración de Mobile VPN with IPSec del Firebox

- Nombre de Grupo — El nombre de grupo que eligió en la configuración de Mobile VPN with IPSec del Firebox

- Marque la casilla de selección Mostrar estado de VPN en la barra de menú para agregar el icono de estado de VPN a la barra de menú de macOS.

- Haga clic en Conectar para iniciar el túnel VPN.

Una vez aplicados estos ajustes, aparece el ícono de estado de VPN en la barra de menú del dispositivo macOS.

Haga clic en el icono de estado de VPN para iniciar o detener la conexión del cliente VPN.