Definir Configuración Avanzada de Fase 2

En las configuraciones avanzadas de Fase 2, puede cambiar el tipo de propuesta de Fase 2, el método de autenticación, el método de cifrado y las configuraciones de caducidad. Para obtener más información acerca de los algoritmos disponibles, consulte Acerca de los Algoritmos y Protocolos de IPSec.

- En la página Editar Mobile VPN with IPSec, seleccione la pestaña Túnel IPSec.

- En la sección Configuraciones de Fase 2, haga clic en Avanzadas.

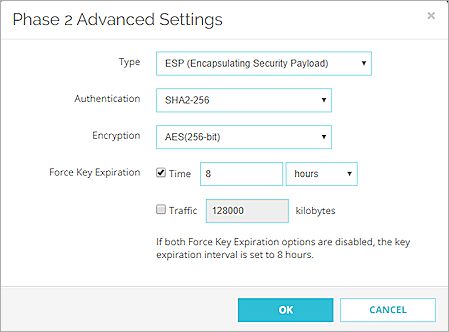

Aparecen las configuraciones avanzadas de Fase 2.

- Configure las opciones de Fase 2, tal como se describe en la sección Opciones de Fase 2.

Recomendamos que seleccione los ajustes predeterminados si el cliente VPN IPSec en su dispositivo es compatible con dichos ajustes. Si configura el cliente nativo de VPN IPSec en iOS, macOS o Android, consulte Usar el Cliente VPN IPSec Nativo para macOS o iOS y Utilizar Mobile VPN with IPSec con un Dispositivo Android para conocer los ajustes recomendados. - Haga clic en Aceptar.

- Haga clic en Guardar.

- Seleccione VPN > Mobile VPN > IPSec.

- Seleccione una configuración de IPSec y haga clic en Editar.

- Seleccione la pestaña Túnel IPSec.

- Haga clic en Propuesta.

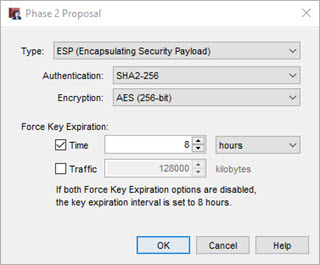

Aparece el cuadro de diálogo Propuesta de Fase 2.

- Configure las opciones de ajustes, tal como se describe en la sección Opciones de Fase 2.

Recomendamos que seleccione los ajustes predeterminados si el cliente VPN IPSec en su dispositivo es compatible con dichos ajustes. Si configura el cliente nativo de VPN IPSec en iOS, macOS o Android, consulte Usar el Cliente VPN IPSec Nativo para macOS o iOS y Utilizar Mobile VPN with IPSec con un Dispositivo Android para conocer los ajustes recomendados. - Guardar la configuración en el Firebox.

Opciones de Fase 2

Tipo

Solo el método de propuesta ESP es admitido.

Autenticación

Seleccione un método de cifrado de la lista desplegable. Las opciones aparecen ordenadas de la más simple y menos segura a la más compleja y más segura.

- MD5

- SHA1

- SHA2-256 (ajuste predeterminado)

- SHA2-384

- SHA2-512

Recomendamos las variantes SHA-2, SHA-256, SHA2-384 y SHA-512, que son más fuertes que SHA-1.

SHA-2 no se admite en dispositivos XTM

SHA2 se admite para las conexiones de VPN desde el cliente Mobile VPN IPSec v11.32. SHA2 no se admite para las conexiones de VPN desde dispositivos Android o iOS, así como tampoco para versiones anteriores de cliente VPN IPSec de WatchGuard.

Cifrado

Seleccione un método de cifrado. Las opciones se enumeran a partir de lo más simple y menos seguro hasta lo más complejo y más seguro.

- DES

- 3DES

- AES (128 bits)

- AES (192 bits)

- AES (256 bits) (ajuste predeterminado)

Recomendamos el cifrado AES. Para un mejor rendimiento, elija AES (128 bits). Para el cifrado más fuerte, elija AES (256 bits). No recomendamos usar DES o 3DES.

Forzar caducidad de clave

Para hacer que los endpoints de puerta de enlace generen e intercambien nuevas claves después de un tiempo o tráfico determinados, establezca la configuración en la sección Forzar Caducidad de Clave.

- Seleccione la casilla de selección Tiempo para que caduque la clave luego de una cantidad de tiempo. Ingrese o seleccione la cantidad de tiempo que debe pasar para forzar la caducidad de la clave.

- Seleccione la casilla de selección Tráfico para que caduque la clave luego de una cantidad de tráfico. Ingrese o seleccione el número de kilobytes de tráfico que deben pasar para forzar la caducidad de la clave.

- Si las opciones Forzar caducidad de clave están deshabilitadas, el intervalo de caducidad de la clave se establece en 8 horas.