Definir Configuración Avanzada de Fase 1

Puede definir las configuraciones avanzadas de Fase 1 para su perfil del usuario de Mobile VPN.

- Seleccione VPN > Mobile VPN.

- En la sección IPSec, haga clic en Configurar.

- Seleccione una configuración de IPSec y haga clic en Editar.

- Seleccione la pestaña Túnel IPSec.

- En la sección Configuraciones de Fase 1, haga clic en Avanzadas.

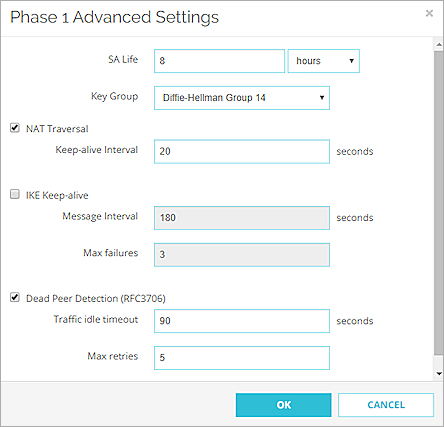

Aparece la Configuraciones Avanzada de Fase 1.

- Configure los ajustes para el grupo, tal como se describe en la sección Opciones de Fase 1.

Recomendamos que seleccione los ajustes predeterminados si el cliente VPN IPSec en su dispositivo es compatible con dichos ajustes. Si configura el cliente nativo de VPN IPSec en iOS, macOS o Android, consulte Usar el Cliente VPN IPSec Nativo para macOS o iOS y Utilizar Mobile VPN with IPSec con un Dispositivo Android para conocer los ajustes recomendados. - Haga clic en Aceptar.

- Haga clic en Guardar.

- Seleccione VPN > Mobile VPN > IPSec.

- Seleccione una configuración de IPSec y haga clic en Editar.

- Seleccione la pestaña Túnel IPSec.

- Haga clic en Avanzadas.

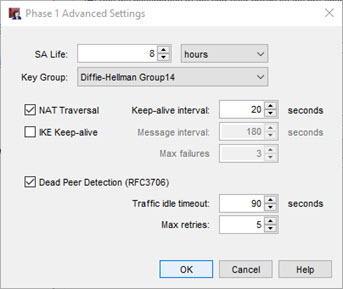

Aparece el cuadro de diálogo Configuración Avanzada de Fase 1.

- Configure los ajustes para el grupo, tal como se describe en la sección Opciones de Fase 1.

Recomendamos que seleccione los ajustes predeterminados si el cliente VPN IPSec en su dispositivo es compatible con dichos ajustes. Si configura el cliente nativo de VPN IPSec en iOS, macOS o Android, consulte Usar el Cliente VPN IPSec Nativo para macOS o iOS y Utilizar Mobile VPN with IPSec con un Dispositivo Android para conocer los ajustes recomendados. - Haga clic en Aceptar.

Opciones de Fase 1

Duración de las SA

Seleccione una duración de la SA (asociación de seguridad) y seleccione Horao Minuto en la lista desplegable. Cuando la SA caduca, se inicia una nueva negociación de Fase 1. Una SA más corta es más segura pero la negociación de SA puede hacer que las conexiones existentes fallen.

Grupo Clave

Seleccione un Grupo Diffie-Hellman compatible con el cliente IPSec VPN que utilice.

- El cliente IPSec Mobile VPN de WatchGuard es compatible con grupos 1, 2, 5 y 14.

- El cliente VPN IPSec nativo en dispositivos macOS e iOS es compatible con los grupos 2 y 14 para las conexiones a un Firebox.

- El cliente IPSec VPN nativo de Android utiliza el grupo 2 de forma predeterminada.

Los grupos Diffie-Hellman determinan la fuerza de la clave maestra usada en el proceso de intercambio de claves. Los miembros de grupos más altos son más seguros, pero se necesita más tiempo para computar la clave.

NAT Traversal

Marque esta casilla de selección para establecer un túnel de Mobile VPN entre el Firebox y un cliente VPN que esté detrás de un dispositivo NAT. La NAT Traversal, o la Encapsulación de UDP, permite que el tráfico sea enrutado a los destinos correctos. NAT Traversal está habilitado por defecto. No lo desactive a menos que no quiera crear túneles entre Firebox y los clientes VPN detrás de un dispositivo NAT.

IKE Keep-alive

Seleccione esta casilla de selección sólo si este grupo se conecta a un dispositivo Firebox más antiguo y no soporta Dead Peer Detection. Todos los Fireboxes con Fireware v9.x o inferior, Edge v8.x o inferior y todas las versiones del WFS no soportan Dead Peer Detection. Para esos dispositivos, seleccione esta casilla de selección para activar el Firebox para que envíe mensajes a su punto IKE para mantener el túnel VPN abierto. No seleccione ambas IKE Keep-alive y Dead Peer Detection.

Intervalo de mensajes

Seleccione el número de segundos para el intervalo de mensajes de IKE keep-alive.

Fallas máximas

Estipule un número máximo de veces que el Firebox espera una respuesta de los mensajes de IKE keep-alive antes de terminar la conexión de VPN e iniciar una nueva negociación de Fase 1.

Dead Peer Detection

Seleccione esta casilla de selección para activar la Dead Peer Detection (DPD). Ambos endpoints deben soportar DPD. Todos los Fireboxes o los dispositivos XTM con Fireware v10.x y Edge v10.x o superior soportan DPD. No seleccione ambas IKE Keep-alive y Dead Peer Detection.

La DPD está basada en RFC 3706 y usa estándares de tráfico de IPSec para determinar si una conexión está disponible antes de que se envíe un paquete. Cuando selecciona DPD, se envía un mensaje al punto cuando no se recibió ningún tráfico del punto dentro del período de tiempo seleccionado. Si la DPD determina que un punto no está disponible, no se hacen intentos adicionales de conexión.

Tiempo de espera inactivo de tráfico

Defina el número de segundos que el Firebox espera antes de verificar si el otro dispositivo está activo.

Cantidad máxima de reintentos

Defina el número máximo de veces que el Firebox intenta conectarse antes de determinar que el punto no está disponible, termina la conexión de VPN e inicia una nueva negociación de Fase 1.