Modificar un Perfil de Grupo Existente de Mobile VPN with IPSec

Después de crear un grupo de Mobile VPN with IPSec, puede editar el perfil en:

- Cambiar la clave compartida

- Agregar acceso a más hosts y redes

- Restringir acceso a un único puerto de destino, puerto de origen o protocolo

- Cambiar las configuraciones de Fase 1 y Fase 2

- (Fireware v12.2.1 o superior) Especificar los ajustes de servidor DNS y WINS

Configurar un Grupo de Mobile VPN with IPSec

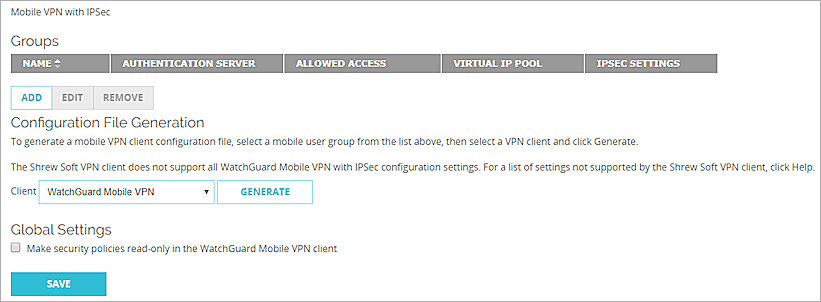

- (Fireware v12.3 o versión superior) Seleccione VPN > Mobile VPN.

- En la sección IPSec, seleccione Configurar.

Aparece la página de Mobile VPN with IPSec. - (Fireware v12.2.1 o versión inferior) Seleccione VPN > Mobile VPN with IPSec.

Aparece la página de Mobile VPN with IPSec.

- En la lista Grupos, seleccione un grupo y haga clic en Editar.

Aparece la página de Utilizar VPN de Usuario Móvil con IPSec.

- Configure estas opciones para editar el perfil del grupo:

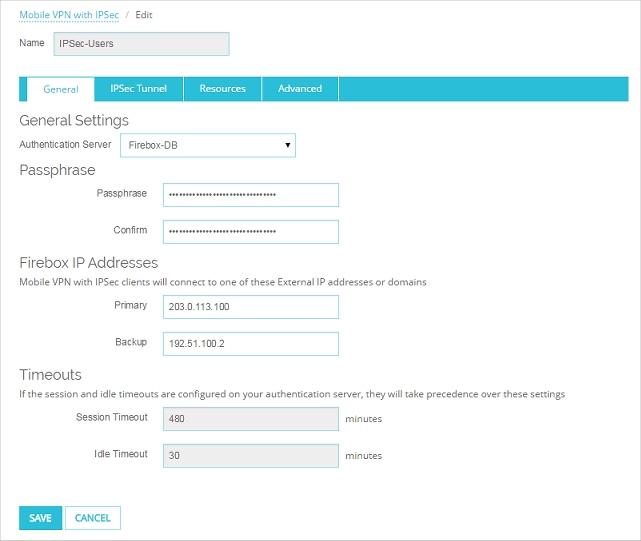

Servidor de Autenticación

Seleccione el servidor de autenticación para usar en este grupo de Mobile VPN. Puede autenticar usuarios al Firebox (Firebox-DB) o a un servidor RADIUS, VASCO, SecurID, LDAP o servidor de autenticación Active Directory. Asegúrese de que ese método de autenticación esté habilitado.

Contraseña

Para cambiar la contraseña que cifra el archivo .WGX, ingrese una nueva contraseña. La clave compartida puede contener solo caracteres ASCII estándares. Si utiliza un certificado de autenticación, este es el PIN del certificado.

Confirmar

Ingrese la nueva contraseña nuevamente.

Principal

Ingrese la dirección IP externa principal o el dominio al cual los usuarios de Mobile VPN en ese grupo pueden conectarse. Ésta puede ser una dirección IP externa, una dirección IP externa secundaria o una VLAN externa. Para un Firebox en el modo directo, especifique la dirección IP asignada a todas las interfaces.

Copia de Seguridad

Ingrese la dirección IP externa de resguardo o dominio al cual los usuarios de Mobile VPN en ese grupo pueden conectarse. Esa dirección IP de seguridad es opcional. Si agrega una dirección IP de respaldo, asegúrese de que sea una dirección IP asignada a una interfaz externa de Firebox o VLAN.

Tiempo de Espera de la Sesión

Seleccione el tiempo máximo en minutos por el cual una sesión de Mobile VPN puede estar activa.

Tiempo de Espera Inactivo

Seleccione el tiempo en minutos antes de que el Firebox cierre una sesión inactiva de Mobile VPN. Los valores de tiempo de espera inactivo y sesión son valores predeterminados de tiempo de espera si el servidor de autenticación no emite valores específicos de tiempo de espera. Si usa el Firebox como servidor de autenticación, los tiempos de espera para el grupo de Mobile VPN se ignoran siempre porque usted define los tiempos de espera en cada cuenta de usuario del Firebox.

El valor predeterminado es de 8 horas.

La sesión y los tiempos de espera inactivos no pueden ser más extensos que el valor en el cuadro de texto Duración de la SA.

Para establecer este valor:

- Seleccione la pestaña Túnel IPSec.

- En la sección Configuraciones de Fase 1, haga clic en Avanzadas.

- Seleccione la pestaña Túnel IPSec.

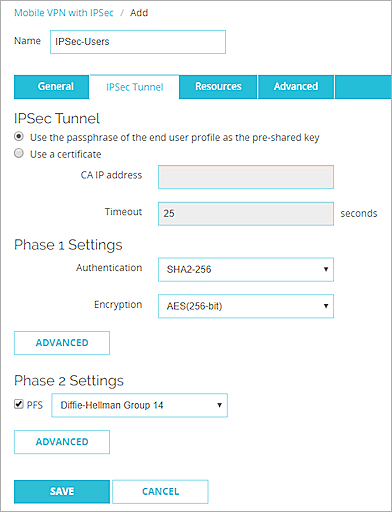

- Configure estas opciones para editar IPSec:

Configuraciones del Túnel IPSec

Puede utilizar una clave precompartida o un certificado para la autentificación del túnel.

Para usar la contraseña del perfil de usuario final como la clave precompartida para la autenticación del túnel, seleccione Usar la contraseña del perfil de usuario final como la clave precompartida. La contraseña se establece en la pestaña Generales en la sección Contraseña. Debe usar la misma clave compartida en el dispositivo remoto. La clave compartida puede contener solo caracteres ASCII estándares.

Seleccione Usar un certificado para utilizar un certificado para la autenticación del túnel.

Para más información, consulte Certificados para la Autenticación del Túnel de Mobile VPN with IPSec (Web UI).

Si usa un certificado, también debe especificar Dirección IP de la CA y Tiempo de Espera. En el cuadro de texto Dirección IP de la CA, ingrese la dirección IP del Management Server que está configurado como autoridad de certificación. En el cuadro de texto Tiempo de Espera, ingrese el tiempo en segundos antes de que el cliente Mobile VPN with IPSec deje de intentar conectarse a la autoridad de certificación sin obtener respuesta. Recomendamos que use la configuración predeterminada.

Configuraciones de la Fase 1

Seleccione los métodos de autenticación y cifrado para las transformaciones de Fase 1 de los túneles de Mobile VPN. Para más información sobre estas configuraciones, consulte Acerca de los Algoritmos y Protocolos de IPSec.

Desde la lista desplegable Autenticación, seleccione MD5, SHA1, SHA2-256, SHA2-384 o SHA2-512 como el método de autenticación. ¡Consejo!

SHA-2 no se admite en dispositivos XTM

SHA2 se admite para las conexiones de VPN desde el cliente Mobile VPN IPSec v11.32. SHA2 no se admite para las conexiones de VPN desde dispositivos Android o iOS, así como tampoco para versiones anteriores de cliente VPN IPSec de WatchGuard.

En la lista desplegable Cifrado, seleccione un método de cifrado: AES (128 bits), AES (192 bits), AES (256 bits), DES o 3DES. ¡Consejo!

Para ajustar configuraciones avanzadas, tales como NAT Traversal o grupo de claves, haga clic en Avanzadas. Para más información, consulte Definir Configuración Avanzada de Fase 1.

Configuraciones de la Fase 2

Para cambiar las configuraciones de caducidad de la propuesta y la clave, haga clic en el botón Propuesta. Para más información, consulte Definir Configuración Avanzada de Fase 2.

Por defecto, Perfect Forward Secrecy (PFS) está habilitado. Si mantiene PFS habilitado, seleccione el grupo Diffie-Hellman. ¡Consejo!

El Perfect Forward Secrecy ofrece más protección a las claves creadas en una sesión. Las claves hechas con PFS no son hechas a partir de una clave anterior. Si una clave anterior está comprometida después de una sesión, las claves de su nueva sesión quedan protegidas. Para más información, consulte Acerca de los Grupos Diffie-Hellman.

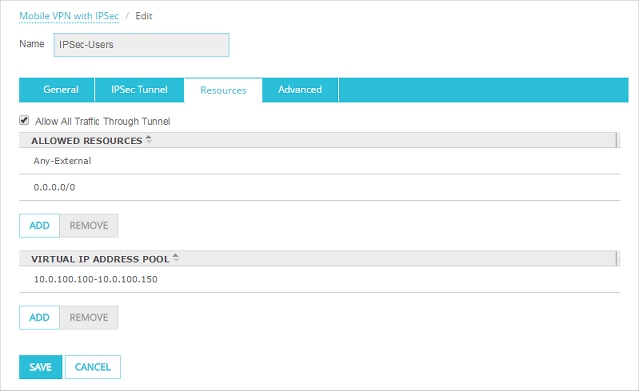

- Seleccione la pestaña Recursos.

- Configurar esas opciones:

Permitir todo el tráfico a través del túnel

Seleccione esa casilla para enviar todo el tráfico de Internet de usuario de Mobile VPN a través del túnel VPN. Cuando esa opción está seleccionada, el tráfico de Internet del usuario de Mobile VPN se envía a través de la VPN. Los sitios web podrían cargarse más lentamente para esos usuarios.

Si esta opción no está seleccionada, el tráfico de Internet de Mobile VPN no es examinado por las políticas del Firebox, pero los usuarios pueden navegar por Internet más rápidamente.

Recursos permitidos

Esta lista incluye los recursos de red que están disponibles para los usuarios en el grupo Mobile VPN.

Si selecciona la opción Permitir todo el Tráfico a través del Túnel, los valores predeterminados en la lista Recursos Permitidos, Cualquiera-Externo y 0.0.0.0/0, son obligatorios. No se requieren otros recursos. En Fireware v11.12 y versiones superiores, no puede eliminar los recursos predeterminados ni agregar recursos adicionales cuando se selecciona esta opción.

Si no selecciona Permitir todo el Tráfico a través del Túnel, puede agregar o eliminar los recursos permitidos:

- Para agregar una dirección IP o una dirección IP de red a la lista de recursos de red, seleccione IP de Host o Red IP, escriba la dirección y haga clic en Agregar.

- Para eliminar una dirección IP o dirección IP de red de la lista de recursos, seleccione un recurso y haga clic en Eliminar.

Si edita los recursos permitidos, la lista de recursos se actualiza automáticamente solo en las políticas de Mobile VPN with IPSec predeterminadas para este grupo. Los recursos no se actualizan automáticamente para ninguna otra política de Mobile VPN with IPSec para el grupo. Debe editar los recursos permitidos en las políticas de Mobile VPN with IPSec y actualizarlos si es necesario. Para más información, consulte Configurar Políticas para Filtrar Tráfico de Mobile VPN IPSec.

Grupo de Direcciones IP Virtuales

Las direcciones IP internas que son usadas por los usuarios de Mobile VPN en el túnel aparecen en esa lista. Estas direcciones no pueden ser usadas por ningún dispositivo de red ni por otro grupo de Mobile VPN.

- Para agregar una dirección IP de host o una dirección IP de red a un grupo de direcciones IP virtuales, seleccione IP de Host o IP de Red, ingrese la dirección y haga clic en Agregar.

- Para eliminar una dirección IP de host o de red del grupo de direcciones IP virtuales, seleccione el host o la dirección IP y haga clic en Eliminar.

Para obtener más información acerca de las direcciones IP virtuales, consulte Direcciones IP Virtuales y Mobile VPN.

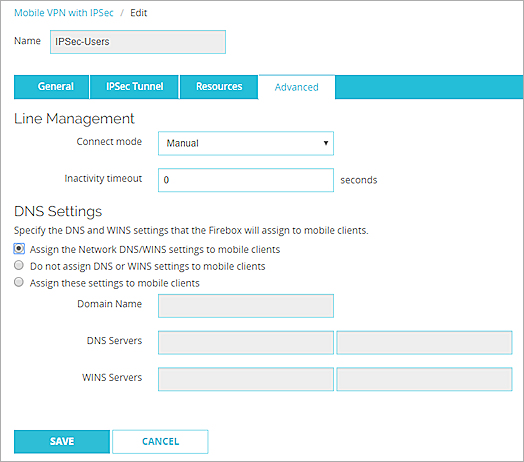

- Seleccione la pestaña Avanzado.

- Realice las configuraciones de la Administración de Línea:

Modo de conexión

Manual — En este modo, el usuario debe iniciar manualmente el túnel VPN. Esta es la configuración predeterminada. El cliente no intenta restablecer el túnel VPN automáticamente si se cae el túnel VPN. Para iniciar el túnel VPN, haga clic en Conectar en el cliente de Mobile VPN. O bien haga clic con el botón secundario en el icono de Mobile VPN en la barra de herramientas del escritorio de Windows y haga clic en Conectar.

Automático — En este modo, el cliente intenta iniciar la conexión cuando el equipo envía tráfico a un host remoto a través del túnel VPN. Si el túnel VPN se cae, el cliente intentará reiniciar automáticamente el túnel VPN cuando una aplicación en el equipo cliente envíe tráfico a un host remoto.

Variable — En este modo, el usuario debe hacer clic en Conectar para iniciar manualmente el túnel VPN por primera vez. Después de que el usuario inicia el túnel, el túnel opera en modo automático hasta que los usuarios hacen clic en Desconectar. Si el túnel VPN se cae antes de que los usuarios hagan clic en Desconectar, el cliente intentará reiniciar automáticamente el túnel VPN cuando una aplicación en el equipo cliente envíe tráfico a un host remoto.

Tiempo de espera de inactividad

El tiempo de espera de inactividad especifica el tiempo de retraso luego de la última transmisión del tráfico a través del túnel antes de que el cliente desconecte automáticamente el túnel. El tiempo de espera de inactividad puede tener un valor máximo de 65.535 segundos. Por el defecto, el valor de inactividad se fija en 0. Con el valor predeterminado de 0, el cliente VPN no desconecta automáticamente un túnel activado después de la inactividad. El usuario debe desconectar manualmente el túnel.

Las configuraciones de Administración de Línea predeterminadas son Manual y 0 segundos. Si usted altera una de ellas, debe usar el archivo .INI para configurar el software cliente.

- (Fireware v12.2.1 o superior) Configurar los ajustes de DNS:

Asignar a los clientes móviles los ajustes de DNS/WINS de red

Si selecciona esta opción, los clientes móviles recibirán los ajustes de DNS y WINS que usted especifique en Red > Interfaces > DNS/WINS. Por ejemplo, si especifica el servidor DNS 10.0.2.53 en los ajustes de DNS/WINS de Red, los clientes de VPN móviles usan 10.0.2.53 como un servidor DNS.

De forma predeterminada, el ajuste Asignar a los clientes móviles los ajustes del Servidor DNS/WINS de Red se selecciona para las nuevas configuraciones de VPN móviles.

No asignar a los clientes móviles los ajustes de DNS o WINS

Si selecciona esta opción, los clientes no reciben los ajustes de DNS o WINS de Firebox.

Asignar estos ajustes a clientes móviles

Si selecciona esta opción, los clientes móviles recibirán los ajustes del nombre de dominio, el servidor DNS y el servidor WINS que usted especifique en esta sección. Por ejemplo, si especifica ejemplo.com como nombre de dominio y 10.0.2.53 como servidor DNS, los clientes móviles usan ejemplo.com para nombres de dominio no calificados y 10.0.2.53 como el servidor DNS.

Puede especificar un nombre de dominio, hasta dos direcciones IP de servidor DNS y hasta dos direcciones IP de servidor WINS.

Para obtener más información sobre los ajustes del servidor DNS y WINS para usuarios de Mobile VPN with IPSec, consulte Configurar el DNS y los Servidores WINS para Mobile VPN with IPSec.

- Haga clic en Guardar.

Aparece la página de Mobile VPN with IPSec. - Haga clic en Guardar.

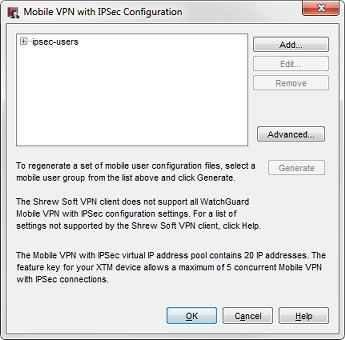

- (Fireware v12.3 o versión superior) Seleccione VPN > Mobile VPN > IPSec.

- (Fireware v12.2.1 o versión inferior) Seleccione VPN > Mobile VPN with IPSec.

Aparece el cuadro de diálogo Configuración de Mobile VPN with IPSec.

- En la lista de perfiles, seleccione el grupo que cambiará.

- Haga clic en Editar.

Aparece el cuadro de diálogo de Editar Mobile VPN with IPSec.

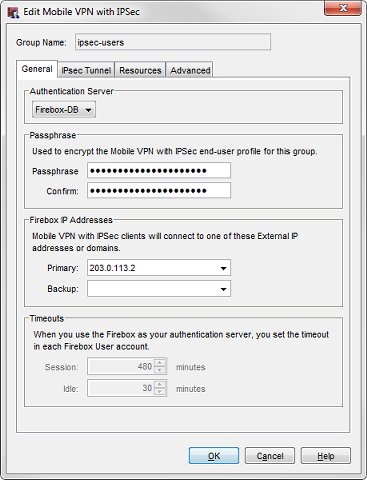

- En la pestaña Generales, edite el perfil de grupo y realice las siguientes configuraciones:

Servidor de Autenticación

Seleccione el servidor de autenticación para usar en este grupo de Mobile VPN. Puede autenticar usuarios con la base de datos interna del Firebox (Firebox-DB) o con un servidor RADIUS, VASCO, SecurID, LDAP o servidor de autenticación Active Directory.

Para configurar el servidor de autenticación, seleccione Configuración > Autenticación > Servidores de Autenticación.

Contraseña

Ingrese una contraseña para cifrar el perfil de Mobile VPN (archivo .wgx) que distribuye a los usuarios de ese grupo. La clave compartida puede contener solo caracteres ASCII estándares. Si utiliza un certificado de autenticación, este es el PIN del certificado.

Confirmar

Ingrese la contraseña nuevamente.

Principal

Seleccione o ingrese la dirección IP externa principal o dominio al cual los usuarios de Mobile VPN en ese grupo pueden conectarse. Ésta puede ser una dirección IP externa, una dirección IP externa secundaria o una VLAN externa. Para un Firebox en el modo directo, use la dirección IP asignada a todas las interfaces.

Copia de Seguridad

Ingrese o seleccione la dirección IP externa de respaldo o dominio al cual los usuarios de Mobile VPN en ese grupo pueden conectarse. Esa dirección IP de seguridad es opcional. Si agrega una dirección IP de respaldo, asegúrese de que sea una dirección IP asignada a una interfaz externa de Firebox o VLAN.

Sesión

Seleccione el tiempo máximo en minutos por el cual una sesión de Mobile VPN puede estar activa.

Inactivo

Seleccione el tiempo en minutos antes de que el Firebox cierre una sesión inactiva de Mobile VPN. Los valores de tiempo de espera inactivo y sesión son valores predeterminados de tiempo de espera si el servidor de autenticación no emite valores específicos de tiempo de espera. Si usa el Firebox como servidor de autenticación, los tiempos de espera para el grupo de Mobile VPN se ignoran siempre porque usted define los tiempos de espera en cada cuenta de usuario del Firebox.

La sesión y los tiempos de espera inactivos no pueden ser más extensos que el valor especificado para la Duración de la SA. Para configurar este valor, desde la pestaña Túnel IPSec del cuadro de diálogo Editar Mobile VPN with IPSec, haga clic en Avanzadas. El valor predeterminado es de 8 horas.

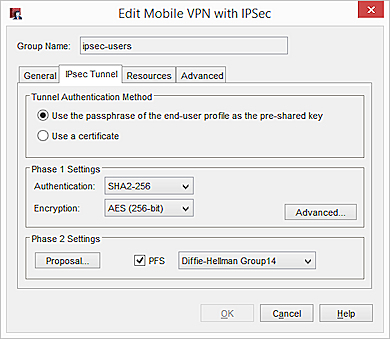

- Seleccione la pestaña Túnel IPSec.

- Editar las configuraciones de Túnel IPSec:

Método de autenticación de túnel

Puede utilizar una clave precompartida o un certificado para la autentificación del túnel.

Para usar la contraseña del perfil de usuario final como la clave precompartida para la autenticación del túnel, seleccione Usar la contraseña del perfil de usuario final como la clave precompartida. Debe usar la misma clave compartida en el dispositivo remoto. Use solamente caracteres ASCII estándares en la clave compartida.

Seleccione Usar un certificado para utilizar un certificado para la autenticación del túnel. Para más información, consulte Certificados para la Autenticación del Túnel de Mobile VPN with IPSec (WSM).

Si usa un certificado, también debe especificar Dirección IP de la CA y Tiempo de Espera. En el cuadro de texto Dirección IP de la CA, ingrese la dirección IP del Management Server que está configurado como autoridad de certificación. En el cuadro de texto Tiempo de Espera, ingrese el tiempo en segundos antes de que el cliente Mobile VPN with IPSec deje de intentar conectarse a la autoridad de certificación sin obtener respuesta. Recomendamos que use la configuración predeterminada.

Configuraciones de la Fase 1

Seleccione los métodos de autenticación y cifrado para las transformaciones de Fase 1 de los túneles de Mobile VPN. Para más información sobre estas configuraciones, consulte Acerca de los Algoritmos y Protocolos de IPSec.

Desde la lista desplegable Autenticación, seleccione MD5, SHA1, SHA2-256, SHA2-384 o SHA2-512 como el método de autenticación. ¡Consejo!

SHA-2 no se admite en dispositivos XTM

SHA2 se admite para las conexiones de VPN desde el cliente Mobile VPN IPSec v11.32. SHA2 no se admite para las conexiones de VPN desde dispositivos Android o iOS, así como tampoco para versiones anteriores de cliente VPN IPSec de WatchGuard.

En la lista desplegable Cifrado, seleccione un método de cifrado: AES (128 bits), AES (192 bits), AES (256 bits), DES o 3DES. ¡Consejo!

Para ajustar configuraciones avanzadas, tales como NAT Traversal o grupo de claves, haga clic en Avanzadas. Para más información, consulte Definir Configuración Avanzada de Fase 1.

Configuraciones de la Fase 2

Para cambiar las configuraciones de caducidad de la propuesta y la clave, haga clic en el botón Propuesta. Para más información, consulte Definir Configuración Avanzada de Fase 2.

Por defecto, Perfect Forward Secrecy (PFS) está habilitado. Si mantiene PFS habilitado, seleccione el grupo Diffie-Hellman. ¡Consejo!

El Perfect Forward Secrecy ofrece más protección a las claves creadas en una sesión. Las claves hechas con PFS no son hechas a partir de una clave anterior. Si una clave anterior está comprometida después de una sesión, las claves de su nueva sesión quedan protegidas. Para más información, consulte Acerca de los Grupos Diffie-Hellman.

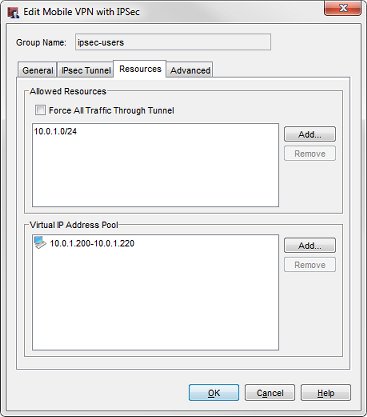

- Seleccione la pestaña Recursos.

- Agregue o quite recursos de red permitidos y direcciones IP virtuales:

Forzar todo el tráfico a través del túnel

Para enviar todo el tráfico de Internet de usuario de Mobile VPN a través del túnel VPN, seleccione esa casilla de selección. Cuando esa opción está seleccionada, el tráfico de Internet del usuario de Mobile VPN se envía a través de la VPN, y los sitios web podrían cargarse más lentamente para esos usuarios.

Si esta opción no está seleccionada, el tráfico de Internet de Mobile VPN no es examinado por las políticas del Firebox, pero los usuarios pueden navegar por Internet más rápidamente.

Lista de Recursos Permitidos

Esta lista muestra los recursos a los cuales los usuarios en el grupo pueden acceder en la red.

Si selecciona la opción Forzar todo el Tráfico a través del Túnel, los valores predeterminados en la lista Recursos Permitidos, Cualquiera-Externo y 0.0.0.0/0, son obligatorios. No se requieren otros recursos. En Fireware v11.12 y versiones superiores, no puede eliminar los recursos predeterminados ni agregar recursos adicionales cuando se selecciona esta opción.

Si no selecciona Forzar todo el Tráfico a través del Túnel, puede agregar o eliminar los recursos permitidos:

- Para agregar una dirección IP del host o una dirección IP de red a la lista de recursos permitidos, haga clic en Agregar.

- Para eliminar una dirección IP del host o una dirección IP de red de la lista de recursos permitidos, seleccione un recurso y haga clic en Eliminar

Si edita los recursos permitidos, la lista de recursos no se actualiza automáticamente en las políticas de Mobile VPN with IPSec para este grupo. Debe editar manualmente los recursos permitidos en las políticas de Mobile VPN with IPSec y actualizarlos si es necesario. Para más información, vea Configurar Políticas para Filtrar Tráfico de Mobile VPN IPSec

Grupo de Direcciones IP Virtuales

Esa lista muestra las direcciones IP internas que son usadas por los usuarios de Mobile VPN por el túnel. Esas direcciones solo son usadas cuando necesarias.

Para agregar una dirección IP del host o un rango de direcciones IP de host al grupo de direcciones IP virtuales, haga clic en Agregar.

Para quitar la dirección IP del host seleccionada o un rango de direcciones IP de host del grupo de direcciones IP virtuales, haga clic en Eliminar.

Para obtener más información acerca de las direcciones IP virtuales, consulte Direcciones IP Virtuales y Mobile VPN.

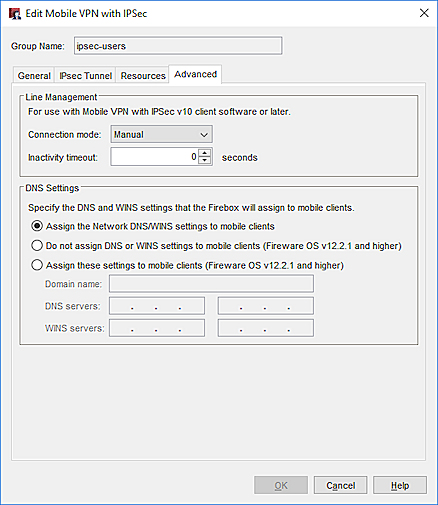

- Seleccione la pestaña Avanzado.

- Realice las configuraciones de la Administración de Línea:

Modo de conexión

Manual — En este modo, el usuario debe iniciar manualmente el túnel VPN. Esta es la configuración predeterminada. El cliente no intenta restablecer el túnel VPN automáticamente si se cae el túnel VPN. Para iniciar el túnel VPN, en el cliente Mobile VPN, haga clic en Conectar. O bien haga clic con el botón secundario en el icono de Mobile VPN en la barra de herramientas del escritorio de Windows y haga clic en Conectar.

Automático — En este modo, el cliente intenta iniciar la conexión cuando el equipo envía tráfico a un host remoto a través del túnel VPN. Si el túnel VPN se cae, el cliente intentará reiniciar automáticamente el túnel VPN cuando una aplicación en el equipo cliente envíe tráfico a un host remoto.

Variable — En este modo, el usuario debe hacer clic en Conectar para iniciar manualmente el túnel VPN por primera vez. Después de que el usuario inicia el túnel, el túnel opera en modo automático hasta que los usuarios hacen clic en Desconectar. Si el túnel VPN se cae antes de que el usuario hace clic en Desconectar, el cliente intentará reiniciar automáticamente el túnel VPN cuando una aplicación en el equipo cliente envíe tráfico a un host remoto.

Tiempo de espera de inactividad

El tiempo de espera de inactividad especifica el tiempo de retraso luego de la última transmisión del tráfico a través del túnel antes de que el cliente desconecte automáticamente el túnel. El tiempo de espera de inactividad puede tener un valor máximo de 65.535 segundos. Por el defecto, el valor de inactividad se fija en 0. Con el valor predeterminado de 0, el cliente VPN no desconecta automáticamente un túnel activado después de la inactividad. El usuario debe desconectar manualmente el túnel.

Las configuraciones de Administración de Línea predeterminadas son Manual y 0 segundos. Si altera esta configuración, debe usar el archivo .INI para configurar el software cliente.

- (Fireware v12.2.1 o superior) Configurar los ajustes de DNS:

Asignar a los clientes móviles los ajustes de DNS/WINS de red

Si selecciona esta opción, los clientes móviles recibirán los ajustes de DNS y WINS que usted especifique en Red > Interfaces > DNS/WINS. Por ejemplo, si especifica el servidor DNS 10.0.2.53 en los ajustes de DNS/WINS de Red, los clientes de VPN móviles usan 10.0.2.53 como un servidor DNS.

De forma predeterminada, el ajuste Asignar a los clientes móviles los ajustes del Servidor DNS/WINS de Red se selecciona para las nuevas configuraciones de VPN móviles.

No asignar a los clientes móviles los ajustes de DNS o WINS

Si selecciona esta opción, los clientes no reciben los ajustes de DNS o WINS de Firebox.

Asignar estos ajustes a clientes móviles

Si selecciona esta opción, los clientes móviles recibirán los ajustes del nombre de dominio, el servidor DNS y el servidor WINS que usted especifique en esta sección. Por ejemplo, si especifica ejemplo.com como nombre de dominio y 10.0.2.53 como servidor DNS, los clientes móviles usan ejemplo.com para nombres de dominio no calificados y 10.0.2.53 como el servidor DNS.

Puede especificar un nombre de dominio, hasta dos direcciones IP de servidor DNS y hasta dos direcciones IP de servidor WINS.

Para obtener más información sobre los ajustes del servidor DNS y WINS para usuarios de Mobile VPN with IPSec, consulte Configurar el DNS y los Servidores WINS para Mobile VPN with IPSec.

- Haga clic en Aceptar.

- Guardar la configuración en el Firebox.

Los usuarios que son miembros del grupo que usted edita no pueden conectarse hasta que importen el archivo de configuración correcto a su software cliente Mobile VPN IPSec de WatchGuard. Se debe generar el archivo de configuración y luego proveerlo a los usuarios finales.

Para más información, consulte Generar de Archivos de Configuración de Mobile VPN with IPSec.

Ver También

Generar de Archivos de Configuración de Mobile VPN with IPSec

Configurar el DNS y los Servidores WINS para Mobile VPN with IPSec