Configurar Manualmente el Firebox para Mobile VPN with SSL

Antes de configurar Mobile VPN with SSL, consulte Planificar su Configuración de Mobile VPN with SSL.

- Para usar el asistente, consulte Usar un Asistente para Configurar el Firebox para Mobile VPN with SSL.

- Para configurar manualmente Mobile VPN with SSL, siga los pasos descritos en este apartado.

Para configurar Mobile VPN with SSL, precise los siguientes ajustes:

- Direcciones IP de Firebox o nombres de dominio

- Grupo de direcciones IP y redes

- Servidores de autenticación

- Usuarios y grupos

- Avanzado — Autenticación, cifrado, puertos, temporizadores, DNS y WINS

- Políticas

En Fireware v12.2.1 o inferior, debe configurar manualmente Mobile VPN with SSL. No se dispone de un asistente. Para configurar manualmente Mobile VPN with SSL en Fireware Web UI v12.2.1 o inferior, seleccione VPN > Mobile VPN with SSL. Para configurar manualmente Mobile VPN with SSL en Policy Manager v12.2.1 o inferior, seleccione VPN > Mobile VPN > SSL.

Configurar la Dirección IP del Firebox o los Ajustes del Nombre de Dominio

Configure la dirección IP o el nombre de dominio al que se conectan los usuarios.

- Seleccione VPN > Mobile VPN.

- Para establecer una nueva configuración de Mobile VPN with SSL, en la sección SSL, haga clic en Configurar Manualmente.

- Para editar una configuración ya existente, en la sección SSL, haga clic en Configurar.

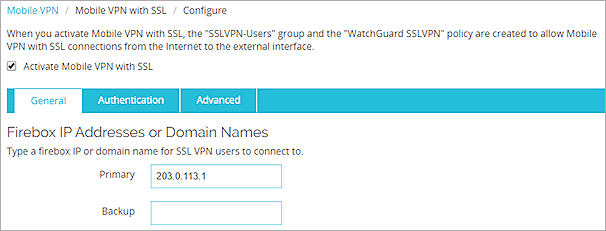

Se abre la página Configuración de Mobile VPN with SSL. - Seleccione la casilla de selección Habilitar Mobile VPN with SSL.

- En el cuadro de texto Principal, ingrese una dirección IP pública o nombre de dominio.

Esta es la dirección IP o el nombre de dominio a los que se conectan los clientes de Mobile VPN with SSL de forma predeterminada. Ésta puede ser una dirección IP externa, una dirección IP externa secundaria o una VLAN externa. Para un dispositivo en el modo directo, utilice la dirección IP asignada a todas las interfaces.

No es necesario que vuelva a generar el certificado VPN SSL si cambia esta dirección IP más adelante. Para obtener más información acerca de los certificados, consulte Utilizar Mobile VPN with SSL con un Cliente OpenVPN.

- Si su Firebox tiene más de una dirección externa, en el cuadro de texto Respaldo, ingrese una dirección IP pública diferente.

Esta es la dirección IP a la que el cliente de Mobile VPN with SSL se conecta cuando no puede establecer una conexión con la dirección IP principal. Si agrega una dirección IP secundaria, asegúrese de que sea una dirección IP asignada a una interfaz externa de Firebox o VLAN. Si quiere que el cliente Mobile VPN with SSL use una dirección IP secundaria, también debe seleccionar la casilla de selección Reconexión automática después de perder la conexión en los ajustes de Autenticación, tal como se describe en la sección Autenticación.

- Para configurar las redes y el grupo de direcciones IP, consulte la próxima sección de este apartado.

- SeleccioneVPN > Mobile VPN > Comenzar.

- En la sección SSL, haga clic en Configurar Manualmente.

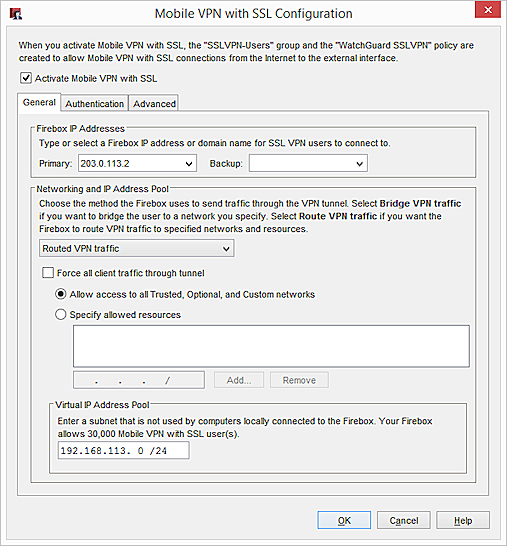

Aparece el cuadro de diálogo Configuración de Mobile VPN with SSL. - Seleccione la casilla de selección Habilitar Mobile VPN with SSL.

- En el cuadro de texto Principal, ingrese o seleccione una dirección IP pública o nombre de dominio. Esta es la dirección IP o el nombre de dominio a los que se conectan los clientes de Mobile VPN with SSL de forma predeterminada. Ésta puede ser una dirección IP externa, una dirección IP externa secundaria o una VLAN externa. Para un dispositivo en el modo directo, utilice la dirección IP asignada a todas las interfaces.

No es necesario que vuelva a generar el certificado VPN SSL si cambia esta dirección IP más adelante. Para obtener más información acerca de los certificados, consulte Utilizar Mobile VPN with SSL con un Cliente OpenVPN.

- Si su Firebox tiene más de una dirección externa, en el cuadro de texto Respaldo, ingrese o seleccione una dirección IP pública diferente.

Esta es la dirección IP a la que el cliente de Mobile VPN with SSL se conecta cuando no puede establecer una conexión con la dirección IP principal. Si agrega una dirección IP de respaldo, asegúrese de que sea una dirección IP asignada a una interfaz externa de Firebox o VLAN. Si quiere que el cliente Mobile VPN with SSL use una dirección IP de respaldo, también debe seleccionar la casilla de selección Reconexión automática después de perder la conexión en los ajustes de Autenticación.

Configurar los Ajustes de Redes

Configure los recursos de red que los clientes de Mobile VPN with SSL pueden usar.

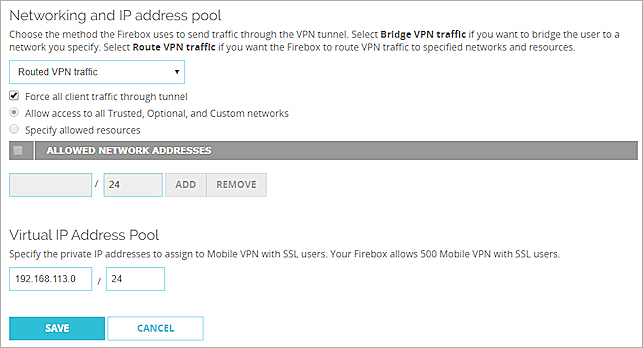

- En la sección Grupo de direcciones IP y red, desde la lista desplegable, seleccione el método que utiliza el Firebox para enviar tráfico a través del túnel VPN:

- Seleccione Puentear tráfico VPN para puentear el tráfico SSL VPN a una red que usted especifique. Cuando selecciona esta opción, no puede filtrar el tráfico entre los usuarios de VPN con SSL y la red a la que se conecta el tráfico de VPN con SSL.

- Seleccione Tráfico VPN Enrutado para enrutar el tráfico de VPN a redes y recursos especificados. Ésta es la opción predeterminada para todos los Fireboxes.

- Seleccione o destilde la casilla de selección Forzar todo el tráfico de cliente a través del túnel.

- Para enrutar todo el tráfico del cliente VPN a su red privada y hacia Internet a través del túnel, seleccione Forzar todo el tráfico de cliente a través del túnel.

Esta opción envía todo el tráfico externo a través de las políticas del Firebox que usted crea y ofrece una seguridad constante a los usuarios móviles. Sin embargo, dado que requiere mayor capacidad de procesamiento en el Firebox, el acceso a los recursos de Internet puede ser muy lento para los usuarios móviles.

Para obtener información sobre cómo permitir que los clientes accedan a Internet cuando esta opción está seleccionada, consulte Opciones de Acceso a Internet A Través de un Túnel de Mobile VPN with SSL. - Para enrutar solo tráfico desde el cliente VPN hasta sus redes privadas a través del túnel, desmarque la casilla de selección Forzar todo el tráfico de cliente a través del túnel.

Esta opción les brinda a sus usuarios mejores velocidades de red tan solo enrutando el tráfico hacia los recursos privados de red a través del Firebox. El resto del tráfico a Internet no pasa a través del túnel y no es restringido por las políticas en su Firebox.- Para permitir el acceso a todas las redes internas, seleccione Permitir el acceso a todas las redes de Confianza, Opcionales y Personalizadas.

- Para restringir el acceso del cliente de Mobile VPN with SSL solo a los dispositivos especificados en su red privada, seleccione Especificar recursos permitidos. Para especificar un recurso permitido, ingrese la dirección IP del recurso de red en notación diagonal y haga clic en Agregar.

- Para enrutar todo el tráfico del cliente VPN a su red privada y hacia Internet a través del túnel, seleccione Forzar todo el tráfico de cliente a través del túnel.

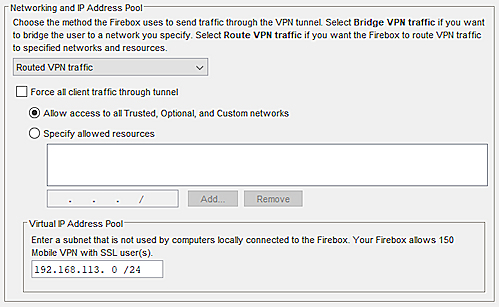

- En la sección Grupo de Redes y Direcciones IP, en la lista desplegable, marque una de las siguientes opciones:

- Tráfico VPN Enrutado — Para enrutar el tráfico de VPN a redes y recursos especificados. Esta es la opción predeterminada.

- Puentear Tráfico de VPN — Para puentear el tráfico de VPN SSL a una red que usted especifique. ¡Consejo!

- Seleccione una de estas opciones:

- Para enrutar todo el tráfico del cliente VPN a su red privada y hacia Internet a través del túnel, seleccione Forzar todo el tráfico de cliente a través del túnel. ¡Consejo!

- Para enrutar solo tráfico desde el cliente VPN hasta sus redes privadas a través del túnel, desmarque la casilla de selección Forzar todo el tráfico de cliente a través del túnel.

- Si desmarcó la casilla de selección Forzar todo el tráfico de cliente a través del túnel, seleccione una de las siguientes opciones:

- Para permitir el acceso a todas las redes internas, seleccione Permitir el acceso a todas las redes de Confianza, Opcionales y Personalizadas.

- Para restringir el acceso del cliente de Mobile VPN with SSL solo a los dispositivos especificados en su red privada, seleccione Especificar recursos permitidos. Para especificar un recurso permitido, ingrese la dirección IP del recurso de red en notación diagonal y haga clic en Agregar.

Configurar el Grupo de Direcciones IP Virtuales

Cuando configura Mobile VPN with SSL, debe especificar un grupo de direcciones IP virtuales para clientes VPN.

Siga estas prácticas recomendadas:

- Asegúrese de que el grupo de direcciones IP virtuales no se superponga con ninguna otra dirección IP en la configuración del Firebox.

- Asegúrese de que el grupo de direcciones IP virtuales no se superponga con las redes protegidas por el Firebox, cualquier red accesible a través de una ruta o BOVPN, o con las direcciones IP asignadas por el DHCP a un dispositivo detrás del Firebox.

- Si su empresa tiene varios sitios con configuraciones de VPN móvil, asegúrese de que cada sitio tenga un grupo de direcciones IP virtuales para clientes de VPN móvil que no se superponga con los grupos de otros sitios.

- No utilice los rangos de red privada 192.168.0.0/24 o 192.168.1.0/24 para grupos de direcciones IP virtuales de VPN móvil. Estos rangos se utilizan comúnmente en redes domésticas. Si un usuario de VPN móvil tiene un rango de red doméstica que se superpone con el rango de su red corporativa, el tráfico del usuario no pasa por el túnel VPN. Para resolver este problema, le recomendamos Migrar a un Nuevo Rango de Red Local.

- Si FireCluster está habilitado, el grupo de direcciones IP virtuales no puede estar en la misma subred como una dirección IP de clúster principal.

De forma predeterminada, el servidor BOVPN over TLS asigna direcciones en el grupo 192.168.113.0/24 a los clientes BOVPN over TLS. Mobile VPN with SSL también usa el grupo 192.168.113.0/24 de forma predeterminada. Si tanto BOVPN over TLS en modo Cliente como Mobile VPN with SSL están habilitados en el mismo Firebox, usted debe especificar un grupo de direcciones IP diferente para una de estas funciones. Si ambas funciones utilizan el mismo grupo de direcciones IP, el tráfico BOVPN over TLS no se envía a través del túnel correctamente.

Tráfico de VPN enrutado

- Para el grupo de direcciones IP virtuales, mantenga la configuración predeterminada de 192.168.113.0/24 o ingrese un rango diferente.

- Ingrese la dirección IP de la subnet en notación diagonal. Las direcciones IP de esta subnet se asignan automáticamente a conexiones cliente de Mobile VPN with SSL. No puede asignar una dirección IP a un usuario específico.

Tráfico de VPN de puente

- Desde la lista desplegable Puentear a interfaz, seleccione el nombre de la interfaz a la cual desea puentear. Puede establecer un puente de tráfico VPN solamente a un puente de LAN.

Para más información, consulte Planificar su Configuración de Mobile VPN with SSL.

- En los cuadros de texto Inicio y Finalización, ingrese las direcciones IP en el rango que desea asignar a las conexiones de cliente de Mobile VPN with SSL. Las direcciones IP de Inicio y de Finalización deben estar en la misma subred que la interfaz puenteada.

Para obtener más información acerca de las direcciones IP virtuales, consulte Direcciones IP Virtuales y Mobile VPN.

Tráfico de VPN enrutado

Para el grupo virtual de direcciones IP, mantenga la configuración predeterminada de 192.168.113.0/24 o ingrese un rango diferente.

Tráfico de VPN de puente

- Desde la lista desplegable Puentear a interfaz, seleccione el nombre de la interfaz a la cual desea puentear. Puede establecer un puente de tráfico VPN solamente a un puente de LAN.

Para más información, consulte Planificar su Configuración de Mobile VPN with SSL.

- En los cuadros de texto Inicio y Finalización, ingrese la primera y la última dirección IP en el rango que desea asignar a las conexiones de cliente de Mobile VPN with SSL. Cuando une el tráfico VPN a un puente LAN, las direcciones IP Inicio y Finalización deben estar en la misma subred que la interfaz unida.

Para obtener más información acerca de las direcciones IP virtuales, consulte Direcciones IP Virtuales y Mobile VPN.

Configurar los Ajustes de Servidores de Autenticación

Luego, debe definir las configuraciones del servidor de autenticación. Puede seleccionar uno o más servidores de autenticación configurados para utilizar. El servidor en la parte superior de la lista es el servidor predeterminado. El servidor predeterminado se utiliza para la autenticación si los usuarios no especifican el servidor de autenticación o dominio en el cliente de Mobile VPN with SSL.

En Fireware v12.7 o superior, puede configurar el Firebox para reenviar solicitudes de autenticación para usuarios de VPN SSL directamente a AuthPoint. Después de configurar los ajustes requeridos en AuthPoint, AuthPoint aparece en la lista de servidores de autenticación en el Firebox. En la configuración de Mobile VPN with SSL, debe seleccionar AuthPoint como servidor de autenticación. Esta integración es compatible con el cliente WatchGuard Mobile VPN with SSL (v12.7 o superior únicamente) y el cliente OpenVPN. Para obtener más información, consulte Planificar su Configuración de Mobile VPN with SSL y la Integración de Mobile VPN with SSL de Firebox con AuthPoint.

En Fireware v12.1.x, los ajustes de servidor de autenticación compartidos por el Access Portal y Mobile VPN por SSL aparecen en una página llamada Portal VPN. En Fireware v12.2, los ajustes del Portal VPN se movieron a las configuraciones del Access Portal y Mobile VPN with SSL. Para obtener instrucciones de configuración de Mobile VPN with SSL que se aplican a Fireware v12.1.x, consulte Configurar los ajustes del Portal VPN en Fireware v12.1.x en la Base de Consulta de WatchGuard.

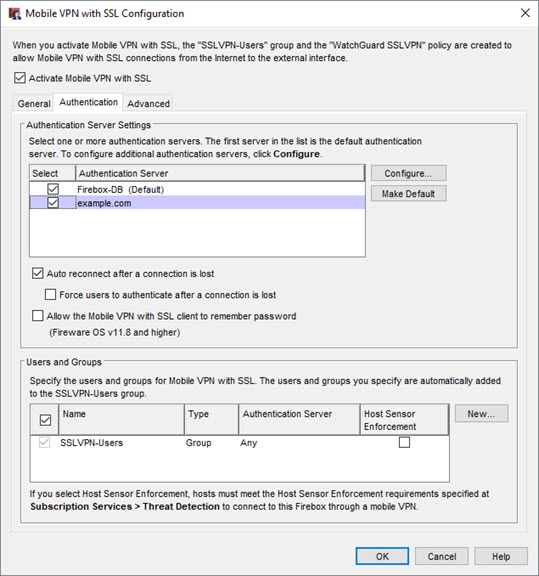

- En la página Mobile VPN with SSL, seleccione la pestaña Autenticación.

- En la lista desplegable de Servidor de Autenticación, seleccione un servidor de autenticación que desee utilizar para la autenticación de usuario de Mobile VPN with SSL.

Solo se enumeran dominios y servidores de métodos de autenticación habilitados. Para obtener información acerca de los métodos de autenticación admitidos, consulte Tipos de Servidores de Autenticación.

- Haga clic en Agregar.

- Repita los pasos 2 y 3 para agregar más servidores de autenticación.

- Si agrega varios servidores de autenticación, seleccione el servidor que desea que sea el servidor predeterminado. Haga clic en Mover Arriba para mover ese servidor al principio de la lista.

Mobile VPN with SSL utiliza el servidor de autenticación predeterminado a menos que un usuario especifique un servidor de autenticación en el cuadro de texto Nombre de usuario en el cliente Mobile VPN with SSL. - Para agregar usuarios y grupos, consulte la próxima sección de este apartado.

Si configura Mobile VPN with SSL para usar más de un servidor de autenticación, los usuarios que no usan el servidor de autenticación predeterminado deben especificar el servidor de autenticación o dominio como parte del nombre de usuario. Para obtener información y ejemplos, consulte Descargar, Instalar y Conectar el Cliente de Mobile VPN with SSL.

- En el cuadro de diálogo Configuración de Mobile VPN with SSL, seleccione la pestaña Autenticación.

- Haga clic en Configurar.

Para obtener información acerca de los métodos de autenticación admitidos, consulte Tipos de Servidores de Autenticación. - Para seleccionar un servidor de autenticación que ya está configurado en su Firebox, marque la casilla de selección de ese servidor.

- Si agrega varios servidores de autenticación, seleccione el servidor que desea que sea el servidor predeterminado. Haga clic en Configurar como predeterminado para mover ese servidor al principio de la lista.

Mobile VPN with SSL utiliza el servidor de autenticación predeterminado a menos que un usuario especifique un servidor de autenticación en el cuadro de texto Nombre de usuario en el cliente Mobile VPN with SSL. - Marque Reconexión automática después de perder la conexión si desea que el cliente Mobile VPN with SSL pueda reconectarse automáticamente. Si habilita esta opción, los usuarios móviles pueden marcar una casilla de selección en el cliente de Mobile VPN with SSL para controlar si el cliente se reconecta automáticamente. También debe habilitar esta opción si quiere que el cliente use de forma automática la dirección IP secundaria cuando no puede conectarse a la dirección IP primaria.

- Para exigir a los usuarios que se autentiquen después de desconectar una conexión Mobile VPN with SSL, seleccione la casilla de verificación Forzar a los usuarios a autenticarse después de que se pierda una conexión. Le recomendamos que seleccione esta casilla de verificación si utiliza un método de autenticación de dos factores con una contraseña de un solo uso, como RADIUS o SecurID. Si no obliga a los usuarios a autenticarse después de perder la conexión, el intento de conexión automática puede fallar. El motivo de esto es que el cliente Mobile VPN with SSL intenta usar la contraseña de un solo uso que se ingresó originalmente, la cual ya no es correcta, para reconectarse automáticamente después de haber perdido la conexión.

- Marque la casilla de selección Permitir que el cliente Mobile VPN with SSL recuerde la contraseña, si desea que el cliente de Mobile VPN with SSL recuerde la contraseña. Si habilita esta opción, el usuario móvil puede marcar una casilla de selección en el cliente de Mobile VPN with SSL para controlar si el cliente recuerda la contraseña.

- Para agregar usuarios y grupos, consulte la próxima sección de este apartado.

Si configura Mobile VPN with SSL para usar más de un servidor de autenticación, los usuarios que no usan el servidor de autenticación predeterminado deben especificar el servidor de autenticación o dominio como parte del nombre de usuario. Para obtener información y ejemplos, consulte Descargar, Instalar y Conectar el Cliente de Mobile VPN with SSL.

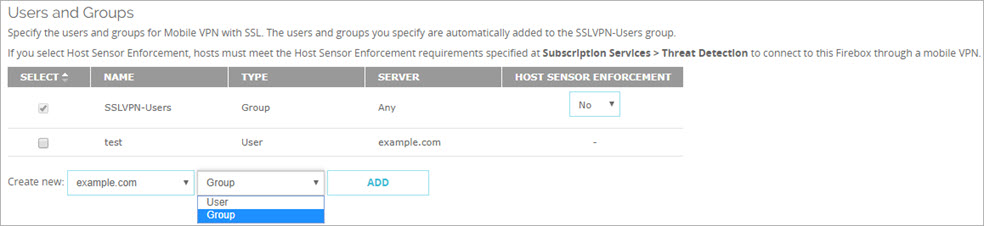

Agregar Usuarios y Grupos

Puede utilizar el grupo predeterminado Usuarios-SSLVPN para la autenticación, o puede agregar los nombres de los usuarios y de los grupos que existen en su servidor de autenticación.

El grupo Usuarios-SSLVPN se agrega de forma predeterminada. Puede agregar los nombres de otros grupos y usuarios que utilicen Mobile VPN with SSL. Para cada grupo o usuario, puede seleccionar un servidor de autenticación específico donde existe el grupo, o seleccionar Cualquiera si ese grupo existe en más de un servidor de autenticación. El nombre de grupo o usuario que agregue debe existir en el servidor de autenticación. Los nombres de grupos y usuarios distinguen entre mayúsculas y minúsculas, y deben coincidir exactamente con el nombre en su servidor de autenticación.

Asegúrese de crear un grupo en el servidor que tenga el mismo nombre que especificó en el asistente para el grupo Mobile VPN. Si utiliza el Active Directory como su servidor de autenticación, los usuarios deben pertenecer a un grupo de seguridad de Active Directory con el mismo nombre que el nombre de grupo que configura en Mobile VPN with SSL. Para más información, consulte Configurar el Servidor de Autenticación Externa.

Cuando guarda la configuración Mobile VPN with SSL, la política Permitir Usuarios-SSLVPN se crea o actualiza para aplicarse a los grupos y usuarios que configuró para la autenticación. Los nombres de grupo y de usuario que agregó no aparecen en la lista Desde en la política Permitir Usuarios-SSLVPN. En cambio, aparece el nombre de grupo único Usuarios-SSLVPN. Sin embargo, esta política se aplica a todos los usuarios y grupos que configuró en los ajustes de autenticación de Mobile VPN with SSL.

Si deshabilita Mobile VPN with SSL, la política Permitir Usuarios-SSLVPN y el grupo Usuarios-SSLVPN se eliminan automáticamente.

- En la página Mobile VPN with SSL, seleccione la pestaña Autenticación.

Aparecen los ajustes de Autenticación. - En la sección Usuarios y Grupos, en la lista desplegable Crear nuevo, seleccione un servidor de autenticación.

- En la lista desplegable adyacente, seleccione Usuario o Grupo.

- Haga clic en Agregar.

Si seleccionó Firebox-DB, se muestra el cuadro de diálogo de Usuario o Grupo de Firebox.

Si seleccionó Cualquiera, se muestra el cuadro de diálogo Agregar Usuario o Grupo. - Para agregar un usuario nuevo de Firebox-DB, siga los Pasos 6 a 14 del apartado Definir un Nuevo Usuario para la Autenticación del Firebox.

- Para agregar un grupo nuevo de Firebox-DB, siga los Pasos 4 a 9 del apartado Definir un Nuevo Grupo para Autenticación en Firebox.

- Para agregar usuarios y grupos nuevos para la autenticación de terceros, siga los Pasos 4 a 9 del apartado Utilizar Usuarios y Grupos en las Políticas.

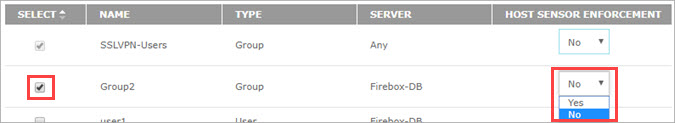

- (Opcional) En Fireware v12.5.4 o superior, para habilitar la Aplicación de Host Sensor para un grupo, marque la casilla de selección para ese grupo y luego seleccione Sí. Para deshabilitar la Aplicación de Host Sensor para un grupo, marque la casilla de selección para ese grupo y luego seleccione No. Para más información, consulte Acerca de la Aplicación de Host Sensor de TDR.

- Marque Reconexión automática después de perder la conexión si desea que el cliente Mobile VPN with SSL pueda reconectarse automáticamente. Si habilita esta opción, los usuarios móviles pueden marcar una casilla de selección en el cliente de Mobile VPN with SSL para controlar si el cliente se reconecta automáticamente. También debe habilitar esta opción si quiere que el cliente use de forma automática la dirección IP secundaria cuando no puede conectarse a la dirección IP primaria.

- Para exigir a los usuarios que se autentiquen después de desconectar una conexión Mobile VPN with SSL, seleccione la casilla de verificación Forzar a los usuarios a autenticarse después de que se pierda una conexión. Le recomendamos que seleccione esta casilla de verificación si utiliza un método de autenticación de dos factores con una contraseña de un solo uso, como RADIUS o SecurID. Si no obliga a los usuarios a autenticarse después de perder la conexión, el intento de conexión automática puede fallar. El motivo de esto es que el cliente Mobile VPN with SSL intenta usar la contraseña de un solo uso que se ingresó originalmente, la cual ya no es correcta, para reconectarse automáticamente después de haber perdido la conexión.

- Marque la casilla de selección Permitir que el cliente Mobile VPN with SSL recuerde la contraseña, si desea que el cliente de Mobile VPN with SSL recuerde la contraseña. Si habilita esta opción, el usuario móvil puede marcar una casilla de selección en el cliente de Mobile VPN with SSL para controlar si el cliente recuerda la contraseña.

- Seleccione Configuración > Autenticación > Usuarios y Grupos.

- Haga clic en Nuevo.

- Seleccione Usuario/Grupo de Firebox-DB o Usuario/Grupo Externo.

Si seleccionó un Usuario o Grupo de Firebox-DB, se muestra la pestaña Firebox-DB del cuadro de diálogo de Servidores de Autenticación.

Si seleccionó Usuario o Grupo Externo, se muestra el cuadro de diálogo Agregar Usuario o Grupo. - Para agregar un usuario nuevo de Firebox-DB, siga los Pasos 5 a 14 del apartado Definir un Nuevo Usuario para la Autenticación del Firebox.

- Para agregar un grupo nuevo de Firebox-DB, siga los Pasos 4 a 9 del apartado Definir un Nuevo Grupo para Autenticación en Firebox.

- Para agregar usuarios y grupos nuevos para la autenticación de terceros, siga los Pasos 4 a 11 del apartado Utilizar Usuarios y Grupos en las Políticas.

- (Opcional) En Fireware v12.5.4 o superior, para habilitar la Aplicación de Host Sensor para un grupo, marque la casilla de selección para ese grupo y luego marque la casilla de selección Aplicación de Host Sensor. Para deshabilitar la Aplicación de Host Sensor para un grupo, marque la casilla de selección para ese grupo y luego desmarque la casilla de selección Aplicación de Host Sensor. Para más información, consulte Acerca de la Aplicación de Host Sensor de TDR.

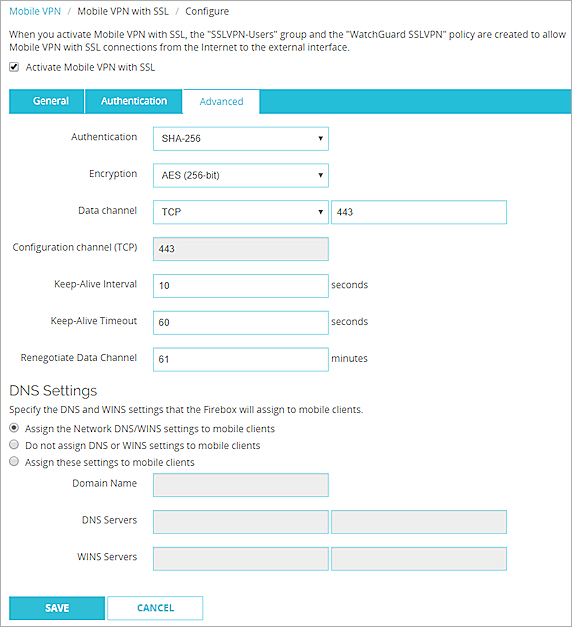

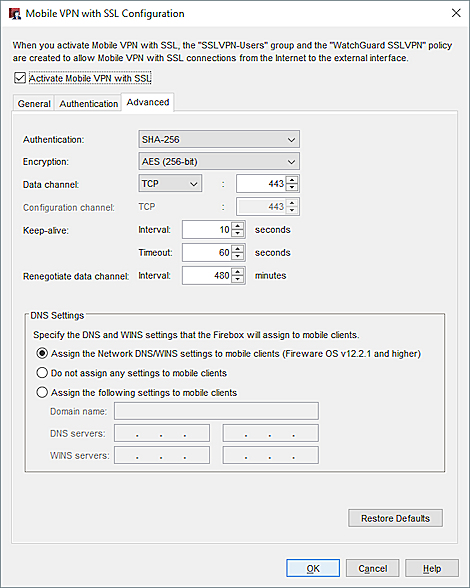

Realizar Configuraciones Avanzadas para Mobile VPN with SSL

Puede establecer estas configuraciones en la página Avanzado:

- Autenticación y cifrado

- Puertos

- Temporizadores

- DNS y WINS

La configuración de autenticación y cifrado cambió a valores predeterminados más fuertes en Fireware v12.0. Las configuraciones para Blowfish, MD5 y DES fueron eliminadas.

- Seleccione VPN > Mobile VPN with SSL.

Se abre la página Configuración de Mobile VPN with SSL. - Seleccione la pestaña Avanzado.

- Configure los ajustes de autenticación, encryption (cifrado), puerto y tiempo de espera:

Autenticación

Seleccione un método de autenticación para la conexión: SHA-1, SHA-256 o SHA-512. Recomendamos las variantes SHA-2, SHA-256 y SHA-512, que son más fuertes que SHA-1.

Cifrado

Seleccione un algoritmo para cifrar el tráfico: 3DES, AES (128 bits), AES (192 bits) o AES (256 bits). En Fireware v12.2 o superior, también puede seleccionar AES-GCM (128 bits), AES-GCM (192 bits) o AES-GCM (256 bits). Recomendamos el cifrado AES. Para un mejor rendimiento, elija una variante AES de 128 bits. Para el encryption (cifrado) más fuerte, elija una variante AES de 256 bits.

Si selecciona 3DES, tenga en cuenta un ataque de seguridad potencial, aunque poco probable. Para más información, consulte Vulnerabilidad de Sweet32 en la Base de Conocimiento de WatchGuard.

Canal de Datos

Seleccione el protocolo y el puerto que Mobile VPN with SSL utiliza para enviar los datos después de establecer una conexión de VPN. Puede utilizar el protocolo TCP o UDP. El protocolo y puerto predeterminados para Mobile VPN with SSL es el puerto TCP 443. Éste es también el protocolo y puerto estándar para tráfico HTTPS. Puede usar el puerto 443 para Mobile VPN with SSL siempre que no use la misma dirección IP externa en una política HTTPS entrante.

Si cambia el canal de datos para usar un puerto distinto del 443, los usuarios deben ingresar manualmente este puerto en el cuadro de diálogo de la conexión de Mobile VPN with SSL. Por ejemplo, si cambia el puerto del canal de datos a 444 y la dirección IP del Firebox es 203.0.113.2, los usuarios deben ingresar 203.0.113.2:444 en lugar de 203.0.113.2.

Si el puerto está configurado como puerto 443 predeterminado, los usuarios deben ingresar solamente la dirección IP del Firebox. No es necesario ingresar :443 después de la dirección IP.

Para más información, consulte Elegir un Puerto y Protocolo para Mobile VPN with SSL.

Mobile VPN with SSL no admite un canal de datos UDP para las conexiones VPN hacia una dirección IP de interfaz externa secundaria.

Canal de Configuración

El Canal de Configuración especifica el canal donde los usuarios de Mobile VPN with SSL pueden descargar el software cliente SSL.

Seleccione el protocolo y puerto que Mobile VPN with SSL utiliza para negociar el canal de datos y para descargar archivos de configuración. Si configura el protocolo del canal de datos en TCP, el canal de configuración utiliza automáticamente el mismo puerto y protocolo. Si configura el protocolo del canal de datos en UDP, puede establecer el protocolo del canal de configuración en TCP o UDP, y puede utilizar un puerto diferente al canal de datos.

En Fireware v12.1.x, el Canal de Configuración aparece en los ajustes del Portal VPN y se denomina puerto del Portal VPN. Para obtener instrucciones de configuración que se aplican a Fireware v12.1.x, consulte Configurar los ajustes del Portal VPN en Fireware v12.1.x en la Base de Consulta de WatchGuard.

Intervalo Keep-Alive

Defina la frecuencia con la que el Firebox envía tráfico a través del túnel para mantener la actividad del túnel cuando no se envía otro tráfico a través del mismo.

Tiempo de espera de Keep-alive

Defina durante cuánto tiempo el Firebox espera una respuesta. Si no hay respuesta antes del valor de tiempo de espera, el túnel se cierra y el cliente debe volver a conectarse.

Renegociar el canal de datos

Si una conexión Mobile VPN with SSL ha estado habilitada por el tiempo especificado en el cuadro de texto Renegociar canal de datos, el cliente Mobile VPN with SSL debe crear un nuevo túnel. El valor mínimo es de 60 minutos.

- Configure los ajustes de DNS:

En Fireware v12.2.1 o superior, puede asignar o no los ajustes de DNS/WINS de Red (global) a los clientes de Mobile VPN with SSL.

Asignar a los clientes móviles los ajustes de DNS/WINS de red

Si selecciona esta opción, los clientes móviles recibirán los ajustes de DNS y WINS que usted especifique en Red > Interfaces > DNS/WINS. Por ejemplo, si especifica el servidor DNS 10.0.2.53 en los ajustes de DNS/WINS de Red, los clientes de VPN móviles usan 10.0.2.53 como un servidor DNS.

De forma predeterminada, el ajuste Asignar a los clientes móviles los ajustes del Servidor DNS/WINS de Red se selecciona para las nuevas configuraciones de VPN móviles.

No asignar a los clientes móviles los ajustes de DNS o WINS

Si selecciona esta opción, los clientes móviles no reciben los ajustes de DNS o WINS de Firebox.

Si su configuración de Mobile VPN with SSL no especifica los ajustes de DNS, cuando actualice a Fireware v12.2.1, se seleccionará la opción No asignar a los clientes móviles los ajustes de DNS o WINS.

Asignar estos ajustes a clientes móviles

Si selecciona esta opción, los clientes móviles recibirán los ajustes del nombre de dominio, el servidor DNS y el servidor WINS que usted especifique en esta sección. Por ejemplo, si especifica ejemplo.com como nombre de dominio y 10.0.2.53 como servidor DNS, los clientes móviles usan ejemplo.com para nombres de dominio no calificados y 10.0.2.53 como el servidor DNS.

Puede especificar un nombre de dominio, hasta dos direcciones IP de servidor DNS y hasta dos direcciones IP de servidor WINS.

Para obtener más información acerca de DNS y WINS, consulte Determinación del Nombre para Mobile VPN with SSL.

En Fireware v12.2 o inferior, puede especificar los ajustes de un nombre de dominio, un servidor DNS y un servidor WINS, pero no puede seleccionar asignar o no los ajustes de DNS/WINS de Red (global) a clientes Mobile VPN with SSL.

- Seleccione VPN > Mobile VPN > SSL.

Aparece el cuadro de diálogo Configuración de Mobile VPN with SSL.

- Seleccione la pestaña Avanzado.

- Configure los ajustes de autenticación, encryption (cifrado), puerto y tiempo de espera:

Autenticación

Seleccione un método de autenticación para la conexión: SHA-1, SHA-256 y SHA-512. Recomendamos las variantes SHA-2, SHA-256 y SHA-512, que son más fuertes que SHA-1.

Cifrado

Seleccione un algoritmo para cifrar el tráfico: 3DES, AES (128 bits), AES (192 bits) o AES (256 bits). En Fireware v12.2 o superior, también puede seleccionar AES-GCM (128 bits), AES-GCM (192 bits) o AES-GCM (256 bits). Recomendamos el cifrado AES. Para un mejor rendimiento, elija una variante AES de 128 bits. Para el encryption (cifrado) más fuerte, elija una variante AES de 256 bits.

Si selecciona 3DES, tenga en cuenta un ataque de seguridad potencial, aunque poco probable. Para más información, consulte Vulnerabilidad de Sweet32 en la Base de Conocimiento de WatchGuard.

Canal de Datos

Seleccione el protocolo y el puerto que Mobile VPN with SSL utiliza para enviar los datos después de establecer una conexión de VPN. Puede utilizar el protocolo TCP o UDP. El protocolo y puerto predeterminados para Mobile VPN with SSL es el puerto TCP 443. Éste es también el protocolo y puerto estándar para tráfico HTTPS. Puede usar el puerto 443 para Mobile VPN with SSL siempre que no use la misma dirección IP externa en una política HTTPS entrante.

Si cambia el canal de datos para usar un puerto distinto del 443, los usuarios deben ingresar manualmente este puerto en el cuadro de diálogo de la conexión de Mobile VPN with SSL. Por ejemplo, si cambia el puerto del canal de datos a 444 y la dirección IP del Firebox es 203.0.113.2, los usuarios deben ingresar 203.0.113.2:444 en lugar de 203.0.113.2.

Si el puerto está configurado como puerto 443 predeterminado, los usuarios deben ingresar solamente la dirección IP del Firebox. No es necesario ingresar :443 después de la dirección IP.

Para más información, consulte Elegir un Puerto y Protocolo para Mobile VPN with SSL.

Mobile VPN with SSL no admite un canal de datos UDP para las conexiones VPN hacia una dirección IP de interfaz externa secundaria.

Canal de Configuración

El Canal de Configuración especifica el canal donde los usuarios de Mobile VPN with SSL pueden descargar el software cliente SSL.

Seleccione el protocolo y puerto que Mobile VPN with SSL utiliza para negociar el canal de datos y para descargar archivos de configuración. Si configura el protocolo del canal de datos en TCP, el canal de configuración utiliza automáticamente el mismo puerto y protocolo. Si configura el protocolo del canal de datos en UDP, puede establecer el protocolo del canal de configuración en TCP o UDP, y puede utilizar un puerto diferente al canal de datos.

En Fireware v12.1.x, el Canal de Configuración aparece en los ajustes del Portal VPN y se denomina puerto del Portal VPN. Para obtener instrucciones de configuración que se aplican a Fireware v12.1.x, consulte Configurar los ajustes del Portal VPN en Fireware v12.1.x en la Base de Consulta de WatchGuard.

Intervalo Keep-alive

Defina la frecuencia con la que el Firebox envía tráfico a través del túnel para mantener la actividad del túnel cuando no se envía otro tráfico a través del mismo.

Tiempo de espera Keep-alive

Defina durante cuánto tiempo el Firebox espera una respuesta. Si no hay respuesta antes del valor de tiempo de espera, el túnel se cierra y el cliente debe volver a conectarse.

Renegociar el canal de datos

Si una conexión Mobile VPN with SSL ha estado habilitada por el tiempo especificado en el cuadro de texto Renegociar canal de datos, el cliente Mobile VPN with SSL debe crear un nuevo túnel. El valor mínimo es de 60 minutos.

Restablecer valores predeterminados

Haga clic para restablecer las configuraciones de la pestaña Avanzadas a los valores prestablecidos. Se elimina toda la información de servidor DNS y WINS de la pestaña Avanzadas.

- Configure los ajustes de DNS:

Asignar a los clientes móviles los ajustes de DNS/WINS de red

Si selecciona esta opción, los clientes móviles recibirán los ajustes de DNS y WINS que usted especifique en Red > Interfaces > DNS/WINS. Por ejemplo, si especifica el servidor DNS 10.0.2.53 en los ajustes de DNS/WINS de Red, los clientes de VPN móviles usan 10.0.2.53 como un servidor DNS.

De forma predeterminada, el ajuste Asignar a los clientes móviles los ajustes del Servidor DNS/WINS de Red se selecciona para las nuevas configuraciones de VPN móviles.

No asignar a los clientes móviles los ajustes de DNS o WINS

Si selecciona esta opción, los clientes móviles no reciben los ajustes de DNS o WINS de Firebox.

Si su configuración de Mobile VPN with SSL no especifica los ajustes de DNS, cuando actualice a Fireware v12.2.1, se seleccionará la opción No asignar a los clientes móviles los ajustes de DNS o WINS.

Asignar estos ajustes a clientes móviles

Si selecciona esta opción, los clientes móviles recibirán los ajustes del nombre de dominio, el servidor DNS y el servidor WINS que usted especifique en esta sección. Por ejemplo, si especifica ejemplo.com como nombre de dominio y 10.0.2.53 como servidor DNS, los clientes móviles usan ejemplo.com para nombres de dominio no calificados y 10.0.2.53 como el servidor DNS.

Puede especificar un nombre de dominio, hasta dos direcciones IP de servidor DNS y hasta dos direcciones IP de servidor WINS.

Para obtener más información acerca de DNS y WINS, consulte Determinación del Nombre para Mobile VPN with SSL.

En Fireware v12.2 o inferior, puede especificar los ajustes de un nombre de dominio, un servidor DNS y un servidor WINS, pero no puede seleccionar asignar o no los ajustes de DNS/WINS de Red (global) a clientes Mobile VPN with SSL.

Configurar Políticas para Controlar el Acceso de Clientes de Mobile VPN with SSL

Cuando habilita Mobile VPN with SSL, las políticas para conceder acceso al cliente Mobile VPN with SSL se crean automáticamente. Puede cambiar estas políticas para controlar el acceso al cliente Mobile VPN with SSL.

Política WatchGuard SSLVPN

Esta política de SSLVPN permite conexiones desde un cliente Mobile VPN with SSL hacia el Firebox. Esta política permite el tráfico desde cualquier host en las interfaces especificadas a cualquier dirección IP de interfaz primaria o secundaria configurada de su Firebox en el puerto TCP 443 (el puerto y protocolo que Firebox utiliza para Mobile VPN with SSL).

Estas interfaces están incluidas en la política SSLVPN de WatchGuard de forma predeterminada:

- En Fireware v12.1 y superior, la política de SSLVPN incluye solo la interfaz Cualquiera Externa de forma predeterminada.

- En Fireware v12.0.2 y versiones inferiores, la política SSLVPN WatchGuard incluye las interfaces Cualquiera Externa, Cualquiera-Opcional y Cualquiera-De Confianza de forma predeterminada.

Si desea que esta política permita conexiones desde el puerto TCP 443 sólo para una dirección IP específica de la interfaz, edite la sección Hasta de la política para eliminar el alias del Firebox y agregar la dirección IP externa que sus clientes Mobile VPN with SSL usan para conectarse.

En Fireware v12.1.x, la política SSLVPN de WatchGuard incluye el alias WG-VPN-Portal. Si actualiza de v12.1.x a v12.2 o una versión superior, el alias WG-VPN-Portal se elimina de la política SSLVPN de WatchGuard. Las interfaces que aparecían en el alias WG-VPN-Portal aparecen en la política WatchGuard SSLVPN, lo que significa que la política coincide con el mismo tráfico. Para obtener más información, consulte Cambios en la política SSLVPN de WatchGuard y en el alias WG-VPN-Portal en Fireware v12.1.x en la Base de Consulta de WatchGuard.

En Fireware v12.1 o superior, si elimina la política WatchGuard SSLVPN y crea una política personalizada con un nombre diferente, Mobile VPN with SSL no funciona si el protocolo del Canal de Datos está configurado para TCP.

Permitir la política Usuarios-SSLVPN

Esta política Cualquiera permite a los grupos y usuarios que usted configure para la autenticación de SSL obtener acceso a los recursos de su red. Esta política incluye automáticamente a todos los usuarios y grupos en su configuración de Mobile VPN with SSL. No tiene restricciones respecto del tráfico que permite desde clientes SSL a recursos de red protegidos por el Firebox.

Para restringir el tráfico del usuario de VPN por el puerto y el protocolo, puede deshabilitar o eliminar la política Permitir Usuarios-SSLVPN. Posteriormente, agregue nuevas políticas a su configuración o agregue el grupo con acceso a Mobile VPN with SSL a la sección Desde de sus políticas existentes.

De manera predeterminada, todo tráfico de Mobile VPN with SSL no es de confianza. Incluso si asigna las direcciones IP de los usuarios Mobile VPN with SSL en la misma subred que una red de confianza, el tráfico desde el usuario Mobile VPN with SSL no se considera de confianza. Independientemente de la dirección IP asignada, se deben crear políticas para permitir el acceso de los usuarios de Mobile VPN with SSL a los recursos de red.

Política de Autenticación de WatchGuard

Esta política no se crea automáticamente cuando usted habilita Mobile VPN with SSL. Para obtener más información sobre esta política, vea Acerca de la Política de Autenticación WatchGuard (WG-Auth).

Para descargar el software cliente Mobile VPN with SSL, los usuarios se autentican con Firebox en el puerto 443 o en un puerto personalizado que usted especifique.

Permitir a los Usuarios de Mobile VPN with SSL el Acceso a una Red de Confianza

En este ejemplo, se agrega la política Cualquiera para permitir que los miembros del grupo Usuarios de SSLVPN tengan acceso total a los recursos en todas las redes de confianza.

- Seleccione Firewall > Políticas de Firewall.

Aparecerá la página Políticas. - Haga clic en Agregar Política.

- En la lista desplegable Filtrados de Paquetes, seleccione Cualquiera.

- En el cuadro de texto Nombre, ingrese un nombre descriptivo para la política.

- Haga clic en Agregar Política.

- En la pestaña Ajustes, en la sección Desde, seleccione Cualquiera-De Confianza. Haga clic en Eliminar.

- En la sección Desde, haga clic en Agregar.

Aparece el cuadro de diálogo Agregar Miembro. - De la lista desplegable Tipo de Miembro, seleccione Grupo SSLVPN.

- Seleccione Usuarios-SSLVPN.

- Para cerrar el cuadro de diálogo Agregar Miembro, haga clic en Aceptar.

- En la sección Hacia, seleccione Cualquiera-Externa. Haga clic en Eliminar.

- En la sección Hacia, haga clic en Agregar.

Aparece el cuadro de diálogo Agregar Miembro. - De la lista de miembros, seleccione Cualquiera-De Confianza.

- Haga clic en Aceptar.

- Haga clic en Guardar.

- Haga clic en

.

.

O seleccione Editar > Agregar Políticas.

Aparece el cuadro de diálogo Agregar Políticas. - Expanda la carpeta Filtrado de paquetes.

Aparece una lista de plantillas para filtros de paquetes. - Seleccionar Cualquiera.

- Haga clic en Agregar.

Se abre el cuadro de diálogo Nuevas Propiedades de Políticas. - En el cuadro de texto Nombre, ingrese un nombre descriptivo para la política.

- En la pestaña Política, en la sección Desde, seleccione Cualquiera-De Confianza. Haga clic en Eliminar.

- En la sección Desde, haga clic en Agregar.

Aparece el cuadro de diálogo Agregar Dirección. - Haga clic en Agregar Usuario.

- De las dos listas desplegables Tipo, seleccione SSL VPN de la primera y Grupo de la segunda.

- Seleccione Usuarios-SSLVPN. Haga clic en Seleccionar.

El nombre del método de autenticación aparece entre paréntesis después de Usuarios-SSLVPN. - Para cerrar el cuadro de diálogo Agregar Dirección, haga clic en Aceptar.

- En la sección Hacia, seleccione Cualquiera-Externa. Haga clic en Eliminar.

- En la sección Hacia, haga clic en Agregar.

Aparece el cuadro de diálogo Agregar Dirección. - De la lista Miembros Disponibles, seleccione Cualquiera-De Confianza. Haga clic en Agregar.

- Haga clic en Aceptar dos veces. Haga clic en Cerrar.

- Guarde los cambios al Firebox.

Para obtener más información acerca de las políticas, consulte Agregar Políticas a Su Configuración.

Usar Otros Grupos o Usuarios en una Política de Mobile VPN with SSL

Para establecer una conexión con Mobile VPN with SSL, los usuarios deben ser miembros del grupo Usuarios-SSLVPN o de cualquier grupo que haya agregado a la configuración de Mobile VPN with SSL. Puede usar políticas con otros grupos para restringir acceso a recursos después de que el usuario se conecta. Si agregó grupos de un servidor de autenticación de terceros en su configuración de Mobile VPN with SSL y desea utilizar esos nombres de grupos en políticas para restringir el acceso, debe además agregar esos grupos a la lista Usuarios y Grupos en la configuración del Firebox.

- Seleccione Autenticación > Usuarios y Grupos.

- Agregue usuarios y grupos, como se describe en Utilizar Usuarios y Grupos en las Políticas.

Después de agregar usuarios o grupos desde la configuración de Mobile VPN with SSL a la lista Usuarios y Grupos, puede editar la política Permitir Usuarios SSLVPN generada automáticamente para aplicarla a un grupo o usuario específicos.

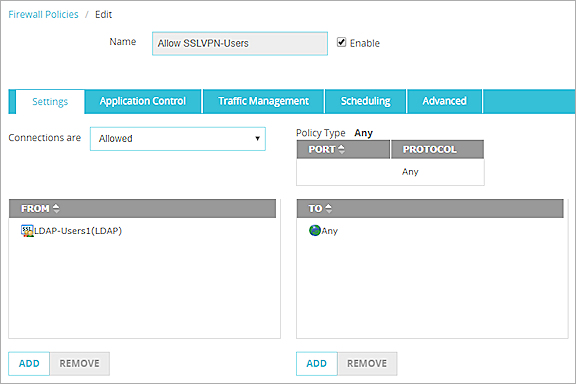

En este ejemplo, modificamos la política Permitir Usuarios SSLVPN para que se aplique solo al grupo de usuarios LDAP-Users1:

- Seleccione Autenticación > Usuarios y Grupos.

- Agregue el grupo Usuarios de LDAP 1 que agregó a la configuración de Mobile VPN with SSL.

Asegúrese de establecer el Auth Server a LDAP. - Edite la política Permitir Usuarios-SSLVPN.

- En la sección Desde, seleccione el grupo Usuarios-SSLVPN. Haga clic en Eliminar.

- En la sección Desde, haga clic en Agregar.

Aparece el cuadro de diálogo Agregar Miembro. - En la lista desplegable Tipo de Miembro, seleccione Grupo de SSLVPN.

Aparece una lista de grupos. - Seleccione el grupo LDAP-Users1. Haga clic en Aceptar.

El grupo LDAP-Users1 aparece en la lista Desde. - Haga clic en Aceptar.

La política Permitir Usuarios-SSLVPN ahora se aplica únicamente al grupo LDAP-Users1.

- Seleccione Configuración > Autenticación > Usuarios y Grupos.

- Agregue usuarios y grupos, como se describe en Utilizar Usuarios y Grupos en las Políticas.

Después de agregar usuarios o grupos desde la configuración de Mobile VPN with SSL a la lista Usuarios y Grupos, puede editar la política Permitir Usuarios SSLVPN generada automáticamente para aplicarla a un grupo o usuario específicos.

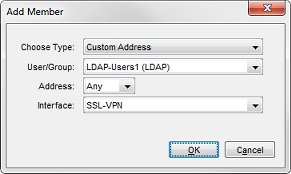

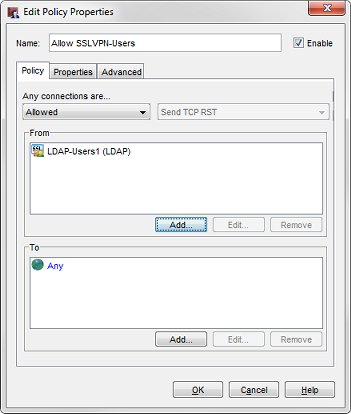

En este ejemplo, modificamos la política Permitir Usuarios SSLVPN para que se aplique solo al grupo de usuarios LDAP-Users1:

- Seleccione Configuración > Autenticación > Usuarios y Grupos.

- Agregue el grupo Usuarios de LDAP 1 que agregó a la configuración de Mobile VPN with SSL.

Asegúrese de establecer el Auth Server a LDAP. - Edite la política Permitir Usuarios-SSLVPN.

- En la sección Desde, seleccione el grupo Usuarios-SSLVPN. Haga clic en Eliminar.

- En la sección Desde, haga clic en Agregar.

Aparece el cuadro de diálogo Agregar Dirección. - Seleccione Agregar otro.

Aparece el cuadro de diálogo Agregar Miembro.

- En la lista desplegable Elegir Tipo, seleccione Dirección Personalizada.

- En la lista desplegable Usuario/Grupo, seleccione el grupo LDAP-Users1. Haga clic en Aceptar.

El grupo LDAP-Users1 aparece en la lista Miembros y Direcciones Seleccionados. - Haga clic en Aceptar.

La política Permitir Usuarios-SSLVPN ahora se aplica únicamente al grupo LDAP-Users1.

Ver También

Descargar, Instalar y Conectar el Cliente de Mobile VPN with SSL

Desinstalar el Cliente de Mobile VPN with SSL

Tutorial en video — Mobile VPN with SSL