Installer et Configurer Terminal Services Agent

Lorsque plusieurs utilisateurs se connectent à votre serveur Terminal ou Citrix avant de se connecter à votre réseau ou à Internet, il peut être difficile de contrôler les différents flux de trafic de ces utilisateurs en fonction de leur nom d'utilisateur ou de leur appartenance à un groupe. Cela est dû au fait que lorsqu'un utilisateur s'authentifie sur le Firebox, le périphérique mappe l'utilisateur à l'adresse IP du serveur Terminal Server ou Citrix. Ensuite, lorsqu'un autre utilisateur envoie du trafic depuis l'adresse IP du serveur Terminal Server ou Citrix, le Firebox le considère également envoyé par le premier utilisateur authentifié. Le Firebox n'a aucun moyen de distinguer lequel des utilisateurs simultanément connectés à votre serveur Terminal Server ou Citrix a généré un trafic donné.

Pour vérifier que vos utilisateurs sont correctement identifiés, vous devez :

- Installer Terminal Services Agent de WatchGuard sur votre Terminal Server (2012 ou ultérieur) ou votre serveur Citrix.

Pour la compatibilité des systèmes d'exploitation, consultez les Notes de Version de Fireware sur votre Firebox. - Configurer votre Firebox pour qu'il authentifie les utilisateurs du Portail d'authentification via le port 4100.

- Activer les paramètres Terminal Services sur le fichier de configuration du Firebox.

Une fois les paramètres de configuration renseignés, lorsqu'un utilisateur de Terminal Server ou du serveur Citrix s'authentifie sur le Firebox, celui-ci envoie au Terminal Services Agent (TO Agent) un identifiant de session d'utilisateur pour chaque utilisateur qui se connecte. Le Terminal Services Agent est également appelé TO Agent (Traffic Owner). Le Terminal Services Agent surveille le trafic généré par chaque utilisateur et fournit au périphérique un identifiant de session d'utilisateur pour chaque flux de trafic généré par un client du serveur Terminal ou Citrix. Votre périphérique peut ainsi identifier correctement chaque utilisateur et appliquer les stratégies de sécurité correspondant au trafic de chacun d'eux, en fonction des noms de groupe ou d'utilisateur.

Pour plus d'informations sur la façon de permettre à votre Firebox d'authentifier les utilisateurs sur le port 4100, consultez Configurer Votre Firebox en tant que Serveur d'Authentification et À Propos de la Stratégie d'Authentification WatchGuard (WG-Auth).

Lorsque vous utilisez Terminal Services Agent, votre Firebox peut appliquer des stratégies fondées sur des noms d'utilisateur ou de groupe uniquement pour le trafic authentifié. Si le trafic arrive sur le périphérique sans information permettant d'identifier la session, le périphérique gère ce trafic comme tout trafic pour lequel le nom d'utilisateur n'est pas mappé à une adresse IP. Si votre fichier de configuration possède une stratégie permettant de traiter le trafic en provenance de cette adresse IP, le périphérique utilise cette stratégie pour traiter le trafic. Si aucune stratégie ne correspond à l'adresse IP source du trafic, le périphérique utilise les règles de paquet non géré pour traiter le trafic.

Pour plus d'informations sur la configuration des paramètres de paquet non géré, consultez À propos des Paquets non Gérés.

Si vous utilisez le Terminal Services Agent, le périphérique ne peut pas rediriger automatiquement les utilisateurs vers le Portail d'authentification.

Pour permettre à votre Firebox de traiter correctement le trafic lié au système en provenance du serveur Terminal Serveur ou Citrix, le Terminal Services Agent utilise un compte d'utilisateur spécial appelé Backend-Service, intégré à l'agent. Terminal Services Agent identifie le trafic généré par les processus système (au lieu du trafic utilisateur) par le compte d'utilisateur Backend-Service. Vous pouvez ajouter cet utilisateur à la liste Utilisateurs et groupes autorisés dans la configuration de votre Firebox et vous en servir dans une stratégie autorisant le trafic échangé avec votre serveur. Par exemple, vous pouvez ajouter une stratégie de filtrage de paquets personnalisée identique à la stratégie de trafic sortant par défaut. Configurez la stratégie pour qu'elle utilise le protocole TCP-UDP et qu'elle autorise le trafic du compte d'utilisateur Backend-Service en Tout-externe.

Dans Fireware v11.11.2 et versions ultérieures, le Compte d'Utilisateur Backend-Service est automatiquement ajouté lorsque vous activez Terminal Services dans les paramètres globaux d'authentification de Terminal Services sur le Firebox. Si vous utilisez une version antérieure de Fireware, vous devez ajouter cet utilisateur manuellement. Pour plus d'informations sur l'ajout du compte d'utilisateur Backend-Service à la configuration de votre Firebox, consultez Utiliser les Utilisateurs et Groupes dans les Stratégies. Assurez-vous de sélectionner Tout dans la liste déroulante Serveur d'authentification.

Pour plus d'informations sur l'ajout d'une stratégie, consultez Ajouter des Stratégies à Votre Configuration.

Assurez-vous que les mises à jour de votre serveur Terminal ou Citrix sont programmées sur le compte d'utilisateur du système, du service local ou du service réseau. Terminal Services Agent reconnaît ces comptes d'utilisateur en tant que comptes Backend-Service et autorise le trafic. Si vous programmez l'exécution de mises à jour à partir d'un autre compte d'utilisateur, ce dernier doit s'authentifier manuellement sur le portail de l'application pour que le serveur reçoive les mises à jour. Si cet utilisateur n'est pas authentifié sur le portail d'authentification, le trafic est interdit et le serveur ne recevra pas la mise à jour.

Terminal Services Agent ne peut pas contrôler le trafic ICMP, NetBIOS ou DNS. Il ne contrôle pas non plus le trafic du port 4100 pour l'authentification Firebox. Pour contrôler et autoriser ces types de trafic, vous devez ajouter des stratégies spécifiques au fichier de configuration de votre Firebox.

La prise en charge des Terminal Services n'est pas disponible si votre Firebox est en mode pont ou est membre d'un FireCluster actif/actif.

À Propos de Single Sign-On (SSO) pour Terminal Services

La solution WatchGuard Terminal Services prend également en charge une option d'authentification unique avec l'agent Terminal Services. Lorsqu'un utilisateur se connecte au domaine, le Terminal Services Agent recueille les informations concernant l'utilisateur (informations d'identification, groupes d'utilisateurs et nom de domaine) dans l'événement de connexion de l'utilisateur Windows, et il les envoie au Firebox. Celui-ci crée alors la session d'authentification de l'utilisateur et envoie son identifiant de session au Terminal Services Agent, afin que l'utilisateur ne soit pas obligé de s'authentifier manuellement sur le Portail d'authentification. Lorsque l'utilisateur se déconnecte, le Terminal Services Agent envoie automatiquement les informations de déconnexion au périphérique, qui ferme alors la session authentifiée de cet utilisateur.

L'option d'authentification unique pour Terminal Services Agent n'utilise pas de composants de la solution WatchGuard Single Sign-On (SSO Agent, SSO Client, Event Log Monitor, Exchange Monitor). Vous n'avez pas à installer de composants de WatchGuard Single Sign-On pour utiliser l'option d'authentification unique pour Terminal Services Agent.

L'authentification unique de Terminal Services permet à vos utilisateurs de se connecter une seule fois et d'accéder automatiquement à votre réseau sans autre étape d'authentification. L'authentification unique pour Terminal Services permet aux utilisateurs de ne pas avoir à s'authentifier manuellement au Portail d'authentification. Toutefois, les utilisateurs qui se sont connectés via Terminal Services peuvent encore s'authentifier manuellement grâce à d'autres informations d'identification des utilisateurs. L'authentification manuelle est toujours prioritaire sur l'authentification unique avec le Terminal Services Agent.

Bien que le Terminal Services Agent n'interagit pas avec les composants de la solution WatchGuard Single Sign-On, si vous utilisez les composants de la solution WatchGuard Single Sign-On et le Terminal Services Agent, WatchGuard vous recommande d'ajouter un de vos serveurs Terminal Server que vous utilisez avec le Terminal Services Agent à la liste d'exceptions SSO. Pour plus d'informations, voir la section Définir les exceptions SSO de la rubrique Activer Active Directory SSO sur le Firebox.

Avant de Commencer

Avant d'installer Terminal Services Agent sur votre Terminal Server ou votre serveur Citrix, assurez-vous que :

- Le système d'exploitation installé sur le serveur est Windows Server 2012 ou ultérieur

- Terminal Services ou les services de bureau distant sont activés sur votre serveur

- Les ports 4131 à 4134 sont ouverts

Installer Terminal Services Agent

Vous pouvez installer Terminal Services Agent sur un serveur Terminal ou Citrix possédant un système d'exploitation 32 bits ou 64 bits. Il existe une version du programme d'installation Terminal Services Agent pour chacun des deux systèmes d'exploitation.

Pour installer Terminal Services Agent sur votre serveur :

- Accédez au Centre de téléchargement des logiciels WatchGuard.

- Trouvez la page de téléchargements de logiciels pour votre Firebox.

- Téléchargez la dernière version du programme d'installation Terminal Services Agent et copiez-la sur le serveur sur lequel est installé Terminal Services ou sur un serveur Citrix.

- Démarrez le programme d'installation.

L'assistant TO Agent apparaît. - Cliquez sur Suivant pour démarrer l'assistant.

- Exécutez l'assistant pour installer Terminal Services Agent sur votre serveur.

- Redémarrez votre serveur Terminal ou Citrix.

Configurer Terminal Services Agent

Une fois Terminal Services Agent installé sur votre Terminal Server ou sur le serveur Citrix, vous pouvez utiliser TO Settings Tool pour configurer les paramètres de Terminal Services Agent.

- Sélectionnez Démarrer > Tous les programmes > WatchGuard > TO Agent > Set Tool.

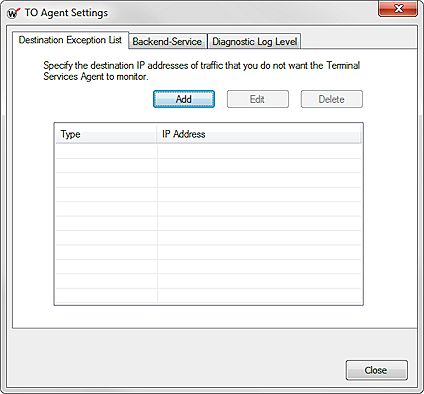

La boîte de dialogue Paramètres de TO Agent apparaît avec l'onglet Liste d'exceptions de destination sélectionné.

- Conformez-vous aux consignes des sections suivantes pour configurer les paramètres de votre Terminal Services Agent.

- Cliquez sur Fermer.

Gérer la Liste des Exceptions de Destination

Étant donné que le Terminal Services Agent n'a pas besoin de surveiller le trafic qui n'est pas contrôlé par le Firebox, vous pouvez préciser une ou plusieurs adresses IP de destination ou une plage d'adresses IP de destination qui ne doit pas être surveillée par le Terminal Services Agent. Il s'agit habituellement du trafic qui ne passe pas par votre Firebox, par exemple le trafic qui ne comprend pas de compte d'utilisateur (auquel les stratégies d'authentification ne s'appliquent pas), le trafic sur l'intranet de votre réseau ou le trafic vers les imprimantes de votre réseau.

Vous pouvez ajouter, modifier et supprimer des destinations que vous ne voulez pas que Terminal Services Agent surveille.

Pour ajouter une destination :

- Sélectionnez l'onglet Liste des exceptions de destination.

- Cliquez sur Ajouter.

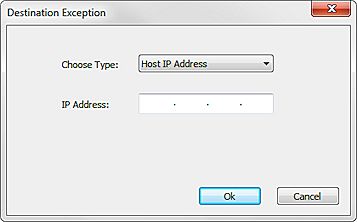

La boîte de dialogue Ajouter une exception de destination apparaît.

- Dans la liste déroulante Choisir le type, sélectionnez une option :

- Adresse IP de l'Hôte

- Adresse IP du Réseau

- Plage d'adresses IP

- Si vous sélectionnez Adresse IP de l'Hôte, entrez l'Adresse IP de l'exception.

Si vous sélectionnez Adresse IP du réseau, entrez l'Adresse du réseau et le Masque de l'exception.

Si vous sélectionnez Plage d’Adresses IP, entrez les adresses IP de Début et de Fin de la plage d'exception. - Cliquez sur Ajouter.

Les informations fournies apparaissent dans la liste des exceptions de destination. - Pour ajouter d'autres adresses à la Liste des Exceptions de Destination, répétez les étapes 4 à 7.

Pour modifier une destination de la liste :

- Dans la liste des exceptions de destination, sélectionnez une destination.

- Cliquez sur Modifier.

La boîte de dialogue Exception de Destination apparaît. - Mettez à jour les détails de destination.

- Cliquez sur OK.

Pour supprimer une règle de la liste :

- Dans la liste des exceptions de destination, sélectionnez une destination.

- Cliquez sur Supprimer.

L'adresse sélectionnée est supprimée de la liste.

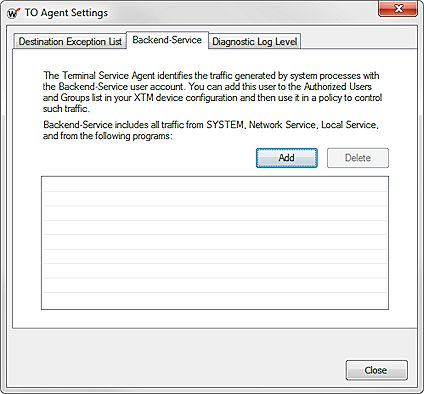

Spécifier les Programmes du Compte d'Utilisateur Backend-Service

Terminal Services Agent identifie le trafic généré par les processus système grâce au compte d'utilisateur Backend-Service. Par défaut, ceci inclut le trafic des programmes SYSTEM, Network Service et Local Service. Vous pouvez aussi spécifier d'autres programmes avec une extension de fichier EXE pour lesquels vous souhaitez associer le Terminal Services Agent au compte Backend-Service afin qu'ils soient autorisés par votre pare-feu. clamwin.exe, SoftwareUpdate.exe, Safari.exe ou ieexplore.exe, par exemple.

Le compte d'utilisateur Backend-Service fait partie du Terminal Services Agent. Vous n'êtes pas obligé de créer ce compte utilisateur.

Pour spécifier les programmes en vue de l'association de Terminal Services Agent au compte d'utilisateur Backend-Service :

- Sélectionnez l'onglet Backend-Service.

- Cliquez sur Ajouter.

La boîte de dialogue Ouvrir s'affiche. - Naviguez pour sélectionner un programme doté d'une extension EXE.

Le chemin d'accès au programme apparaît dans la liste Backend-Service. - Pour supprimer un programme de la liste Backend-Service, sélectionnez le programme puis cliquez sur Supprimer.

Le chemin d'accès au programme disparaît de la liste.

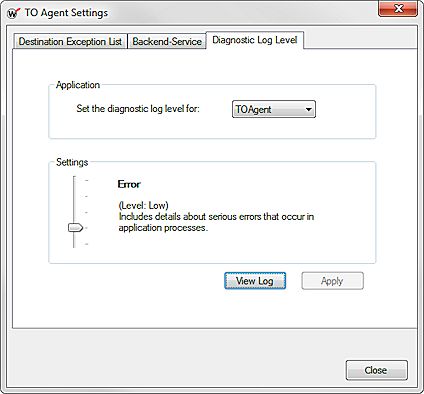

Définir le Niveau de Journalisation de Diagnostic et Afficher les messages de journal

Vous pouvez configurer le niveau de journalisation de diagnostic de Terminal Services Agent (TO Agent) et des applications TO Set Tool. Les messages de journal produits par chaque application sont enregistrés dans un fichier texte.

La taille du fichier journal est limitée à 10 Mo. Quand un fichier journal atteint la taille maximale de 10 Mo, il est compressé au format GZIP (environ 1 Mo) et déplacé dans un dossier d'archive, lequel est un sous-dossier dans le répertoire \LOGS pour votre instance de TO Agent. Il peut y avoir jusqu'à 30 fichiers compressés dans le dossier d'archive. Lorsque le maximum de 30 dossiers est atteint et qu'un nouveau fichier GZIP est ajouté au dossier, le fichier GZIP plus ancien est supprimé pour faire de la place au nouveau fichier.

Pour voir les messages de journal produits par le TO Agent ou le TO Set Tool, vous pouvez ouvrir le fichier journal de chaque application sur l'onglet Niveau de journalisation de diagnostic.

- Sélectionnez l'onglet Niveau de journalisation de diagnostic.

- Dans la liste déroulante Définir le niveau de journalisation de diagnostic de, sélectionnez une application :

- TOAgent (Il s'agit de l'Agent Terminal Services.)

- TO Set Tool

- Déplacez le curseur Paramètres pour définir le niveau de journalisation de diagnostic de l'application sélectionnée.

- Pour afficher les fichiers journaux disponibles pour l'application sélectionnée, cliquez sur Afficher le journal.

Le fichier texte qui s'ouvre contient les messages de journal disponibles pour l'application sélectionnée. - Pour configurer les paramètres et afficher les messages de journal d'une autre application, répétez les étapes 2 à 4.

Pour des instructions détaillées sur la façon de compléter la configuration de Terminal Services pour votre Firebox, consultez Configurer les Paramètres Terminal Services.

Voir Également

Configurer les Paramètres Terminal Services

Configurer l'Authentification Active Directory