Activer Single Sign-On pour RADIUS

Le Single Sign-On de RADIUS (RSSO) permet aux utilisateurs de s'authentifier au Firebox de façon automatique lorsqu'ils utilisent RADIUS pour s'authentifier sur un client RADIUS tel qu'un point d'accès sans fil. Pour plus d'informations sur le fonctionnement du SSO de RADIUS et sur les exigences des clients RADIUS, consultez À propos de Single Sign-On pour RADIUS.

Lorsque vous activez le SSO de RADIUS, le groupe RADIUS-SSO-Users et la stratégie Autoriser RADIUS-SSO-Users sont automatiquement créés pour autoriser les connexions sortantes des utilisateurs authentifiés via le SSO de RADIUS. Vous pouvez utiliser ce groupe ou en créer des nouveaux qui correspondent aux noms des groupes d'utilisateurs de votre serveur RADIUS.

Afin d'autoriser le trafic comptable de RADIUS depuis le serveur RADIUS vers le Firebox, la stratégie Autoriser le service SSO de RADIUS est aussi automatiquement créée.

Pour que le SSO de RADIUS fonctionne, vous devez activer la comptabilité RADIUS sur le client ou le point d'accès RADIUS.

Avant de Commencer

Avant de pouvoir activer le SSO de RADIUS sur votre Firebox, vous devez connaître les informations suivantes :

- Adresse IP — L'adresse IP de votre serveur RADIUS

- Secret — Le secret partagé soumis au respect de la casse utilisé pour vérifier les messages RADIUS entre le serveur RADIUS et le Firebox

- Attribut de Groupe — Le numéro d'attribut de RADIUS utilisé pour récupérer les noms de groupe des messages comptables RADIUS

Délai d'expiration de Session et Délai d'Inactivité

Pour le SSO de RADIUS, le délai d'expiration des sessions des utilisateurs est basé sur le délai d'expiration du SSO de RADIUS plutôt que sur le délai d'authentification globale. Les paramètres du SSO de RADIUS comprennent deux valeurs de délai d'expiration.

Délai d'Expiration de Session

Durée maximale pendant laquelle l'utilisateur peut envoyer du trafic au réseau externe. Si vous entrez dans ce champ un nombre de secondes, de minutes, d'heures ou de jours égal à zéro (0), aucun délai d'expiration de la session n'est utilisé et l'utilisateur peut rester connecté aussi longtemps qu'il le souhaite.

Délai d'Inactivité

Durée maximale pendant laquelle l'utilisateur peut rester authentifié tout en étant inactif (sans passer de trafic au réseau externe). Si vous entrez dans ce champ un nombre de secondes, de minutes, d'heures ou de jours égal à zéro (0), aucun délai d'inactivité ne sera défini pour la session et l'utilisateur pourra rester inactif aussi longtemps qu'il le souhaite.

Si un utilisateur se déconnecte avant d'avoir atteint les limites de ces délais, le Firebox supprime la session lorsqu'il reçoit de RADIUS le message comptable STOP contenant le nom d'utilisateur et l'adresse IP client. Pour plus d'informations sur les messages comptables RADIUS, consultez À propos de Single Sign-On pour RADIUS.

Configurer le Serveur RADIUS

Pour activer le SSO de RADIUS, vous devez configurer le serveur RADIUS pour qu'il transfère les paquets comptables RADIUS vers le port 1813 d'une adresse IP Firebox et vous devez configurer le secret partagé utilisé pour les échanges entre le serveur RADIUS et le Firebox.

Configurer le Firebox

Lorsque vous activez et configurez les paramètres de Single Sign-On (SSO) sur votre Firebox, vous devez spécifier l'adresse IP du serveur RADIUS. Vous pouvez également préciser les adresses IP (ou plages) à exclure du SSO.

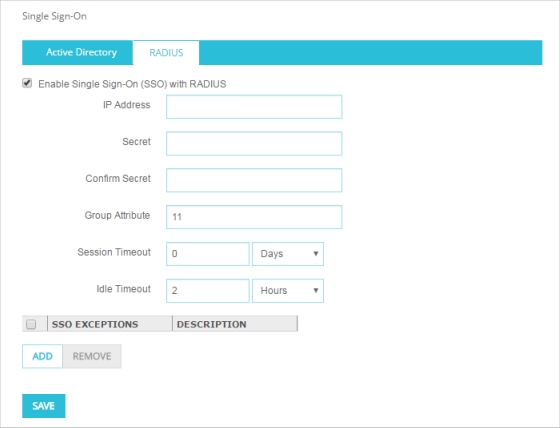

- Sélectionnez Authentification > Single Sign-On.

Les pages Single Sign-On apparaissent avec l'onglet Active Directory sélectionné. - Sélectionnez l'onglet RADIUS.

- Cochez la case Activer Single Sign-On (SSO) avec RADIUS.

- Dans la zone de texte Adresse IP, entrez l'adresse IP de votre serveur RADIUS.

- Dans la zone de texte Secret, saisissez le secret partagé que vous avez configuré sur le serveur RADIUS.

Le secret partagé est soumis au respect de la casse et doit être le même sur le Firebox et le serveur RADIUS. - Dans la zone de texte Confirmer le Secret, entrez à nouveau le secret partagé.

- Dans la zone de texte Attribut de Groupe, précisez le numéro d'attribut RADIUS qui contient les informations concernant l'adhésion aux groupes.

Dans la plupart des cas, c'est l'attribut Filter-ID (11) qui est utilisé dans ce but. C'est la valeur par défaut. - Dans la zone de texte Délai d'expiration de la session, entrez ou sélectionnez la durée maximale durant laquelle l'utilisateur peut rester authentifié avant que la session n'expire.

- Dans la zone de texte Délai d'Inactivité, entrez ou sélectionnez la durée maximale durant laquelle l'utilisateur peut rester inactif avant que la session n'expire.

- Pour préciser quelles adresses ne peuvent pas utiliser le SSO de RADIUS, ajoutez ou supprimez dans la section Exceptions SSO les adresses IP ou plages à exclure du SSO de RADIUS.

Pour plus d'informations sur les exceptions au SSO de RADIUS, consultez la section Définir les Exceptions au SSO. - Cliquez sur Enregistrer.

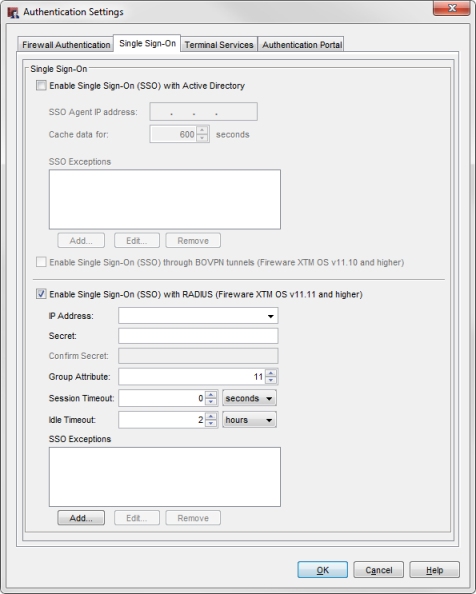

- Sélectionnez Configuration > Authentification > Paramètres d'authentification.

La boîte de dialogue Paramètres d'Authentification apparait avec l'onglet Authentification Pare-feu sélectionné. - Sélectionnez l'onglet Single Sign-On.

- Cochez la case Activer Single Sign-On (SSO) avec RADIUS.

- Dans la zone de texte Adresse IP, entrez l'adresse IP de votre serveur RADIUS.

- Dans la zone de texte Secret, saisissez le secret partagé que vous avez configuré sur le serveur RADIUS.

Le secret partagé est soumis au respect de la casse et doit être le même sur le Firebox et le serveur RADIUS. - Dans la zone de texte Confirmer le Secret, entrez à nouveau le secret partagé.

- Dans la zone de texte Attribut de Groupe, précisez le numéro d'attribut RADIUS qui contient les informations concernant l'adhésion aux groupes.

Dans la plupart des cas, c'est l'attribut Filter-ID (11) qui est utilisé dans ce but. C'est la valeur par défaut. - Dans la zone de texte Délai d'expiration de la session, entrez ou sélectionnez la durée maximale durant laquelle l'utilisateur peut rester authentifié avant que la session n'expire.

- Dans la zone de texte Délai d'Inactivité, entrez ou sélectionnez la durée maximale durant laquelle l'utilisateur peut rester inactif avant que la session n'expire.

- Cliquez sur OK.

Stratégies et Groupes de SSO de RADIUS

Lorsque vous activez le SSO de RADIUS (RSSO), deux stratégies sont automatiquement ajoutées à la configuration de votre Firebox :

- Autoriser le Service SSO de RADIUS — Autorise le trafic comptable RADIUS entre le Firebox et le serveur RADIUS

- Autoriser les Utilisateurs du SSO de RADIUS — Autorise le trafic sortant TCP et UDP pour les utilisateurs authentifiés avec le SSO de RADIUS

Les messages comptables RADIUS contiennent des informations sur l'adhésion aux groupes de l'utilisateur authentifié. Le groupe RADIUS-SSO-Users sur le Firebox inclut automatiquement tous les utilisateurs qui ne sont pas membres d'un groupe existant sur le Firebox. Le trafic sortant de ces utilisateurs est autorisé par la stratégie Autoriser RADIUS SSO Users.

Si les utilisateurs qui s'authentifient via le SSO de RADIUS sont membres d'un groupe sur le serveur RADIUS, vous pouvez créer le même groupe sur le Firebox puis utiliser ce nom de groupe dans les stratégies. Si un utilisateur qui s'est authentifié via le SSO de RADIUS est membre d'un groupe existant sur le Firebox, l'utilisateur n'est pas membre du groupe RADIUS-SSO-Users et vous devez donc créer une stratégie qui autorise le trafic pour l'utilisateur ou le groupe.

Pour plus d'informations, consultez Utiliser les Utilisateurs et Groupes dans les Stratégies.

Définir les Exceptions SSO de RADIUS

Si vous souhaitez exclure certains périphériques du SSO de RADIUS, vous devez les ajouter à la liste des Exceptions SSO de RADIUS. Lorsque le Firebox reçoit des messages comptables RADIUS pour un utilisateur dont l'adresse IP est sur la liste des Exceptions SSO de RADIUS, le Firebox ne crée pas de session d'authentification pare-feu pour cet utilisateur.

Lorsque vous ajoutez une entrée à la liste des exceptions RADIUS SSO, vous pouvez choisir d'ajouter une adresse IP de l’hôte, une adresse IP de réseau, un sous-réseau,

- Dans l'onglet RADIUS, section Exceptions SSO, cliquez sur Ajouter.

La boîte de dialogue Ajouter des adresses IP s'affiche. - Dans la liste déroulante Choisir le type, sélectionnez le type d'entrée à ajouter à la liste Exceptions SSO :

- IP de l'Hôte

- IP du Réseau

- Plage d'Hôtes

Les zones de texte qui s'affichent varient en fonction du type choisi.

- Saisissez l'adresse IP correspondant au type choisi.

Si vous avez sélectionné le type Plage d'hôte, dans les zones de texte De et À, entrez les adresses IP de début et de fin de la plage. - (Facultatif) Dans la zone de texte Description, saisissez une description à ajouter à l'exception dans la liste des exceptions SSO.

- Cliquez sur OK.

L'adresse IP ou la plage s'affiche dans la liste des exceptions SSO. - Cliquez sur Enregistrer.

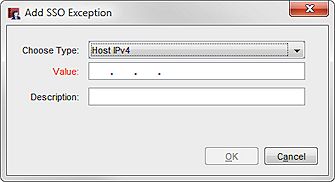

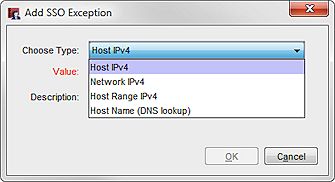

- Dans la section Exceptions SSO, cliquez sur Ajouter.

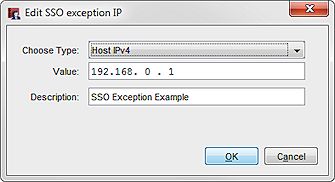

La boîte de dialogue Ajouter une exception SSO apparaît.

- Dans la liste déroulante Choisir le type, sélectionnez le type d'entrée à ajouter à la liste Exceptions SSO :

- IPv4 de l'Hôte

- IPv4 du Réseau

- IPv4 de Plage d'Hôtes

- Nom d'Hôte (recherche DNS)

- Dans la zone de texte Valeur, saisissez l'adresse IP correspondant au type choisi.

Si vous avez sélectionné Plage d'hôtes, dans la zone de texte Valeur, saisissez l'adresse IP du début de la plage.

Dans la zone de texte À, saisissez l'adresse IP de fin de la plage. - (Facultatif) Dans la zone de texte Description, saisissez une description à ajouter à l'exception dans la liste des exceptions SSO.

La zone de texte Commentaire n'apparaît pas pour le type Nom d'hôte. - Cliquez sur OK.

L'adresse IP ou la plage s'affiche dans la liste des exceptions SSO.

Vous pouvez également modifier ou supprimer des entrées de la liste Exceptions SSO.

- Dans la liste Exceptions SSO, sélectionnez une entrée.

- Cliquez sur Modifier.

La boîte de dialogue Modifier une exception IP SSO s'ouvre. - Modifiez les paramètres de l'exception SSO.

- Cliquez sur OK.

L'entrée mise à jour s'affiche dans la liste Exceptions SSO.

- Cliquez sur OK.

- Dans la liste Exceptions SSO, sélectionnez une entrée.

- Cliquez sur Supprimer.

L'entrée sélectionnée est supprimée de la liste des exceptions SSO. - Cliquez sur Enregistrer.

- Dans la liste Exceptions SSO, sélectionnez une entrée.

- Cliquez sur Supprimer.

L'entrée sélectionnée est supprimée de la liste des exceptions SSO. - Cliquez sur OK.

Voir Également

À propos de l'Authentification des Utilisateurs

Utiliser l'Authentification pour Restreindre les Connexions Entrantes