Si vous rencontrez des problèmes avec votre déploiement SSO Active Directory, vous pouvez utiliser les informations de cette rubrique pour rechercher des problèmes de configuration dans votre déploiement.

Vérifier la Configuration des Composants SSO

Active Directory

- Votre serveur Active Directory est configuré sur votre réseau approuvé ou facultatif.

- Tous les utilisateurs ont un compte d'utilisateur sur le serveur Active Directory.

Firebox

- Votre Firebox est configuré de façon à utiliser l'authentification Active Directory pour SSO

- L'adresse IP de SSO Agent est spécifié dans la configuration du Firebox

- Les exceptions SSO sont spécifiées pour les réseaux et les périphériques qui ne font pas partie du domaine, tels que des réseaux et des routeurs invités

SSO Agent

- Le port TCP 4114 est ouvert sur le serveur sur lequel vous installez SSO Agent.

- Pour la version v12.3 ou une version ultérieure de SSO Agent, Microsoft .NET Framework v4.0 ou une version ultérieure est installé sur le serveur sur lequel vous installez SSO Agent.

- Pour les versions de SSO Agent antérieures à v12.3, Microsoft .NET Framework v2.0-4.5 doit être installé sur le serveur sur lequel vous installez SSO Agent

- SSO Agent est exécuté par un compte d'utilisateur appartenant au groupe de sécurité Utilisateurs du Domaine. Astuce !

Le compte Utilisateurs du Domaine que vous sélectionnez doit posséder les permissions nécessaires pour exécuter les services sur le serveur Active Directory, effectuer des recherches dans l'annuaire et rechercher toutes les autres informations d'audit des utilisateurs. Pour des raisons de sécurité, nous vous recommandons de ne pas sélectionner de compte membre du groupe de sécurité Administrateurs du Domaine. - SSO Agent est configuré correctement

Pour vérifier que SSO Agent est configuré correctement :

- Depuis le menu Démarrer de Windows, sélectionnez Tous les Programmes > WatchGuard > Passerelle d'Authentification > SSO Agent.

- Connectez-vous au SSO Agent. Le nom d'utilisateur et le mot de passe par défaut sont admin et readwrite.

- Sélectionnez Modifier > Paramètres des Contacts de SSO Agent.

- Vérifiez quue votre méthode SSO préférée est activée et définie comme Priorité 1. Si vous avez configuré une méthode de SSO de secours, vérifiez qu'elle soit activée et définie comme Priorité 2.

- Le port TCP 4116 est ouvert sur les ordinateurs clients sur lesquels vous avez installé SSO Client

- Les ordinateurs macOS ont été ajoutés au domaine Active Directory avant l'installation de SSO Client

- Tous les ordinateurs à partir desquels les utilisateurs s'authentifient à l'aide de SSO sont membres du domaine Active Directory avec des relations d'approbation ininterrompues.

- Tous les utilisateurs se connectent avec un compte d'utilisateur de domaine, et non pas un compte d'utilisateur d'ordinateur local. Si les utilisateurs se connectent à un compte d'utilisateur qui n'existe que sur leur ordinateur local, leurs informations d'identification ne sont pas vérifiées et le Firebox ne reconnaît pas qu'ils sont connectés.

- SSO Client est activé dans les paramètres SSO Agent. Pour spécifier SSO Client comme votre méthode SSO principale, définissez-la comme Priorité 1.

- Le port TCP 4135 est ouvert sur le contrôleur de domaine où est installé Event Log Monitor

- Event Log Monitor est installé sur un contrôleur de domaine pour chaque domaine Active Directory dans votre réseau

- Event Log Monitor est exécuté par un compte d'utilisateur membre du groupe de sécurité Utilisateurs du Domaine Astuce !

Pour des raisons de sécurité, nous vous recommandons de ne pas sélectionner de compte membre du groupe de sécurité Administrateurs du Domaine. - Le compte Utilisateurs du Domaine que vous sélectionnez doit posséder les permissions nécessaires pour exécuter les services sur le serveur Active Directory, effectuer des recherches dans l'annuaire et rechercher toutes les autres informations d'audit des utilisateurs.

- Event Log Monitor est activé dans les paramètres SSO Agent. Pour spécifier Event Log Monitor comme votre méthode SSO principale, définissez-la comme Priorité 1. Pour la définir comme votre méthode SSO de secours, définissez-la comme Priorité 2.

- Une fois que vous activez la génération des messages de journal d'audit pour les événements de connexion du compte, le Journal d'Événement de sécurité sur votre ordinateur Windows génère les événements Windows 4624 et 4634 après des actions de connexion et de déconnexion

- Le fichier Journal des Événements de Sécurité n'est pas plein sur vos ordinateurs Windows

Pour activer les journaux d'audit pour les événements de connexion du compte :

- Sélectionnez Démarrer > Outils d'administration > Gestion des Stratégies de Groupe.

- Faites un clic droit sur Stratégie de Domaine par Défaut , puis cliquez sur Modifier.

L'Éditeur de Gestion des Stratégies de Groupe s'affiche. - À partir de Configuration de l'Ordinateur, sélectionnez Stratégies > Paramètres Windows > Paramètres de Sécurité > Stratégies locales > Stratégies d'Audit.

- Ouvrez Auditer les événements de connexion aux comptes.

- Cochez la case Définir ces paramètres de stratégie.

- Cochez la case Réussi.

Pour générer des messages de journal supplémentaires qui peuvent vous aider à dépanner les problèmes d'authentification, cochez la case Échec.

Une fois le problème résolu, n'oubliez pas de décocher la case Échec. - Cliquez sur OK.

- Forcez les ordinateurs de l'utilisateur à obtenir la stratégie de groupe mise à jour avec l'une de ces méthodes :

- Exécutez gpupdate localement sur l'ordinateur, ou à distance avec la commande gpupdate /target.

- Demandez à l'utilisateur de se déconnecter et de reconnecter à nouveau.

- Redémarrez l'ordinateur de l'utilisateur.

- le port TCP 4136 est ouvert sur le serveur où vous avez installé Exchange Monitor

- Exchange Monitor est installé sur le même serveur sur lequel votre serveur Microsoft Exchange est installé

- Exchange Server est configuré pour générer des journaux IIS dans le format de journal W3C Développé et des messages de journal d'accès client RPC

- Exchange Monitor s'exécute comme compte d'utilisateur dans le groupe de sécurité Admins du domaine

- Le domaine de contact d'Exchange Monitor est spécifié dans les paramètres du SSO Agent, si le SSO Agent n'est pas installé sur votre contrôleur de domaine, ou les Exchange Monitor et SSO Agents sont installés sur des domaines différents.

- Exchange Monitor est activé dans les paramètres SSO Agent. Pour spécifier Exchange Monitor comme votre méthode SSO principale, définissez-la comme Priorité 1. Pour la définir comme votre méthode SSO de secours, définissez-la comme Priorité 2.

- Les utilisateurs lancent un programme de messagerie avant de tenter d'obtenir un accès à Internet. Ceci génère les messages de journal IIS sur votre Exchange Server qu'Exchange Monitor requiert pour SSO.

Le Mode Active Directory (AD) est une méthode SSO de secours. Le Mode AD peut ne pas fonctionner comme prévu dans certaines circonstances et il peut introduire des risques de sécurité. Nous ne recommandons pas le Mode AD comme méthode SSO principale.

le port TCP 445 (Partage de fichiers et d'imprimante/SMB Windows) est ouvert sur tous les ordinateurs de l'utilisateur.

Pour tester si le port 445 est ouvert, vous pouvez utiliser :

- L'outil Testeur de Port SSO

- Un client telnet

Par exemple, lors d'une invite de commande Windows, saisissez telnet x.x.x.x 445. N'oubliez pas de remplacer x.x.x.x par l'adresse IP de l'autre ordinateur de l'utilisateur.

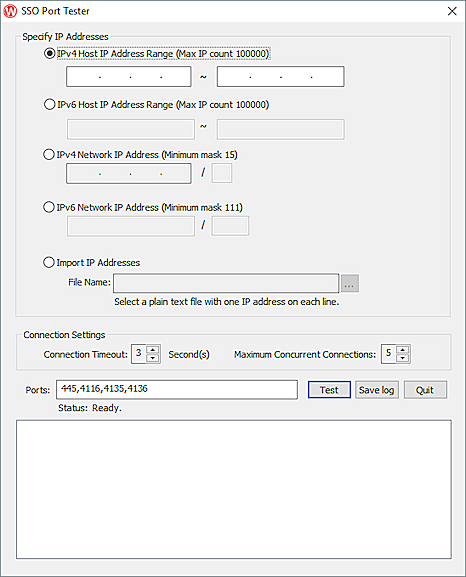

Tester la Connexion au Port SSO

Pour vérifier que SSO Agent peut contacter Event Log Monitor et Exchange Monitor via les ports requis, vous pouvez utiliser l'outil Testeur de port SSO. Cet outil teste la connectivité des ports entre le serveur où vous avez installé SSO Agent et :

- La plage d'adresses IP

- L'adresse IP unique

- Le sous-réseau spécifique

- Liste d'adresses IP spécifiques

Vous devez importer un fichier texte qui comprend les adresses IP à tester.

- Connectez-vous à l'Outil de Configuration de SSO Agent.

- Sélectionnez Modifier > Paramètres des Contacts de SSO Agent.

- Cliquez sur Tester le Port SSO.

La boîte de dialogue Tester le Port SSO s'affiche.

- Dans la section Spécifier des adresses IP, sélectionnez une option :

- Plage d'Adresses IP d'Hôte

- Adresse IP du Réseau

- Importer des Adresses IP

- Si vous avez sélectionné Plage d'Adresses IP d'Hôte, entrez la plage d'adresses IP à tester dans la zone de texte Plage d'adresses IP d'hôte. Pour tester une adresse IP unique, saisissez la même adresse IP dans les deux zones de texte.

Si vous avez sélectionné Adresse IP du Réseau, entrez l'adresse IP du réseau à tester dans la zone de texte Adresse IP du Réseau.

Si vous avez sélectionné Importer des Adresses IP, cliquez sur et sélectionnez le fichier texte contenant la liste d'adresses IP à tester.

et sélectionnez le fichier texte contenant la liste d'adresses IP à tester. - Dans la zone de texte Ports, entrez les numéros de port à tester.

Pour tester plusieurs ports, entrez tous les numéros de port séparés par une virgule, sans espace. - Cliquez sur Tester.

Les résultats du test de port apparaissent dans la fenêtre Tester le port SSO. - Pour enregistrer les résultats des tests dans un fichier journal, cliquez sur Sauvegarder le journal, puis indiquez le nom de fichier et un emplacement dans lequel enregistrer le fichier journal.

- Pour arrêter le processus de l'outil de test de port, cliquez sur Quitter.

Vérifier la Version du Logiciel SSO

Vérifiez que vous avez installé le logiciel composant SSO v11.10 ou ultérieur.

Les versions de logiciel SSO antérieures à v11.10 ne prennent pas en charge :

- Le Basculement Rapide d'Utilisateur de Windows

- RDP pour clientless SSO

- L'authentification SSO via BOVPN

Les versions de logiciel SSO antérieures à v11.9.3 ne prennent pas en charge RDP pour SSO Client.

Les versions des logiciels Fireware et SSO antérieures à v12.2 ne prennent pas en charge les configurations SSO comprenant plusieurs SSO Agent.

Les versions des composants SSO dans votre solution SSO ne doivent pas nécessairement être identiques entre elles et ne doivent pas nécessairement être identiques à la version de Fireware sur votre Firebox. Nous vous recommandons d'installer la dernière version disponible de SSO Agent, même si votre Firebox fonctionne avec une version plus ancienne de Fireware.

SSO Agent v12.5.4 prend en charge uniquement Fireware v12.5.4 ou les versions ultérieures. Avant d'installer SSO Agent v12.5.4, vous devez mettre à niveau le Firebox à Fireware v12.5.4 ou les versions ultérieures. Si vous installez SSO Agent v12.5.4, nous vous recommandons de mettre à niveau tous les SSO Clients à la version v12.5.4.

Vous ne pouvez pas utiliser SSO Client v12.5.4 avec des versions de SSO Agent antérieures à v12.5.4. Fireware v12.5.4 prend en charge les versions antérieures du SSO Agent.

Vérifier la Configuration de Votre Réseau

Après avoir confirmé que SSO est installé et configuré correctement, procédez comme suit :

- Confirmez que SSO Agent et chaque service de SSO Client ont démarré.

- Sur l'ordinateur sur lequel le service est installé, sélectionnez Démarrer > Exécuter > Services.msc.

- Dans la colonne État, vérifiez que Démarré s'affiche.

- Vérifiez que l'ordinateur client appartient au domaine adéquat.

- Vérifiez que l'utilisateur s'est connecté au domaine et non au compte local de l'ordinateur.

- Vérifiez que le groupe Active Directory utilisé pour l'authentification SSO est un groupe de sécurité et non un groupe de distribution. Les groupes de distribution Active Directory ne fonctionnent pas avec SSO.

Messages d'Erreur Courants

Accès refusé

Vous pouvez voir ce message d'erreur si :

- Il y a des périphériques sur le réseau qui ne sont pas des ordinateurs, par exemple des imprimantes et des routeurs.

- Il y a des ordinateurs ou d'autres périphériques sur le réseau qui ne sont pas membres du domaine

- Un utilisateur a fourni des informations d'identification de domaine invalides pour SSO

- Les services SSO sur le serveur ou l'ordinateur ne possèdent pas les privilèges d'Administrateur

Pour dépanner ce message d'erreur :

- Vérifiez que la relation d'approbation entre l'ordinateur du domaine et le contrôleur de domaine est correcte. S'il existe un problème d'appartenance à un domaine, retirez l'ordinateur du domaine et rajoutez-le à nouveau au domaine.

- Pour confirmer que le problème d'appartenance au domaine est résolu, essayez de vous connecter à un serveur membre du domaine sur votre réseau via un chemin UNC.

Par exemple, si le nom de votre serveur fichier est CompanyShare, lors d'une invite de commande Windows, saisissez \\CompanyShare. Si vous ne pouvez pas accéder à ce dossier et que le message d'erreur de permission de Windows s'affiche, vérifiez les paramètres sur le serveur Active Directory : paramètres de l'ordinateur, paramètres du compte utilisateur et la relation d'approbation.

Utilisateur Inconnu

Cette erreur peut avoir comme cause :

- Des fichiers de journal d'événements qui n'existent pas ou sont pleins

- Un ordinateur qui n'est pas un membre du domaine

- Tentatives de connexion SSO par des utilisateurs RDP lorsque le logiciel du composant SSO doit être mis à jour

Vous devez exécuter v11.10 ou ultérieure pour que les utilisateurs puissent faire une connexion RDP avec SSO. - Les ID de l'Événement Windows qui ne sont pas pris en charge par les composants SSO de Watchguard

- Un utilisateur qui n'est pas connecté

SMB via port TCP 445 pas ouvert sur le serveur distant. Vérifiez le pare-feu.

Le port TCP 445 n'est pas ouvert sur l'ordinateur de l'utilisateur, ou le service qui écoute le port TCP 445 n'a pas répondu.

Hôte distant 'x.x.x.x' au statut déconnecté

Aucun utilisateur n'est connecté ou l'utilisateur qui était connecté a entamé le processus de déconnexion.

Le chemin du réseau est introuvable

Il n'existe pas de route vers l'hôte.

Obtenir les Journaux et Contacter le Support Technique

Si ces étapes de dépannage n'ont pas résolu le problème, obtenez les journaux et contactez le Support technique WatchGuard.

- Ouvrez une session telnet et connectez-vous à SSO Agent via le port 4114.

- Saisissez set debug on et appuyez sur Entrée pour exécuter la commande.

- Fermez la session telnet.

- Accédez au répertoire correspondant :

- C:\Program Files\WatchGuard\WatchGuard Authentication Gateway\

- C:\Program Files (x86)\WatchGuard\WatchGuard Authentication Gateway\

- Copiez ce fichier suivant sur le bureau : wagsrvc.log.

- Ouvrez une session telnet et connectez-vous à SSO Agent via le port 4114.

- Saisissez set debug off et appuyez sur Entrée pour exécuter la commande.

- Fermez la session telnet.

- Connectez-vous à votre domaine à partir d'un ordinateur client.

- Sur l'ordinateur client, accédez au répertoire correspondant :

- C:\Program Files\WatchGuard\WatchGuard Authentication Gateway\

- C:\Program Files (x86)\WatchGuard\WatchGuard Authentication Client\

- Users\[Nom d'Utilisateur]\Library\Logs\WatchGuard\SSO Client

- Copiez les fichiers suivants sur le bureau :

- wgssoclient_logfile.log

- wgssoclient_errorfile.log

- Ouvrez WatchGuard System Manager (WSM) et connectez-vous au Firebox.

- Démarrez Policy Manager.

- Sélectionnez Configurer > Journalisation.

La boîte de dialogue Configurer la Journalisation s'affiche. - Cliquez sur Niveau du journal de diagnostic.

La boîte de dialogue du niveau du journal de diagnostic s'affiche. - Dans l'arborescence des catégories, sélectionnez Authentification.

- Déplacez le curseur Paramètres pour sélectionner le niveau Informations.

- Cliquez sur OK pour fermer toutes les boîtes de dialogue.

- Enregistrez le fichier de configuration dans votre Firebox.

- Lancez Firebox System Manager (FSM) sur le Firebox.

- Sélectionnez l'onglet Traffic Monitor.

- Après avoir lancé FSM et sélectionné l'onglet Traffic Monitor, connectez-vous à un ordinateur sur lequel SSO Client est installé.

- Vous génèrerez des messages de journal ADMD consultables dans Traffic Monitor.

- Dans l'onglet Traffic Monitor de FSM, dans la zone de texte de recherche, saisissez ADMD puis dans la liste déroulante des options de recherche, sélectionnez Filtrer les résultats de la recherche.

- Traffic Monitor affiche uniquement les messages de journal ADMD.

- Faites un clic droit à n'importe quel endroit de Traffic Monitor puis sélectionnez Tout Copier.

- Collez les messages de journal ADMD dans un fichier texte puis enregistrez ce dernier sur le bureau en le nommant SSO_firewall_logs.txt.

- Répétez les étapes 2 à 8 pour restaurer le paramètre d'origine (par exemple « Erreur ») du Niveau de Journal de Diagnostic pour la catégorie Authentification.

- Ouvrez un incident d'assistance via le WatchGuard Support Center.

- Si vous n'êtes pas connecté au site Web de WatchGuard, connectez-vous avant de créer un incident.

- Joignez les fichiers suivants :

- SSO Agent — wagsrvc.log

- SSO Client — wgssoclient_logfile.log et wgssoclient_errorfile.log

- Firebox — SSO_firewall_logs.txt

Voir Également

Comment fonctionne Active Directory SSO ?

Exemples de Configurations Réseau d'Active Directory SSO

À propos des Fichiers Journaux SSO