Cette section détaille l'explication du fonctionnement de la solution WatchGuard SSO. Pour consulter une brève synthèse de la procédure de configuration de SSO pour un domaine Active Directory unique, consultez :

- Démarrage Rapide — Configurer Single Sign-On (SSO) avec Active Directory

- Tutoriel vidéo Commencer avec SSO (9 minutes)

La solution WatchGuard SSO

La solution WatchGuard SSO pour Active Directory comprend ces composants :

- SSO Agent — Requis

- SSO Client — Facultatif

- Event Log Monitor — Facultatif

- Exchange Monitor — Facultatif

SSO Agent collecte les informations de connexion des utilisateurs auprès de SSO Client, Event Log Monitor ou Exchange Monitor.

Vous pouvez configurer plus d'une méthode SSO. Par exemple, vous pouvez configurer le SSO Client comme votre méthode SSO principale et configurer Event Log Monitor ou Exchange Monitor comme méthodes SSO de secours.

Une option Single Sign-On est également disponible pour Terminal Services Agent, mais elle n'est pas liée aux composants de la solution WatchGuard SSO. Elle est configurée séparément. Pour plus d'informations sur Terminal Services Agent, consultez Installer et Configurer Terminal Services Agent.

Pour des informations plus détaillées sur la solution WatchGuard SSO, consultez ces sections :

- Mode de fonctionnement de SSO

- À propos de SSO Agent

- À propos de SSO Client

- À propos de Event Log Monitor

- À propos de Exchange Monitor

- Avant de Commencer

- Configurer SSO

Mode de fonctionnement de SSO

Pour le bon fonctionnement de SSO, il est nécessaire d'installer le logiciel SSO Agent sur un serveur membre du domaine. Nous recommandons également de sélectionner un ou plusieurs composants SSO qui communiqueront avec le SSO Agent :

- Pour un déploiement SSO le plus fiable possible, nous vous recommandons d'installer également le SSO Client sur les clients Windows et macOS sur votre réseau.

- Pour les utilisateurs sous Linux ou mobile, vous pouvez installer Exchange Monitor pour SSO.

- (Facultatif) Vous pouvez installer Event Log Monitor comme méthode SSO de secours pour les utilisateurs Windows.

- (Facultatif) Vous pouvez installer Exchange Monitor comme méthode SSO de sauvegarde pour les utilisateurs macOS.

Si le SSO Client, Event Log Monitor ou Exchange Monitor sont installés, le SSO Agent contacte ces composants pour obtenir les informations d'identification de l'utilisateur. Les composants envoient les informations d'identification utilisateur correctes et les informations sur l'appartenance à un groupe de sécurité au SSO Agent.

Au moment de configurer les paramètres pour SSO Agent, vous précisez le composant SSO à interroger en premier. Afin que SSO puisse s'exécuter correctement, vous devez installer le SSO Client sur tous vos ordinateurs clients ou utiliser Event Log Monitor ou Exchange Monitor pour obtenir les bonnes informations d'identification d'utilisateur.

Si vous installez uniquement SSO Agent, celui-ci utilise le Mode Active Directory (AD) pour SSO. Nous ne recommandons pas le Mode AD comme méthode SSO principale. Pour plus d'informations sur le Mode AD, consultez la section Mode AD .

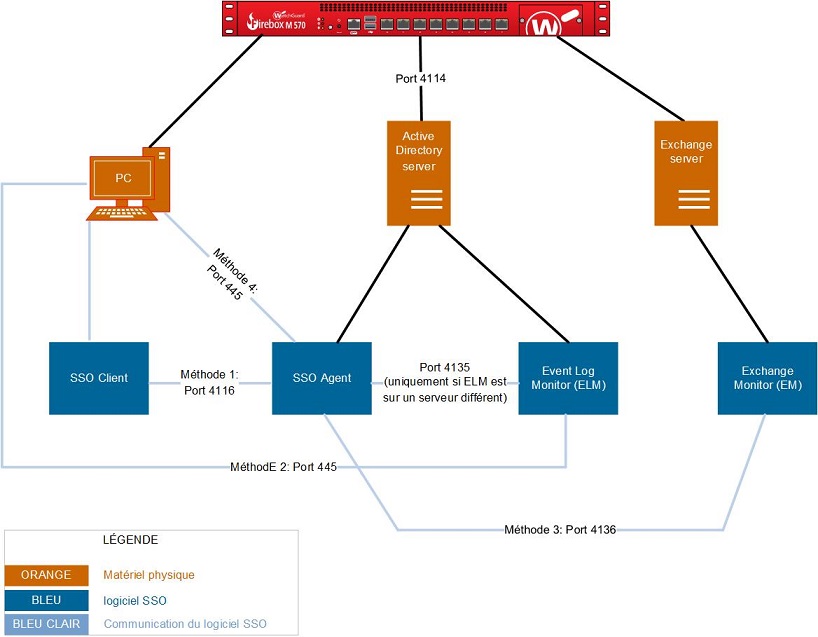

Topologie Réseau

Ce schéma illustre les méthodes à utiliser pour le SSO Active Directory. Votre déploiement peut inclure une ou plusieurs des méthodes suivantes :

- Méthode 1 - SSO Client et SSO Agent

- Méthode 2 - Event Log Monitor (ELM) et SSO Agent

- Méthode 3 — Exchange Monitor (EM) et SSO Agent

La méthode 4 montre le mode Active Directory (AD), qui utilise uniquement le SSO Agent. Nous ne recommandons pas le Mode AD comme méthode SSO principale.

À propos de SSO Agent

Vous devez installer SSO Agent sur un serveur de domaine de votre réseau. Ce serveur peut être le contrôleur de domaine ou un autre serveur membre du domaine.

Lorsque vous installez SSO Agent, confirmez qu'il est exécuté par un compte d'utilisateur membre du groupe de sécurité Utilisateurs du Domaine. Le compte Utilisateurs du Domaine que vous sélectionnez doit pouvoir exécuter les services sur le serveur Active Directory, effectuer des recherches dans l'annuaire et rechercher toutes les autres informations d'audit des utilisateurs. Avec ces privilèges, lorsque les utilisateurs tentent de s'authentifier sur le domaine, SSO Agent peut interroger SSO Client sur l'ordinateur client, Event Log Monitor ou Exchange Monitor de manière à obtenir les informations d'identification de l'utilisateur et les fournir au Firebox.

Pour configurer correctement les autorisations et les paramètres, consultez Installer l'Agent WatchGuard Single Sign-On (SSO) et Event Log Monitor.

Pour des raisons de sécurité, nous vous recommandons de ne pas sélectionner de compte d'utilisateur membre du groupe de sécurité Administrateurs du Domaine.

Pour plus d'informations sur l'installation, consultez Installer l'Agent WatchGuard Single Sign-On (SSO) et Event Log Monitor.

Pour plus d'informations sur la configuration, consultez Configurer SSO Agent.

Pour obtenir les exemples de configuration, consultez Exemples de Configurations Réseau d'Active Directory SSO.

Basculement de SSO Agent

Dans Fireware v12.2 et les versions ultérieures, vous pouvez configurer jusqu'à quatre SSO Agent sur un Firebox à des fins de redondance. Par exemple, vous pouvez installer un SSO Agent sur un contrôleur de domaine principal et un autre sur un contrôleur de domaine secondaire. S'il est nécessaire de redémarrer le contrôleur de domaine principal, SSO bascule vers le SSO Agent du contrôleur de domaine secondaire.

Seul un SSO Agent est actif simultanément. Si le SSO Agent actif devient indisponible, le Firebox bascule automatiquement vers le SSO Agent suivant de votre configuration. Le basculement s'effectue de manière séquentielle. Par exemple, si le premier SSO Agent de la liste devient indisponible, le basculement s'effectue vers le deuxième SSO Agent de la liste. Si le dernier SSO Agent de la liste est actif et devient indisponible, le basculement s'effectue vers le premier SSO Agent de la liste.

Vous pouvez également opter pour basculer manuellement vers un autre SSO Agent. Pour connaître les instructions, consultez Activer Active Directory SSO sur le Firebox.

Le système ne propose pas de restauration automatique. Par exemple, si le premier SSO Agent de la liste devient indisponible, le basculement s'effectue vers le deuxième agent de la liste. Si le premier SSO Agent redevient disponible, le deuxième SSO Agent demeure l'agent actif. Aucune restauration automatique n'a lieu vers le premier SSO Agent.

Seule la version v12.2 de SSO Agent et les versions ultérieures prennent en charge le basculement.

À propos de SSO Client

Lorsque vous installez le logiciel SSO client sur vos ordinateurs client sous Windows ou macOS, SSO Client reçoit un appel de SSO Agent et renvoie le nom d'utilisateur, les informations d'appartenance à un groupe de sécurité et le nom de domaine de l'utilisateur actuellement connecté à l'ordinateur.

SSO Client s'exécute comme un service de système local sur chaque ordinateur utilisateur. Il ne demande aucune interaction de la part de l'utilisateur.

Pour permettre aux utilisateurs RDP (bureau distant) de s'authentifier avec SSO Client, vos utilisateurs doivent exécuter le SSO Client v11.9.3 ou ultérieur.

Pour des informations sur l'installation, consultez Installer le client WatchGuard Single Sign-On (SSO).

À propos de Event Log Monitor

Event Log Monitor est un composant SSO facultatif qui permet aux utilisateurs Windows de s'authentifier avec SSO sans le WatchGuard SSO Client. C'est ce qui s'appelle clientless SSO. Nous vous recommandons d'utiliser Clientless SSO avec Event Log Monitor uniquement comme méthode SSO de secours.

Pour permettre aux utilisateurs RDP de s'authentifier avec Event Log Monitor, vous devez installer Event Log Monitor v11.10 ou ultérieur.

Installation d'Event Log Monitor

Avec Clientless SSO, vous installez Event Log Monitor sur un serveur dans chaque domaine de votre réseau. Il peut s'agir du contrôleur de domaine ou d'un autre serveur membre du domaine. Event Log Monitor doit être exécuté par un compte d'utilisateur membre du groupe de sécurité Utilisateurs du Domaine.

Pour des raisons de sécurité, nous vous recommandons de ne pas sélectionner de compte d'utilisateur membre du groupe de sécurité Administrateurs du Domaine.

Un domaine

Si vous utilisez un domaine en particulier pour SSO, vous pouvez installer Event Log Monitor sur le même serveur ou contrôleur de domaine sur lequel vous avez installé SSO Agent.

Domaines multiples

Si vous possédez plusieurs domaines, il est nécessaire d'installer une instance d'Event Log Monitor sur chaque domaine. Dans Fireware v12.1.1 et les versions antérieures, il est uniquement nécessaire d'installer une instance de SSO Agent pour l'ensemble du réseau. Dans Fireware v12.2 et les versions ultérieures, vous pouvez installer jusqu'à quatre instances de SSO Agent à des fins de redondance. Un seul SSO Agent est actif.

Event Log Monitor ne doit pas forcément être installé sur l'ordinateur contrôleur de domaine ; il peut être installé sur n'importe quel serveur membre du domaine dans ce domaine.

Pour des informations sur l'installation, consultez Installer l'Agent WatchGuard Single Sign-On (SSO) et Event Log Monitor.

Configuration d'Event Log Monitor

Après avoir installé Event Log Monitor, vous pouvez configurer SSO Agent pour récupérer les informations de connexion des utilisateurs à partir d'Event Log Monitor. Pour plus d'informations sur la façon de spécifier des domaines et des Event Log Monitors pour SSO Agent, consultez Configurer SSO Event Log Monitor.

Mode de fonctionnement d'Event Log Monitor

Une fois qu'Event Log Monitor parvient à obtenir les informations d'identification de l'utilisateur et que l'utilisateur est authentifié, Event Log Monitor continue à interroger l'ordinateur client toutes les cinq secondes de manière à surveiller les événements de connexion et de déconnexion ainsi que les interruptions de connexion. Les erreurs de connexion sont enregistrées dans le fichier eventlogmonitor.log, dans le répertoire WatchGuard > Authentication Gateway sur le serveur sur lequel Event Log Monitor est installé. Si Event Log Monitor ne parvient pas à obtenir les informations de connexion d'utilisateur, il en informe SSO Agent et l'utilisateur n'est pas authentifié.

Lorsque l'utilisateur se connecte à un ordinateur Windows :

- Un événement de connexion est inscrit sur le journal d'événement Windows sur l'ordinateur.

- Le Firebox reçoit le trafic de l'utilisateur, mais ne trouve pas une session pour l'adresse IP de l'ordinateur.

- Le Firebox contacte le SSO Agent pour demander le nom d'utilisateur, le domaine et les informations de groupe.

- Le SSO Agent redirige cette requête vers l'Event Log Monitor.

- L'Event Log Monitor contacte l'ordinateur via le port TCP 445.

- L'Event Log Monitor obtient le nom d'utilisateur et le domaine du Journal d'Événement de Windows.

- L'Event Log Monitor contacte le contrôleur de domaine Active Directory pour obtenir les informations de groupe pour l'utilisateur.

- L'Event Log Monitor ajoute l'ordinateur à la liste des ordinateurs surveillés.

- L'Event Log Monitor envoie le nom d'utilisateur, le domaine et les informations de groupe au SSO Agent.

- Le SSO Agent envoie le nom d'utilisateur, le domaine et les informations de groupe au Firebox.

- Le Firebox crée une session pour l'adresse IP de l'ordinateur.

- Pour trouver de nouveaux événements de déconnexion, Event Log Monitor interroge chaque ordinateur dans la liste de surveillance toutes les cinq secondes via TCP 445.

Lorsqu'un utilisateur se déconnecte d'un ordinateur Windows :

- Un événement de déconnexion est inscrit sur le journal d'événement Windows sur l'ordinateur.

- L'Event Log Monitor contacte l'ordinateur via le port TPC 445 et découvre l'événement de déconnexion.

- L'Event Log Monitor envoie une notification au SSO Agent à propos de l'événement de déconnexion.

- Le SSO Agent envoie une notification au Firebox pour supprimer la session.

- L'Event Log Monitor garde l'ordinateur sur la liste de surveillance et continue d'interroger l'ordinateur.

- Si l'ordinateur est éteint ou n'est pas connecté au réseau :

- L'Event Log Monitor retire l'ordinateur de la liste de surveillance.

- L'Event Log Monitor envoie une notification au SSO Agent indiquant que l'utilisateur s'est déconnecté.

- Le SSO Agent envoie une notification au Firebox pour supprimer la session.

Si l'Event Log Monitor est éteint, la liste de surveillance est effacée.

Pour obtenir les informations d'identification de l'utilisateur, SSO Agent envoie une résolution DNS inversée sur le serveur DNS pour trouver le nom d'hôte associé à l'adresse IP de l'utilisateur. Lorsque le nom d'hôte est confirmée, SSO Agent obtient les informations de domaine du nom d'hôte (le nom de domaine complet) pour contacter un Event Log Monitor configuré pour ce domaine et obtenir les informations d'identification de l'utilisateur nécessaire à l'authentification. Afin que SSO Agent puisse obtenir les informations relatives au domaine, vous devez vous assurer que le serveur DNS comprend les enregistrements PTR, c'est-à-dire les enregistrements DNS d'une adresse IP d'un FQDN pour tous les ordinateurs clients du domaine.

Ce diagramme montre le fonctionnement de l'Event Log Monitor.

Équilibrage de Charge et Basculement pour Event Log Monitor

Vous pouvez installer plusieurs instances Event Log Monitor dans chaque domaine pour utiliser l'équilibrage de charge et le basculement, que vous disposiez d'un ou de plusieurs domaines dans votre réseau. Ceci peut vous aider à fournir un SSO plus rapide et plus fiable à vos utilisateurs.

Un Domaine

Lorsque vous installez plusieurs Event Log Monitor dans un domaine, toutes les instances Event Log Monitor s'exécutent en parallèle pour recueillir les informations de connexion d'utilisateur pour les utilisateurs de ce domaine. Ceci permet une authentification plus rapide. De nombreux Event Log Monitors permettent aussi un basculement réussi. Si l'un des Event Log Monitor ne peut compléter la demande d'authentification, un autre Event Log Monitor peut envoyer les informations d'identification d'utilisateur à SSO Agent.

Si vous avez plusieurs Event Log Monitor installés dans un seul domaine et que vous ajoutez chacun d'entre eux à la configuration SSO Agent, SSO Agent choisit un Event Log Monitor au hasard dans la liste et le contacte pour obtenir les informations d'identification d'utilisateur et les informations de connexion. Si l'Event Log Monitor sélectionné ne peut pas authentifier l'utilisateur, Agent SSO contacte l'Event Log Monitor suivant dans la liste. SSO Agent continue de contacter les autres Event Log Monitor de la liste jusqu'à ce qu'il ait obtenu les informations d'identification d'utilisateur ou que l'authentification ait échoué pour tous les Event Log Monitors. Dans ce cas, SSO Agent contacte le SSO Agent configuré suivant (SSO Client or Exchange Monitor) pour tenter d'authentifier l'utilisateur.

Domaines Multiples

Si vous avez plusieurs domaines dans votre réseau et plusieurs Event Log Monitor installé dans chaque domaine, l'agent SSO peut également utiliser les Event Log Monitor à partir d'autres domaines de votre réseau pour l'équilibrage de charge et le basculement. Avec cette configuration de SSO, SSO Agent choisit un Event Log Monitor à partir du domaine local du SSO Agent et contacte cet Event Log Monitor pour obtenir les informations d'identification d'utilisateur. Si cet Event Log Monitor ne parvient pas à authentifier l'utilisateur, SSO Agent choisit au hasard un Event Log Monitor de la configuration d'un SSO Agent d'un autre domaine et le contact pour obtenir les informations d'identification d'utilisateur. Si cet Event Log Monitor ne parvient pas non plus à authentifier l'utilisateur, SSO Agent contacte alors le prochain SSO Agent configuré (SSO Client ou Exchange Monitor) pour tenter d'authentifier l'utilisateur.

À propos de Exchange Monitor

WatchGuard SSO Exchange Monitor est un composant optionnel que vous pouvez installer sur votre serveur Microsoft Exchange Server pour activer clientless SSO pour tout ordinateur ou périphérique qui peut s'authentifier sur votre Microsoft Exchange Server. Vous pouvez utiliser Exchange Monitor comme méthode principale de SSO pour les ordinateurs sous Linux et les appareils mobiles sous iOS, Android ou Windows. Vous pouvez également utiliser Exchange Monitor en tant que méthode SSO de secours sur les ordinateurs Windows et macOS qui ne sont pas partagés entre plusieurs utilisateurs.

Installation d'Exchange Monitor

Vous devez installer Exchange Monitor sur le même serveur que celui sur lequel votre serveur Microsoft Exchange est installé. Votre Exchange Server doit générer des journaux IIS dans le format de journal W3C Développé et des messages de journal d'accès client RPC.

Pour des informations sur l'installation, consultez Installer WatchGuard Single Sign-On (SSO) Exchange Monitor.

Mode de fonctionnement d'Exchange Monitor

Exchange Monitor obtient les informations de connexion de l'utilisateur des journaux IIS sur votre Microsoft Exchange Server. Microsoft Exchange Server est intégré à votre serveur Active Directory. Par conséquent, Exchange Server peut facilement obtenir les informations d'identification d'utilisateur à partir des messages de journal d'accès client IIS et RPS du magasin de votre utilisateur.

Lorqu'un utilisateur se connecte avec succès à Exchange Server pour télécharger un e-mail :

- Le service IIS sur Exchange Server génère un message de journal pour l'événement de connexion de l'utilisateur.

- Exchange Monitor vérifie les événements de connexion avec le service IIS et tient une liste de tous les utilisateurs actuellement actifs.

- Exchange Monitor envoie une requête au fichier journal IIS toutes les trois secondes pour s'assurer que les informations utilisateur sont à jour.

- Lorsque SSO Agent contacte Exchange Monitor, ce dernier renvoie à SSO Agent les informations utilisateur.

- Si l'utilisateur est compris dans la liste des utilisateurs connectés au Exchange Server, SSO Agent informe le Firebox que l'utilisateur est actuellement connecté et authentifié.

- Si l'utilisateur ne fait pas partie de la liste des utilisateurs connectés, SSO Agent informe le Firebox que l'utilisateur ne se trouve pas dans la liste des utilisateurs actifs et qu'il n'est pas authentifié.

Pour plus d'informations sur la procédure de configuration de SSO Agent pour utiliser Event Log Monitor et Exchange Monitor, consultez Configurer le SSO Agent d’Active Directory.

Ce diagramme montre le fonctionnement d'Exchange Monitor.

Mode Active Directory (AD)

Pour un déploiement SSO le plus fiable possible, vous devez installer le SSO Client, Event Log Monitor, ou Exchange Monitor. Si au moins l'un de ces composants n'est pas installé, ou pas configuré correctement, le SSO Agent utilise le Mode Active Directory (AD) pour SSO.

En Mode AD, pour obtenir les informations d'identification de l'utilisateur, SSO Agent place un appel NetWkstaUserEnum sur l'ordinateur client via le port TCP 445. SSO Agent utilise alors les informations qu'il obtient pour autentifier l'utilisateur pour SSO. SSO Agent utilise uniquement la première réponse qu'il obtient de l'ordinateur. Il envoie une notification concernant cet utilisateur au Firebox auquel il est connecté. Le Firebox compare les informations de l'utilisateur aux stratégies définies pour cet utilisateur ou pour le groupe d'utilisateurs en une fois. SSO Agent met ces données en cache pendant environ 10 minutes par défaut, pour ne pas avoir à générer de requête pour chaque connexion. Vous pouvez configurer la valeur de cache sur le Firebox.

Le mode AD n'est pas conçu comme la méthode SSO principale. Il possède des limitations du contrôle d'accès qui peuvent faire échouer les tentatives SSO et peut entraîner des risques de sécurité. Par exemple, si vous configurez SSO sans SSO Client, Event Log Monitor ou Exchange Monitor, pour les services installés sur un ordinateur client (tel qu'un client antivirus administré au niveau central) qui ont été déployés de sorte que les utilisateurs se connectent avec des informations d'identification de compte de domaine, le Firebox donne à tous les utilisateurs les mêmes droits d'accès que le premier utilisateur connecté (et les groupes dont il est membre), et non en fonction des informations d'identification correctes des différents utilisateurs qui se connectent. De même, tous les messages de journal générés à partir de l'activité de l'utilisateur indiquent le nom d'utilisateur du compte de service, et non celui de l'utilisateur concerné.

Si vous n'installez pas SSO Client, Event Log Monitor ou Exchange Monitor, nous vous déconseillons d'utiliser SSO dans des environnements où les utilisateurs se connectent aux ordinateurs via des connexions par service ou par batch. Quand plusieurs utilisateurs sont associés à une adresse IP, il y a un risque de dysfonctionnement des autorisations réseau. Ceci peut constituer un risque pour la sécurité.

Avant de Commencer

Pour planifier un déploiement SSO réussi, pensez aux avantages et limitations de chaque composant SSO, à la compatibilité des systèmes d'exploitation et à l'architecture de votre réseau.

Pour des informations sur la compatibilité des systèmes d'exploitation, et pour comparer les composants SSO, consultez Choisir vos Composants SSO.

Pour des exemples de configurations de réseau, consultez Exemples de configurations du réseau pour SSO.

Vérifier les Spécifications Réseau

Avant de configurer le SSO pour votre réseau, vérifiez que votre configuration réseau répond à toutes les exigences.

Active Directory

- Un serveur Active Directory doit être configuré sur votre réseau local.

- Le Firebox doit être configuré de façon à utiliser l'authentification Active Directory.

- Chaque utilisateur doit disposer d'un compte d'utilisateur sur le serveur Active Directory.

- Chaque utilisateur doit se connecter avec un compte utilisateur de domaine pour que le SSO fonctionne correctement. Si les utilisateurs se connectent à un compte qui n'existe que sur leur ordinateur local, les informations d'identification ne sont pas vérifiées et le Firebox ne reconnaît pas que ces utilisateurs sont connectés.

- SSO Agent et Event Log Monitor doivent s'éxécuter en tant que compte d'utilisateur membre du groupe de sécurité Utilisateurs du Domaine. Astuce !

Le compte Utilisateurs du Domaine que vous sélectionnez doit posséder les permissions nécessaires pour exécuter les services sur le serveur Active Directory, effectuer des recherches dans l'annuaire et rechercher toutes les autres informations d'audit des utilisateurs. Pour configurer correctement les autorisations et les paramètres, consultez Installer l'Agent WatchGuard Single Sign-On (SSO) et Event Log Monitor. Nous recommandons que vous ne sélectionnez pas un compte dans le groupe de sécurité Admin du domaine. - Tous les ordinateurs à partir desquels les utilisateurs s'authentifient à l'aide de SSO doivent être membres du domaine Active Directory avec des relations d'approbation ininterrompues.

- Les ordinateurs macOS doivent joindre le domaine Active Directory avant que le SSO Client ne soit installé.

- Exchange Monitor doit s'éxécuter en tant que compte d'utilisateur dans le groupe de sécurité Admins du Domaine.

Ports

- Le port TCP 445 (port pour SMB) doit être ouvert sur les ordinateurs clients.

- Le port TCP 4116 doit être ouvert sur les ordinateurs clients sur lesquels vous installez SSO Client.

- Le port TCP 4114 doit être ouvert sur le serveur sur lequel vous installez SSO Agent.

- Le port TCP 4135 doit être ouvert sur le serveur sur lequel vous installez Event Log Monitor.

- Le port TCP 4136 doit être ouvert sur le serveur sur lequel vous installez Exchange Monitor.

Pour tester si ces ports sont ouverts, vous pouvez utiliser l'outil Testeur de Port SSO. Pour davantage d'informations, consultez Dépanner SSO.

Journaux des Évènements

- Pour qu'Event Log Monitor fonctionne correctement, vous devez activer la journalisation d'audit sur tous les ordinateurs de domaine Windows pour les événements de connexion et de connexion au compte 4624 et 4634.

- Si votre réseau Windows est configuré pour un Basculement Rapide d'Utilisateur, vous devez :

- Activer la journalisation d'audit sur tous les ordinateurs du domaine Windows pour les événements 4647, 4778, and 4779.

Ceci permet à Event Log Monitor de fonctionner correctement. - Installer Event Log Monitor v11.10 ou une version ultérieure.

Le programme d'installation du service WatchGuard Authentication Gateway comprend l'option d'installer Event Log Monitor.

- Activer la journalisation d'audit sur tous les ordinateurs du domaine Windows pour les événements 4647, 4778, and 4779.

- Pour l'utilisation de Clientless SSO par les utilisateurs de Remote Desktop Protocol (RDP) :

- Event Log Monitor v11.10 ou une version ultérieure doit être installé.

- Les événements Microsoft 4624 et 4634 doivent être générés sur les ordinateurs clients et contenir des attributs de Type de Connexion. Ces attributs indiquent si un événement de connexion ou de déconnexion a eu lieu sur le réseau local ou par le biais d'un RDP. Les attributs 2 et 11 spécifient les événements de connexion et de déconnexion locaux et l'attribut 10 spécifie un événement de connexion ou de déconnexion RDP.

Exigences pour Microsoft .NET

- Pour la version v12.3 ou une version ultérieure de SSO Agent, Microsoft .NET Framework v4.0 ou une version ultérieure doit être installé sur le serveur sur lequel vous installez SSO Agent.

- Pour les versions de SSO Agent antérieures à v12.3, Microsoft .NET Framework v2.0-4.5 doit être installé sur le serveur sur lequel vous installez SSO Agent.

- Pour Microsoft Exchange Server 2010 et les versions antérieures, Microsoft .NET Framework v2.0 ou une version ultérieure doit être installé sur le serveur sur lequel vous installez Exchange Monitor.

- Pour Windows Server 2012 et les versions ultérieures, et Microsoft Exchange Server 2013 et ultérieur, Microsoft .NET Framework 3.5 ou ultérieur doit être installé sur le serveur sur lequel vous installez Exchange Monitor.

Configurer SSO

Pour configurer SSO :

- Installer l'agent WatchGuard Single Sign-On (SSO) et Event Log Monitor (Event Log Monitor est facultatif)

- Installer WatchGuard Active Directory SSO Client (facultatif, mais recommandé)

- Installer WatchGuard Active Directory SSO Exchange Monitor (Facultatif)

- Activer Active Directory SSO sur le Firebox

Les versions des composants SSO dans votre solution SSO ne doivent pas nécessairement être identiques entre elles et ne doivent pas nécessairement être identiques à la version de Fireware sur votre Firebox. Nous vous recommandons d'installer la dernière version disponible de SSO Agent, même si votre Firebox fonctionne avec une version plus ancienne de Fireware.

Voir Également

À propos de Active Directory Single Sign-On (SSO)

Choisir les Composants de Votre Active Directory SSO

Exemples de Configurations Réseau d'Active Directory SSO

Démarrage Rapide — Configurer Single Sign-On (SSO) avec Active Directory

Installer l'Agent WatchGuard Single Sign-On (SSO) et Event Log Monitor

Installer WatchGuard Active Directory SSO Client

Installer WatchGuard Active Directory SSO Exchange Monitor

Activer Active Directory SSO sur le Firebox

Définir les valeurs d'Authentification globale au pare-feu