À propos des Tunnels de Gestion

Les Tunnels de Gestion vous permettent de réaliser une connexion de gestion à vos Fireboxes distants situés derrière un périphérique de passerelle NAT tiers pour pouvoir les gérer de manière centralisée. Cela s'avère utile lorsque vous ne contrôlez pas le périphérique de passerelle NAT tiers derrière lequel se trouvent vos Fireboxes gérés, en particulier si les connexions à vos Firebox distants sont bloquées au niveau de la passerelle NAT.

Lorsque vos périphériques Fireboxes distants sont situés derrière une passerelle NAT tiers, ceux-ci peuvent initier la gestion sortante et les connexions IPSec ou SSL vers votre Management Server via le périphérique de passerelle NAT et votre passerelle Firebox. Toutefois, pour que votre Management Server puisse établir des connexions entrantes et gérer vos périphériques distants, vous devez configurer un Tunnel de Gestion. Votre Management Server reçoit la connexion du périphérique distant et peut ensuite renvoyer des informations et mises à jour via le Tunnel de Gestion.

Vous pouvez choisir entre deux types de Tunnel de Gestion :

- Tunnel de Gestion SSL

Pour un Tunnel de Gestion SSL, le Tunnel de Gestion transmet les données via un tunnel chiffré utilisant le protocole SSL et le même serveur OpenVPN que vos tunnels VPN Mobile VPN with SSL utilisent.

Pour plus d'informations, consultez Ressources d'un Tunnel de Gestion SSL.

- Tunnel de Gestion IPSec

Si vous créez un Tunnel de Gestion IPSec, votre Firebox passerelle et vos Fireboxes distants transmettront les données via le tunnel IPSec chiffré.

Pour plus d'informations, consultez Ressources d'un Tunnel de Gestion sur IPSec.

Mobile VPN with SSL — Configurer Manuellement le Firebox pour Mobile VPN with SSL

Access Portal — À propos d'Access Portal

Branch Office VPN sur TLS — À propos des tunnels Branch Office VPN over TLS

À Propos de la Configuration du Tunnel de Gestion

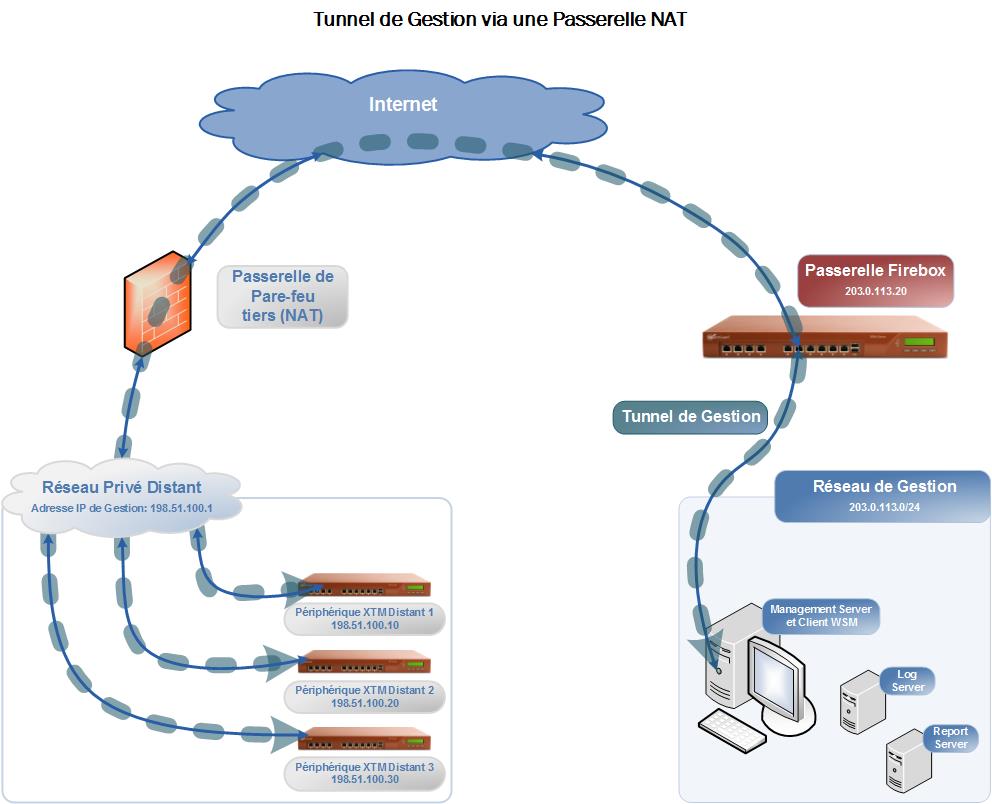

Ce schéma montre un exemple de configuration du Tunnel de Gestion. La passerelle Firebox est située entre le réseau de gestion de WatchGuard, qui inclut le WatchGuard Management Server, le Log Server, le Report Server, et Internet. Les Fireboxes distants du réseau privé distant sont situés derrière un pare-feu tiers (le périphérique de passerelle NAT). Pour les périphériques distants, le réseau privé distant et l'adresse IP de gestion sont sur un autre réseau que la passerelle Firebox et le réseau de gestion.

Exigences pour les Tunnels de Gestion

Avant de configurer un Tunnel de Gestion, vous devez vous assurer que vos Fireboxes et vos configurations réseau répondent aux exigences suivantes :

- Réseau de Gestion

- Le client WSM et Management Server doivent être installés

- (Facultatif) Une instance WatchGuard Dimension est installée ou WSM Log Server et Report Server sont installés

Pour collecter les messages de journal des périphériques du Tunnel de Gestion, vous devez installer et configurer au moins une solution de journalisation et génération de rapports WatchGuard. - Le Management Server est situé derrière votre passerelle Firebox

- Le sous-réseau que vous sélectionnez pour le réseau de gestion (le pool d'adresses IP de gestion et le pool d'adresses IP virtuelles) est suffisamment grand pour accueillir les connexions nécessaires

Étant donné que les Fireboxes distantes et les clients Mobile VPN with SSL obtiennent des adresses IP à partir de ce pool, vous devez vous assurer que le sous-réseau est assez grand pour accueillir toutes ces connexions de périphériques sans chevauchement d'adresses IP pour aucun des périphériques client ou la passerelle Firebox.

- Passerelle Firebox

- Configuré avec des stratégies NAT statiques pour autoriser le trafic entrant vers le Management Server et le Log Server par les ports 4112, 4113 et 4115

Ces stratégies sont automatiquement générées par le serveur Management Server. - Comprend une ressource VPN pour le réseau de gestion

Cette configuration s'effectue dans WSM via le serveur Management Server. - Inclut une stratégie visant à autoriser le trafic via le serveur OpenVPN sur le port TCP 443

La stratégie SSLVPN WatchGuard est automatiquement ajoutée par le Management Server lorsque vous ajoutez un Tunnel de Gestion SSL. - Le serveur d'authentification Firebox-DB est activé et configuré

- Configuré avec des stratégies NAT statiques pour autoriser le trafic entrant vers le Management Server et le Log Server par les ports 4112, 4113 et 4115

- Passerelle NAT de Pare-feu tiers

- Doit autoriser les connexions IPSec sortantes via un Tunnel de Gestion IPSec

- Doit autoriser les connexions sortantes via le port 443 pour un Tunnel de Gestion SSL

- Fireboxes Distants

- Pour un Tunnel de Gestion IPSec, les Fireboxes sont configurés en Mode Routage Mixte

- Pour un Tunnel de Gestion SSL, les Fireboxes peuvent être configurés en Mode Routage Mixte, en Mode Pont Transparent, ou en Mode d'Insertion

- Chaque Firebox distant est ajouté à la gestion en tant que périphérique dynamique (l'interface externe sur le Firebox peut disposer d'une adresse IP statique, DHCP ou PPPoE).

- Les interfaces approuvées sur tous les Fireboxes distants peuvent disposer d'adresses IP identiques ou être des adresses IP uniques

- Inclut une stratégie visant à autoriser le trafic sur le port TCP 443

La stratégie SSLVPN WatchGuard est automatiquement ajoutée par le Management Server lorsque vous ajoutez un Tunnel de Gestion SSL. - Les Fireboxes doivent être gérés, soit en Mode Géré de Base ou en Mode Entièrement Géré

Pour plus d'informations sur les ports requis pour les services WatchGuard, voir Installer les Serveurs WatchGuard sur des Ordinateurs Dotés de Pare-Feu de Bureau.

À propos des Ressources VPN

Lorsque vous ajoutez un Firebox au Management Server, le Management Server crée automatiquement ces ressources VPN par défaut pour le Firebox :

- Une ressource Réseau Hub

- Un Réseau d'Interface pour chaque interface configurée sur le Firebox qui n'est pas une interface Externe (par exemple, Réseau Approuvé ou Réseau Facultatif)

Lorsque vous configurez un Tunnel de Gestion, vous sélectionnez quelles ressources VPN utiliser pour le trafic transitant par le tunnel. La ressource VPN que vous sélectionnez spécifie quelle interface réseau sur le périphérique distant envoie du trafic via le tunnel. Vous pouvez sélectionner une des ressources VPN par défaut, ou vous pouvez ajouter d'autres ressources VPN. Avant de sélectionner une ressource VPN, il est important de comprendre comment la ressource VPN que vous sélectionnez affecte le trafic transitant par le Tunnel de Gestion.

Réseau de Hubs

Si vous configurez votre passerelle Firebox de Tunnel de Gestion pour utiliser la ressource du Réseau Hub, en plus de la gestion du trafic, vos périphériques distants envoient tout le trafic Internet via le Tunnel de Gestion. Ceci peut diminuer la vitesse de connexion à Internet et peut réduire la performance du tunnel.

Réseau Approuvé

Si vous configurez votre passerelle Firebox de Tunnel de Gestion pour utiliser la ressource du Réseau Approuvé, vos périphériques distants envoient uniquement le trafic des interfaces de leur réseau Approuvé via le Tunnel de Gestion.

Réseau Facultatif

Si vous configurez votre passerelle Firebox de Tunnel de Gestion pour utiliser la ressource du Réseau Facultatif, vos périphériques distants envoient uniquement le trafic des interfaces de leur réseau Facultatif via le Tunnel de Gestion.

Sélectionner un Type Tunnel de Gestion

Avant de pouvoir sélectionner le type de Tunnel de Gestion à configurer, vous devez tenir compte de toutes les ressources utilisées par chaque type de tunnel.

Ressources d'un Tunnel de Gestion SSL

Chaque Tunnel de Gestion SSL utilise une de vos licences Mobile VPN with SSL et partage le même serveur OpenVPN avec les fonctionnalités Branch Office VPN sur TLS en mode serveur, Mobile VPN with SSL et Access Portal. Un Tunnel de Gestion SSL qui utilise le port 443, qui est toujours ouvert sur la plupart des périphériques tiers, est moins susceptible d'être bloqué par la passerelle NAT tierce.

Lorsque vous activez un Tunnel de Gestion SSL, le Management Server verrouille les paramètres partagés par les fonctionnalités Branch Office VPN sur TLS en mode serveur, Mobile VPN with SSL et Access Portal, de sorte qu'ils ne puissent pas être modifiés. Les paramètres comprennent :

- Le numéro de port (443)

- L'adresse IP du serveur OpenVPN (l'adresse IP de votre périphérique concentrateur du Tunnel de Gestion).

- Le pool d'adresses IP de gestion (c'est le pool d'adresses IP virtuelles dans les paramètres du tunnel Mobile VPN with SSL)

Étant donné que les Tunnels de Gestion SSL utilisent le même serveur OpenVPN que les fonctionnalités Branch Office VPN sur TLS en mode serveur, Mobile VPN with SSL et Access Portal de votre Firebox, votre Tunnel de Gestion partage le même pool d'adresses IP avec ces fonctionnalités. Cela signifie que vous devez vérifier que le pool d'adresses IP est assez grand pour accueillir tous les connexions nécessaires. Vous devez également veiller à utiliser la même adresse réseau lorsque vous utilisez l'option Pool d'adresses IP de Gestion dans les paramètres du Tunnel de Gestion pour la passerelle Firebox indiquée dans les paramètres Pool d'adresses IP Virtuelles des autres fonctionnalités.

Le Tunnel de Gestion SSL et les clients Mobile VPN with SSL partagent également une licence de sorte que la passerelle Firebox et chaque périphérique client distant utilisent l'une des connexions autorisées de votre licence. Vérifiez que votre licence peut accueillir toutes les connexions nécessaires sur votre Tunnel de Gestion.

Lorsque vous ajoutez un Tunnel de Gestion SSL, le pool d'adresses IP virtuelles et les données du serveur sont actualisés. Vos tunnels Mobile VPN with SSL qui utilisent le même serveur OpenVPN que vos Tunnels de Gestion redémarrent.

Pour plus d'informations sur le Mobile VPN with SSL, consultez Configurer Manuellement le Firebox pour Mobile VPN with SSL.

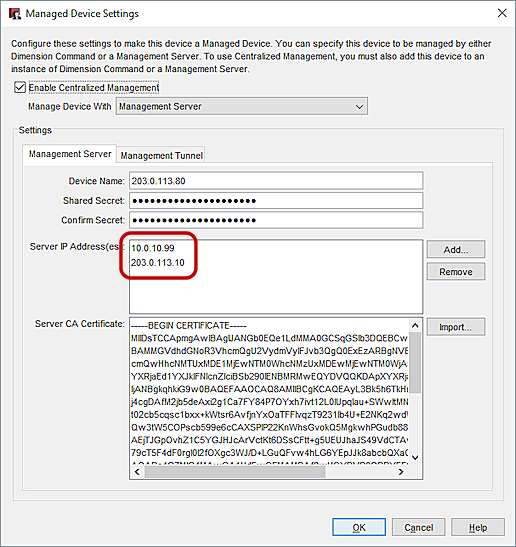

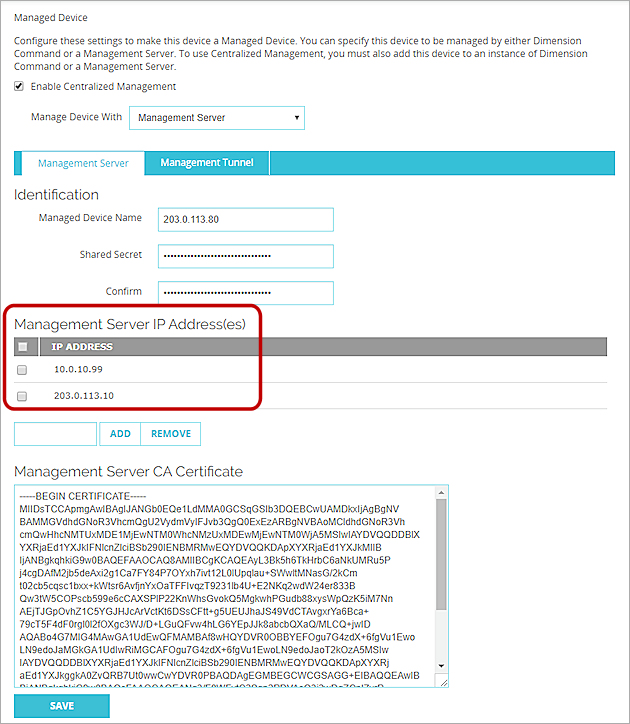

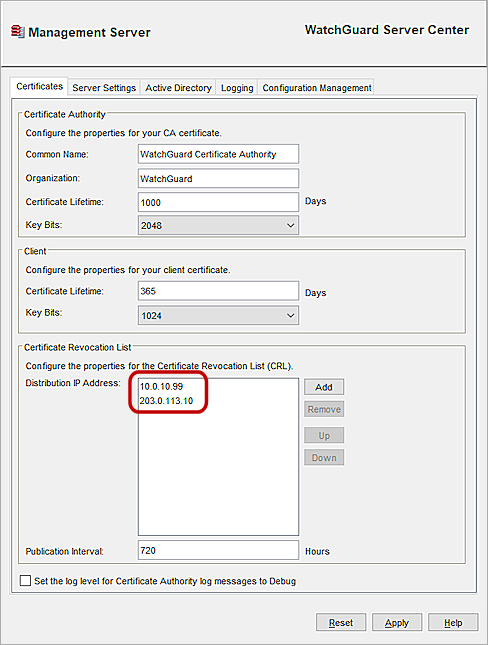

Avant de créer un Tunnel de Gestion SSL, vérifiez que l'adresse IP privée de votre serveur Management Server est la première adresse IP incluse dans la liste Adresse IP de Distribution du serveur Management Server et dans les paramètres de Périphérique Géré des périphériques distants (spoke). Cela permet de recréer un tunnel après une interruption.

L'adresse IP privée est la première incluse dans la liste des adresses IP de distribution du serveur Management Server

Si vous mettez à jour les paramètres client pour un périphérique géré à l'une ou l'autre des extrémités du Tunnel de Gestion SSL pour mettre fin au bail ou réinitialiser la configuration du Management Server, et que l'adresse IP privée n'est pas la première adresse IP incluse dans la liste Adresse IP de Distribution et dans la boîte de dialogue Paramètres de Périphérique Géré, l'adresse IP privée est remplacée dans la configuration du tunnel par l'adresse IP publique du Management Server et le Tunnel de Gestion SSL ne fonctionne plus.

Pour plus d'informations sur l'ajout de l'adresse IP privée du Management Server à la liste Adresse IP de Distribution, voir Configurer l'autorité de certification sur Management Server.

Pour plus d'informations sur la procédure permettant d'ajouter l'adresse IP privée du Management Server à la liste Adresse(s) IP du Management Server dans les Paramètres de Périphérique Géré, voir Configurer un Firebox en tant que Périphérique Géré.

Ressources d'un Tunnel de Gestion sur IPSec

Un Tunnel de Gestion sur IPSec utilise votre licence Mobile VPN with IPSec et chaque périphérique distant à l'extrémité d'un Tunnel de Gestion utilise une des routes de tunnel rendue disponible par votre licence.

Vous aurez plus de flexibilité dans votre Mobile VPN with SSL si vous utilisez un Tunnel de Gestion sur IPSec parce que ce dernier ne partage pas de ressources avec votre configuration Mobile VPN with IPSec.

Lorsque vous disposez de Tunnels de Gestion IPSec actifs :

- Chaque périphérique distant dans un Tunnel de Gestion utilise une route de tunnel.

- L'adresse IP de gestion de Firebox distant est utilisée pour établir le tunnel et se connecter au périphérique. Cette adresse IP est utilisée en tant qu'adresse 1-to-1 NAT du Tunnel de Gestion.

- La passerelle Firebox utilise une route de tunnel pour chaque périphérique distant situé à l'extrémité d'un Tunnel de Gestion.

Voir Également

Configurer les Tunnels de Gestion

Tunnels Branch Office VPN Gérés (WSM)

Créer des Tunnels Gérés entre les Périphériques