Configurer Manuellement le Firebox pour Mobile VPN with SSL

Avant de configurer Mobile VPN with SSL, consultez Planifier Votre Configuration Mobile VPN with SSL.

- Pour utiliser un assistant, voir Utiliser un Assistant pour Configurer le Firebox pour Mobile VPN with SSL.

- Pour configurer manuellement Mobile VPN with SSL, suivez les étapes de cette rubrique.

Pour configurer Mobile VPN with SSL, vous spécifiez ces paramètres :

- Adresses IP ou noms de domaine de Firebox

- Mise en réseau et pool d'adresses IP

- Serveurs d'authentification

- Utilisateurs et groupes

- Avancé - Authentification, chiffrement, ports, minuteries, DNS et WINS

- Stratégies

Dans Fireware v12.2.1 ou une version antérieure, vous devez configurer manuellement Mobile VPN with SSL. Aucun assistant n'est disponible. Pour configurer manuellement Mobile VPN with SSL dans Fireware Web UI v12.2.1 ou une version antérieure, sélectionnez VPN> Mobile VPN with SSL. Pour configurer manuellement Mobile VPN with SSL dans Policy Manager v12.2.1 ou une version antérieure, sélectionnez VPN> Mobile VPN> SSL.

Configurer l'adresse IP de Firebox ou les Paramètres de Nom de Domaine

Configurez l'adresse IP ou le nom de domaine auquel les utilisateurs se connectent.

- Sélectionnez VPN >Mobile VPN.

- Pour configurer une nouvelle configuration Mobile VPN with SSL , dans la section SSL , cliquez sur Configurer manuellement.

- Pour modifier une configuration existante, dans la section SSL , cliquez sur Configurer.

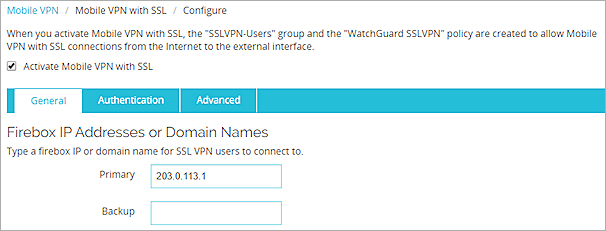

La page Configuration de Mobile VPN with SSL s'affiche. - Cochez la case Activer Mobile VPN with SSL.

- Dans la zone de texte Principal, entrez une adresse IP publique ou un nom de domaine.

Il s'agit de l'adresse IP ou du nom de domaine auxquels les clients Mobile VPN with SSL se connectent par défaut. Il peut s'agir d'une adresse IP externe, d'une adresse IP externe secondaire ou d'un réseau local virtuel (VLAN) externe. Pour un périphérique en mode d'insertion, utilisez l'adresse IP attribuée à toutes les interfaces.

Vous n'avez pas besoin de régénérer le certificat VPN SSL si vous modifiez cette adresse IP ultérieurement. Pour plus d'informations sur les certificats, voir Utiliser Mobile VPN with SSL avec un Client OpenVPN.

- Si votre Firebox dispose de plusieurs adresses externes, dans la zone de texte Sauvegarde, entrez une autre adresse IP publique.

Il s'agit de l'adresse IP à laquelle le client Mobile VPN with SSL se connecte s'il ne peut pas établir de connexion à l'aide de l'adresse IP principale. Si vous ajoutez une adresse IP secondaire, vérifiez qu'il s'agit d'une adresse IP assignée à un VLAN ou à une interface externe d'un Firebox. Si vous voulez que le client Mobile VPN with SSL utilise une adresse IP secondaire, vous devez également cocher la case Reconnexion automatique après perte de connexion dans les paramètres d'Authentification, tel que décrit dans la section Authentification .

- Pour configurer les paramètres de mise en réseau et de pool d'adresses IP, consultez la section suivante de cette rubrique.

- Sélectionnez VPN> Mobile VPN > Démarrer.

- Dans la section SSL , cliquez sur Configurer manuellement.

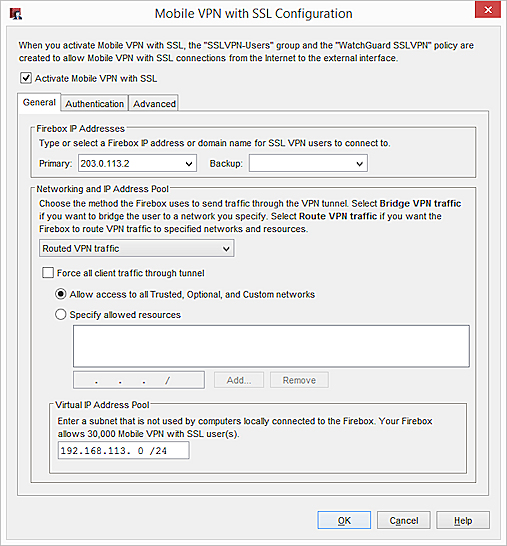

La boîte de dialogue Configuration de Mobile VPN with SSL apparaît. - Cochez la case Activer Mobile VPN with SSL.

- Dans la zone de texte Principal, tapez ou sélectionnez une adresse IP publique ou un nom de domaine. Il s'agit de l'adresse IP ou du nom de domaine auxquels les clients Mobile VPN with SSL se connectent par défaut. Il peut s'agir d'une adresse IP externe, d'une adresse IP externe secondaire ou d'un réseau local virtuel (VLAN) externe. Pour un périphérique en mode d'insertion, utilisez l'adresse IP attribuée à toutes les interfaces.

Vous n'avez pas besoin de régénérer le certificat VPN SSL si vous modifiez cette adresse IP ultérieurement. Pour plus d'informations sur les certificats, voir Utiliser Mobile VPN with SSL avec un Client OpenVPN.

- Si votre Firebox dispose de plusieurs adresses externes, dans la zone de texte Secours, entrez une autre adresse IP publique.

Il s'agit de l'adresse IP à laquelle le client Mobile VPN with SSL se connecte s'il ne peut pas établir de connexion à l'aide de l'adresse IP principale. Si vous ajoutez une adresse IP de secours, assurez-vous qu'il s'agisse d'une adresse IP attribuée à une interface externe ou un réseau local virtuel (VLAN) du Firebox. Si vous voulez que le client Mobile VPN with SSL utilise une adresse IP de secours, vous devez également cocher la case Reconnexion automatique après perte de connexion dans les paramètres d'Authentification.

Configurer les Paramètres de Mise en Réseau

Configurez les ressources réseau que les clients Mobile VPN with SSL peuvent utiliser.

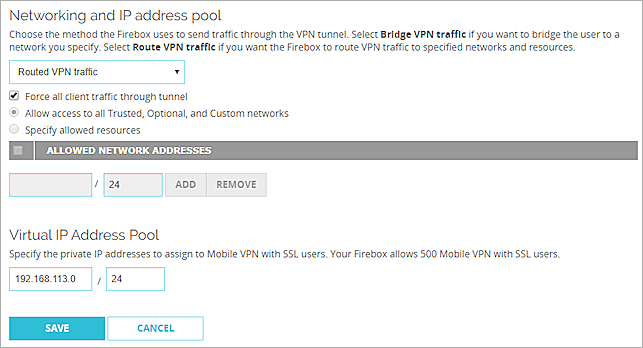

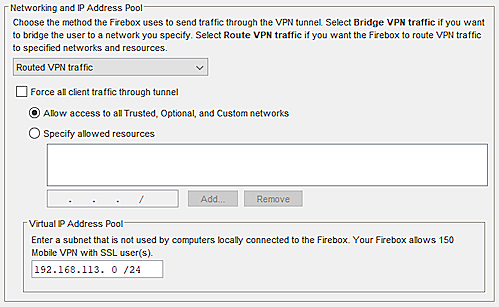

- Dans la liste déroulante de la section Réseau et pool d'adresses IP, sélectionnez la méthode utilisée par le Firebox pour envoyer le trafic via le tunnel VPN :

- Sélectionnez Pont Trafic VPN pour créer un pont pour le trafic SSL VPN vers un réseau que vous indiquez. Lorsque vous sélectionnez cette option, vous ne pouvez pas filtrer le trafic entre les utilisateurs VPN SSL et le réseau auquel le trafic VPN SSL est relié par un pont.

- Sélectionnez Trafic VPN routé pour acheminer le trafic VPN vers les réseaux et ressources indiqués. Il s'agit du paramètre par défaut de tous les Fireboxes.

- Sélectionnez ou désélectionnez la case à cocher Forcer le trafic client à passer par le tunnel.

- Pour router par le tunnel tout le trafic du client VPN à destination de votre réseau privé et d'Internet, sélectionnez Forcer tout le trafic client à passer par le tunnel.

Cette option envoie tout le trafic externe aux stratégies Firebox que vous créez et offre une sécurité constante pour les utilisateurs mobiles. Toutefois, étant donné qu'elle nécessite une puissance de traitement supérieure du Firebox, l'accès aux ressources Internet peut être très lent pour les utilisateurs mobiles.

Pour savoir comment autoriser les clients à accéder à Internet quand cette option est sélectionnée, consultez Options pour l'accès à internet par le biais d'un tunnel Mobile VPN with SSL. - Pour ne faire transiter par le tunnel que le trafic du client VPN à destination de vos réseaux privés, décochez la case Forcer tout le trafic client à passer par le tunnel.

Cette option offre à vos utilisateurs des vitesses réseau plus élevées en routant uniquement via le Firebox le trafic à destination des ressources du réseau privé. Le reste du trafic Internet ne passe pas par le tunnel et n'est pas concerné par les stratégies de votre Firebox.- Pour permettre l'accès à tous les réseaux internes, sélectionnez Autoriser l'accès à tous les réseaux Approuvés, Facultatifs et Personnalisés.

- Pour limiter l'accès des clients Mobile VPN with SSL aux seuls périphériques précisés sur votre réseau privé, cochez la case Spécifier les ressources autorisées. Pour spécifier une ressource autorisée, entrez l'adresse IP de la ressource réseau en utilisant la notation de barre oblique et cliquez sur Ajouter.

- Pour router par le tunnel tout le trafic du client VPN à destination de votre réseau privé et d'Internet, sélectionnez Forcer tout le trafic client à passer par le tunnel.

- Dans la section Mise en réseau et Pool d'Address IP , dans la liste déroulante, sélectionnez l'une des options suivantes:

- Trafic VPN routé — Pour acheminer le trafic VPN vers les réseaux et ressources indiqués. Il s'agit de l'option par défaut.

- Pont Trafic VPN — Pour créer un pont pour le trafic SSL VPN vers un réseau que vous indiquez. Astuce !

- Sélectionnez l'une de ces options :

- Pour router par le tunnel tout le trafic du client VPN à destination de votre réseau privé et d'Internet, sélectionnez Forcer tout le trafic client à passer par le tunnel. Astuce !

- Pour ne faire transiter par le tunnel que le trafic du client VPN à destination de vos réseaux privés, décochez la case Forcer tout le trafic client à passer par le tunnel.

- Si vous avez désactivé la case à cocher Forcer tout le trafic client via le tunnel, sélectionnez l'une des options suivantes :

- Pour permettre l'accès à tous les réseaux internes, sélectionnez Autoriser l'accès à tous les réseaux Approuvés, Facultatifs et Personnalisés.

- Pour limiter l'accès des clients Mobile VPN with SSL aux seuls périphériques précisés sur votre réseau privé, cochez la case Spécifier les ressources autorisées. Pour spécifier une ressource autorisée, entrez l'adresse IP de la ressource réseau en utilisant la notation de barre oblique et cliquez sur Ajouter.

Configurer le Pool d'Adresses IP Virtuelles

Lorsque vous configurez Mobile VPN with SSL, L2TP, vous devez spécifier un pool d'adresses IP virtuelles pour les clients VPN.

Suivez ces bonnes pratiques :

- Assurez-vous que le pool d'adresses IP virtuelles ne chevauche aucune autre adresse IP dans la configuration du Firebox.

- Assurez-vous que le pool d'adresses IP virtuelles ne chevauche pas les réseaux protégés par le Firebox, tout réseau accessible via une route ou BOVPN, ou avec des adresses IP attribuées par DHCP à un périphérique derrière le Firebox.

- Si votre entreprise dispose de plusieurs sites avec des configurations mobile VPN, assurez-vous que chaque site dispose d'un pool d'adresses IP virtuelles pour les clients mobile VPN qui ne chevauche pas les pools d'autres sites.

- N'utilisez pas les plages de réseau privé 192.168.0.0/24 ou 192.168.1.0/24 pour les pools d'adresses IP virtuelles mobile VPN. Ces plages sont couramment utilisées sur les réseaux domestiques. Si un utilisateur mobile VPN a une plage de réseau domestique qui chevauche la plage de votre réseau d'entreprise, le trafic de l'utilisateur ne passe pas par le tunnel VPN. Pour résoudre ce problème, nous vous recommandons de Migrer vers une Nouvelle Plage Réseau Standard.

- Si FireCluster est activé, le pool d'adresses IP virtuelles ne peut se trouver sur le même sous-réseau que l'adresse IP du cluster principal.

Par défaut, le serveur BOVPN over TLS attribue des adresses IP du pool 192.168.113.0/24 aux clients BOVPN over TLS. Mobile VPN with SSL utilise également par défaut le pool 192.168.113.0/24. Si les fonctionnalités BOVPN over TLS en mode Client et Mobile VPN with SSL sont activés sur le même Firebox, vous devez indiquer un pool d'adresses différent pour l'une de ces fonctionnalités. Si les deux fonctionnalités utilisent le même pool d'adresses IP, le trafic BOVPN over TLS ne sera pas envoyé correctement par le tunnel.

Trafic VPN routé

- Pour le pool d'adresses IP virtuelles, conservez le paramètre par défaut 192.168.113.0/24, ou saisissez une autre plage.

- Saisissez l'adresse IP du sous-réseau en employant la notation de barre oblique. Les adresses IP de ce sous-réseau sont automatiquement attribuées aux connexions des clients Mobile VPN with SSL. Vous ne pouvez pas attribuer d'adresse IP à un utilisateur spécifique.

Ponter le trafic VPN

- Dans la liste déroulante Pont vers l'interface, sélectionnez le nom de l'interface vers laquelle vous souhaitez créer un pont. Vous pouvez ponter le trafic VPN uniquement vers un pont LAN.

Pour plus d'informations, consultez Planifier Votre Configuration Mobile VPN with SSL.

- Dans les zones de texte Début et Fin, saisissez la première et la dernière adresse IP de la plage à attribuer aux connexions des clients Mobile VPN with SSL. Les adresses IP de début et de fin doivent être sur le même sous-réseau que l'interface reliée par un pont.

Pour plus d'informations sur les adresses IP virtuelles, consultez Adresses IP Virtuelles et Mobile VPN.

Trafic VPN routé

Pour le pool d'adresses IP virtuelles, conservez le paramètre par défaut 192.168.113.0/24, ou saisissez une autre plage.

Ponter le trafic VPN

- Dans la liste déroulante Pont vers l'interface, sélectionnez le nom de l'interface vers laquelle vous souhaitez créer un pont. Vous pouvez ponter le trafic VPN uniquement vers un pont LAN.

Pour plus d'informations, consultez Planifier Votre Configuration Mobile VPN with SSL.

- Dans les zones de texte Début et Fin, saisissez les première et dernière adresses IP de la plage à attribuer aux connexions clients Mobile VPN with SSL. Lorsque vous pontez le trafic VPN vers un pont LAN, les adresses IP de Début et de Fin doivent se trouver sur le même sous-réseau que l'interface pontée.

Pour plus d'informations sur les adresses IP virtuelles, consultez Adresses IP Virtuelles et Mobile VPN.

Configurer les Paramètres d'Authentification du Serveur

Vous devez ensuite configurer les paramètres d'authentification du serveur. Vous pouvez sélectionner un ou plusieurs serveurs d'authentification configurés à utiliser. Le serveur en haut de la liste est le serveur par défaut. Le serveur par défaut est utilisé pour l'authentification si les utilisateurs ne spécifient pas de serveur ou de domaine d'authentification dans le client Mobile VPN with SSL.

Dans Fireware v12.7 ou les versions ultérieures, vous pouvez configurer le Firebox pour transférer les demandes d'authentification des utilisateurs VPN SSL directement à AuthPoint. Après avoir configuré les paramètres requis dans AuthPoint, AuthPoint apparaît dans la liste des serveurs d'authentification sur le Firebox. Dans la configuration Mobile VPN with SSL, vous devez sélectionner AuthPoint comme serveur d'authentification. Cette intégration prend en charge le client WatchGuard Mobile VPN with SSL (v12.7 ou les versions ultérieures uniquement) et le client OpenVPN. Pour plus d'informations, consultez Planifier Votre Configuration Mobile VPN with SSL et Intégration Mobile VPN with SSL du Firebox à AuthPoint.

Dans Fireware v12.1 x, les paramètres du serveur d'authentification partagés par Access Portal et Mobile VPN over SSL figurent sur la page Portail VPN. Sur Fireware v12.2, les paramètres du Portail VPN ont été déplacés dans les configurations Access Portal et Mobile VPN with SSL. Pour obtenir les instructions de configuration Mobile VPN with SSL s'appliquant à Fireware v12.1.x, consultez la section Configurer les paramètres du Portail VPN dans Fireware v12.1.x de la Base de Connaissances WatchGuard.

- Sur la page Mobile VPN with SSL, sélectionnez l'onglet Authentification.

- Dans la liste déroulante Serveur d'Authentification , sélectionnez un serveur d'authentification que vous souhaitez utiliser pour l'authentification des utilisateurs Mobile VPN with SSL.

Seuls les domaines et serveurs de méthode d'authentification activés sont repris dans la liste. Pour plus d'informations sur les méthodes d'authentification prises en charge, consultez Types de Serveurs d'Authentification.

- Cliquez sur Ajouter.

- Répétez les Étapes 2 et 3 pour ajouter d'autres serveurs d'authentification.

- Si vous ajoutez plusieurs serveurs d'authentification, sélectionnez le serveur que vous souhaitez utiliser comme serveur par défaut. Cliquez sur Monter pour déplacer ce serveur en haut de la liste.

Mobile VPN with SSL utilise le serveur d'authentification par défaut si un utilisateur ne spécifie pas de serveur d'authentification dans la zone de texte Nom d'utilisateur sur le client Mobile VPN with SSL. - Pour ajouter des utilisateurs et des groupes, consultez la section suivante de cette rubrique.

Si vous configurez Mobile VPN with SSL pour utiliser plus d'un serveur d'authentification, les utilisateurs qui n'emploient pas le serveur d'authentification par défaut doivent spécifier le serveur d'authentification ou le domaine comme faisant partie de leur nom d'utilisateur. Pour plus d'informations et d'exemples, consultez Télécharger, Installer et Connecter le Client Mobile VPN with SSL.

- Dans la boîte de dialogue Configuration de Mobile VPN with SSL, sélectionnez l'onglet Authentification .

- Cliquez sur Configurer.

Pour plus d'informations sur les méthodes d'authentification prises en charge, consultez Types de Serveurs d'Authentification. - Pour sélectionner un serveur d'authentification déjà configuré sur votre Firebox, cochez la case correspondant à son nom.

- Si vous ajoutez plusieurs serveurs d'authentification, sélectionnez le serveur que vous souhaitez utiliser comme serveur par défaut. Cliquez sur Définir par défaut pour déplacer ce serveur en haut de la liste.

Mobile VPN with SSL utilise le serveur d'authentification par défaut si un utilisateur ne spécifie pas de serveur d'authentification dans la zone de texte Nom d'utilisateur sur le client Mobile VPN with SSL. - Si vous désirez que le client Mobile VPN with SSL se reconnecte automatiquement, cochez la case Reconnexion automatique en cas de perte de connexion. Si vous activez cette option, les utilisateurs mobiles peuvent cocher une case sur le client Mobile VPN with SSL pour choisir si le client doit se reconnecter automatiquement. Vous devez également activer cette option si vous souhaitez que le client utilise automatiquement l'adresse IP secondaire lorsqu'il ne parvient pas à se connecter à l'adresse IP principale.

- Pour obliger les utilisateurs à s'authentifier après la déconnexion d'un Mobile VPN with SSL, cochez la case Forcer les utilisateurs à s'authentifier après la perte d'une connexion. Nous vous recommandons de cocher cette case si vous utilisez une méthode d'authentification à deux facteurs avec un mot de passe à usage unique, comme RADIUS ou SecurID. Si vous ne forcez pas les utilisateurs à s'authentifier après la perte d'une connexion, la tentative de connexion automatique peut échouer. En effet, le client Mobile VPN with SSL tente de se reconnecter automatiquement après la perte de connexion à l'aide du mot de passe à usage unique que l'utilisateur a saisi à l'origine et qui n'est plus correct.

- Si vous désirez que le client Mobile VPN with SSL mémorise le mot de passe, cochez la case Autoriser le client Mobile VPN with SSL à se rappeler le mot de passe. Si vous activez cette option, l'utilisateur mobile peut cocher une case sur le client Mobile VPN with SSL pour choisir si le client doit enregistrer le mot de passe.

- Pour ajouter des utilisateurs et des groupes, consultez la section suivante de cette rubrique.

Si vous configurez Mobile VPN with SSL pour utiliser plus d'un serveur d'authentification, les utilisateurs qui n'emploient pas le serveur d'authentification par défaut doivent spécifier le serveur d'authentification ou le domaine comme faisant partie de leur nom d'utilisateur. Pour plus d'informations et d'exemples, consultez Télécharger, Installer et Connecter le Client Mobile VPN with SSL.

Ajouter des Utilisateurs et des Groupes

Vous pouvez utiliser le groupe SSLVPN-Utilisateurs pour l'authentification ou vous ajouter les noms des utilisateurs et des groupes existant sur votre serveur d'authentification.

Le groupe SSLVPN-Utilisateurs est ajouté par défaut. Vous pouvez ajouter les noms d'autres groupes et utilisateurs utilisant Mobile VPN with SSL. Pour chaque groupe ou utilisateur, vous pouvez sélectionner un serveur d'authentification spécifique où le groupe existe ou Tout si ce groupe existe sur plusieurs serveurs d'authentification. Le nom du groupe ou de l'utilisateur que vous ajoutez doit exister sur le serveur d'authentification. Les noms de groupe et d'utilisateur sont sensibles à la casse et doivent correspondre exactement aux noms figurant sur votre serveur d'authentification.

Veillez à créer sur le serveur un groupe portant le même nom que celui que vous avez spécifié dans l'Assistant du groupe Mobile VPN. Si vous utilisez Active Directory comme serveur d'authentification, les utilisateurs doivent appartenir à un groupe de sécurité Active Directory du même nom que le nom de groupe que vous avez configuré pour Mobile VPN with SSL. Pour plus d'informations, consultez Configurer le Serveur d'Authentification externe.

Quand vous enregistrez la configuration de Mobile VPN with SSL, la stratégie Autoriser SSLVPN-Utilisateurs est créée ou mise à jour pour être appliquée aux groupes et utilisateurs que vous avez configurés pour l'authentification. Les noms des groupes et utilisateurs que vous avez ajoutés n'apparaissent pas dans la liste De dans la stratégie Autoriser SSLVPN-Utilisateurs. C'est le nom de groupe unique SSLVPN-Utilisateurs qui apparaît. Cependant, cette stratégie s'applique à l'ensemble des utilisateurs et des groupes configurés dans les paramètres d'authentification Mobile VPN with SSL.

Si vous désactivez Mobile VPN with SSL, la stratégie Autoriser SSLVPN-Utilisateurs et le groupe SSLVPN-Utilisateurs sont automatiquement supprimés.

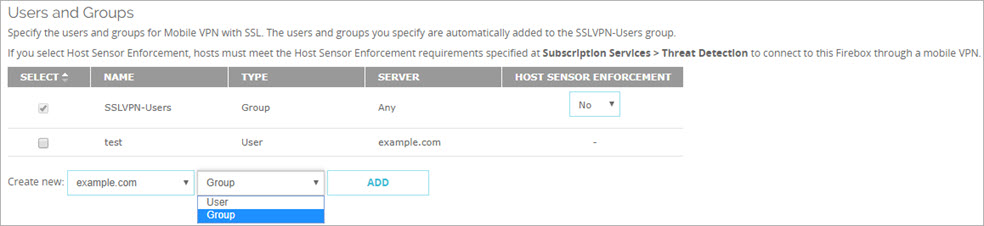

- Sur la page Mobile VPN with SSL, sélectionnez l'onglet Authentification.

Les paramètres d'Authentification apparaissent. - Dans la section Utilisateurs et Groupes, dans la liste déroulante Créer nouveau , sélectionnez un serveur d'authentification.

- Dans la liste déroulante adjacente, sélectionnez Utilisateur ou Groupe.

- Cliquez sur Ajouter.

Si vous avez sélectionné Firebox-DB, la boîte de dialogue Firebox User ou Firebox Group s'affiche.

Si vous avez sélectionné Tout, la boîte de dialogue Ajouter un utilisateur ou un groupe s'affiche. - Pour ajouter un nouvel utilisateur Firebox-DB, suivez les étapes 6 à 14 de la rubrique Définir un nouvel Utilisateur pour l'Authentification Firebox.

- Pour ajouter un nouveau groupe Firebox-DB, suivez les étapes 4 à 9 de la rubrique Définir un nouveau Groupe pour l'Authentification Firebox .

- Pour ajouter de nouveaux utilisateurs et groupes pour l'authentification tierce, suivez les étapes 4 à 9 de la rubrique Utiliser les Utilisateurs et Groupes dans les Stratégies.

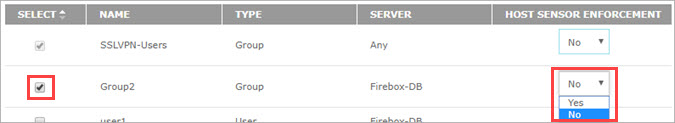

- (Facultatif) Dans Fireware v12.5.4 et versions ultérieures, pour activer Host Sensor Enforcement pour un groupe, cochez la case de ce groupe puis sélectionnez Oui. Pour désactiver Host Sensor Enforcement pour un groupe, cochez la case de ce groupe puis sélectionnez Non. Pour plus d'informations, consultez À propos de TDR Host Sensor Enforcement.

- Si vous désirez que le client Mobile VPN with SSL se reconnecte automatiquement, cochez la case Reconnexion automatique en cas de perte de connexion. Si vous activez cette option, les utilisateurs mobiles peuvent cocher une case sur le client Mobile VPN with SSL pour choisir si le client doit se reconnecter automatiquement. Vous devez également activer cette option si vous souhaitez que le client utilise automatiquement l'adresse IP secondaire lorsqu'il ne parvient pas à se connecter à l'adresse IP principale.

- Pour obliger les utilisateurs à s'authentifier après la déconnexion d'un Mobile VPN with SSL, cochez la case Forcer les utilisateurs à s'authentifier après la perte d'une connexion. Nous vous recommandons de cocher cette case si vous utilisez une méthode d'authentification à deux facteurs avec un mot de passe à usage unique, comme RADIUS ou SecurID. Si vous ne forcez pas les utilisateurs à s'authentifier après la perte d'une connexion, la tentative de connexion automatique peut échouer. En effet, le client Mobile VPN with SSL tente de se reconnecter automatiquement après la perte de connexion à l'aide du mot de passe à usage unique que l'utilisateur a saisi à l'origine et qui n'est plus correct.

- Si vous désirez que le client Mobile VPN with SSL mémorise le mot de passe, cochez la case Autoriser le client Mobile VPN with SSL à se rappeler le mot de passe. Si vous activez cette option, l'utilisateur mobile peut cocher une case sur le client Mobile VPN with SSL pour choisir si le client doit enregistrer le mot de passe.

- Sélectionnez Configuration > Authentification > Utilisateurs et Groupes.

- Cliquez sur Nouveau.

- Sélectionnez Utilisateur/Groupe Firebox-DB ou Utilisateur/Groupe externe.

Si vous avez sélectionné Groupe/Utilisateur Firebox-DB, la boîte de dialogue Serveurs d'Authhentification dans l'onglet Firebox-DB s'affiche.

Si vous avez sélectionné Utilisateur/Group Externe, la boîte de dialogue Ajouter un utilisateur ou un Groupe s'affiche. - Pour ajouter un nouvel utilisateur Firebox-DB, suivez les étapes 5 à 14 de la rubrique Définir un nouvel Utilisateur pour l'Authentification Firebox.

- Pour ajouter un nouveau groupe Firebox-DB, suivez les étapes 4 à 9 de la rubrique Définir un nouveau Groupe pour l'Authentification Firebox .

- Pour ajouter de nouveaux utilisateurs et groupes pour l'authentification tierce, suivez les étapes 4 à 11 de la rubrique Utiliser les Utilisateurs et Groupes dans les Stratégies.

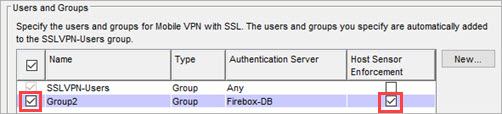

- (Facultatif) Dans Fireware v12.5.4 et versions ultérieures, pour activer l'Application du Host Sensor pour un groupe, cochez la case de ce groupe puis la case Application du Host Sensor. Pour désactiver l'Application du Host Sensor pour un groupe, cochez la case de ce groupe puis décochez la case Application du Host Sensor. Pour plus d'informations, consultez À propos de TDR Host Sensor Enforcement.

Configurer les paramètres avancés de Mobile VPN with SSL

Vous pouvez configurer ces paramètres sur l'onglet Avancé :

- Authentification et chiffrement

- Ports

- Temporisateurs

- DNS et WINS

Les paramètres d'authentification et de chiffrement sont désormais plus robustes dans Fireware v12.0. Les paramètres Blowfish, MD5 et DES ont été supprimés.

- Sélectionnez VPN > Mobile VPN with SSL.

La page Configuration de Mobile VPN with SSL s'affiche. - Sélectionnez l'onglet Avancé.

- Configurez les paramètres d'authentification, de chiffrement, de port et de délai :

Authentification

Sélectionnez une méthode d'authentification pour la connexion : SHA-1, SHA-256 ou SHA-512. Nous vous recommandons les variantes SHA-2 SHA-256 et SHA-512, plus robustes que SHA-1.

Chiffrement

Sélectionnez un algorithme pour chiffrer le trafic : 3DES, AES (128 bits), AES (192 bits) ou AES (256 bits). Dans Fireware v12.2 et les versions ultérieures, vous pouvez également sélectionner AES-GCM (128 bits), AES-GCM (192 bits) ou AES-GCM (256 bits). Nous recommandons le chiffrement AES. Pour de meilleures performances, sélectionnez une variante AES 128 bits. Pour le chiffrement le plus sécurisé, sélectionnez AES (256 bits).

Si vous sélectionnez 3DES, tenez compte des potentielles attaques de sécurité, bien qu'improbables. Pour de plus amples informations, consultez la rubrique Vulnérabilité Sweet32 dans la Base de Connaissances WatchGuard.

Canal de données

Sélectionnez le protocole et le port utilisés par Mobile VPN with SSL pour envoyer des données une fois qu'une connexion VPN est établie. Vous pouvez utiliser le protocole TCP ou UDP. Le protocole et le port par défaut de Mobile VPN with SSL est TCP port 443. Ce sont également le protocole et le port standard du trafic HTTPS. Vous pouvez utiliser le port 443 pour Mobile VPN with SSL dans la mesure où vous n'utilisez pas la même adresse IP externe dans une stratégie HTTPS entrante.

Si vous changez le canal de données de sorte à utiliser un port autre que 443, les utilisateurs doivent taper manuellement ce port dans la boîte de dialogue de connexion de Mobile VPN with SSL. Par exemple, si vous changez le canal de données à 444 et que l'adresse IP du Firebox est 203.0.113.2, les utilisateurs devront saisir 203.0.113.2:444 au lieu de 203.0.113.2.

Si le port par défaut est 443, les utilisateurs doivent uniquement saisir l'adresse IP du Firebox. Il ne sera pas utile de saisir :443 après l'adresse IP.

Pour plus d'informations, consultez Choisir le Port et le Protocole pour Mobile VPN with SSL.

Mobile VPN with SSL ne prend pas en charge le canal de données UDP pour les connexions VPN vers l'adresse IP d'une interface externe secondaire.

Canal de configuration

Le Canal de Configuration spécifie le canal sur lequel les utilisateurs Mobile VPN with SSL peuvent télécharger le logiciel client SSL.

Sélectionnez le protocole et le port utilisés par Mobile VPN with SSL pour négocier le canal de données et télécharger les fichiers de configuration. Si vous définissez le protocole du canal de données sur TCP, le canal de configuration utilisera automatiquement le même port et le même protocole. Si vous définissez le protocole de canal de données sur UDP, vous pouvez définir le protocole de canal de configuration sur TCP ou UDP et utiliser un port différent de celui du canal de données.

Dans Fireware v12.1.x, le Canal de Configuration figure dans les paramètres du Portail VPN sous le nom Port du Portail VPN. Pour obtenir les instructions de configuration s'appliquant à Fireware v12.1.x, consultez la section Configurer les paramètres du Portail VPN dans Fireware v12.1.x de la Base de Connaissances WatchGuard.

Intervalle de Conservation d'Activité

Indiquez la fréquence à laquelle le Firebox envoie du trafic par le tunnel afin de conserver le tunnel en activité même en l'absence de trafic.

Délai de Conservation d'Activité

Précisez la durée pendant laquelle le Firebox attend une réponse. Si aucune réponse n'est reçue avant l'expiration du délai d'expiration, le tunnel est fermé et le client doit se reconnecter.

Renégocier le canal de données

Si une connexion Mobile VPN with SSL est active pendant la durée indiquée dans la zone de texte Renégocier le canal de données, le client Mobile VPN with SSL doit créer un nouveau tunnel. La valeur minimale est de 60 minutes.

- Configurez les paramètres DNS :

Dans Fireware v12.2.1 et les versions ultérieures, vous pouvez assigner ou non les paramètres DNS/WINS Réseau (globaux) aux clients Mobile VPN with SSL.

Assigner les paramètres DNS/WINS réseau aux clients mobiles

Si vous sélectionnez cette option, les clients mobiles obtiennent les paramètres DNS et WINS que vous spécifiez dans Réseau > Interfaces > DNS/WINS. Par exemple, si vous spécifiez le serveur DNS 10.0.2.53 dans les paramètres Réseau DNS/WINS, les clients Mobile VPN utilisent 10.0.2.53 comme serveur DNS.

Par défaut, le paramètre Assigner les paramètres DNS/WINS réseau aux clients mobiles est sélectionné pour les nouvelles configurations Mobile VPN.

Ne pas assigner de paramètres DNS ou WINS aux clients mobiles

Si vous sélectionnez cette option, les clients mobiles ne reçoivent pas les paramètres DNS ou WINS du Firebox.

Si votre configuration Mobile VPN with SSL ne spécifie pas les paramètres DNS, lorsque vous effectuez la mise à niveau vers Fireware v12.2.1, l'option Ne pas assigner les paramètres DNS/WINS réseau aux clients mobiles est sélectionnée.

Assigner ces paramètres aux clients mobiles

Si vous sélectionnez cette option, les clients mobiles obtiennent les paramètres de nom de domaine, de serveur DNS et de serveur WINS que vous spécifiez dans cette section. Par exemple, si vous spécifiez example.com comme nom de domaine et 10.0.2.53 comme serveur DNS, les clients mobiles utilisent example.com pour les noms de domaine non qualifiés et 10.0.2.53 comme serveur DNS.

Vous pouvez spécifier un nom de domaine, jusqu'à deux adresses IP de serveur DNS et jusqu'à deux adresses IP de serveur WINS.

Pour plus d'informations sur DNS et WINS, consultez Résolution de nom pour Mobile VPN with SSL.

Dans Fireware v12.2 et les versions antérieures, vous pouvez spécifier un nom de domaine, les paramètres du serveur DNS et les paramètres du serveur WINS, mais il est impossible d'assigner ou non les paramètres DNS/WINS Réseau (globaux) aux clients Mobile VPN with SSL.

- Sélectionnez VPN >Mobile VPN > SSL.

La boîte de dialogue Configuration de Mobile VPN with SSL apparaît.

- Sélectionnez l'onglet Avancé.

- Configurez les paramètres d'authentification, de chiffrement, de port et de délai :

Authentification

Sélectionnez une méthode d'authentification pour la connexion : SHA-1, SHA-256 et SHA-512. Nous vous recommandons les variantes SHA-2 SHA-256 et SHA-512, plus robustes que SHA-1.

Chiffrement

Sélectionnez un algorithme pour chiffrer le trafic : 3DES, AES (128 bits), AES (192 bits) ou AES (256 bits). Dans Fireware v12.2 et les versions ultérieures, vous pouvez également sélectionner AES-GCM (128 bits), AES-GCM (192 bits) ou AES-GCM (256 bits). Nous recommandons le chiffrement AES. Pour de meilleures performances, sélectionnez une variante AES 128 bits. Pour le chiffrement le plus sécurisé, sélectionnez AES (256 bits).

Si vous sélectionnez 3DES, tenez compte des potentielles attaques de sécurité, bien qu'improbables. Pour de plus amples informations, consultez la rubrique Vulnérabilité Sweet32 dans la Base de Connaissances WatchGuard.

Canal de données

Sélectionnez le protocole et le port utilisés par Mobile VPN with SSL pour envoyer des données une fois qu'une connexion VPN est établie. Vous pouvez utiliser le protocole TCP ou UDP. Le protocole et le port par défaut de Mobile VPN with SSL est TCP port 443. Ce sont également le protocole et le port standard du trafic HTTPS. Vous pouvez utiliser le port 443 pour Mobile VPN with SSL dans la mesure où vous n'utilisez pas la même adresse IP externe dans une stratégie HTTPS entrante.

Si vous changez le canal de données de sorte à utiliser un port autre que 443, les utilisateurs doivent taper manuellement ce port dans la boîte de dialogue de connexion de Mobile VPN with SSL. Par exemple, si vous changez le canal de données à 444 et que l'adresse IP du Firebox est 203.0.113.2, les utilisateurs devront saisir 203.0.113.2:444 au lieu de 203.0.113.2.

Si le port par défaut est 443, les utilisateurs doivent uniquement saisir l'adresse IP du Firebox. Il ne sera pas utile de saisir :443 après l'adresse IP.

Pour plus d'informations, consultez Choisir le Port et le Protocole pour Mobile VPN with SSL.

Mobile VPN with SSL ne prend pas en charge le canal de données UDP pour les connexions VPN vers l'adresse IP d'une interface externe secondaire.

Canal de configuration

Le Canal de Configuration spécifie le canal sur lequel les utilisateurs Mobile VPN with SSL peuvent télécharger le logiciel client SSL.

Sélectionnez le protocole et le port utilisés par Mobile VPN with SSL pour négocier le canal de données et télécharger les fichiers de configuration. Si vous définissez le protocole du canal de données sur TCP, le canal de configuration utilisera automatiquement le même port et le même protocole. Si vous définissez le protocole de canal de données sur UDP, vous pouvez définir le protocole de canal de configuration sur TCP ou UDP et utiliser un port différent de celui du canal de données.

Dans Fireware v12.1.x, le Canal de Configuration figure dans les paramètres du Portail VPN sous le nom Port du Portail VPN. Pour obtenir les instructions de configuration s'appliquant à Fireware v12.1.x, consultez la section Configurer les paramètres du Portail VPN dans Fireware v12.1.x de la Base de Connaissances WatchGuard.

Intervalle de Conservation d'Activité

Indiquez la fréquence à laquelle le Firebox envoie du trafic par le tunnel afin de conserver le tunnel en activité même en l'absence de trafic.

Délai de Conservation d'Activité

Précisez la durée pendant laquelle le Firebox attend une réponse. Si aucune réponse n'est reçue avant l'expiration du délai d'expiration, le tunnel est fermé et le client doit se reconnecter.

Renégocier le canal de données

Si une connexion Mobile VPN with SSL est active pendant la durée indiquée dans la zone de texte Renégocier le canal de données, le client Mobile VPN with SSL doit créer un nouveau tunnel. La valeur minimale est de 60 minutes.

Restaurer les Valeurs par Défaut

Cliquez sur cette option pour rétablir les paramètres de l'onglet Avancé sur les valeurs par défaut. Toutes les informations sur les serveurs DNS et WINS figurant dans l'onglet Avancé sont supprimées.

- Configurez les paramètres DNS :

Assigner les paramètres DNS/WINS réseau aux clients mobiles

Si vous sélectionnez cette option, les clients mobiles obtiennent les paramètres DNS et WINS que vous spécifiez dans Réseau > Interfaces > DNS/WINS. Par exemple, si vous spécifiez le serveur DNS 10.0.2.53 dans les paramètres Réseau DNS/WINS, les clients Mobile VPN utilisent 10.0.2.53 comme serveur DNS.

Par défaut, le paramètre Assigner les paramètres DNS/WINS réseau aux clients mobiles est sélectionné pour les nouvelles configurations Mobile VPN.

Ne pas assigner de paramètres DNS ou WINS aux clients mobiles

Si vous sélectionnez cette option, les clients mobiles ne reçoivent pas les paramètres DNS ou WINS du Firebox.

Si votre configuration Mobile VPN with SSL ne spécifie pas les paramètres DNS, lorsque vous effectuez la mise à niveau vers Fireware v12.2.1, l'option Ne pas assigner les paramètres DNS/WINS réseau aux clients mobiles est sélectionnée.

Assigner ces paramètres aux clients mobiles

Si vous sélectionnez cette option, les clients mobiles obtiennent les paramètres de nom de domaine, de serveur DNS et de serveur WINS que vous spécifiez dans cette section. Par exemple, si vous spécifiez example.com comme nom de domaine et 10.0.2.53 comme serveur DNS, les clients mobiles utilisent example.com pour les noms de domaine non qualifiés et 10.0.2.53 comme serveur DNS.

Vous pouvez spécifier un nom de domaine, jusqu'à deux adresses IP de serveur DNS et jusqu'à deux adresses IP de serveur WINS.

Pour plus d'informations sur DNS et WINS, consultez Résolution de nom pour Mobile VPN with SSL.

Dans Fireware v12.2 et les versions antérieures, vous pouvez spécifier un nom de domaine, les paramètres du serveur DNS et les paramètres du serveur WINS, mais il est impossible d'assigner ou non les paramètres DNS/WINS Réseau (globaux) aux clients Mobile VPN with SSL.

Configurer des stratégies pour contrôler l'accès client Mobile VPN with SSL

Lorsque vous activez Mobile VPN with SSL, les stratégies permettant d'autoriser l'accès au client Mobile VPN with SSL sont automatiquement créées. Vous pouvez modifier ces stratégies pour contrôler l'accès client Mobile VPN with SSL.

Stratégie WatchGuard SSLVPN

Cette stratégie SSLVPN autorise les connexions au Firebox depuis un client Mobile VPN with SSL. Cette stratégie autorise le trafic de tous les hôtes des interfaces spécifiées vers l'adresse IP d'une interface principale ou secondaire de votre Firebox via le port TCP 443po (le port et le protocole utilisés par le Firebox pour Mobile VPN with SSL).

Les interfaces suivantes figurent par défaut dans la stratégie WatchGuard SSLVPN :

- Dans Fireware v12.1 et les versions ultérieures, la stratégie WatchGuard SSLVPN comprend par défaut uniquement l'interface Tout-Externe.

- Dans Fireware v12.0.2 et les versions antérieures, la stratégie WatchGuard SSLVPN comprend par défaut les interfaces Tout-Externe, Tout-Facultatif et Tout-Approuvé.

Si vous souhaitez que cette stratégie autorise les connexions au port TCP 443 uniquement vers l'adresse IP d'une interface spécifiée, modifiez la section À de la stratégie pour supprimer l'alias Firebox et ajoutez une adresse IP externe que vos clients Mobile VPN with SSL utiliseront pour se connecter.

Dans Fireware v12.1.x, la stratégie WatchGuard SSLVPN comprend l'alias WG-VPN-Portal. Si vous mettez à niveau Fireware de la version v12.1.x à la version v12.2 ou une version ultérieure, l'alias WG-VPN-Portal est supprimé de la stratégie WatchGuard SSLVPN. Les interfaces qui figuraient dans l'alias WG-VPN-Portal figurent dans la stratégie WatchGuard SSLVPN, ce qui signifie que la stratégie s'applique au même trafic. Pour de plus amples informations, consultez la section Modifications de la stratégie WatchGuard SSLVPN et de l'alias WG-VPN-Portal dans Fireware v12.1.x de la Base de Connaissances WatchGuard.

Dans Fireware v12.1 et les versions ultérieures, si vous supprimez la stratégie WatchGuard SSLVPN et créez une stratégie personnalisée portant un autre nom, Mobile VPN with SSL ne fonctionne pas si le protocole du Canal de Données est configuré sur TCP.

Autorisez la stratégie Autoriser SSLVPN-Users.

Cette stratégie de type Tout permet aux groupes et aux utilisateurs que vous avez configurés pour l'authentification SSL d'accéder aux ressources de votre réseau. Cette stratégie inclut automatiquement tous les utilisateurs et les groupes de votre configuration Mobile VPN with SSL. Le trafic autorisé depuis les clients SSL jusqu'aux ressources réseau protégées par le Firebox ne fait l'objet d'aucune restriction.

Pour limiter le trafic des utilisateurs VPN par port et par protocole, vous pouvez désactiver ou supprimer la stratégie Allow SSLVPN-Users. Ajoutez ensuite de nouvelles stratégies à votre configuration ou ajoutez le groupe avec accès Mobile VPN with SSL à la section De des stratégies existantes.

Par défaut, tout le trafic Mobile VPN with SSL n'est pas approuvé. Même si vous attribuez des adresses IP aux utilisateurs de Mobile VPN with SSL sur le même sous-réseau qu'un réseau approuvé, le trafic de l'utilisateur de Mobile VPN with SSL n'est pas considéré comme approuvé. Quelle que soit l'adresse IP attribuée, vous devez créer des stratégies pour autoriser les utilisateurs de Mobile VPN with SSL à accéder aux ressources réseau.

Stratégie d'Authentification WatchGuard

Cette stratégie n'est pas créée automatiquement lorsque vous activez Mobile VPN with SSL. Pour plus d'informations sur cette stratégie, consultez À Propos de la Stratégie d'Authentification WatchGuard (WG-Auth).

Pour télécharger le logiciel client Mobile VPN with SSL, les utilisateurs s'authentifient sur le port 443 du Firebox ou sur un port personnalisé que vous spécifiez.

Autoriser les utilisateurs Mobile VPN with SSL à accéder à un réseau approuvé

Dans cet exemple, vous ajoutez une stratégie Tout permettant à tous les membres du groupe SSLVPN-Utilisateurs d'accéder à l'ensemble des ressources des réseaux approuvés.

- Sélectionnez Pare-Feu > Stratégies de Pare-Feu.

La page Stratégies s'affiche. - Cliquez sur Ajouter une Stratégie.

- Dans la liste déroulante Filtre de paquets, sélectionnez Tout.

- Dans la zone de texte Nom, saisissez un nom descriptif de la stratégie.

- Cliquez sur Ajouter une Stratégie.

- Dans l'onglet Paramètres, dans la section De, cliquez sur Tout-Approuvé. Cliquez sur Supprimer.

- Dans la section De, cliquez sur Ajouter.

La boîte de dialogue Ajouter un membre s'affiche. - Dans la liste déroulante Type de membre, sélectionnez Groupe SSLVPN.

- Sélectionnez SSLVPN-Utilisateurs.

- Cliquez sur OK pour fermer la boîte de dialogue Ajouter un Membre.

- Dans la section A, sélectionnez Tout-Externe. Cliquez sur Supprimer.

- Dans la section À, cliquez sur Ajouter.

La boîte de dialogue Ajouter un membre s'affiche. - Dans la liste des membres Tout-Approuvé.

- Cliquez sur OK.

- Cliquez sur Enregistrer.

- Cliquez sur

.

.

Ou, sélectionnez Modifier > Ajouter des Stratégies.

La boîte de dialogue Ajouter des Stratégies s'ouvre. - Développez le dossier Filtres de paquets.

La liste des modèles de filtres de paquets apparaît. - Sélectionnez Tout.

- Cliquez sur Ajouter.

La boîte de dialogue Propriétés de la nouvelle stratégie s'ouvre. - Dans la zone de texte Nom, saisissez un nom descriptif de la stratégie.

- Dans l'onglet Stratégie, dans la section De, cliquez sur Tout-Approuvé. Cliquez sur Supprimer.

- Dans la section De, cliquez sur Ajouter.

La boîte de dialogue Ajouter une adresse s'affiche. - Cliquez sur Ajouter un Utilisateur.

- Dans les deux listes déroulantes Type, sélectionnez Réseau privé VPN (Virtual Private Network) SSL pour la première et Groupe pour la deuxième.

- Sélectionnez SSLVPN-Utilisateurs. Cliquez sur Sélectionner.

Le nom de la méthode d'authentification apparaît entre parenthèses après SSLVPN-Utilisateurs. - Cliquez sur OK pour fermer la boîte de dialogue Ajouter une Adresse.

- Dans la section A, sélectionnez Tout-Externe. Cliquez sur Supprimer.

- Dans la section À, cliquez sur Ajouter.

La boîte de dialogue Ajouter une adresse s'affiche. - Dans la liste Membres Disponibles, sélectionnez Tout-Approuvé. Cliquez sur Ajouter.

- Cliquez sur OK à deux reprises. Cliquez sur Fermer.

- Enregistrez les modifications dans le Firebox.

Pour plus d'informations sur les stratégies, consultez Ajouter des Stratégies à Votre Configuration.

Utiliser d'autres groupes ou utilisateurs dans une stratégie Mobile VPN with SSL

Pour établir une connexion Mobile VPN with SSL, les utilisateurs doivent être membres du groupe SSLVPN-Utilisateurs ou d'un autre groupe que vous aurez ajouté à la configuration de Mobile VPN with SSL. Vous pouvez utiliser des stratégies avec d'autres groupes afin de limiter l'accès aux ressources une fois l'utilisateur connecté. Si vous avez ajouté des groupes d'un serveur d'authentification tiers dans votre configuration Mobile VPN with SSL et que vous souhaitez utiliser les noms de ces groupes dans des stratégies visant à limiter l'accès, vous devez également les ajouter à la liste Utilisateurs et Groupes de la configuration du Firebox.

- Sélectionnez Authentification > Utilisateurs et Groupes.

- Ajoutez les utilisateurs et les groupes, comme indiqué dans Utiliser les Utilisateurs et Groupes dans les Stratégies.

Après avoir ajouté des utilisateurs ou des groupes de la configuration de Mobile VPN with SSL à la liste des Utilisateurs et Groupes, vous pouvez modifier la stratégie Autoriser SSLVPN-Utilisateurs générée automatiquement pour l'appliquer à un groupe ou un utilisateur spécifique.

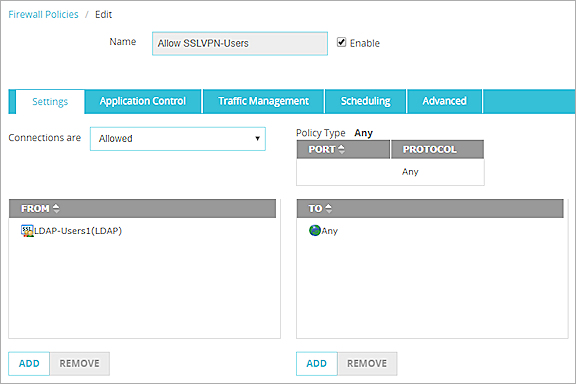

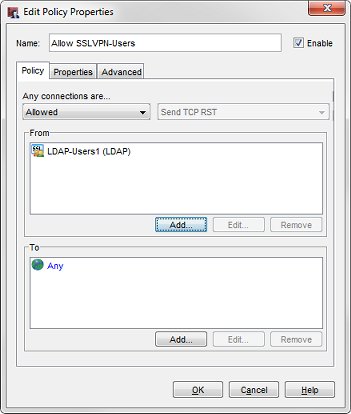

Par exemple, nous modifions la stratégie Autoriser SSLVPN-Utilisateurs pour l'appliquer uniquement au groupe d'utilisateurs LDAP-Utilisateurs1 :

- Sélectionnez Authentification > Utilisateurs et Groupes.

- Ajoutez le groupe LDAP-Users1 que vous avez ajouté à la configuration Mobile VPN with SSL.

Assurez-vous de sélectionner LDAP pour le Serveur d'Authentification. - Modifiez la stratégie Autoriser SSLVPN-Utilisateurs.

- Dans la section De, sélectionnez le groupe SSLVPN-Utilisateurs. Cliquez sur Supprimer.

- Dans la section De, cliquez sur Ajouter.

La boîte de dialogue Ajouter un Membre s'affiche. - Dans la liste déroulante Type de Membre, sélectionnez Groupe SSLVPN.

Une liste de groupes apparaît. - Sélectionnez le groupe LDAP-Utilisateurs1. Cliquez sur OK.

Le groupe LDAP-Utilisateurs1 s'affiche dans la liste De. - Cliquez sur OK.

La stratégie Autoriser SSLVPN-Utilisateurs s'applique désormais uniquement au groupe LDAP-Utilisateurs1.

- Sélectionnez Configuration > Authentification > Utilisateurs et Groupes.

- Ajoutez les utilisateurs et les groupes, comme indiqué dans Utiliser les Utilisateurs et Groupes dans les Stratégies.

Après avoir ajouté des utilisateurs ou des groupes de la configuration de Mobile VPN with SSL à la liste des Utilisateurs et Groupes, vous pouvez modifier la stratégie Autoriser SSLVPN-Utilisateurs générée automatiquement pour l'appliquer à un groupe ou un utilisateur spécifique.

Par exemple, nous modifions la stratégie Autoriser SSLVPN-Utilisateurs pour l'appliquer uniquement au groupe d'utilisateurs LDAP-Utilisateurs1 :

- Sélectionnez Configuration > Authentification > Utilisateurs et Groupes.

- Ajoutez le groupe LDAP-Users1 que vous avez ajouté à la configuration Mobile VPN with SSL.

Assurez-vous de sélectionner LDAP pour le Serveur d'Authentification. - Modifiez la stratégie Autoriser SSLVPN-Utilisateurs.

- Dans la section De, sélectionnez le groupe SSLVPN-Utilisateurs. Cliquez sur Supprimer.

- Dans la section De, cliquez sur Ajouter.

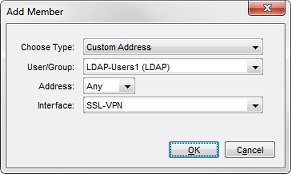

La boîte de dialogue Ajouter une Adresse s'affiche. - Sélectionnez Ajouter autre.

La boîte de dialogue Ajouter un membre s'affiche.

- Dans la liste déroulante Choisir le type, sélectionnez Adresse personnalisée.

- Dans la liste déroulante Utilisateur/Groupe, sélectionnez le groupe LDAP-Utilisateurs1. Cliquez sur OK.

Le groupe LDAP-Utilisateurs1 s'affiche dans la liste Adresses et Membres Sélectionnés. - Cliquez sur OK.

La stratégie Autoriser SSLVPN-Utilisateurs s'applique désormais uniquement au groupe LDAP-Utilisateurs1.

Voir Également

Télécharger, Installer et Connecter le Client Mobile VPN with SSL

Désinstaller le client Mobile VPN with SSL

Tutoriel vidéo — Mobile VPN with SSL