Pour imposer la conformité des périphériques mobiles qui se connectent à des applications locales, des serveurs de fichiers, ou toute autre ressource réseau protégée par votre Firebox, vous pouvez utiliser la Sécurité Mobile. La Sécurité Mobile ne s'applique qu'au trafic routé via le Firebox.

Pour protéger intégralement les ressources de votre réseau des périphériques Android et iOS qui ne sont pas conformes, nous vous recommandons :

- De ne pas ponter un réseau sans fil avec le réseau approuvé ou facultatif

- De ne pas configurer Mobile VPN with SSL pour ponter le trafic VPN

- De ne pas connecter de périphérique AP à un commutateur situé derrière le Firebox qui se connecte à d'autres ressources réseau sur le même réseau logique.

L'Application de la Sécurité Mobile n'est pas effective sur :

- Le trafic d'un périphérique mobile connecté vers une quelconque autre ressource sur le même sous-réseau

- Le trafic d'un périphérique mobile connecté vers une ressource accessible via un routeur situé derrière le Firebox, si le trafic ne passe pas par le Firebox

Les exemples ci-dessous montrent comment vous pouvez ajouter la Sécurité Mobile pour protéger vos ressources des périphériques mobiles qui se connectent au Firebox via une connexion sans fil ou VPN.

Du fait que les périphériques mobiles peuvent utiliser des réseaux qui ne sont pas connectés à votre Firebox pour se connecter à des ressources hors de votre réseau (par exemple des serveurs web ou des applications en nuage), la Sécurité Mobile ne peut pas imposer la conformité des périphériques mobiles pour les ressources qui ne sont pas dans votre réseau.

La Sécurité Mobile pour les Connexions Sans Fil

Pour utiliser la Sécurité Mobile pour protéger vos ressources réseau des périphériques mobiles qui se connectent à un réseau sans fil, assurez-vous que les utilisateurs sans fil se connectent à un sous-réseau distinct. Certaines options sur la manière d'ajouter la Mobile Security à vos réseaux sans fil sont décrites dans ces exemples.

Pour plus d'informations sur la configuration de ces exemples de déploiement de périphériques AP, consultez Exemples de Déploiement d'un AP WatchGuard.

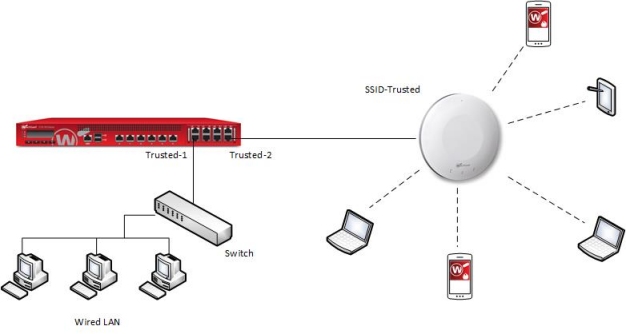

Exemple 1 — Périphérique AP Sans Fil Connecté Directement à un Firebox

Dans cet exemple, le périphérique AP est connecté directement à l'interface Approuvé-2 du Firebox. Si vous activez l'application de la Sécurité Mobile pour l'interface Approuvé-2, la Sécurité Mobile abandonne le trafic reçu sur cette interface depuis les périphériques mobiles qui ne sont pas conformes. Ceci protège le réseau local (LAN) câblé connecté à Approuvé-1 et toute autre ressource réseau accessible via le Firebox.

Du fait que le trafic entre les clients sans fil connectés à votre périphérique AP n'est pas routé via le Firebox, la Sécurité Mobile ne s'applique pas au trafic entre les clients sans fil. Pour empêcher la communication directe de clients sans fil via le périphérique AP, vous pouvez activer l'isolement de station dans les paramètres SSID du périphérique AP.

Pour plus d'informations sur l'isolation des clients, consultez À propos de l'Isolation des Clients du Périphérique AP.

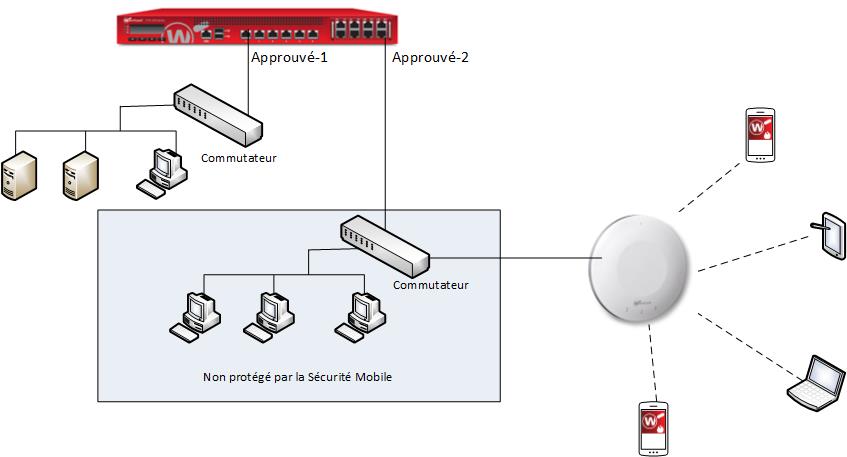

Exemple 2 — Périphérique AP Connecté à un Commutateur

Dans cet exemple, le périphérique AP est connecté à un commutateur sur le réseau approuvé du Firebox. Si vous activez l'application de la Sécurité Mobile pour l'interface à laquelle le commutateur se connecte (Approuvé-2), la Sécurité Mobile abandonne tout le trafic reçu sur l'interface Approuvé-2 depuis les périphériques mobiles qui ne sont pas conformes. Cela signifie que la Sécurité Mobile protège les ressources réseau sur le réseau Approuvé-1 et sur toute autre ressource réseau accessible avec des périphériques mobiles via le Firebox.

Avec cette configuration, la Sécurité Mobile ne peut pas protéger le réseau local (LAN) câblé qui se connecte au même commutateur que le périphérique AP car le trafic depuis les périphériques mobiles vers ce réseau ne passe pas par le Firebox. Pour activer l'application de la Sécurité Mobile au trafic des périphériques mobiles sans fil vers le réseau qui se connecte au même commutateur, vous pouvez utiliser les réseaux locaux virtuels (VLAN) pour séparer les réseaux de façon logique tel que décrit dans l'exemple suivant.

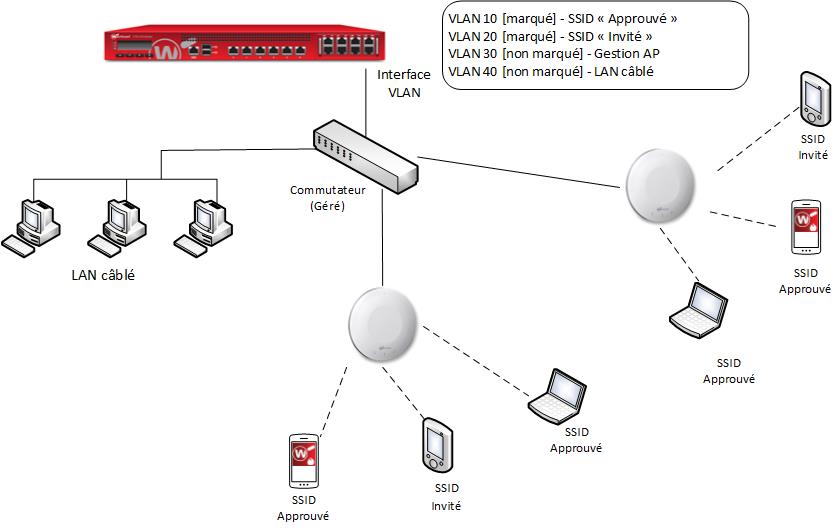

Exemple 3 — Périphérique AP Connecté à un Commutateur avec Réseaux Locaux Virtuels (VLAN)

Dans cet exemple, le périphérique AP est connecté à un commutateur géré et des réseaux VLAN sont utilisés pour séparer via les SSID le trafic de chacun d'entre eux et des autres parties du réseau situées derrière le Firebox. Plusieurs périphériques AP sont connectés à un commutateur géré. Les réseaux locaux virtuels (VLAN) sont configurés pour chaque SSID et pour le réseau câblé connecté au commutateur. Les stratégies pour VLAN10 (le VLAN affecté au SSID Approuvé) autorisent les clients sans fil à se connecter aux ressources du réseau LAN câblé. Les stratégies pour VLAN20 (le VLAN affecté au SSID Invité) n'autorisent pas les invités à se connecter aux ressources réseau internes.

Si vous activez l'application de la Sécurité Mobile pour le VLAN associé au SSID auquel se connectent les clients sans fil approuvés, la Sécurité Mobile s'applique à tout le trafic allant des périphériques mobiles de ce VLAN vers tout autre VLAN ou réseau connecté au Firebox. Le réseau invité sans fil ne requiert pas la Sécurité Mobile car les stratégies existantes ne permettent pas aux utilisateurs invités de se connecter aux ressources réseau internes.

Contrairement à l'exemple précédent, la Sécurité Mobile protège le réseau LAN câblé connecté au même commutateur. Le réseau LAN sans fil est sur un autre réseau logique que le réseau VLAN auquel les utilisateurs sans fil approuvés se connectent.

Pour activer l'application de la Sécurité Mobile aux connexions au SSID Approuvé, ajoutez VLAN10 à la liste Interfaces dans les paramètres Application de la Sécurité Mobile.

Pour plus d'informations sur la configuration des réseaux VLAN et des SSID comme décrit dans cet exemple, consultez Déploiement de Périphériques AP avec VLAN et Réseau Invité.

Si le réseau VLAN utilisé par le SSID pour les utilisateurs approuvés est ponté avec plus d'une interface Firebox, vous pouvez appliquer les stratégies de Pare-feu et les paramètres de Sécurité Mobile au trafic qui passe par le pare-feu entre les hôtes d'un même réseau VLAN. Pour ce faire, dans la configuration VLAN, cochez la case Appliquer les stratégies de pare-feu au trafic intra-VLAN. Pour plus d'informations, consultez Définir un Nouveau VLAN.

Exemple 4 — Sécurité Mobile sur un Firebox Sans Fil

Sur un Firebox avec sans-fil intégré comme le T50-W ou le T30-W, vous configurez le point d'accès sans fil avec les mêmes types de paramètres que pour une interface réseau interne. Pour activer la Sécurité Mobile pour un point d'accès sans fil Firebox, ajoutez l'interface sans fil à la liste Interfaces dans la configuration de la Sécurité Mobile.

La Sécurité Mobile abandonne le trafic non conforme pour les périphériques mobiles qui se connectent au réseau sans fil spécifié. Ceci protège tous les autres réseaux auxquels le Firebox peut accéder.

Si l'interface sans fil est membre d'un pont de réseau local (LAN), le Firebox ne peut pas appliquer la Sécurité Mobile pour les connexions de périphériques mobiles vers d'autres ressources réseau connectées au même réseau ponté.

La Sécurité Mobile ne s'applique pas au trafic entre des clients sans fil connectés au même point d'accès sans fil car le trafic circule sur le même sous-réseau. Pour éviter toute communication directe entre des clients sans fil via le réseau sans fil, dans la configuration du Point d'Accès Sans Fil, vous pouvez cocher la case Interdire le trafic réseau sans fil client à client. Pour plus d'informations, consultez Activer les Connexions Sans Fil.

Sécurité Mobile pour les Connexions VPN

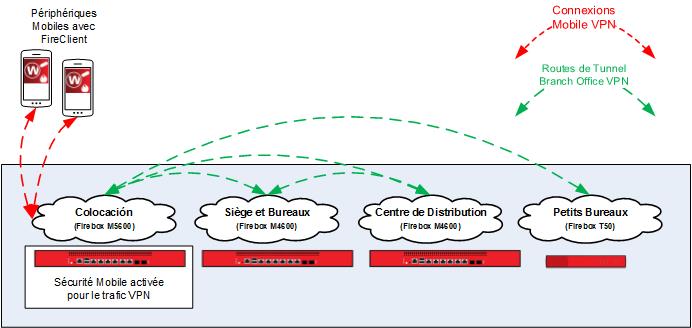

Dans cet exemple, un réseau comprend des périphériques Firebox en différents endroits, tous connectés via des tunnels BOVPN. Les connexions Mobile VPN sont autorisées uniquement vers le Firebox de Colocation. Le basculement de tunnel BOVPN est utilisé pour fournir l'accès aux réseaux protégés par les autres périphériques Firebox.

Pour activer l'application de la Sécurité Mobile aux périphériques mobiles qui utilisent un client VPN pour se connecter à ce réseau, vous devez activer la Sécurité Mobile sur le Firebox auquel les clients Mobile VPN se connectent. Dans cet exemple, les clients Mobile VPN se connectent au Firebox de Colocation.

Une fois que la Sécurité Mobile a confirmé qu'un périphérique mobile connecté via un réseau privé VPN est conforme, le Firebox autorise le trafic depuis ce périphérique vers les ressources réseau conformément aux stratégies de pare-feu configurées. Ceci comprend le trafic du périphérique mobile conforme vers les ressources auxquelles l'accès est possible via un tunnel BOVPN.

Pour activer la Sécurité Mobile pour le trafic des périphériques mobiles qui se connectent via un réseau privé VPN, activez la Sécurité Mobile sur le Firebox auquel les clients mobile VPN se connectent. Dans cet exemple, lorsque vous activez la Sécurité Mobile sur le Firebox de Colocation, la Sécurité Mobile abandonne le trafic venant des périphériques mobiles non conformes avant qu'il ne puisse atteindre n'importe lequel des autres périphériques Firebox connectés ou réseaux.

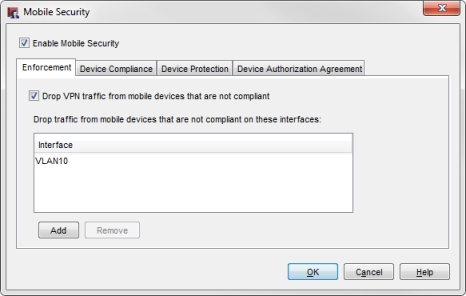

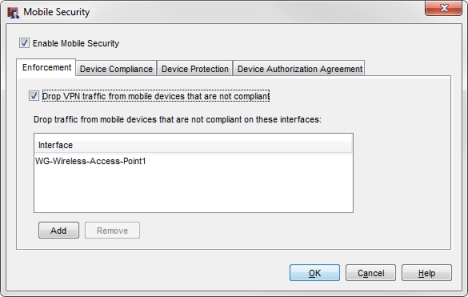

Pour activer l'application de la Sécurité Mobile au trafic VPN, dans les paramètres Application de la Sécurité Mobile, cochez la case Abandonner le trafic VPN des périphériques mobiles qui ne sont pas conformes. Pour plus d'informations, consultez Configurer l'Application Mobile Security.

Pour plus d'informations sur la configuration du basculement de tunnel BOVPN comme montré dans ce schéma, consultez les exemples de configuration de VPN hybride sur la page Exemples de Configuration.