Modifier la Configuration Mobile VPN with IKEv2

Cette section explique comment modifier une configuration Mobile VPN with IKEv2 existante. Vous pouvez configurer :

- Paramètres réseau

- Pool d'adresses IP virtuelles

- Serveurs d'authentification

- Utilisateurs et groupes

- Certificats

- Paramètres de Phase 1 et 2

- DNS et WINS

- Paramètre de Délai d'expiration pour l'authentification des utilisateurs

Si vous n'avez pas déjà configuré Mobile VPN with IKEv2, nous vous recommandons d'utiliser l'assistant Setup Wizard. L'assistant Setup Wizard vous aide à créer une configuration de base pour Mobile VPN with IKEv2. Pour plus d'informations, consultez Utiliser l'Assistant WatchGuard IKEv2 Setup Wizard.

- (Fireware v12.3 et versions ultérieures) Sélectionnez VPN > Mobile VPN.

- Dans la section IKEv2, sélectionnez Configurer.

La page Mobile VPN with IKEv2 apparaît. - (Fireware v12.2.1 et versions antérieures) Sélectionnez VPN > Mobile VPN with IKEv2.

La page Mobile VPN with IKEv2 apparaît. - Cliquez sur Configurer.

- Cochez la case Activer Mobile VPN with IKEv2 si Mobile VPN with IKEv2 n'est pas déjà activé.

- Utilisez les informations des sections suivantes pour configurer les paramètres Mobile VPN with IKEv2.

- (Fireware v12.3 et versions ultérieures) Sélectionnez VPN > Mobile VPN > IKEv2.

La boîte de dialogue Configuration Mobile VPN with IKEv2 apparaît. - (Fireware v12.2.1 et versions antérieures) Sélectionnez VPN > Mobile VPN > IKEv2 > Configurer.

La boîte de dialogue Configuration Mobile VPN with IKEv2 apparaît.

- Cochez la case Activer Mobile VPN with IKEv2 si Mobile VPN with IKEv2 n'est pas déjà activé.

- Utilisez les informations des sections suivantes pour configurer les paramètres Mobile VPN with IKEv2.

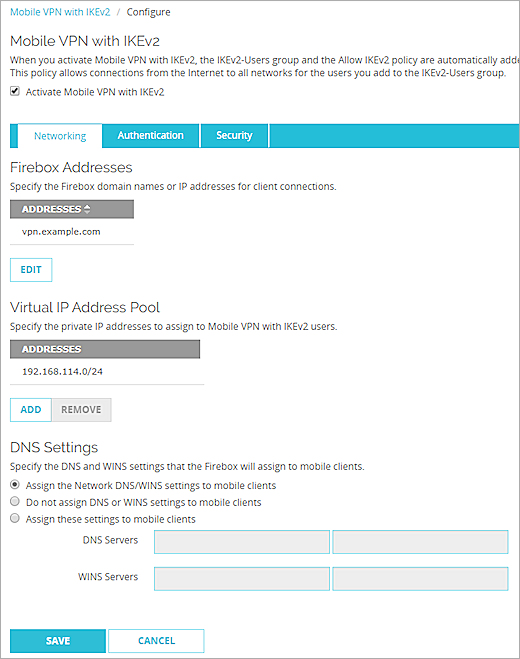

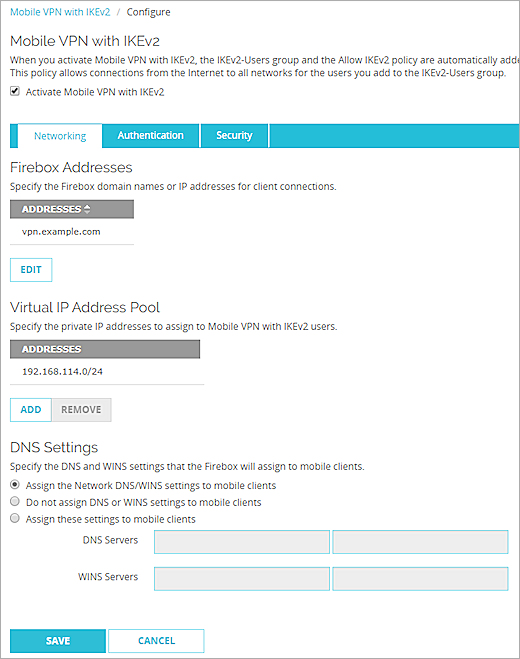

Modifier les paramètres réseau

Dans l'onglet Réseau, dans la section Adresses du Firebox, indiquez l'adresse IP ou le nom de domaine des connexions issues des utilisateurs Mobile VPN with IKEv2. Si votre Firebox se situe derrière un périphérique NAT, vous devez spécifier l'adresse IP publique ou le nom de domaine de ce dernier.

Modifier le Pool d'Adresses IP Virtuelles

Dans l'onglet Réseau, le Pool d'Adresses IP Virtuelles indique les adresses IP internes utilisées par les utilisateurs Mobile VPN with IKEv2 via le tunnel. Le pool d'adresses IP virtuelles doit contenir au moins deux adresses IP. Par défaut, le Firebox assigne des adresses appartenant à la plage 192.168.114.0/24 aux clients Mobile VPN with IKEv2.

Nous vous recommandons de ne pas utiliser les plages de réseaux privés 192.168.0.0/24 ou 192.168.1.0/24 sur vos réseaux d'entreprise ou invité. Ces plages sont couramment utilisées sur les réseaux domestiques. Si un utilisateur mobile VPN a une plage de réseau domestique qui chevauche la plage de votre réseau d'entreprise, le trafic de l'utilisateur ne passe pas par le tunnel VPN. Pour résoudre ce problème, nous vous recommandons de Migrer vers une Nouvelle Plage Réseau Standard.

Pour plus d'informations sur les adresses IP virtuelles, consultez Adresses IP Virtuelles et Mobile VPN.

Pour ajouter des adresses au pool d'adresses IP virtuelles :

- Cliquez sur Ajouter.

La boîte de dialogue Ajouter un Pool d'adresses apparaît. - Dans la liste déroulante Choisir le Type, sélectionnez IPv4 Réseau ou IPv4 Hôte.

- Dans la zone de texte adjacente, saisissez une adresse IP ou une adresse IP réseau.

Modifier les paramètres d'authentification

L'onglet Authentification vous permet de configurer les serveurs d'authentification ainsi que les utilisateurs et les groupes autorisés.

Si vos utilisateurs s'authentifient sur les ressources réseau avec Active Directory, nous vous recommandons de configurer l'authentification RADIUS de manière à ce que le VPN IKEv2 puisse transmettre les informations d'identification Active Directory.

Dans Fireware v12.7 ou les versions ultérieures, vous pouvez configurer le Firebox pour transférer les demandes d'authentification des utilisateurs VPN IKEv2 directement vers AuthPoint, la solution d'authentification multifacteur (MFA) basée sur le cloud de WatchGuard. Après avoir configuré les paramètres requis dans AuthPoint, AuthPoint apparaît dans la liste des serveurs d'authentification sur le Firebox. Dans la configuration Mobile VPN with IKEv2, vous devez sélectionner AuthPoint comme serveur d'authentification. Pour plus d'informations sur l'authentification multifacteur pour Mobile VPN with IKEv2, consultez À propos de l'Authentification des Utilisateurs Mobile VPN with IKEv2.

Configurer les Serveurs d'Authentification (Fireware v12.5 et versions ultérieures)

- Sélectionnez l'onglet Authentification.

- Dans la liste déroulante Serveur d'authentification, sélectionnez un serveur.

- Cliquez sur Ajouter.

- Pour ajouter d'autres serveurs, répétez les étapes 2 et 3.

- Pour faire d'un serveur le serveur principal, sélectionnez-le et cliquez sur Déplacer vers le Haut jusqu'à ce qu'il soit en haut de la liste.

- Sélectionnez l'onglet Authentification.

- Dans la liste Serveurs d'Authentification, sélectionnez un ou plusieurs serveurs.

- Pour faire d'un serveur le serveur principal, sélectionnez-le et cliquez sur Serveur par Défaut.

Configurer les Serveurs d'Authentification (Fireware v12.4.1 et versions antérieures)

- Sélectionnez l'onglet Authentification.

- Dans la liste Serveurs d'Authentification, sélectionnez un ou plusieurs serveurs.

- Si vous sélectionnez Firebox-DB et RADIUS, vous pouvez sélectionner l'option Définir comme serveur par défaut pour configurer RADIUS comme serveur d'authentification par défaut.

- Sélectionnez l'onglet Authentification.

- Dans la liste Serveurs d'Authentification, sélectionnez un ou plusieurs serveurs.

- Si vous sélectionnez Firebox-DB et RADIUS, vous pouvez sélectionner l'option Définir comme serveur par défaut pour configurer RADIUS comme serveur d'authentification par défaut.

Configuration des utilisateurs et des groupes

Si vous utilisez l'authentification Firebox-DB, vous devez utiliser le groupe IKEv2-Utilisateurs créé par défaut. Vous pouvez ajouter les noms d'autres groupes et utilisateurs utilisant Mobile VPN with IKEv2. Pour chaque groupe ou utilisateur que vous ajoutez, vous pouvez sélectionner le serveur d'authentification où le groupe existe ou Tout si ce groupe existe sur plusieurs serveurs d'authentification. Le nom du groupe ou de l'utilisateur que vous ajoutez doit exister sur le serveur d'authentification. Les noms de groupe et d'utilisateur sont sensibles à la casse et doivent correspondre exactement aux noms sur votre serveur d'authentification.

Pour plus d'informations sur l'authentification, consultez À propos de l'Authentification des Utilisateurs Mobile VPN with IKEv2.

- Dans la section Utilisateurs et Groupes, sélectionnez les utilisateurs et les groupes Mobile VPN with IKEv2.

- Pour ajouter un nouvel utilisateur ou un nouveau groupe Firebox-DB, sélectionnez Firebox-DB dans la première liste déroulante.

- Pour ajouter un nouvel utilisateur ou un nouveau groupe RADIUS, sélectionnez Tout dans la première liste déroulante.

- Dans la deuxième liste déroulante, sélectionnez Utilisateur ou Groupe.

- Cliquez sur Ajouter.

La boîte de dialogue Utilisateur Firebox, Groupe Firebox ou Ajouter un Utilisateur ou un Groupe s'affiche. - Pour ajouter un nouvel utilisateur Firebox-DB, suivez les étapes 5 à 14 de la rubrique Définir un nouvel Utilisateur pour l'Authentification Firebox.

- Pour ajouter un nouveau groupe Firebox-DB, suivez les étapes 4 à 9 de la rubrique Définir un nouveau Groupe pour l'Authentification Firebox.

- Pour ajouter de nouveaux utilisateurs et groupes pour l'authentification tierce, suivez les étapes 4 à 11 de la rubrique Utiliser les Utilisateurs et Groupes dans les Stratégies.

- (Facultatif) Dans Fireware v12.5.4 et versions ultérieures, pour activer l'Application du Host Sensor pour un groupe, cochez la case de ce groupe puis la case Application du Host Sensor. Pour désactiver l'Application du Host Sensor pour un groupe, cochez la case de ce groupe puis décochez la case Application du Host Sensor. Pour plus d'informations, consultez À propos de TDR Host Sensor Enforcement.

- Dans la section Utilisateurs et Groupes, sélectionnez les utilisateurs et les groupes Mobile VPN with IKEv2.

- Pour ajouter un nouvel utilisateur Firebox-DB :

- Cliquez sur Nouveau.

- Sélectionnez Utilisateur/Groupe Firebox-DB.

La boîte de dialogue Serveurs d'Authentification s'affiche. - Pour ajouter un utilisateur, dans la section Utilisateurs, cliquez sur Ajouter.

La boîte de dialogue Configuration d'Utilisateur Firebox s'affiche. - Spécifiez le nom d'utilisateur, le mot de passe et les paramètres de délai d'expiration.

- (Facultatif) Spécifiez les paramètres de limite de connexion de l'utilisateur.

- Pour ajouter un nouveau groupe Firebox-DB, dans la section Groupes d'Utilisateurs, cliquez sur Ajouter.

La boîte de dialogue Configuration de Groupe Firebox s'affiche.- Spécifiez les paramètres de nom et de limite de connexion du groupe.

- (Facultatif) Dans Fireware v12.5.4 ou les versions ultérieures, vous pouvez Activer l'Application du Host Sensor pour un groupe. Pour plus d'informations, consultez À propos de TDR Host Sensor Enforcement.

- Pour ajouter un nouvel utilisateur ou un nouveau groupe RADIUS :

- Cliquez sur Nouveau.

- Sélectionnez Utilisateur/Groupe Externe.

La boîte de dialogue Ajouter un Utilisateur ou un Groupe s'affiche. - Spécifiez le nom du groupe.

- Dans la section Type, sélectionnez Groupe.

- (Facultatif) Spécifiez les paramètres de limite de connexion du groupe.

- (Facultatif) Dans Fireware v12.5.4 ou les versions ultérieures, vous pouvez Activer l'Application du Host Sensor pour un groupe. Pour plus d'informations, consultez À propos de TDR Host Sensor Enforcement.

Pour de plus amples informations concernant l'ajout d'utilisateurs Firebox-DB, consultez Définir un nouvel Utilisateur pour l'Authentification Firebox.

Pour de plus amples informations concernant l'ajout de groupes Firebox-DB, consultez Définir un nouveau Groupe pour l'Authentification Firebox.

Pour de plus amples informations concernant l'ajout d'utilisateurs et de groupes RADIUS, consultez Utiliser les Utilisateurs et Groupes dans les Stratégies.

Configurer un Certificat d'Authentification

Vous pouvez sélectionner un certificat Firebox ou un certificat tiers pour l'authentification Mobile VPN with IKEv2. Les certificats Firebox et tiers présentent les exigences suivantes :

- Drapeaux Extended Key Usage (EKU) "serverAuth" et "IP Security IKE Intermediate (OID 1.3.6.1.5.5.8.2.2)

- Valeur Subject Alternative Name configurée comme Adresse IP ou nom DNS

Dans Fireware v12.5 et les versions ultérieures, le Firebox prend en charge les certificats ECDSA (EC) pour Mobile VPN with IKEv2. Votre client IKEv2 doit également prendre en charge les certificats EC. La prise en charge varie selon le système d'exploitation. Pour plus d'informations, consultez À propos des Certificats Elliptic Curve Digital Signature Algorithm (ECDSA).

Pour sélectionner un certificat d'authentification :

- Cliquez sur l'onglet Sécurité.

- Pour spécifier un certificat d'authentification, cliquez sur Modifier.

La boîte de dialogue Adresse du Firebox et Paramètres du Certificat s'affiche. - Dans la liste déroulante Type, sélectionnez Certificat Généré par le Firebox ou Certificat Tiers.

Configurer les Paramètres de Phase 1 et 2

Pour configurer les paramètres de Phase 1, sélectionnez VPN > Paramètres Partagés IKEv2. Pour plus d'informations sur les paramètres partagés IKEv2, consultez Configurer les Paramètres partagés IKEv2.

Les propositions IPSec de Phase 2 utilisées pour Mobile VPN with IKEv2 sont identiques à celles employées lors de la configuration d'un réseau Branch Office VPN IPSec. Si vous souhaitez configurer une nouvelle proposition de Phase 2 à utiliser avec Mobile VPN with IKEv2, vous devez l'ajouter à la page Propositions de Phase 2. Vous pouvez ensuite l'ajouter à la configuration Mobile VPN with IKEv2.

- (Fireware v12.3 et versions ultérieures) Sélectionnez VPN > Mobile VPN > Configurer.

- (Fireware v12.2.1 et versions antérieures) Sélectionnez VPN > Mobile VPN with IKEv2 > Configurer.

- Sélectionnez Sécurité > Phase 2.

- Sélectionnez l'onglet Paramètres de phase 2.

- Sélectionnez Activer Perfect Forward Secrecy pour activer Perfect Forward Secrecy (PFS).

- Dans la liste déroulante adjacente, sélectionnez un Groupe Diffie-Hellman.

- Dans la section Propositions IPSec, sélectionnez une proposition existante dans la liste déroulante.

- Cliquez sur Ajouter.

- Pour ajouter une nouvelle proposition, sélectionnez VPN > Propositions de Phase 2. Pour de plus amples informations concernant les Propositions de Phase 2, consultez Ajouter une Proposition de Phase 2.

- Cliquez sur Enregistrer.

- (Fireware v12.3 et versions ultérieures) Sélectionnez VPN > Mobile VPN > IKEv2.

- (Fireware v12.2.1 et versions antérieures) Sélectionnez VPN > Mobile VPN > IKEv2 > Configurer.

- Sélectionnez Sécurité > Phase 2.

- Sélectionnez l'onglet Paramètres de phase 2.

- Activez la case à cocher PFS pour activer le Perfect Forward Secrecy (PFS).

- Dans la liste déroulante adjacente, sélectionnez un Groupe Diffie-Hellman.

- Dans la section Propositions IPSec, sélectionnez une proposition existante dans la liste déroulante.

- Cliquez sur Ajouter.

- Pour ajouter une nouvelle proposition, sélectionnez VPN > Propositions de Phase 2. Pour de plus amples informations concernant les Propositions de Phase 2, consultez Ajouter une Proposition de Phase 2.

- Cliquez sur OK.

Configurer les Paramètres DNS et WINS

Dans Fireware v12.2.1 et les versions ultérieures, vous pouvez spécifier les serveurs DNS et WINS dans la configuration Mobile VPN with IKEv2.

Il est impossible de spécifier un suffixe de domaine dans la configuration de Mobile VPN with IKEv2 du Firebox. Les clients Mobile IKEv2 n'héritent pas du suffixe de domaine spécifié dans les Paramètres du serveur DNS (global) du réseau. Pour configurer manuellement un suffixe de domaine dans les paramètres du client VPN IKEv2 Windows, consultez la section Configurer les paramètres DNS des clients VPN L2TP ou IKEv2 de la Base de Connaissances WatchGuard.

Pour obtenir des informations détaillées concernant les paramètres DNS de Mobile VPN with IKEv2, consultez la section Configurer les Serveurs DNS et WINS pour Mobile VPN with IKEv2.

- Sélectionnez VPN > Mobile VPN with IKEv2.

- Dans la section Paramètres DNS, sélectionnez l'une des options suivantes :

Assigner les paramètres DNS/WINS réseau aux clients mobiles

Si vous sélectionnez cette option, les clients mobiles obtiennent les deux premiers serveurs DNS et les deux premiers serveurs WINS spécifiés dans le menu Réseau > Interfaces > DNS/WINS. Par exemple, si vous spécifiez le serveur DNS 10.0.2.53 dans les paramètres DNS/WINS Réseau, les clients Mobile VPN utilisent 10.0.2.53 comme serveur DNS. Vous pouvez spécifier jusqu'à trois serveurs DNS Réseau. Toutefois, les clients Mobile VPN utilisent uniquement les deux premiers de la liste.

Par défaut, le paramètre Assigner les paramètres DNS/WINS réseau aux clients mobiles est sélectionné pour les nouvelles configurations Mobile VPN.

Les clients IKEv2 mobiles n'héritent pas du suffixe de nom de domaine spécifié dans les paramètres du serveur DNS du réseau.

Ne pas assigner de paramètres DNS ou WINS aux clients mobiles

Si vous sélectionnez cette option, les clients n'obtiennent pas les paramètres DNS ou WINS du Firebox.

Assigner ces paramètres aux clients mobiles

Si vous sélectionnez cette option, les clients mobiles obtiennent le serveur DNS et les serveurs WINS que vous spécifiez dans cette section. Par exemple, si vous spécifiez 10.0.2.53 comme serveur DNS, les clients mobiles utilisent 10.0.2.53 comme serveur DNS.

Vous pouvez spécifier jusqu'à deux adresses IP de serveur DNS et jusqu'à deux adresses IP de serveur WINS. Il est impossible de spécifier un suffixe de nom de domaine.

- Cliquez sur Enregistrer.

- Sélectionnez VPN > Mobile VPN > IKEv2 > Configurer.

- Dans la section Paramètres DNS, sélectionnez l'une des options suivantes :

Assigner les paramètres DNS/WINS réseau aux clients mobiles

Si vous sélectionnez cette option, les clients mobiles obtiennent les deux premiers serveurs DNS et les deux premiers serveurs WINS spécifiés dans le menu Réseau > Interfaces > DNS/WINS. Par exemple, si vous spécifiez le serveur DNS 10.0.2.53 dans les paramètres DNS/WINS Réseau, les clients Mobile VPN utilisent 10.0.2.53 comme serveur DNS. Vous pouvez spécifier jusqu'à trois serveurs DNS Réseau. Toutefois, les clients Mobile VPN utilisent uniquement les deux premiers de la liste.

Par défaut, le paramètre Assigner les paramètres DNS/WINS réseau aux clients mobiles est sélectionné pour les nouvelles configurations Mobile VPN.

Les clients IKEv2 mobiles n'héritent pas du suffixe de nom de domaine spécifié dans les paramètres du serveur DNS du réseau.

Ne pas assigner de paramètres DNS ou WINS aux clients mobiles

Si vous sélectionnez cette option, les clients n'obtiennent pas les paramètres DNS ou WINS du Firebox.

Assigner ces paramètres aux clients mobiles

Si vous sélectionnez cette option, les clients mobiles obtiennent le serveur DNS et les serveurs WINS que vous spécifiez dans cette section. Par exemple, si vous spécifiez 10.0.2.53 comme serveur DNS, les clients mobiles utilisent 10.0.2.53 comme serveur DNS.

Vous pouvez spécifier jusqu'à deux adresses IP de serveur DNS et jusqu'à deux adresses IP de serveur WINS. Il est impossible de spécifier un suffixe de nom de domaine.

- Cliquez sur OK.

Dans Fireware v12.2 et les versions antérieures, il est impossible de configurer les paramètres DNS et WINS dans la configuration Mobile VPN with IKEv2. Les clients obtiennent automatiquement les serveurs DNS et WINS spécifiés dans les paramètres DNS/WINS Réseau (globaux) du Firebox. Le suffixe du nom de domaine n'est pas hérité. Vous pouvez spécifier jusqu'à trois serveurs DNS Réseau. Toutefois, les clients Mobile VPN utilisent uniquement les deux premiers de la liste. Pour de plus amples informations concernant les paramètres réseau DNS/WINS, consultez Configurer les Serveurs DNS et WINS.

Paramètre de Délai d'Expiration pour l'Authentification des Utilisateurs

Dans Fireware v12.5.4 et les versions ultérieures, vous pouvez spécifier une valeur de délai d'expiration personnalisée pour l'authentification EAP des utilisateurs Mobile VPN with IKEv2. Vous pouvez spécifier une valeur de délai d'expiration personnalisée si vos utilisateurs IKEv2 mobiles s'authentifient avec l'authentification multifacteur (MFA) et nécessitent davantage de temps pour répondre aux invites de la MFA. La valeur par défaut du délai d'expiration est de 20 secondes.

Avant de modifier le paramètre de délai d'expiration d'authentification des utilisateurs, tenez compte des autres paramètres de délai susceptibles d'affecter Mobile VPN with IKEv2 :

- Paramètres RADIUS du Firebox—Le paramètre de délai d'expiration par défaut est de 30 secondes (10 secondes et 3 tentatives). Si vous spécifiez un délai d'expiration d'authentification des utilisateurs Mobile VPN with IKEv2 supérieur à 30 secondes, et que vos utilisateurs mobiles IKEv2 s'authentifient via RADIUS, vous devez également augmenter le paramètre de délai d'expiration par défaut de RADIUS au-delà de 30 secondes.

- AuthPoint—Le paramètre de délai d'expiration par défaut est de 60 secondes et ne peut pas être modifié. Si vos utilisateurs mobile IKEv2 s'authentifient via AuthPoint, le délai d'expiration d'authentification des utilisateurs de Mobile VPN with IKEv2 ne doit pas dépasser 60 secondes.

- Microsoft NPS (serveur RADIUS)—La valeur par défaut du délai d'expiration est de 30 secondes.

Pour de plus amples informations concernant les paramètres de délai d'expiration des utilisateurs IKEv2 mobiles s'authentifiant via AuthPoint et RADIUS, consultez la section Intégration de Mobile VPN with IKEv2 du Firebox à AuthPoint.

Configurer le paramètre de délai d'expiration

Pour configurer ce paramètre, vous devez utiliser le CLI Fireware. Utilisez cette commande :

WG#diagnose vpn "/ike/param/set ikev2_eap_timeout=[xxx] action=now"

À titre d'exemple, pour configurer une valeur de délai d'expiration de 40 secondes, spécifiez la commande suivante :

WG#diagnose vpn "/ike/param/set ikev2_eap_timeout=40 action=now"

Vous pouvez spécifier une valeur de délai d'expiration comprise entre 20 et 300 secondes. Si vous spécifiez action=now, il n'est pas nécessaire de redémarrer le Firebox pour appliquer ce paramètre, et le tunnel ne renouvelle pas les clés. La nouvelle valeur de délai d'expiration spécifiée s'applique aux nouvelles connexions IKEv2.

Voir Également

Utiliser l'Assistant WatchGuard IKEv2 Setup Wizard

Configurer les Périphériques iOS et macOS pour Mobile VPN with IKEv2

Configurer les Périphériques Windows pour Mobile VPN with IKEv2

Configurer les Périphériques Android pour Mobile VPN with IKEv2

Configurer les Périphériques Client pour Mobile VPN with IKEv2

Accès à Internet Via un Tunnel Mobile VPN with IKEv2

Certificats pour l'Authentification des Tunnels Mobile VPN with IKEv2