Modifier la Configuration Mobile VPN with L2TP

Nous vous conseillons d'utiliser l'assistant d'installation WatchGuard L2TP Setup Wizard pour effectuer une première installation d'un Mobile VPN with L2TP. Pour plus d'informations, consultez Utiliser l'Assistant d'Installation WatchGuard L2TP Setup Wizard.

- (Fireware v12.3 et versions ultérieures) Sélectionnez VPN > Mobile VPN.

- Dans la section L2TP, cliquez sur Configurer.

La page Mobile VPN with L2TP apparaît. - (Fireware v12.2.1 et versions antérieures) Sélectionnez VPN > Mobile VPN with L2TP.

La page Mobile VPN with L2TP apparaît. - Cliquez sur Configurer.

La page Mobile VPN with L2TP s'affiche.

- Cochez la case Activer Mobile VPN with L2TP si Mobile VPN with L2TP n'est pas déjà activé.

Mobile VPN with L2TP est activé et IPSec est activé dans la configuration par défaut. - Utilisez les informations des sections suivantes pour configurer les paramètres Mobile VPN with L2TP.

- Sélectionnez VPN > Mobile VPN > L2TP > Configurer.

La boîte de dialogue Configuration Mobile VPN with L2TP s'affiche.

- Cochez la case Activer Mobile VPN with L2TP si Mobile VPN with L2TP n'est pas déjà activé.

Mobile VPN with L2TP est activé et IPSec est activé dans la configuration par défaut. - Utilisez les informations des sections suivantes pour configurer les paramètres Mobile VPN with L2TP.

Vous ne pouvez activer IPSec dans la configuration Mobile VPN with L2TP si la configuration du périphérique dispose déjà d'une passerelle VPN Branch Office qui utilise le mode principal et d'une passerelle distante avec une adresse IP dynamique. Lorsque vous activez Mobile VPN with L2TP, les paramètres IPSec dans la configuration L2TP sont activés par défaut. Si IPSec ne peut être activé à cause d'une configuration de Branch Office VPN existante, un message d'alerte s'affiche lorsque vous activez Mobile VPN with L2TP. Vous pouvez choisir d'activer L2TP sans IPSec. Cette solution moins sécurisée n'est pas recommandée.

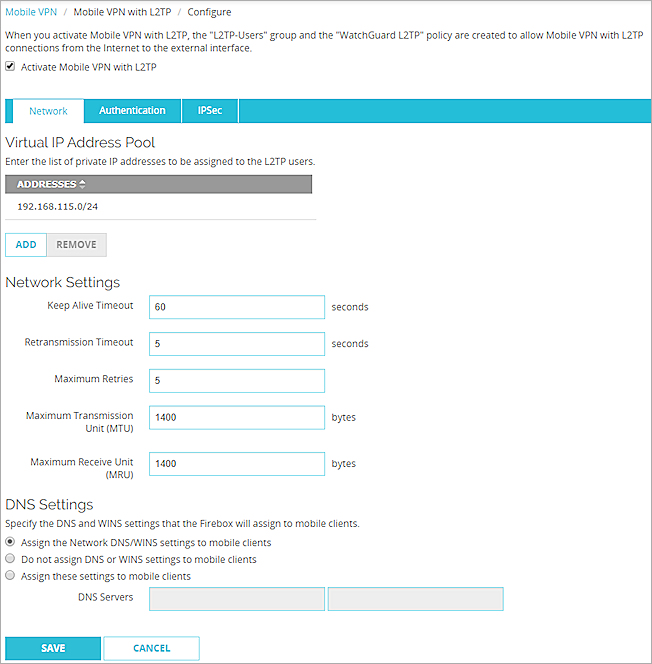

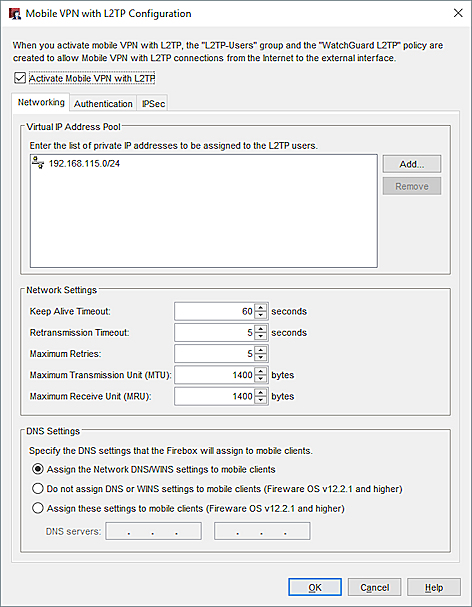

Modifier le Pool d'Adresses IP Virtuelles

Dans l'onglet Réseau, le Pool d'Adresses IP Virtuelles affiche les adresses IP internes qui sont utilisées par les utilisateurs Mobile VPN with L2TP sur le tunnel. Le Firebox utilise ces adresses uniquement si cela est nécessaire. Le pool d'adresses IP virtuelles doit contenir au moins deux adresses IP.

Pour plus d'informations sur les adresses IP virtuelles, consultez Adresses IP Virtuelles et Mobile VPN.

Pour faire des ajouts au pool d'adresses IP virtuelles :

- Dans la section Pool d'Adresses IP Virtuelles, cliquez sur Ajouter.

La boîte de dialogue Ajouter un Pool d'adresses apparaît. - Dans la liste déroulante Choisir le type, choisissez l'une de ces options :

- Hôte IPv4 — permet d'ajouter une seule adresse IPv4

- Réseau IPv4 — permet d'ajouter une adresse réseau IPv4

- Plage d'Hôtes IPv4 — permet d'ajouter une plage d'adresses IPv4

- Entrez l'adresse IP d'hôte, l'adresse IP réseau ou la plage d'adresses IP à ajouter.

- Cliquez sur OK.

Pour supprimer une adresse IP ou une plage d'adresses du pool d'adresses IP virtuelles :

- Sélectionnez l'adresse IP que vous voulez supprimer.

- Cliquez sur Supprimer.

Modifier les paramètres réseau

Vous pouvez configurer plusieurs paramètres réseau dans l'onglet Réseau de la boîte de dialogue Configuration de Mobile VPN with L2TP. Dans la plupart des configurations L2TP, les valeurs par défaut sont préférables. Nous vous conseillons de ne pas modifier ces valeurs, sauf si vous êtes certain que ce changement corrige un problème connu.

Les paramètres que vous pouvez configurer sont :

Délai de conservation d'activité

Ce paramètre spécifie la fréquence à laquelle le Firebox envoie le « Bonjour » L2TP. La valeur par défaut est 60 secondes.

Délai de retransmission

Ce paramètre indique la durée d'attente d'un accusé de réception du message par le Firebox. Un message sera à nouveau transmis si le Firebox ne reçoit pas d'accusé de réception dans ce délai. La valeur par défaut est 5 secondes.

Nombre maximal de nouvelles tentatives

Ce paramètre spécifie le nombre maximum de fois que le Firebox retransmettra un message. Si le nombre maximal de tentatives est dépassé, le Firebox ferme la connexion. La valeur par défaut est 5.

Maximum Transmission Unit (MTU)

Ce paramètre spécifie la taille maximum du paquet reçu dans la session PPP par le tunnel L2TP. La valeur par défaut est de 1 400 octets.

Maximum Receive Unit (MRU)

Ce paramètre spécifie la taille maximum du paquet envoyé dans la session PPP par le tunnel L2TP. La valeur par défaut est de 1 400 octets.

Modifier les Paramètres DNS

Dans Fireware v12.2.1 et les versions ultérieures, vous pouvez spécifier les paramètres DNS dans la configuration de Mobile VPN with L2TP. Dans l'onglet Réseau, vous pouvez sélectionner l'une des options suivantes :

Assigner les paramètres DNS/WINS réseau aux clients mobiles

Si vous sélectionnez cette option, les clients mobiles obtiennent les deux premiers serveurs DNS spécifiés dans le menu Réseau > Interfaces > DNS/WINS. Par exemple, si vous spécifiez le serveur DNS 10.0.2.53 dans les paramètres DNS/WINS Réseau, les clients Mobile VPN utilisent 10.0.2.53 comme serveur DNS. Vous pouvez spécifier jusqu'à trois serveurs DNS Réseau. Toutefois, les clients Mobile VPN utilisent uniquement les deux premiers de la liste.

Par défaut, le paramètre Assigner les paramètres DNS/WINS réseau aux clients mobiles est sélectionné pour les nouvelles configurations Mobile VPN.

Ne pas assigner de paramètres DNS ou WINS aux clients mobiles

Si vous sélectionnez cette option, les clients n'obtiennent pas les paramètres DNS du Firebox.

Assigner ces paramètres aux clients mobiles

Si vous sélectionnez cette option, les clients mobiles obtiennent les serveurs DNS que vous spécifiez dans cette section. Par exemple, si vous spécifiez 10.0.2.53 comme serveur DNS, les clients mobiles utilisent 10.0.2.53 comme serveur DNS.

Vous pouvez spécifier jusqu'à deux adresses IP de serveur DNS.

Dans Fireware v12.2 et les versions antérieures, il est impossible de configurer les paramètres DNS dans la configuration Mobile VPN with L2TP. Les clients obtiennent automatiquement les serveurs DNS spécifiés dans les paramètres DNS/WINS Réseau (globaux) du Firebox. Les serveurs WINS et le suffixe du nom de domaine ne sont pas hérités. Vous pouvez spécifier jusqu'à trois serveurs DNS Réseau. Toutefois, les clients Mobile VPN utilisent uniquement les deux premiers de la liste. Pour de plus amples informations concernant les paramètres réseau DNS/WINS, consultez Configurer les Serveurs DNS et WINS.

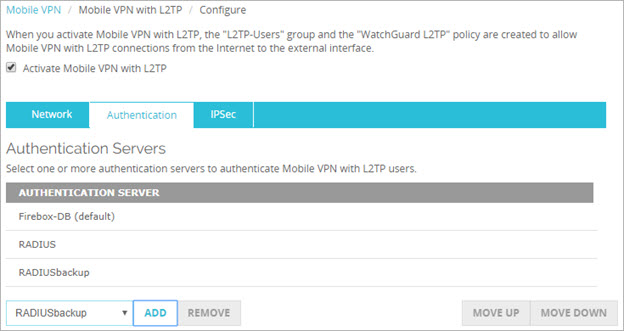

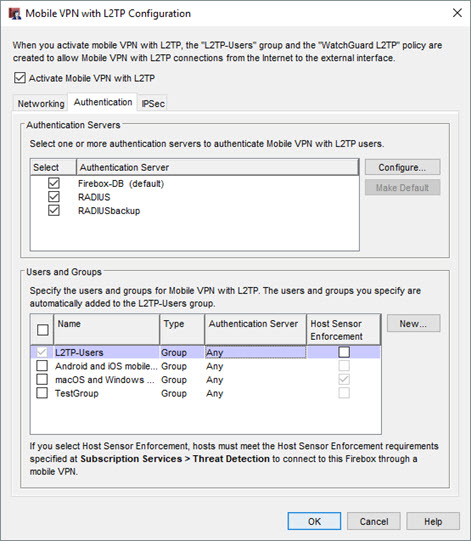

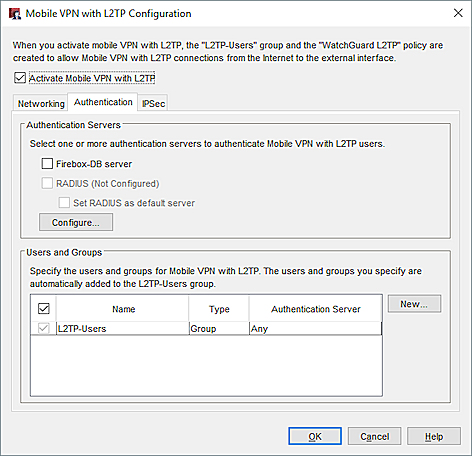

Modifier les paramètres d'authentification

L'onglet Authentification vous permet de configurer les serveurs d'authentification ainsi que les utilisateurs et les groupes autorisés.

Configurer les Serveur d'Authentification (Fireware v12.5 et versions ultérieures)

- Sur la page de configuration Mobile VPN with L2TP, sélectionnez l'onglet Authentification.

- Dans la liste déroulante Serveurs d'Authentification, sélectionnez un serveur d'authentification que vous souhaitez utiliser pour l'authentification des utilisateurs Mobile VPN with L2TP. Vous pouvez ajouter la base de données interne du Firebox (Firebox-DB) ainsi qu'un ou plusieurs serveurs RADIUS. Pour plus d'informations sur les méthodes d'authentification des utilisateurs pour le L2TP, consultez À propos de l'Authentification des Utilisateurs Mobile VPN with L2TP.

- Cliquez sur Ajouter.

- Répétez les étapes 2 et 3 pour chaque serveur d'authentification que vous souhaitez ajouter.

- Pour faire d'un serveur le serveur principal, sélectionnez-le et cliquez sur Déplacer vers le Haut jusqu'à ce qu'il soit en haut de la liste.

- Dans la boîte de dialogue Configuration de Mobile VPN with L2TP, sélectionnez l'onglet Authentification.

- Dans la section Serveurs d'Authentification, cochez la case de chaque serveur d'authentification que vous souhaitez utiliser pour l'authentification des utilisateurs avec Mobile VPN with L2TP. Vous pouvez ajouter la base de données interne du Firebox (Firebox-DB) ainsi qu'un ou plusieurs serveurs RADIUS.

Pour plus d'informations sur les méthodes d'authentification des utilisateurs pour le L2TP, consultez À propos de l'Authentification des Utilisateurs Mobile VPN with L2TP

. - Pour faire d'un serveur le serveur principal, sélectionnez-le et cliquez sur Serveur par Défaut.

Configurer les Serveur d'Authentification (Fireware v12.4.1 et versions antérieures)

- Sur la page Mobile VPN with L2TP, sélectionnez l'onglet Authentification.

s

s

- Dans la section Serveurs d'Authentification, cochez la case de chaque serveur d'authentification que vous souhaitez utiliser pour l'authentification des utilisateurs avec Mobile VPN with L2TP. Vous pouvez utiliser la base de données interne du Firebox (Firebox-DB) ou un serveur RADIUS si vous en avez configuré un.

Pour plus d'informations sur les méthodes d'authentification des utilisateurs pour le L2TP, consultez À propos de l'Authentification des Utilisateurs Mobile VPN with L2TP

. - Pour faire du serveur RADIUS le serveur par défaut, sélectionnez Définir RADIUS comme serveur par défaut.

- Dans la boîte de dialogue Configuration de Mobile VPN with L2TP, sélectionnez l'onglet Authentification.

- Dans la section Serveurs d'Authentification, cochez la case de chaque serveur d'authentification que vous souhaitez utiliser pour l'authentification des utilisateurs avec Mobile VPN with L2TP. Vous pouvez utiliser la base de données interne du Firebox (Firebox-DB) ou un serveur RADIUS si vous en avez configuré un.

Pour plus d'informations sur les méthodes d'authentification des utilisateurs pour le L2TP, consultez À propos de l'Authentification des Utilisateurs Mobile VPN with L2TP

. - Pour faire du serveur RADIUS le serveur par défaut, sélectionnez Définir RADIUS comme serveur par défaut.

Si vous sélectionnez plus d'un serveur d'authentification, les utilisateurs qui emploient le serveur d'authentification personnalisé doivent spécifier le serveur d'authentification ou le domaine comme faisant partir de leur nom d'utilisateur. Pour plus d'informations et d'exemples, consultez Se Connecter à Partir d'un Client L2TP VPN.

Configuration des utilisateurs et des groupes

Si vous utilisez Firebox-DB pour l'authentification, vous devez utiliser le groupe Utilisateurs-L2TP créé par défaut. Vous pouvez ajouter les noms d'autres groupes et utilisateurs utilisant Mobile VPN with L2TP. Pour chaque groupe ou utilisateur que vous ajoutez, vous pouvez sélectionner le serveur d'authentification où le groupe existe, ou sélectionner Tout si ce groupe existe sur plus d'un serveur d'authentification. Le nom du groupe ou de l'utilisateur que vous ajoutez doit exister sur le serveur d'authentification. Les noms de groupe et d'utilisateur sont sensibles à la casse et doivent correspondre exactement aux noms sur votre serveur d'authentification.

Pour configurer des utilisateurs et des groupes à authentifier avec Mobile VPN with L2TP, dans Fireware Web UI :

- Sélectionnez VPN >Mobile VPN.

- Dans la section L2TP, cliquez sur Configurer.

- Cliquer sur l'onglet Authentification.

- Dans la section Utilisateurs et Groupes, sélectionnez les utilisateurs et les groupes Mobile VPN with L2TP.

- Pour ajouter un nouvel utilisateur ou un nouveau groupe Firebox-DB, sélectionnez Firebox-DB dans la liste déroulante.

- Pour ajouter un nouvel utilisateur ou un nouveau groupe RADIUS, sélectionnez RADIUS dans la liste déroulante.

- Pour ajouter un nouvel utilisateur ou un nouveau groupe pour Firebox-DB et RADIUS, sélectionnez Tout dans la liste déroulante.

- Dans la liste déroulante adjacente, sélectionnez Utilisateur ou Groupe.

- Cliquez sur Ajouter.

La boîte de dialogue Utilisateur Firebox, Groupe Firebox ou Ajouter un Utilisateur ou un Groupe s'affiche. - Spécifiez les paramètres de l'utilisateur ou du groupe.

- (Facultatif) Dans Fireware v12.5.4 et versions ultérieures, pour activer Host Sensor Enforcement pour un groupe, cochez la case de ce groupe puis sélectionnez Oui. Pour désactiver Host Sensor Enforcement pour un groupe, cochez la case de ce groupe puis sélectionnez Non. Pour plus d'informations, consultez À propos de TDR Host Sensor Enforcement.

Pour configurer les utilisateurs et groupes à authentifier avec Mobile VPN with L2TP, dans Policy Manager :

- Sélectionnez VPN > Mobile VPN > L2TP .

- Cliquer sur l'onglet Authentification.

- Dans la section Utilisateurs et Groupes, sélectionnez les utilisateurs et les groupes Mobile VPN with L2TP.

- Pour ajouter un nouvel utilisateur ou groupe Firebox-DB, sélectionnez Nouveau > Utilisateur/Groupe Firebox-DB.

- Pour ajouter un nouvel utilisateur ou groupe RADIUS, sélectionnez Nouveau > Utilisateur/Groupe Externe.

La boîte de dialogue Utilisateur Firebox, Groupe Firebox ou Ajouter un Utilisateur ou un Groupe s'affiche. - Spécifiez les paramètres de l'utilisateur ou du groupe.

- (Facultatif) Dans Fireware v12.5.4 et versions ultérieures, pour activer Host Sensor Enforcement pour un groupe, cochez la case de ce groupe puis sélectionnez Oui. Pour désactiver Host Sensor Enforcement pour un groupe, cochez la case de ce groupe puis sélectionnez Non. Pour plus d'informations, consultez À propos de TDR Host Sensor Enforcement.

Pour plus d'informations sur les méthodes d'authentification des utilisateurs pour le L2TP, consultez À propos de l'Authentification des Utilisateurs Mobile VPN with L2TP.

Pour de plus amples informations concernant l'ajout d'utilisateurs Firebox-DB, consultez Définir un nouvel Utilisateur pour l'Authentification Firebox.

Pour de plus amples informations concernant l'ajout de groupes Firebox-DB, consultez Définir un nouveau Groupe pour l'Authentification Firebox.

Pour de plus amples informations concernant l'ajout d'utilisateurs et de groupes RADIUS, consultez Utiliser les Utilisateurs et Groupes dans les Stratégies.

Lorsque vous ajoutez un utilisateur ou un groupe et que vous sélectionnez Firebox-DB comme le serveur d'authentification, ceci n'ajoute pas automatiquement l'utilisateur ou le groupe à Firebox-DB. Vérifiez que tous les utilisateurs ou groupes que vous ajoutez qui utilisent l'authentification Firebox-DB sont aussi configurés dans les paramètres d'authentification Firebox. Pour plus d'informations, consultez Configurer Votre Firebox en tant que Serveur d'Authentification.

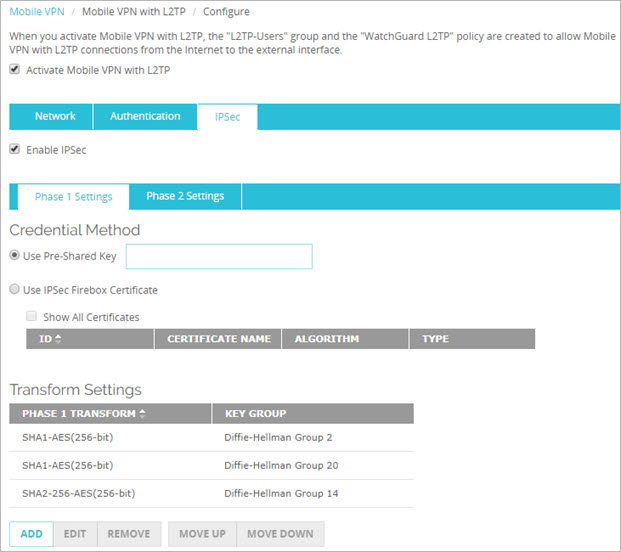

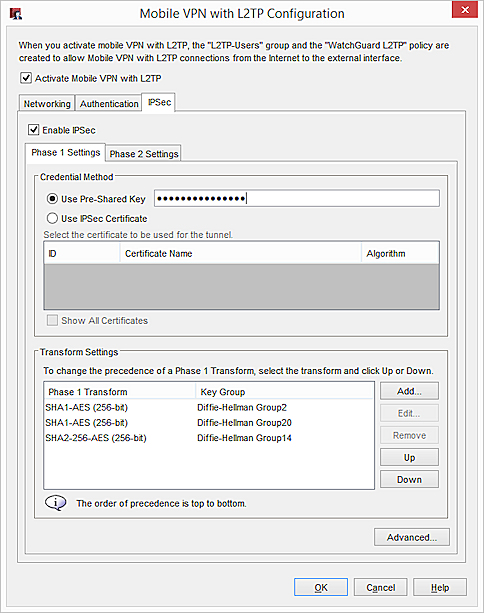

Modifier les paramètres L2TP IPSec

Mobile VPN with L2TP peut fonctionner avec ou sans l'IPSec activé. L2TP avec IPSec assure un chiffrement et une authentification forts. Le L2TP sans IPSec ne garantit pas une authentification et un chiffrement forts. Nous vous conseillons de ne pas désactiver IPSec dans la configuration Mobile VPN with L2TP.

Lorsque vous activez Mobile VPN with L2TP, IPSec est activé par défaut. Le seul paramètre IPSec que vous devez configurer est la méthode d'informations d'identification pour l'authentification. Les autres paramètres IPSec de Phase 1 sont définis à leur valeur par défaut. Les paramètres par défaut d'IPSec de Phase 1 et Phase 2 pour Mobile VPN with L2TP sont similaires aux paramètres par défaut de Phase 1 et Phase 2 dans un réseau Branch Office VPN. Vous pouvez les modifier pour les faire correspondre aux paramètres IPSec des clients L2TP que vous utilisez. Les paramètres IPSec des clients L2TP doivent correspondre aux paramètres dans la configuration Mobile VPN with L2TP.

Activer ou désactiver IPSec

- Sélectionnez l'onglet IPSec.

- Pour désactiver IPSec pour L2TP, décochez la case Activer IPSec.

Pour activer IPSec pour L2TP, cochez la case Activer IPSec.

Configurer les paramètres IPSec de Phase 1

Lorsque IPSec est activé, vous devez configurer la méthode d'authentification de tunnel dans les paramètres IPSec de Phase 1. Vous pouvez configurer la méthode d'authentification de tunnel dans l'assistant WatchGuard L2TP Setup Wizard ou à partir de l'onglet IPSec.

- Sur la page Mobile VPN with L2TP, sélectionnez l'onglet IPSec.

- Sélectionnez l'onglet Paramètres de Phase 1.

- Sélectionnez une option pour l'authentification de tunnel IPSec. Deux options sont possibles :

Utiliser une clé pré-partagée

Entrez la clé partagée. Vous devez utiliser la même clé pré-partagée dans les paramètres IPSec sur les clients L2TP. La clé partagée peut comporter jusqu'à 79 caractères.

Utiliser

Sélectionnez le certificat à utiliser dans le tableau. Vous devez avoir déjà importé un certificat dans le Firebox pour pouvoir utiliser cette option.

Pour plus d'informations concernant les certificats IPSec, consultez Certificats pour l'Authentification des Tunnels Mobile VPN with L2TP.

La configuration L2TP IPSec par défaut contient trois jeux de transformations par défaut figurant dans la liste des Paramètres de Transformation :

- SHA-1, AES(256) et Groupe Diffie-Hellman 2

- SHA-1, AES(256) et Groupe Diffie-Hellman 20

- SHA2-256, AES(256) et Groupe Diffie-Hellman 14

Vous pouvez :

- Utiliser les jeux de transformations par défaut.

- Supprimez les jeux de transformations et remplacez-les par de nouveaux.

- Ajouter des transformations supplémentaires, comme expliqué dans Ajouter une transformation de Phase 1 de L2TP IPSec.

Dans la section Avancé, vous pouvez configurer les paramètres de Parcours NAT et de Détection DPD (Dead Peer Detection).

- Dans la boîte de dialogue Configuration de Mobile VPN with L2TP, sélectionnez l'onglet IPSec.

- Sélectionnez l'onglet Paramètres de Phase 1.

- Sélectionnez une option pour l'authentification de tunnel IPSec. Deux options sont possibles :

Utiliser une clé pré-partagée

Entrez la clé partagée. Vous devez utiliser la même clé pré-partagée dans les paramètres IPSec sur les clients L2TP. La clé partagée peut comporter jusqu'à 79 caractères.

Utiliser un certificat IPSec

Sélectionnez le certificat à utiliser dans le tableau. Vous devez avoir déjà importé un certificat dans le Firebox pour pouvoir utiliser cette option.

Pour plus d'informations concernant les certificats IPSec, consultez Certificats pour l'Authentification des Tunnels Mobile VPN with L2TP.

La configuration L2TP IPSec par défaut contient trois jeux de transformations par défaut figurant dans la liste des Paramètres de Transformation :

- SHA-1, AES(256) et Groupe Diffie-Hellman 2

- SHA-1, AES(256) et Groupe Diffie-Hellman 20

- SHA2-256, AES(256) et Groupe Diffie-Hellman 14

Vous pouvez :

- Utiliser les jeux de transformations par défaut.

- Supprimez les jeux de transformations et remplacez-les par de nouveaux.

- Ajoutez des transformations supplémentaires, comme indiqué à la rubrique Ajouter une Transformation L2TP IPSec de Phase 1.

Pour définir les paramètres avancés IPSec de Phase 1, cliquez sur Avancé.

Pour plus d'informations concernant les paramètres avancés de Phase 1, consultez Configurer les Paramètres Avancés de la Phase 1 de L2TP IPSec.

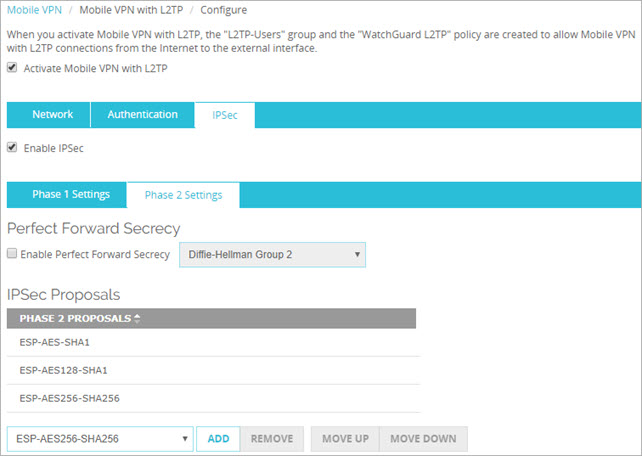

Configurer les paramètres IPSec de Phase 2

Les paramètres IPSec de Phase 2 comprennent les paramètres d'une association de sécurité (SA) définissant le mode de sécurisation des paquets de données lors de leur transmission entre deux endpoints. L'association de sécurité conserve toutes les informations nécessaires pour que Firebox sache comment traiter le trafic entre les endpoints. Les paramètres de l'association de sécurité peuvent comprendre les éléments suivants :

- algorithmes de chiffrement et d'authentification utilisés ;

- durée de vie de l'association de sécurité (en secondes ou en nombre d'octets, ou les deux) ;

- adresse IP du périphérique pour lequel l'association de sécurité est établie (à savoir le périphérique qui gère le chiffrement et le déchiffrement IPSec de l'autre côté du VPN, et non l'ordinateur situé derrière qui envoie ou reçoit du trafic) ;

- adresses IP source et de destination du trafic auquel l'association de sécurité s'applique ;

- sens du trafic auquel l'association de sécurité s'applique (il y a une association de sécurité pour chaque sens, c'est-à-dire pour le trafic entrant et pour le trafic sortant).

- Sur la page Mobile VPN with L2TP, sélectionnez l'onglet IPSec.

- Sélectionnez l'onglet Paramètres de phase 2.

- (Facultatif) Cochez la case Activer Perfect Forward Secrecy si vous souhaitez activer Perfect Forward Secrecy (PFS).

Le mode PFS offre une plus grande protection aux clés qui sont créées au cours d'une session. Les clés générées avec le mode PFS ne sont pas produites à partir d'une clé antérieure. Si une clé antérieure est compromise après une session, les clés de la nouvelle session sont sécurisées.

Le PFS est désactivé par défaut, car de nombreux clients L2TP ne le prennent pas en charge. Vérifiez que vos clients L2TP permettent le PFS avant de l'activer dans votre configuration Mobile VPN with L2TP.

- Si vous activez le mode PFS, sélectionnez le groupe Diffie-Hellman.

Pour plus d'informations sur les groupes Diffie-Hellman, consultez À propos des Groupes Diffie-Hellman.

- Configurez les propositions de Phase 2. La configuration L2TP IPSec comprend trois propositions IPSec de Phase 2 par défaut figurant dans la liste des Propositions IPSec. Vous pouvez :

- Utilisez les propositions par défaut.

- Supprimer les propositions par défaut et en ajouter de nouvelles.

- Ajouter des propositions supplémentaires, comme expliqué dans Ajouter une proposition de la Phase 2 de L2TP IPSec.

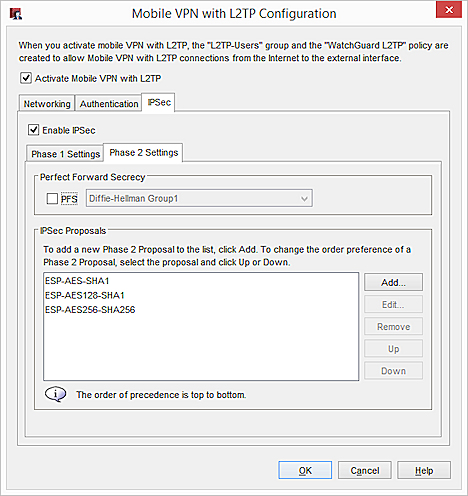

- Dans la boîte de dialogue Configuration de Mobile VPN with L2TP, sélectionnez l'onglet IPSec.

- Sélectionnez l'onglet Paramètres de phase 2.

- Activez la case à cocher PFS si vous souhaitez activer le Perfect Forward Secrecy (PFS).

Le mode PFS offre une plus grande protection aux clés qui sont créées au cours d'une session. Les clés générées avec le mode PFS ne sont pas produites à partir d'une clé antérieure. Si une clé antérieure est compromise après une session, les clés de la nouvelle session sont sécurisées.

Le PFS est désactivé par défaut, car de nombreux clients L2TP ne le prennent pas en charge. Vérifiez que vos clients L2TP permettent le PFS avant de l'activer dans votre configuration Mobile VPN with L2TP.

- Si vous activez le mode PFS, sélectionnez le groupe Diffie-Hellman.

Pour plus d'informations sur les groupes Diffie-Hellman, consultez À propos des Groupes Diffie-Hellman.

- Configurez les propositions de Phase 2. La configuration L2TP IPSec comprend trois propositions IPSec de Phase 2 par défaut figurant dans la liste des Propositions IPSec. Vous pouvez :

- Utilisez les propositions par défaut.

- Supprimer les propositions par défaut et en ajouter de nouvelles.

- Ajouter des propositions supplémentaires, comme expliqué dans Ajouter une proposition de la Phase 2 de L2TP IPSec.

Lorsque vous activez Mobile VPN with L2TP, Policy Manager crée automatiquement deux stratégies pour permettre le trafic. Pour plus d'informations, consultez À propos des Stratégies de L2TP.

Si les utilisateurs ne parviennent pas à se connecter au VPN ou aux ressources réseau, contrôlez les causes fréquentes suivantes :

- Paramètres DNS incorrects

- Stratégies désactivées ou supprimées

- Paramètres de groupe d'utilisateurs incorrects

- Chevauchement des pools d'adresses IP

- Paramètres de route incorrects