Proxy SMTP : Chiffrement TLS

Le protocole TLS (Transport Layer Security) assure une meilleure sécurité des données pour SMTP. Le protocole TLS assure la sécurité des communications sur Internet en permettant aux applications client et serveur de communiquer en évitant les interceptions et les falsifications, notamment concernant les messages. Le protocole TLS se base sur le protocole SSLv3, mais offre une meilleure sécurité des données.

Le Proxy SMTP prend en charge les modes TLS implicite et explicite. Pour de plus amples informations concernant les modes TLS implicite et explicite, consultez À propos de Transport Layer Security (TLS).

Dans l'action de proxy SMTP, les paramètres de Chiffrement STARTTLS concernent le mode TLS explicite et les paramètres TLS le mode TLS implicite

Pour de plus amples informations concernant la configuration du mode TLS implicite dans le proxy SMTP, consultez Proxy SMTP : TLS.

À propos du Chiffrement STARTTLS

Vous pouvez configurer le proxy SMTP de manière à utiliser le chiffrement TLS afin de traiter les e-mails envoyés par un serveur de messagerie client (l'expéditeur) à votre serveur SMTP (le destinataire). SMTP over TLS est une extension sécurisée du service SMTP permettant à un serveur et à un client SMTP d'utiliser le chiffrement TLS pour établir des communications privées et authentifiées. Pour le mode TLS explicite, il est généralement nécessaire d'utiliser les mots-clés STARTTLS. Les paramètres de chiffrement TLS du proxy SMTP présentent deux sections configurables : situations lors desquelles le chiffrement doit être utilisé (canal expéditeur ou destinataire) et mode de chiffrement du trafic (protocole SSL ou TLS et type de certificat). Vous pouvez utiliser ces paramètres pour spécifier les paramètres de chiffrement du trafic entrant (e-mail de l'expéditeur), du trafic émanant de votre serveur SMTP (le destinataire), ou les deux.

ESMTP est nécessaire pour le chiffrement TLS explicite. Si vous désactivez ESMTP dans l'action de proxy SMTP, le chiffrement STARTTLS est automatiquement désactivé dans l'action de proxy. Pour plus d'informations, consultez Proxy SMTP : Paramètres ESMTP.

À propos du Chiffrement STARTTLS SMTP de Fireware v12.1.x et des Versions Antérieures

Dans Fireware v12.1.x, vous configurez les paramètres TLS pour l'inspection du contenu SMTP explicite dans l'action de proxy SMTP et non dans un profil TLS. Si vous utilisez Policy Manager v12.2 ou une version ultérieure pour gérer un Firebox exécutant une version de Fireware ne prenant pas en charge les profils TLS pour le proxy SMTP, vous pouvez configurer les paramètres d'inspection du contenu dans un profil TLS dans Policy Manager. Lorsque vous enregistrez la configuration sur le Firebox ou utilisez la commande Fichier > Enregistrer > Comme la Version pour enregistrer la configuration dans une version antérieure de Fireware, Policy Manager modifie automatiquement la configuration de manière à la rendre compatible avec la version antérieure de Fireware.

A Propos des Certificats de Chiffrement TLS

Lorsque l'inspection de contenu est activée, l'action de proxy utilise un certificat lorsqu'elle rechiffre le trafic suite à l'inspection.

- Pour le trafic entrant, l'action de proxy utilise le certificat de Serveur Proxy par défaut.

- Pour le trafic sortant, l'action de proxy utilise le certificat d'Autorité Proxy.

Pour plus d'informations concernant ces certificats, consultez À propos des Certificats.

À propos des règles de chiffrement

Après avoir activé le chiffrement TLS pour votre action de proxy SMTP, vous ajoutez des règles pour indiquer les domaines de l'expéditeur et du destinataire, ainsi que les informations de chiffrement requises pour chacun des domaines. Lorsque vous ajoutez des règles à la liste Règles de chiffrement, ces dernières sont évaluées dans l'ordre, de la première à la dernière règle figurant dans la liste. Veillez à mettre vos règles dans l'ordre qui offre le plus de souplesse. Par exemple, si vous avez plusieurs domaines pour le serveur SMTP, mettez la règle pour votre serveur SMTP principal en début de liste, et les règles pour les serveurs SMTP de secours plus bas dans la liste.

Lorsque vous ajoutez des règles de chiffrement, vous pouvez créer des règles pour des domaines de l'expéditeur et du destinataire spécifiques. Vous avez également la possibilité d'utiliser un caractère générique (*) pour créer une règle globale, s'appliquant au domaine de l'expéditeur comme à celui du destinataire. Vous pouvez spécifier les règles de chiffrement pour le canal de l'expéditeur, pour le canal du destinataire, ou pour les deux. Cela vous permet de définir différentes règles de chiffrement pour des domaines spécifiques qui envoient des e-mails vers votre serveur SMTP. Chaque règle de chiffrement ne doit pas dépasser 200 octets.

Chiffrement de l'expéditeur

- Requis — Le serveur SMTP de l'expéditeur doit négocier le chiffrement avec le Firebox.

- Aucun — Le Firebox ne négocie pas de chiffrement avec les serveurs SMTP de l'expéditeur.

- Facultatif — Le serveur SMTP de l'expéditeur peut négocier le chiffrement avec le serveur SMTP du destinataire. Le chiffrement TLS dépend des possibilités de chiffrement et des paramètres du serveur SMTP du destinataire.

Chiffrement du destinataire

- Requis — Le Firebox doit négocier le chiffrement avec le serveur SMTP du destinataire.

- Aucun — Le Firebox ne négocie pas de chiffrement avec le serveur SMTP du destinataire.

- Préféré — Le Firebox tente de négocier le chiffrement avec le serveur SMTP du destinataire.

- Autorisé — Le Firebox utilise le comportement du serveur SMTP de l'expéditeur pour négocier le chiffrement avec le serveur SMTP du destinataire.

Si vous ne souhaitez pas ajouter de règles pour plusieurs domaines, vous pouvez définir le Chiffrement de l'expéditeur sur Facultatif, le Chiffrement du destinataire sur Préféré, et utiliser le caractère générique (*) pour les informations relatives au domaine. Avec ces paramètres de chiffrement, la plupart des e-mails sont envoyés en toute sécurité vers votre serveur SMTP.

Si vos utilisateurs se connectent à votre réseau via une connexion Internet publique, WatchGuard vous recommande de sélectionner Requis pour le paramètre Chiffrement de l'Expéditeur. Si votre serveur SMTP ne prend pas en charge le chiffrement, WatchGuard vous recommande de sélectionner Facultatif afin que les e-mails non chiffrés puissent être acceptés.

Si vos utilisateurs envoient des e-mails vers votre serveur SMTP via le réseau intranet protégé de votre société, vous disposez d'une plus grande souplesse en définissant Chiffrement de l'expéditeur sur Facultatif et Chiffrement du destinataire sur Aucun.

Si vous ajoutez une règle qui nécessite en permanence que le trafic d'un domaine de l'expéditeur soit chiffré, vous pouvez également indiquer qu'un protocole TLS doit être utilisé pour le destinataire, pour l'expéditeur et pour les informations du corps de l'e-mail.

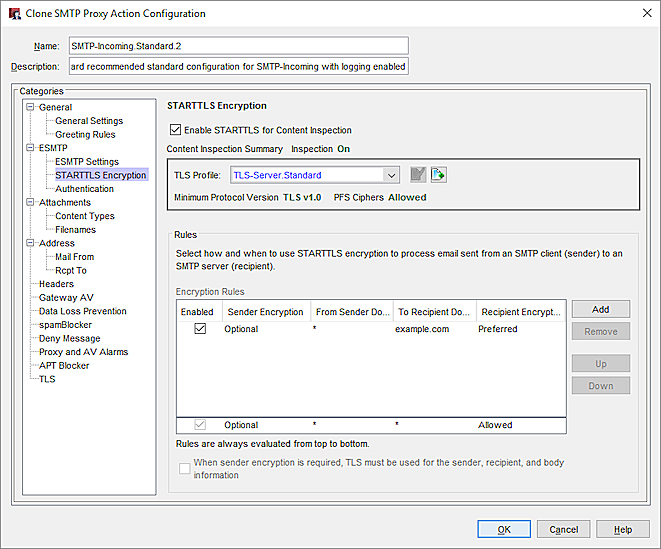

Configurer les Paramètres de Chiffrement STARTTLS

Pour activer le chiffrement TLS et configurer les règles d'une action de proxy SMTP, procédez comme suit :

- Dans les paramètres de l'action de proxy SMTP, sélectionnez ESMTP > Chiffrement STARTTLS.

Configuration du chiffrement TLS de l'action de proxy SMTP dans Fireware Web UI

Configuration du chiffrement TLS de l'action de proxy SMTP dans Policy Manager

- Cochez la case Activer STARTTLS pour l'Inspection du Contenu.

- Dans la liste déroulante Profil TLS, sélectionnez le profil TLS à utiliser.

Les paramètres du profil sélectionné s'affichent dans la section Résumé de l'Inspection de Contenu. - Pour modifier le profil TLS dans Fireware Web UI, cliquez sur Modifier. Pour modifier le profil TLS dans Policy Manager, cliquez sur

. Les profils TLS prédéfinis ne sont pas modifiables. Pour modifier les paramètres TLS prédéfinis, cliquez sur Cloner pour créer une copie modifiable du profil TLS.

. Les profils TLS prédéfinis ne sont pas modifiables. Pour modifier les paramètres TLS prédéfinis, cliquez sur Cloner pour créer une copie modifiable du profil TLS. - Configurez les paramètres du Profil TLS en fonction des besoins de votre réseau. Pour plus d'informations, consultez Configurer les Profils TLS.

- Pour ajouter des règles de chiffrement, dans la section Règles, cliquez sur Ajouter.

Une nouvelle règle de chiffrement apparaît dans la liste Règles de chiffrement. - Dans la zone de texte Vers le Domaine du Destinataire, saisissez le nom de domaine de votre serveur SMTP puis appuyez sur la touche Entrée.

- Pour spécifier le domaine depuis lequel le trafic du client peut provenir, double-cliquez sur la valeur par défaut (*) dans la colonne À Partir du Domaine de l'Expéditeur, saisissez une nouvelle valeur dans la zone de texte puis appuyez sur la touche Entrée.

Pour autoriser le trafic provenant de n'importe quel domaine, conservez la valeur par défaut (*). - Pour modifier l'option Chiffrement du Destinataire, cliquez sur le paramètre par défaut (Préféré) puis sélectionnez une option dans la liste déroulante.

- Pour modifier l'option Chiffrement de l'Expéditeur, cliquez sur le paramètre par défaut (Éventuellement Chiffré) puis sélectionnez une option dans la liste déroulante.

- Pour modifier l'ordre d'application des règles, sélectionnez une règle dans la liste Règles de chiffrement et cliquez sur Haut ou sur Bas.

- Pour désactiver une règle figurant dans la liste, décochez la case Activé pour cette règle.

- Pour supprimer une règle figurant dans la liste, cliquez sur Supprimer.

- Pour que le protocole TLS soit utilisé pour le trafic de l'expéditeur chiffré, cochez la case Lorsque le chiffrement de l'expéditeur est requis, TLS doit être utilisé pour l'expéditeur, le destinataire et les informations du corps du message.

Cette option est proposée uniquement si vous configurez une règle avec le paramètre Chiffrement de l'expéditeur défini sur Toujours chiffré.

Pour plus d'informations sur les règles d'action de proxy, voir Ajouter, Modifier ou Supprimer des Règles. - Pour modifier les paramètres d'une autre catégorie dans cette action de proxy, reportez-vous à la rubrique dédiée à cette catégorie.

- Enregistrez la configuration.

Si vous avez modifié une action de proxy prédéfinie, vous devrez cloner (copier) vos paramètres sur une nouvelle action au moment d'enregistrer les modifications.

Pour plus d'informations sur les actions de proxy prédéfinies, voir À propos des Actions de Proxy.