Terminal Services Agent をインストールおよび構成する

ターミナルサーバーまたは Citrix サーバー へ接続する複数のユーザーが、ネットワークやインターネットに接続する場合、ユーザー名またはグループメンバーシップに基づく各ユーザーから個別のトラフィックフローをコントロールすることが難しくなります。これは、1 人のユーザーが Firebox を認証し、デバイスがターミナルサーバーまたは Citrix サーバーの IP アドレスへユーザーをマップするためです。次に、別のユーザーがターミナルサーバーまたは Citrix サーバー IP アドレスからトラフィックを送信する場合、認証された最初のユーザーからこのトラフィックが送信された Firebox へ表示されます。Firebox では、ターミナルサーバまたは Citrix サーバーへ同時にログオンしている数名のユーザーのうち、特定のトラフィックを誰が生成したかを識別する方法はありません。

ユーザーが正しく認識されているか確認するには、以下のようにします:

- ターミナルサーバー (2012 以降) または Citrix サーバーに WatchGuard Terminal Services Agent をインストールします。

オペレーティング システムの互換性については、Firebox 上の Fireware のファームウェア バージョンのリリース ノートを参照してください。 - ポート 4100 の認証ポータルへユーザーを認証するように Firebox を構成します。

- Firebox 構成ファイルの Terminal Services 設定を有効にします。

これらの構成設定を完了後、各ターミナルサーバーまたは Citrix サーバーユーザーが Firebox に認証する場合、デバイスはログインする各ユーザーのユーザーセッション ID を Terminal Services Agent (TO Agent) に送信します。Terminal Services Agent は、TO (トラフィック所有者) エージェントとしても知られています。Terminal Services Agent をインストールおよび構成する は個別のユーザー (トラフィック所有者) が生成するトラフィックを監視し、ターミナルサーバーまたは Citrix サーバークライアントが生成した各トラフィックフローのデバイスへユーザーセッションをレポートします。デバイスは、各ユーザーを正しく識別し、ユーザーまたはグループ名に基づき、各ユーザーのトラフィックへ正しいセキュリティポリシーを適用することができるようになります。

Firebox がポート 4100 のユーザーを認証できるようにする方法については、次を参照してください:Firebox を認証サーバーとして構成する、WatchGuard 認証 (WG-Auth) ポリシーについて。

Terminal Services Agent を使用する場合、Firebox は、認証されたトラフィックのみにユーザー名またはグループ名に基づくポリシーを行使することができます。トラフィックがセッションID 情報なしにデバイスに送信されると、デバイスは、IP アドレスへマップされたユーザー名がないその他のトラフィックの管理と同様の方法でトラフィックを管理します。構成ファイル内に、その IP アドレスからのトラフィックを処理することができるポリシーがある場合、デバイスはそのポリシーをトラフィック処理に使用します。トラフィックのソース IP アドレスに一致するポリシーがない場合、デバイスは、トラフィックを処理するための 未処理のパケット 規則を使用します。

未処理のパケットの設定を構成する方法についての詳細は、次を参照してください:未処理のパケットについて。

Terminal Services Agent を使用する場合、Firebox は自動的に認証ポータルへユーザーをリダイレクトすることはできません。

Firebox にターミナルサーバーまたは Citrix サーバーからのシステムに関連するトラフィックを正しく処理させるには、Terminal Services Agent が、Terminal Services Agent の一部の バックエンドサービス という特別のユーザー アカウントを使用します。Terminal Services Agent は、バックエンドサービスユーザー アカウントでシステムプロセス (ユーザートラフィックの代わりに) が生成するトラフィックを識別します。Firebox 構成内で 認証ユーザーとグループ リストへこのユーザーを追加し、次にそれをサーバーへ/からのトラフィックを認証するポリシーで使用します。たとえば、デフォルト送信ポリシーと同じになるカスタム パケット フィルタ ポリシーを追加することができます。TCP-UDP プロトコルを使用し、バックエンドサービス ユーザー アカウントから Any-External へトラフィックを許可するようポリシーを構成します。

Fireware v11.11.2 以降では、Firebox の Terminal Services グローバル認証設定で Terminal Services を有効化すると、バックエンドサービス ユーザー アカウントが自動的に追加されます。Fireware の旧バージョンを使用している場合は、このユーザーを手動で追加する必要があります。Firebox 構成へバックエンドサービスユーザー アカウントを追加する方法の詳細については、次を参照してください:ユーザーおよびグループをポリシーで使用する。必ず、認証サーバー ドロップダウン リストから Any を選択してください。

ポリシーの追加方法については、次を参照してください:構成にポリシーを追加する。

必ず、ターミナルサーバーまたはCitrix サーバーのアップデートが、システム、ローカルサービス、ネットワークサービスユーザー アカウントで実行されるよう予定してください。Terminal Services Agent が、バックエンドサービス アカウントとしてユーザー アカウントを認識し、トラフィックを許可します。別のユーザー アカウントとして実行するようアップデートを予約するには、アップデートを受け取るようサーバーのアプリケーションポータルへ手動で認証する必要があります。ユーザーが認証ポータルへ認証されないと、トラフィックは許可されず、サーバーはアップデートを受け取りません。

Terminal Services Agent は、ICMP、NetBIOS、 または DNS トラフィックをコントロールすることはできません。また、Firebox 認証用のポート 4100 へトラフィックをコンロトールすることもできません。このトラフィックを制御するには、Firebox 構成ファイルに特定のポリシーを追加し、トラフィックを許可する必要があります。

Terminal Services のサポートは、Firebox がブリッジ モードになっているか、アクティブ/アクティブ FireCluster のメンバーである場合は利用できません。

Terminal Services 用シングル サインオンについて

WatchGuard ターミナル サービス ソリューションは、Terminal Services Agent のシングル サインオンもサポートします。ユーザーがドメインにログインすると、Terminal Services Agent が Windows ユーザー ログオン イベントからユーザー情報 (ユーザー認証、ユーザーグループ、およびドメイン名) を収集して Firebox に送信します。その後、デバイスがユーザーの認証セッションを作成して、 Terminal Services Agent にユーザー セッション ID を送信します。このため、ユーザーは認証ポータルへの認証を手動で行う必要はありません。ユーザーがログオフすると、Terminal Services Agent はログオフ情報をデバイスに自動的に送信し、デバイスはユーザーの認証済みセッションを終了します。

Terminal Services Agent のシングル サインオン オプションは、WatchGuard シングル サインオン オプション コンポーネント (SSO Agent、SSO Client、Event Log Monitor、Exchange Monitor) のいずれも使用しません。Terminal Services Agent にシングル サインオン オプションを使用する WatchGuard シングル サインオン コンポーネントのいずれもインストールする必要はありません。

Terminal Services シングル サインオンにより、ユーザーは一度ログインすると追加の認証手順を踏まなくてもネットワークに自動的にアクセスできます。Terminal Services にシングル サインオンを行うと、認証ポータルに対して手動で認証を行う必要がなくなります。ただし、Terminal Services を経由してログインしたユーザーは、異なるユーザー認証によって手動で認証を行うことができます。手動認証は、常にTerminal Services Agent のシングル サインオン認証を上書きします。

Terminal Services Agent は WatchGuard シングル サインオン ソリューション コンポーネントと相互作用がありませんが、WatchGuard シングル サインオン ソリューションおよび Terminal Services Agent を使用しない場合、WatchGuard は Terminal Services Agent と使用するターミナルサーバを SSO 例外リストに追加することを推奨します。詳細については、次のトピックの SSO 例外の定義 セクションを参照してください:Firebox で Active Directory SSO を有効化する。

開始する前に

ターミナルサーバまたは Citrix サーバーに Terminal Services Agent をインストールする前に、以下の事項を確認してください。

- サーバー オペレーティング システムは Windows Server 2012 以降である

- Terminal Services またはリモート デスクトップ サービスがサーバー上で有効になっている

- ポート 4131 ~ 4134 が開いている

Terminal Services Agent のインストール

32 ビットまたは 64 ビットオペレーティングシステムのターミナルサーバーまたは Citrix サーバーで Terminal Services Agent をインストールすることができます。両方のオペレーティングシステム用に 1 つのバージョンの Terminal Services Agent のインストーラがあります。

サーバーの Terminal Services Agent をインストールするには以下のようにします。

- WatchGuard ソフトウェア ダウンロード センター にアクセスします。

- Firebox のソフトウェア ダウンロード ページを見つけます。

- Terminal Services Agent インストーラの最新版をダウンロードして、Terminal Services または Citrix サーバーをインストールしているサーバーへコピーします。

- インストーラを開始します。

TO Agent ウィザードが表示されます。 - 次へ をクリックしてウィザードを起動します。

- ウィザードを完了してサーバーに Terminal Services Agent をインストールします。

- ターミナルサーバーまたは Citrix サーバーを再起動します。

Terminal Services Agent の構成

ターミナルサーバまたは Citrix サーバーに Terminal Services Agent をインストールした後、TO Setting Tool を使用して Terminal Services Agent の設定を構成することができます。

- スタート > すべてのプログラム > WatchGuard > TO Agent > ツールの設定 を選択します。

TO Agent 設定 ダイアログ ボックスが表示され、 宛例外リスト タブが選択されています。

- Terminal Services Agent の設定を構成するには、次のセクションの指示に従ってください。

- 閉じる をクリックします。

宛先例外リストの管理

Terminal Services Agent は Firebox が制御しないトラフィックを監視する必要がないため、Terminal Services Agent による監視が必要ないトラフィックに対して 1 つ以上の宛先 IPアドレスまたは宛先 IP アドレスの範囲を指定することができます。これは通常、ユーザー アカウントを含まないトラフィック (認証ポリシーが適用されないトラフィック)、ネットワーク イントラネット内のトラフィック、ネットワーク上のプリンタへのトラフィックなど、Firebox を通過しないトラフィックです。

Terminal Services Agent による監視が必要ないトラフィックは宛先を追加、編集、削除することができます。

宛先を追加するには:

- 宛先例外リスト タブを選択します。

- 追加 をクリックします。

送信先例外の追加 ダイアログ ボックスが表示されます。

- 種類の選択 ドロップダウン リストからオプションを選択します。

- ホスト IP アドレス

- ネットワーク IP アドレス

- IP アドレス範囲

- ホスト IP アドレス を選択する場合は、例外の IP アドレス を入力します。

ネットワーク IP アドレス を選択する場合は、例外用の ネットワーク アドレス と マスク を入力します。

IP アドレス範囲 を選択する場合は、 例外用の 範囲の開始 IP アドレスと 範囲の終了 IPアドレスを入力します。 - 追加 をクリックします。

送信先例外 リスト内で指定した情報が表示されます。 - 複数のアドレスを 宛先例外リスト に追加するには、手順 4 ~ 7 を繰り返します。

リスト内の宛先を編集するには:

- 宛先例外リスト から、宛先を選択します。

- 編集 をクリックします。

宛先例外 ダイアログ ボックスが表示されます。 - 宛先の詳細を更新します。

- OK をクリックします。

リストから宛先を削除するには:

- 宛先例外リスト から、宛先を選択します。

- 削除 をクリックします。

選択したアドレスがリストから削除されます。

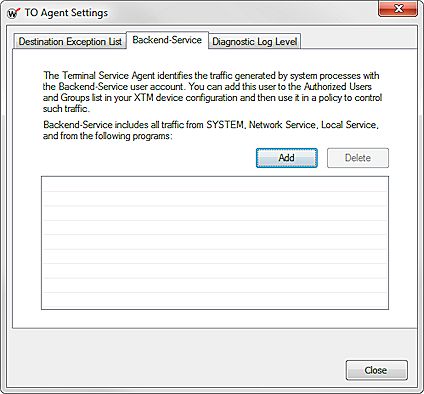

バックエンドサービス ユーザー アカウントのプログラム」を指定する

Terminal Services Agent では、システム プロセスが生成するトラフィックをバックエンドサービス ユーザー アカウントで識別します。既定では、システム、ネットワークサービス、およびローカル サービス プログラムからのトラフィックが含まれています。また、Terminal Services Agent でバックエンドサービス アカウントに関連付ける、EXE のファイル拡張子を持つ他のプログラムを指定してファイアウォールの通過を許可することもできます。たとえば、clamwin.exe、SoftwareUpdate.exe、Safari.exe、ieexplore.exe などです。

バックエンドサービスのユーザー アカウントは Terminal Services Agent の一部です。このユーザー アカウントを作成する必要はありません。

Terminal Services Agent でバックエンドサービス ユーザー アカウントに関連付けるプログラムを指定するには:

- バックエンドサービス タブを選択します。

- 追加 をクリックします。

開く ダイアログ ボックスが表示されます。 - EXE の拡張子を持つプログラムを参照して選択します。

プログラムのパスが バックエンドサービス リストに表示されます。 - バックエンドサービス リストからプログラムを削除するには、プログラムを選択して、削除 をクリックします。

プログラムのパスがリストから削除されます。

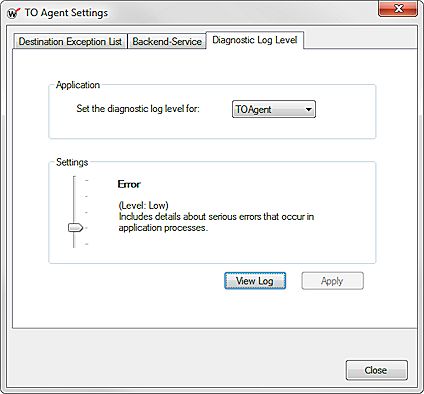

診断ログ レベルの設定とログ メッセージの閲覧

Terminal Services Agent (TO Agent) と TO Set Tool アプリケーションの診断ログ レベルを構成することができます。各アプリケーションで生成されるログ メッセージはテキスト ファイルに保存されます。

ログ ファイルのサイズは 10MB までに制限されています。ログ ファイルが最大サイズである 10MB に達すると、約 1MB ほどのサイズの GZIP フォーマットに圧縮されて、アーカイブ フォルダに移動されますが、これは TO Agent のインスタンスの \LOGS ディレクトリのサブフォルダです。アーカイブ フォルダには最大 30 の圧縮ファイルが入ります。上限の 30 ファイルに達して、フォルダに新しい GZIP ファイルが追加されると、最も古い GZIP ファイルが削除されて新しいファイルのスペースが作られます。

TO Agent または TO Setting Tool で生成されるログ メッセージを表示するには、診断ログ レベル タブから各アプリケーションのログ ファイルを開きます。

- 診断ログ レベル タブを選択します。

- 診断ログ レベルを設定するアプリケーション ドロップダウン リストから、アプリケーションを選択します。

- TOAgent (これは Terminal Services Agent です。)

- TO Set Tool

- 設定スライダーを動かして、選択したアプリケーションの診断ログ レベルを設定します。

- 選択したアプリケーションで利用できるログ ファイルを表示するには、ログの閲覧 をクリックします。

選択したアプリケーションで利用できるログ メッセージが記載されたテキスト ファイルが開きます。 - 別のアプリケーションでの設定の構成、およびログ メッセージを参照するには、手順 2 ~ 4 を繰り返します。

Firebox に対して Terminal Services 構成を行う詳しい手順については、次を参照してください:Terminal Services 設定を構成する。