ユーザーおよびグループをポリシーで使用する

Firebox 構成ファイルでポリシーを作成する際は、指定されたユーザーおよびグループ名を使用できます。たとえば、認証されたユーザーのみに接続を許可するポリシーを定義できます。または、ポリシーの接続を特定のユーザーに制限することができます。

Firebox でポリシーによりトラフィックが許可されている場合のみ、認証されたユーザーは Firebox を通じてトラフィックを送信することができます。

Firebox 認証対象としてユーザーとグループを定義する

認証サーバーとして Firebox を使用している場合は、Firebox で認証を受けるユーザーとグループを指定することができます。これらのユーザーとグループを定義する方法については、Firebox の認証に新規ユーザーを定義する と Firebox の認証に新規グループを定義する を参照してください。

サードパーティの認証でユーザーとグループを定義する

Firebox 構成ファイルで、ユーザーとグループがサードパーティ認証を使用するよう定義できます。グループを作成し、認証用の Active Directory ドメインを複数使用する場合、認証を使用するグループ内に入れたいユーザーのドメインを特定する必要があります。

個々のユーザーとユーザーグループの場合、ログイン制限を有効化にすることもできます。ユーザーまたはグループの同時ログイン数を無制限に有効化すると、複数のユーザーまたはグループのメンバーに、1つの認証サーバーに対して同じユーザー認証情報で同時に認証することを許可します。これは、ゲスト アカウントや実験環境で役立ちます。2 人目のユーザーが同じユーザー認証情報を使用してログインしたとき、ユーザー認証情報で認証した 1 人目のユーザーが自動的にログアウトされます。ユーザーとグループのログイン制限で選択することができるその他のオプションは、ユーザーまたはグループのメンバーを単一の認証セッションに制限することです。このオプションを選択した場合、ユーザーは同じ認証情報を使用して 1 つの認証サーバーに別の IP アドレスからログインできません。すでに認証されているユーザーが再度認証しようとした場合に、追加のセッションが認証された際に 1 人目のセッションを終了するか、または追加のセッションを拒否するかを選択します。

Active Directory Server のユーザー名およびグループ名では大文字と小文字が区別されます。ユーザーまたはグループを Firebox に追加する場合、ユーザーまたはグループ名は、大文字小文字が、Active Directory Server で使用されている名前と同じである必要があります。

Active Directory Authentication を使用し、ユーザーのグループ メンバーシップが Mobile VPN ポリシーに一致しない場合、暗号解除されたトラフィックがポリシーに一致しない ことを伝えるエラー メッセージが表示される可能性があります。このエラー メッセージが表示された場合、ユーザーが Mobile VPN グループと同じ名前のグループに属するかを確認します。

Firebox 構成に新しいグループを追加した際にすでにユーザーがログインしてた場合、そのユーザーが次に Firebox にログインするまでユーザーはグループには関連付けられません。

Mobile VPN ユーザーの同時ユーザー セッションを制限するには、Mobile VPN with IKEv2 と Firebox-DB ユーザー アカウントを使用する必要があります。サードパーティの認証サーバーのアカウントを持つ Mobile VPN with IKEv2 ユーザーに対しては、同時ユーザー セッションを制限することはできません。Firebox-DB アカウントまたはサードパーティの認証サーバーのアカウントを持つ Mobile VPN with L2TP、Mobile VPN with SSL、または Mobile VPN with IPSec ユーザーに対しては、同時ユーザー セッションを制限することはできません。

- システム上のすべてのユーザー アカウントが含まれるグループを、サードパーティの認証サーバー上に作成します。

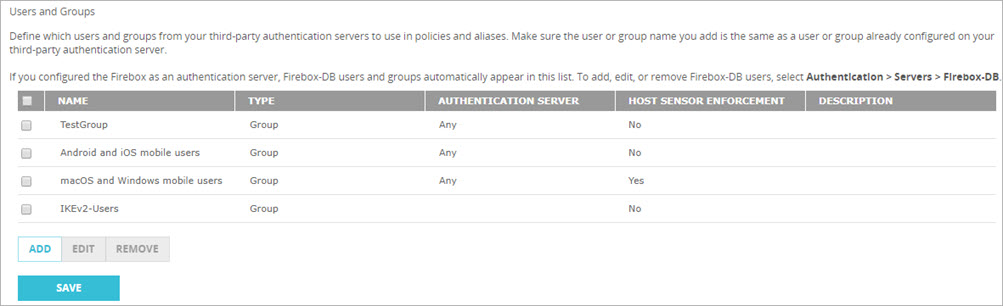

- 認証 > ユーザーおよびグループ の順に選択します。

ユーザーおよびグループ ページが表示されます。

- 追加 をクリックします。

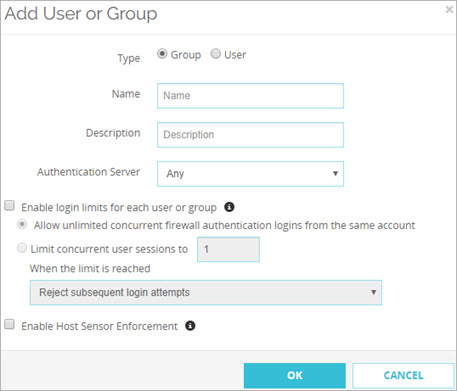

ユーザーまたはグループを追加する ダイアログ ボックスが表示されます。

- 種類 オプションで、グループ または ユーザー を選択します。

- 名前 テキスト ボックスにグループまたはユーザーの名前を入力します。名前は認証サーバー上のグループまたはユーザーの名前と同じである必要があります。

ユーザーまたはグループ名は大文字と小文字が区別されるので、認証サーバーで使用される大文字と小文字と一致する必要があります。 - (任意) 説明 テキスト ボックスに、新しいユーザーの説明を入力します。

- 認証サーバー ドロップダウン リストから、ユーザーまたはグループが存在する認証サーバーを選択します。

- (任意) ログインの制限を有効化するには、各ユーザーまたはグループのログイン制限を有効化 チェックボックスを選択して、次のセクションの手順に従ってオプションを選択します。

- (任意) Fireware v12.5.4 以降では、Host Sensor Enforcement を有効にする ことができます。詳細については、TDR Host Sensor Enforcement について を参照してください。

- 追加 をクリックします。

- システム上のすべてのユーザー アカウントが含まれるグループを、サードパーティの認証サーバー上に作成します。

- 設定 > 認証 > ユーザーおよびグループ の順にクリックします。

ユーザーとグループ ダイアログ ボックスが表示されます。

- 追加 をクリックします。

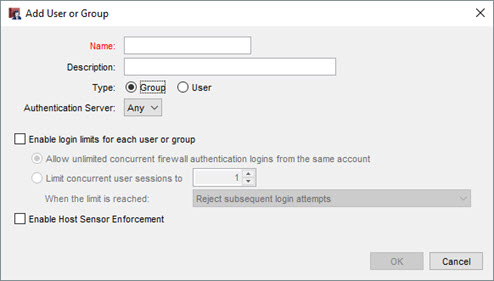

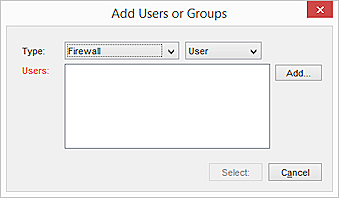

ユーザーまたはグループを追加する ダイアログ ボックスが表示されます。

- 種類 オプションで、グループ または ユーザー を選択します。

- 認証サーバー上に作成されたユーザーまたはグループ名を入力します。

ユーザーまたはグループ名は大文字と小文字が区別されるので、認証サーバーで使用される大文字と小文字と一致する必要があります。 - (任意) ユーザーまたはグループの説明を入力します。

- 認証サーバードロップダウン リストから、認証サーバーを選択します。

RADIUS (RADIUS または VACMAN Middleware Server 経由の認証) または 任意 (その他のサーバー経由の認証) を選択します。Active Directory Authentication では、このユーザーまたはグループで使用する指定ドメインを選択します。

- (任意) ログインの制限を有効化するには、各ユーザーまたはグループのログイン制限を有効化 チェックボックスを選択して、次のセクションの手順に従ってオプションを選択します。

- (任意) Fireware v12.5.4 以降では、Host Sensor Enforcement を有効にする ことができます。詳細については、TDR Host Sensor Enforcement について を参照してください。

- OK をクリックします。

無制限同時ログイン セッションを許可する

複数のユーザーが 1 つの認証サーバーに、同じユーザー認証情報を使用して同時に認証することを許可します。これは、ゲスト アカウントや実験環境で役立ちます。2 人目のユーザーが同じユーザー認証情報を使用してログインしたとき、ユーザー認証情報で認証した 1 人目のユーザーが自動的にログアウトされます。この機能を無効にすると、ユーザーは、認証サーバーに 同時に2回以上認証されません。

ユーザーに対して無制限同時ログインセッションを許可するには以下の手順を実行します:

- 各ユーザーまたはグループのログイン制限を有効化 チェックボックスを選択します。

- 同一アカウントから無制限のファイアウォール認証ログインの同時実行を許可 を選択します。

ログイン セッションの制限

ユーザーを特定の認証済みセッション数に制限することができます。このオプションを選択すると、異なった IP アドレスから 1 つの認証サーバーにログインするのに同じユーザー認証情報をユーザーが使う回数を指定できます。すでに認証されているユーザーが再度認証しようとした場合に、追加のセッションが認証された際に 1 人目のセッションを終了するか、または追加のセッションを拒否するかを選択します。

ログイン セッションの制限は、グローバル、グループおよびユーザー レベルで構成できます。

- ユーザー設定はグループやグローバル設定よりも優先されます。

- ユーザーのログイン セッション制限が構成されておらず、グループ設定が構成されている場合は、後者が優先されます。

- ユーザーが複数のグループに属している場合、そのユーザーのグループ リストにおける最初のグループの設定が優先されます。

- ユーザーまたはグループ ログイン セッション制限が構成されていない場合、グローバル設定が使用されます。

ユーザーのログインセッション数を制限するには以下の手順を実行します:

- 各ユーザーまたはグループのログイン制限を有効化 チェックボックスを選択します。

- 同時ユーザー セッションを以下に制限 を選択します。

- テキスト ボックスで、許可する同時ユーザー セッションの数を入力または選択します。

- ドロップダウン リストからオプションを選択します。

- 後続のログイン試行を拒否

- 後続のログイン試行を許可し、初回セッションをログオフ。

ユーザーおよびグループをポリシー定義へ追加する

Policy Definition で使用したい任意のユーザーまたはグループを、ユーザーとして追加する必要があります。Firebox 認証対象として作成するすべてのユーザーおよびグループと、すべての Mobile VPN ユーザーは、ユーザーおよびグループ ダイアログ ボックス上のユーザーおよびグループのリストに自動的に追加されます。上記のステップによって、サードパーティの認証サーバー上の任意のユーザーまたはグループを、ユーザーおよびグループのリストに追加できます。その後、ポリシー構成にユーザーおよびグループを追加できるようになります。

- ファイアウォール > ファイアウォール ポリシー の順に選択します。

ファイアウォール ポリシー ページが表示されます。 - リストからポリシーを選択し、アクション > ポリシーの編集 をクリックします。

または、ポリシーをダブルクリックします。

ポリシーの構成 ページが表示されます。 - 送信元リストの下の 追加 をクリックします。

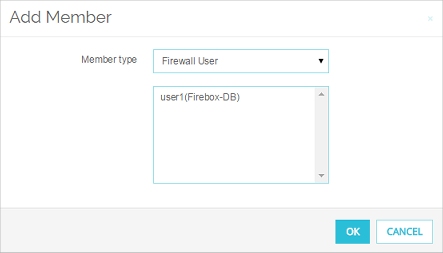

メンバーを追加する ダイアログ ボックスが表示されます。 - メンバーの種類 ドロップダウン リストから、ファイアウォール ユーザー を選択します。

利用可能なユーザーのリストが表示されます。

ユーザーまたはグループが グループ リスト内に表示されない場合、 Firebox の認証に新規ユーザーを定義する、Firebox の認証に新規グループを定義する、または以前の サードパーティの認証でユーザーとグループを定義する 手順を参照し、ユーザーまたはグループを追加します。

- ユーザーを選択し、OK をクリックします。

- ファイアウォール タブを選択します。

- ポリシーをダブルクリックします。

ポリシー プロパティの編集 ダイアログ ボックスが表示されます。 - ポリシー タブでは、送信元 リストの下の 追加 をクリックします。

アドレスの追加 ダイアログ ボックスが表示されます。 - ユーザーを追加する をクリックします。

ユーザーまたはグループを追加する ダイアログ ボックスが表示されます。

- 左側の 種類 ドロップダウン リストで、ユーザーまたはグループがファイアウォール、SSLVPN、L2TP、または IKEv2 で認証されているかどうかを選択します。

認証タイプの詳細については、次を参照してください:Firebox 認証の種類。 - 右側の 種類 ドロップダウン リストで、ユーザー または グループ をクリックします。

- ユーザーまたはグループが グループ リストに表示されている場合、ユーザーまたはグループを選択して 選択 をクリックします。

アドレスの追加 ダイアログ ボックスが再表示され、選択されたメンバとアドレス ボックスにそのユーザーまたはグループが表示されます。

ユーザーまたはグループが グループ リスト内に表示されない場合、 Firebox の認証に新規ユーザーを定義する、Firebox の認証に新規グループを定義する、または以前の サードパーティの認証でユーザーとグループを定義する 手順を参照し、ユーザーまたはグループを追加します。

- OK をクリックして、ポリシー プロパティの編集 ダイアログ ボックスを閉じます。

ポリシー定義にユーザーまたはグループを追加した後、WatchGuard Authentication ポリシーが Firebox 構成ファイルに自動的に追加されます。このポリシーにより、認証ポータル Web ページへのアクセスが制御されます。このポリシーの編集方法については、次を参照してください:認証を使用して、受信接続を制限する。

異なるユーザーまたはグループに対して Firebox ポリシーを設定する方法の例については、次を参照してください:Active Directory Authentication を使用してグループの WebBlocker アクションを構成する。