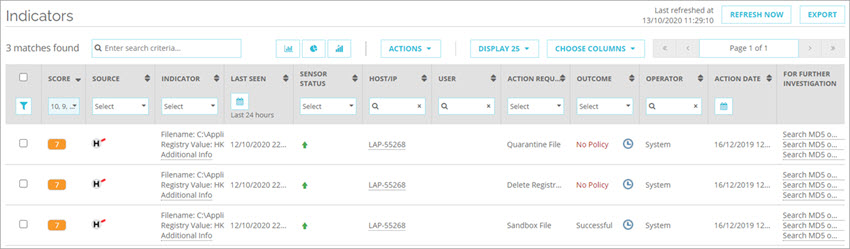

Threat Detection and Response では、インジケータ とは、ネットワークの Host Sensor と Firebox から送信され、ThreatSync 分析エンジンにより採点されたイベントを指します。インジケータ ページで、システムのすべてのインジケータを表示し、簡単に棒グラフと円グラフを作成し、そしてホスト全体で手動アクションを完了することができます。

インジケータを表示する

WatchGuard Cloud の TDR の ダッシュボード ページで、インジケータの概要を表示し、インジケータ ページのフィルタリングされた表示にすばやく移動することができます。詳細については、TDR ダッシュボード を参照してください。インジケータ ページに直接アクセスして、すべてのインジケータを表示することもできます。

- ThreatSync > インジケータ の順に選択します。

既定では、インジケータ ページには、過去 24 時間以内に検出された直近の 6 以上のスコアのインジケータが表示されます。

- インジケータを検索するには、検索 テキスト ボックスに、検索する単語または値を入力します。検索では、ファイル名、MD5 値、IP アドレス、DNS 名、またはインジケータに関連付けられている URL のテキストとの一致を検索することができます。

- 列ヘッダーを使用して、フィルタを変更またはクリアします。

- フィルタを適用するには、列ヘッダーの制御を選択します。

- セッションとブラウザ間でフィルタリングの整合性が維持されるようにするには、フィルタを保存します。

インジケータ リストには、ステータス情報と要求されたアクションが入ったインジケータのリストが表示されます。

- スコア — このインジケータの脅威スコア。既定では、フィルタリングされて、この列には 6 以上のスコアが示されるようになっています。

詳細については、TDR 脅威スコアについて を参照してください。 - 送信元 — インジケータの送信元:インジケータが相関している場合、Host Sensor (

)、Firebox (ネットワーク) (

)、Firebox (ネットワーク) ( )、またはその両方。

)、またはその両方。 - インジケータ — インジケータの詳細。次のセクションで説明されているように、インジケータの種類でこの列をフィルタリングすることができます。詳細を表示するには、追加情報をクリックします。

- 直近の通信日 — Host Sensor から前回にインジケータが送信された日付。既定では、フィルタリングされて、この列には過去 24 時間に検出された直近のインジケータが示されるようになっています。

- Sensor ステータス — Host Sensor のステータス。

詳細については、TDR ホストおよび Host Sensor を管理する を参照してください。 - ホスト/IP — ホスト システムのホスト名または IP アドレス。

- 要求されたアクション — Host Sensor からのインジケータに対して Threat Detection and Response により推奨されるアクション。

- 結果 — 要求されたアクションの列に一覧されているアクションのステータスが示されます。

- ポリシーなし — この脅威に対して取るアクションのポリシーがないことを示しています。

- 成功 — アクションが正常に行われ、脅威が修正されたことを示しています。

- 失敗 — 許可の問題または別のアクションによって脅威が修正されたことに起因してアクションが失敗したことを示しています。

- ユーザー — インジケータが作成されたプロセスまたはファイルの所有者が表示されます。

- ファイル インジケータ — ファイルの所有者が表示されます。

- プロセス インジケータ — プロセスの所有者が表示されます。

- レジストリ インジケータ — ユーザー情報は表示されません。

- 相関ネットワーク インジケータ — 不審なネットワーク接続を行ったプロセスの所有者が表示されます。

- 無相関のネットワーク インジケータ — ユーザー情報は表示されません。

- アクション日 — 修正アクションが行われた日時。

- 前のスコア — 修正アクションが完了する前に、インジケータに割り当てられていた前のスコアが示されます。既定で、この列は非表示になっています。

- 詳細調査 — リンクが含まれており、それをクリックすると、Google、VirusTotal、MetaScan で MD5 を検索することができます。

既定では、すべての列が表示されるようにはなっていません。表示する列を選択するには、列を選択する をクリックします。

実行できるアクションと結果の説明については、TDR インジケータのアクションと結果 を参照してください。

インジケータ フィルタ

任意の列または特定の期間でインジケータをフィルタリングすることができます。フィルタを保存すると、セッションとブラウザ間で整合性が保たれます。

フィルタを管理する

各列の上部で、ページに表示される情報をフィルタリングすることができます。ページを開くたびにページが既定で指定されている情報になるように、フィルタ設定を保存することができます。

- 保存する列設定を選択します。

- 左端の列ヘッダーで、

をクリックします。

をクリックします。 - 保存 を選択します。

- 左端の列ヘッダーで、

をクリックします。

をクリックします。 - 適用 を選択します。

- 左端の列ヘッダーで、

をクリックします。

をクリックします。 - クリア を選択します。

- 左端の列ヘッダーで、

をクリックします。

をクリックします。 - 削除 を選択します。

日付別にインジケータをフィルタリングする

- 列ヘッダーで、

をクリックします。

をクリックします。

日付の選択ダイアログ ボックスが表示されます。選択された日付範囲フィルタがある場合は、それが上部に表示されます。

- カレンダーで開始日と終了日を選択するか、日付範囲のショートカットを選択します。使用可能なショートカットは以下の通りです。

- 過去 24 時間

- 過去 3 日間

- 過去 7 日間

- 過去 1 日間

- 選択された日付範囲フィルタを適用するには、適用 をクリックします。

- 日付範囲フィルタをクリアするには、クリア をクリックします。

インジケータ 列にフィルタを適用して、インジケータの種類別にインジケータを表示することができます。

- ファイル — 不審なファイルまたは悪意のあるファイル

- プロセス — 不審なプロセスまたは悪意のあるプロセス

- レジストリ — Windows ホストにおける不審なレジストリ エントリまたは悪意のあるレジストリ エントリ

- Host Ransomware Prevention — ランサムウェアの特徴を示すプロセスおよびファイル

- ボットネットによりブロックされたサイト

- FQDN によりブロックされたサイト

- IP によりブロックされたサイト

- DNS 質問の一致

- HTTP APT Blocked

- HTTP APT で検出

- HTTP 不正評判

- HTTP 要求カテゴリ

- HTTP ウイルス検出

- SMTP APT Blocked

- SMTP APT で検出

- SMTP ウイルス検出

- HTTP APT 検出・発見済み — APT Blocker の応答には、ファイルが悪質であること、および修正のために Host Sensor からファイルの場所が返されたことが示されます。

- プロセス+ネットワーク — Firebox からのネットワーク イベントがホストの個々のプロセスに関連付けられます。(Windows Host Sensor でのみ使用可能です)

また、ネットワーク イベント ページで、Firebox により生成された各ネットワーク イベントの完全なログ メッセージを表示することができます。ネットワーク インジケータでは、各インジケータが異なるイベント の種類に対応します。詳細については、TDR のネットワーク イベントを表示する を参照してください。

ThreatSync 分析では、脅威の重大度に基づいて各インジケータにスコアが割り当てられます。最高レベルの脅威が 10 で、最低レベルの脅威は 2 となります。ThreatSync では、インジケータが正常に修正された場合はスコア 1 が、インジケータが許可リストにある場合はスコア 0 が割り当てられます。

インジケータ脅威スコアの詳細については、次を参照してください:TDR 脅威スコアについて。

修正アクションおよび脅威スコアの詳細については、次を参照してください:TDR 修正アクションおよび脅威スコア。

アクション

各インジケータはホストに関連付けられています。インジケータは、ホストのファイルやプロセス、Host Sensor (![]() ) で検出されたファイルやプロセス、ホストを行き来するトラフィックのネットワーク イベント、または Firebox (

) で検出されたファイルやプロセス、ホストを行き来するトラフィックのネットワーク イベント、または Firebox (![]() ) で検出されたファイルやプロセスに関連している可能性があります。Firebox から報告されたインジケータについては、Firebox 構成に基づいて、Firebox で修正アクションを完了することができます。たとえば、APT Blocker、IPS、または Gateway AntiVirus によりファイルへのアクセスがブロックされる可能性があります。また、WebBlocker により Web サイトへのアクセスがブロックされる可能性があります。Host Sensor から報告されたインジケータについては、構成されている TDR ポリシーに基づいて、Host Sensor で自動的に修正アクションを実行することができます。または、要求されたアクションを実行して、インジケータ ページで脅威を修正することができます。

) で検出されたファイルやプロセスに関連している可能性があります。Firebox から報告されたインジケータについては、Firebox 構成に基づいて、Firebox で修正アクションを完了することができます。たとえば、APT Blocker、IPS、または Gateway AntiVirus によりファイルへのアクセスがブロックされる可能性があります。また、WebBlocker により Web サイトへのアクセスがブロックされる可能性があります。Host Sensor から報告されたインジケータについては、構成されている TDR ポリシーに基づいて、Host Sensor で自動的に修正アクションを実行することができます。または、要求されたアクションを実行して、インジケータ ページで脅威を修正することができます。

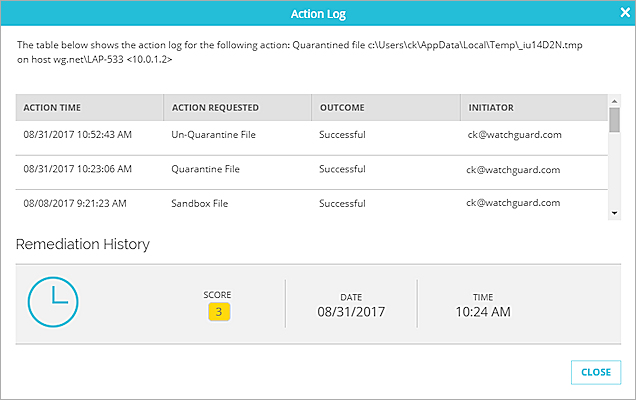

アクション ログおよび修正履歴

各インジケータについて、そのインジケータのアクション リストがアクション ログに表示されます。修正済みのインジケータの場合は、アクション ログに修正履歴が含まれています。これには、正常に修正される前のインジケータの元のスコアが示されています。

- インジケータ ページで、インジケータを見つけます。

- インジケータの 結果 の列で、

をクリックします。

をクリックします。

- 閉じる をクリックして、アクション ログを閉じます。

インジケータの詳細

- ThreatSync > インジケータ の順に選択します。

- インジケータ 列で、追加情報 をクリックします。

追加情報のダイアログ ボックスが開きます。

表示される追加情報は、インジケータの送信元によって異なります。送信元は、Host Sensor または Firebox、あるいはその両方である可能性があります。

Host Sensor からのインジケータ —![]()

Host Sensor によって報告されたインジケータの場合は、追加情報 ダイアログ ボックスに、ThreatSync 分析でどのようにインジケータ スコアが計算されたかに関する情報が表示されます。脅威フィード、マルウェア検証サービス、ヒューリスティックというスコアの 3 つのコンポーネントに関する情報が表示されます。各インジケータのステータスが強調表示されます。

脅威フィード ステータス オプション:

- 不一致 — ファイルまたはプロセスが脅威フィードのものと同じではない

- 一致 — ファイルまたはプロセスが脅威フィードのものと同じである

マルウェア検証サービス (MVS) ステータス オプション:

- 無害 — MVS により、ファイルまたはプロセスが既知の脅威ではないことが確認された

- 新着 — MVS には、ファイルまたはプロセスに関する情報がない

- 潜在的 — MVS により、ファイルまたはプロセスが既知の潜在的脅威であることが確認された

- 悪意 — MVS により、ファイルまたはプロセスが既知の脅威であることが確認された

ヒューリスティック ステータス オプション:

- しきい値未満 — このファイルまたはプロセスの動作は既知の不審ではないことが確認された

- 不審 — このファイルまたはプロセスの動作は不審であることが確認されたステータスを判断するために機械学習が使用された場合は、不審 ラベルの横に (ML) が表示されます。

不審なイベントの詳細を表示するには、詳細 をクリックします。

このインジケータのハッシュが他のホストで検出された場合は、追加情報 ダイアログ ボックスの右上に、そのインジケータを特定する他の Host Sensor の数字が表示されます。このインジケータを特定するすべてのホスト リストを表示するには、他のホストで検出されたハッシュ をクリックします。

Host Sensor から ファイルのサンドボックス アクション要求が発せられると、追加情報 ダイアログ ボックスに APT Blocker による Sandbox 分析のステータスに関する情報が含まれます。

詳細については、APT Blocker による TDR サンドボックス分析 を参照してください。

Firebox からのインジケータ —![]()

Firebox によって報告されたインジケータの場合は、追加情報 ダイアログ ボックスに、Firebox から報告された脅威に関する情報が表示されます。

ネットワーク イベント ページに、Firebox で特定されたネットワーク イベントの詳細が表示されます。詳細については、TDR のネットワーク イベントを表示する を参照してください。

相関インジケータ

1 つのデバイスで検出された不審なプロセス アクティビティが、Host Sensor や APT Blocker などのセカンダリの送信元によって確認されると、相関インジケータが作成されます。

相関インジケータを有効化するには、Host Sensor 設定 ページで、Host Sensor でのファイル メタデータのキャッシュを許可する 設定を有効化する必要があります。詳細については、次を参照してください:TDR Host Sensor 設定を構成する。

プロセス+ネットワーク インジケータ

Firebox で検出された不審なプロセス アクティビティが Host Sensor で確認されると、プロセス+ネットワーク インジケータがトリガされます。Firebox から悪質な接続のレポートが TDR に送信されると、ネットワーク インジケータが作成されます。Host Sensor が発信元 IP アドレス/ポートおよび宛先 IP アドレス/ポートに基づいて、Host Sensor でホストの悪質なプロセスが検索されると、TDR で情報が保存されます。

- プロセスがホストにある場合は、プロセス+ネットワーク インジケータが作成され、送信元の列に

と

と  の両方が表示されます。

の両方が表示されます。 - プロセスがホストにない場合は、通常のネットワーク インジケータが維持されます。

脅威は、脅威スコアに基づいて、ポリシーに従って修正されます。プロセスが停止された場合は、自動的にインジケータが外部で修正されます。通常、相関スコアはプロセスの強制終了アクションに値するほど十分に高くなります。プロセス+ネットワーク インジケータでは、検疫アクションは利用できません。

Host Sensor によりプロセスが検出されると、追加情報 ダイアログ ボックスに、ネットワーク イベントとプロセス情報、および脅威の詳細に関する情報が表示されます。

HTTP(S) プロキシ APT ゼロデイ攻撃緩和

この機能と互換性があるのは、XTMv の Fireware v12.1.3 更新 2 または Firebox M Series と T Series モデルの Fireware v12.4 以降のみです。

不審なファイルが分析のために APT Blocker に送信された場合は、APT Blocker クラウドベース データセンターから応答を受信するまでに数分かかる場合があります。ファイルが悪質である場合、APT Blocker から応答が返される前に、ネットワークでそれが伝播される可能性があります。TDR により、引き続きファイルの場所およびファイルのコピーが最大 20 分間追跡されます。APT Blocker からファイルが悪質であるとの応答が返された場合は、TDR により、ファイルのすべてのコピーに適切なファイル修復ポリシーが実装されます。

APT Blocker から不審なファイルが悪質であるとの報告が返された場合は、HttpAPTDetected イベントがトリガされます。ファイルの場所を求める要求が Host Sensor に送信されます。

Host Sensor から情報が返されると、ファイルのコピーごとに HTTP APT 検出・発見済みインジケータが生成されます。インジケータの 追加情報 リンクをクリックして、追加の APT 検出・発見済み情報ダイアログ ボックスを開きます。

詳細調査

インジケータをより詳しく調べるには、Google、VirusTotal、または MetaScan でインジケータの MD5 値を検索することができます。

インジケータの MD5 値を検索するには、詳細調査 列で、以下のいずれかのリンクをクリックします。

- Google で MD5 を検索する

- VirusTotal で MD5 を検索する

- MetaScan で MD5 を検索する

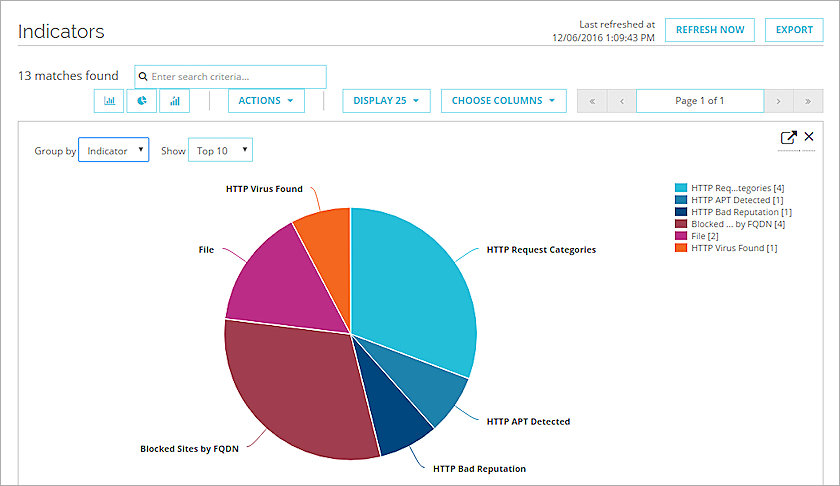

インジケータ グラフを作成およびエクスポートする

インジケータは、棒グラフ、円グラフ、または積み重ね時系列グラフで表すことができます。グラフは、.PNG、.JPG、.GIF、または .PDF ファイルにエクスポートすることができます。

- 生成するグラフの種類をクリックします。

— 棒グラフ

— 棒グラフ — 円グラフ

— 円グラフ — 積み重ね棒グラフ

— 積み重ね棒グラフ

選択したグラフが表示されます。

- グラフに表示されている期間を変更するには、一番上の期間を選択します。

- グループ基準 ドロップダウン リストから、グラフでどのようにデータをグループ化するかを選択します。

- 表示 ドロップダウン リストから、グラフに表示するインジケータの数を選択します。

- グラフをエクスポートするには、

をクリックして、エクスポート ファイル形式 (.PNG、.JPG、.GIF、.PDF) を選択します

をクリックして、エクスポート ファイル形式 (.PNG、.JPG、.GIF、.PDF) を選択します

選択した形式でファイルがダウンロードされます。

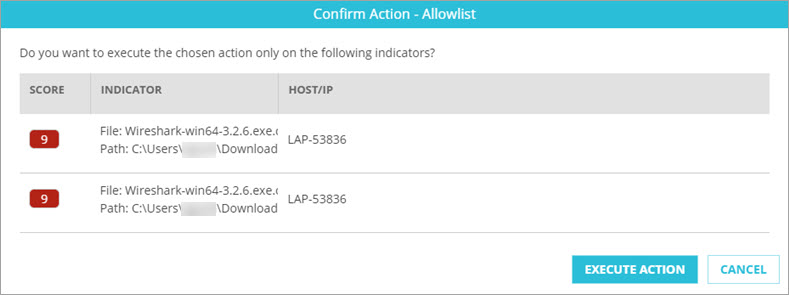

手動アクションを実行する

インジケータを修正するアクションを手動で選択することができます。要求されたアクション 列には、Host Sensor から報告されたインジケータに関して推奨される修正方法が示されます。要求されたアクションを実行すると、これが、TDR ダッシュボード ページの 修正 ウィジェットで 手動 修正として分類されます。

アクションとその結果のリストについては、TDR インジケータのアクションと結果 を参照してください。

- 1 つまたは複数のインジケータのチェックボックスを選択します。

- アクション ドロップダウン リストから、完了するアクションを選択します。

選択したアクションが適用されるインジケータのリストが表示された状態で、確認ダイアログ ボックスが開きます。

- アクションの実行 をクリックします。

Host Sensor で修正アクションが正常に完了すると、インジケータのスコアが 1 に下げられ、インジケータ ページの 結果 列に、アクションが成功したことが示されます。