AP クライアント隔離について

SSID でクライアント隔離オプションを有効化してワイヤレス クライアントが同じ AP で相互に直接、同じ AP の異なる無線で、および異なる AP で通信するのを防止します。さらに、ファームウェア 8.6.x 以降を実行している AP の場合、ワイヤレス クライアントは、同じネットワーク上の有線側ホストとも通信できません。

クライアント隔離は、ゲスト クライアント間の通信を防止するための典型的なゲスト Wi-Fi アクセスの配備に有用です。

レガシー AP100、AP102、AP200、AP300 デバイスは、ワイヤレス クライアントの有線側ホストへの通信をブロックしたり、異なる AP で同じ SSID でのクライアント間の通信をブロックできません。VLAN を使用する複数のレガシー AP でクライアント隔離を構成する方法の詳細については、次を参照してください:複数のレガシー AP のクライアント隔離。

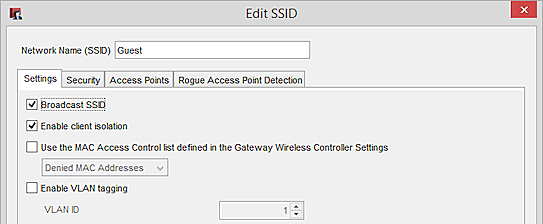

1 台の AP でクライアント隔離を有効化するには、SSID 設定で クライアント隔離を有効化する チェックボックスを選択します。詳細については、WatchGuard AP SSID を構成する を参照してください。

複数のレガシー AP のクライアント隔離

レガシー AP100、AP102、AP200、および AP300 デバイスでクライアント隔離が有効化されていると、トラフィックは異なる AP の同じ SSID 二接続されているワイヤレス クライアント間を通過できます。複数台のレガシー AP が使用する SSID にクライアント隔離を効果的に実装するには、AP 間のすべてのトラフィックが Firebox を通過するようにする必要もあります。そうすることで、Firebox は VLAN を使って、クライアント隔離設定をサポートするポリシーをトラフィックに適用します。

VLAN とクライアント隔離を併用することで、異なる AP に接続しながら同じ SSID を使用するワイヤレス クライアント間の直接トラフィックを防止することができます。

複数台の AP にクライアント隔離を実装するには、以下を実行する必要があります:

- VLAN を追加し、VLAN 内のトラフィックにファイアウォール ポリシーを適用するように構成する。

任意の AP の SSID に接続するワイヤレス クライアントに、必ず同じ IP アドレス プールが使用されるようにするには、VLAN を構成する必要があります。ワイヤレス ローミングが正しく機能するには、すべての SSID が同じネットワーク上にある必要があります。VLAN 内のトラフィックにポリシーが適用されるように VLAN を構成すると、VLAN トラフィックが 1 つのインターフェイスから別のインターフェイス上の同じ VLAN に向かうときに、Firebox はその VLAN トラフィックにファイアウォール ポリシーを適用します。

- 各 AP では、1 つの VLAN インターフェイスがタグなし VLAN トラフィックを管理するように構成します。

または、AP の構成で管理通信用 VLAN のタグ付けを有効化して、管理に使用する VLAN ID を選択します。

- SSID 設定の構成で、クライアント隔離を有効化します。

VLAN インターフェイスがタグなしトラフィックを管理するように構成されている場合は、SSID 設定で VLAN のタグ付けを有効化する必要はありません。

- 各 AP を Firebox 上の VLAN インターフェイスに直接接続します。

これにより、AP 間のトラフィックはすべて Firebox を通過することになります。

既定のファイアウォール ポリシーにより、2 つのインターフェイスが異なる場合は AP 間のトラフィックは自動的に拒否されるので、そのトラフィックを明示的に拒否するポリシーを作成する必要はありません。たとえば、任意セキュリティゾーンに VLAN を構成した場合、2 つのインターフェイス間のパケットは、構成されているどのファイアウォール ポリシーにも一致しないので、Firebox はそれらを未処理のパケットとして自動的に拒否します。AP 間のトラフィックを回避するには、任意ゾーンから任意ゾーンへのトラフィックを許可するポリシーを追加しないようにしてください。

SSID で VLAN のタグ付けを有効にして、VLAN インターフェイスがタグ付きトラフィックを管理するように構成することも可能ですが、クライアント隔離にはVLAN のタグ付けは必要ではありません。VLAN のタグ付けを有効にする場合は、2 つの VLAN (タグ付き SSID トラフィックと管理通信用のタグなしトラフィックに 1 つずつ) を構成する必要があります。または、VLAN を 1 つ有効にして、AP が AP 構成でその VLAN に管理通信用 VLAN のタグ付けを有効にすることもできます。

詳細については、WatchGuard AP の VLAN を構成する を参照してください。

例 — クライアント隔離およびローミング

次の例では、同じ SSID を使用する 2 台の AP100 デバイスで構成されたワイヤレス ゲスト ネットワークに、クライアント隔離を実装する手順を示します。

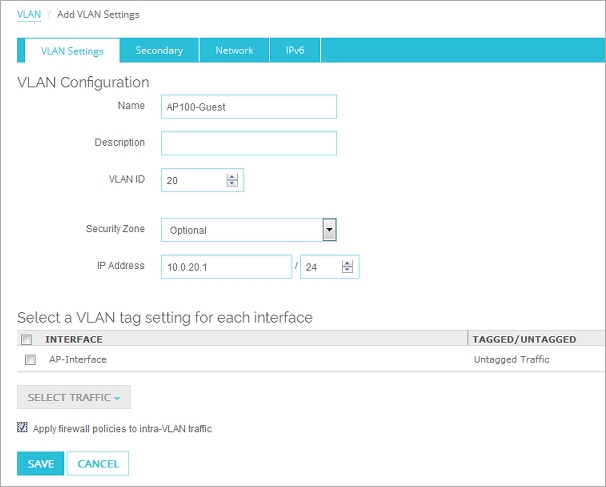

ステップ 1 — VLAN を構成する

まず、AP に VLAN インターフェイスと VLAN を構成します。

- 2 つの Firebox インターフェイスを VLAN インターフェイスとして構成します。

たとえば、2 つの VLAN インターフェイスを以下のように設定します。- インターフェイスの名前 — AP100-1 と AP100-2

- インターフェイスの種類 — VLAN

- SSID へのトラフィックに使用する VLAN を作成します。

たとえば、VLAN を以下のように設定します。- 名前 — AP100-Guest

- VLAN ID — 20

- セキュリティ ゾーン — 任意

- IP アドレス — 10.0.20.1/24

- VLAN のタグ設定 — VLAN インターフェイス AP100-1 と AP100-2 のタグなしトラフィック

- VLAN 内トラフィックにファイアウォール ポリシーを適用する — 有効化済み

- ネットワーク — DHCP サーバー アドレス プール :10.0.20.10 から 10.0.20.100

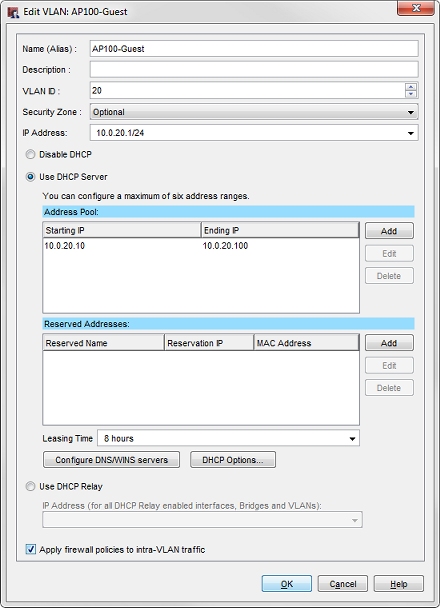

- VLAN を作成し、SSID へのトラフィックに VLAN のタグ付けを適用します。

たとえば、VLAN のプロパティを以下のように設定します。- 名前(エイリアス) — AP100-Guest

- VLAN ID — 20

- セキュリティ ゾーン — 任意

- IP アドレス — 10.0.20.1/24

- DHCP サーバー アドレス プール — 10.0.20.10 から 10.0.20.100

- VLAN 内トラフィックにファイアウォール ポリシーを適用する — 有効化済み

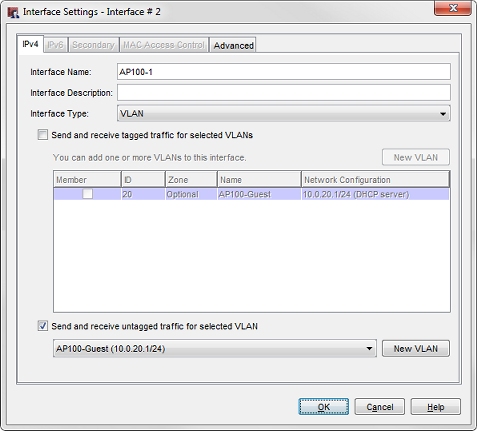

- 最初の AP の VLAN インターフェイスを構成します。

たとえば、最初の VLAN インターフェイスのプロパティを以下のように設定します。- インターフェイスの名前 — AP100-1

- インターフェイスの種類 — VLAN

- VLAN AP100-Guest (10.0.20.1/24) にタグなしトラフィックを送受信する

- 2 番目の AP の VLAN インターフェイスを構成します。

たとえば、2 番目の VLAN インターフェイスのプロパティを以下のように設定します。- インターフェイス名 — AP100-2

- インターフェイスの種類 — VLAN

- VLAN AP100-Guest (10.0.20.1/24) にタグなしトラフィックを送受信する

VLAN の構成方法の詳細については、次を参照してください: 新しい VLAN を定義する。

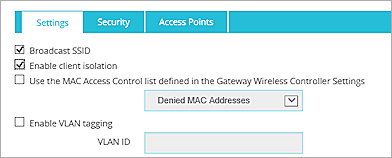

ステップ 2 — SSID を構成する

次に、SSID 設定でクライアント隔離を有効化します。

- ワイヤレス ゲスト ネットワークの SSID を追加または編集します。

- クライアント隔離を有効化する チェックボックスを選択します。

この例では AP-Guest の VLAN はタグなし VLAN なので、SSID 設定で VLAN のタグ付けを有効にする必要はありません。

- ワイヤレス ゲスト ネットワークの SSID を追加または編集します。

- クライアント隔離を有効化する チェックボックスを選択します。

この例では AP-Guest の VLAN はタグなし VLAN なので、SSID 設定で VLAN のタグ付けを有効にする必要はありません。

SSID 構成の詳細については、次を参照してください: WatchGuard AP SSID を構成する。

ステップ 3 — AP を VLAN インターフェイスに接続する

VLAN インターフェイスと SSID 設定を構成した後、以下を実行します。

- AP を VLAN インターフェイスに接続します。

- 各 AP を検出してペアリングします。

- いずれの AP も、構成済みの SSID を使用するように構成します。

検出とペアリングの詳細については、次を参照してください: WatchGuard AP の検出およびペアリング。

この例について

この構成例では、AP100-Guest SSID に接続するワイヤレス クライアント間にワイヤレス トラフィックが直接送られるのを回避します。この構成の 2 つの要素は以下のとおりです。

- クライアント隔離 — SSID のクライアント隔離設定によって、同じ無線に接続するワイヤレス クライアントが直接相互通信できないようにします。

- VLAN — ファイアウォールと VLAN 構成によって、異なる AP の AP100-Guest SSID に接続するワイヤレス クライアント間をトラフィックが通過できないようにします。

この例では、2 台の AP にクライアント隔離を構成する方法を示します。3 台目の AP を追加するには、定義済みの VLAN に VLAN インターフェイスをもう 1 つ追加し、その VLAN インターフェイスがタグなし VLAN トラフィックを処理するように構成します。次に、AP をその VLAN インターフェイスを接続して、定義済み SSID を使用するように構成します。