適用される製品:クラウド管理の Firebox に適用されます。ローカル管理の Firebox

デバイスまたはフォルダの WatchGuard Cloud Log Search ページでは、単純または複雑な検索クエリを作成して、ログ メッセージの特定の詳細を見つけることができます。Log Search では、WatchGuard Query Language を使用して、WatchGuard Cloud に保存されているログ メッセージが検索されます。検索を実行した後、検索結果をファイルにエクスポートすることができます。このファイルは保存して、後で WatchGuard Cloud 以外で使用することが可能です。

Log Search ページから検索を実行する

Firebox で発生するイベントのいくつかのログ メッセージの種類を Firebox から送信することができます。ログ メッセージには、トラフィック、アラーム、イベント、デバッグ、統計の種類があります。ログ メッセージの種類に関する詳細については、ログ メッセージの種類 を参照してください。

WatchGuard Cloud は Firebox によって送信された診断ログ メッセージを保存しますが、これは Log Manager や Log Search には表示されません。問題のトラブルシューティングが必要な場合は、WatchGuard Technical Support からそれらの診断ログ メッセージをリクエストすることができます。

Fireware v12.5.4 以降では、Firebox は、サポート アクセスが有効になっている場合にのみ診断ログ メッセージを WatchGuard Cloud に送信します。詳細については、サポート アクセスを有効化 を参照してください。

WatchGuard Cloud のログ メッセージを検索するには、以下の手順を実行します。

- WatchGuard Cloud にログインする。

- 監視 > デバイス の順に選択します。

- フォルダまたはデバイスを選択します。

- ログ メッセージの日付範囲を選択するには、

をクリックします。

をクリックします。

-

レポート リストで、ログ > Log Search の順に選択します。

選択されているデバイスの Log Search ページが開きます。

- 検索に含めるログ メッセージの種類を指定するには、ページの右側にあるドロップダウン リストから、ログ メッセージの種類 (トラフィック ログ、アラーム ログ、イベント ログ、または統計ログ) を選択します。すべての種類のログ メッセージを検索するには、すべてのログ を選択します。

- 最近実行した検索を繰り返すには、最近の Log Search セクションで、クエリをクリックします。

- 検索 テキスト ボックスに、ログ メッセージ フィールドの名前を入力してからコロンを入力する、または

をクリックして、リストからフィールド名を選択します。

をクリックして、リストからフィールド名を選択します。 - フィールド名の後に、検索クエリのテキストを入力します。

単語の一部で検索するには、その単語の末尾にワイルドカード * を含める必要があります。クエリの作成方法の詳細については、WatchGuard Query Language を参照してください。

クエリには、Firebox ログ メッセージ に表示される任意のフィールド名を含めることができます。Firebox で生成される一部のログ メッセージの詳細については、製品ドキュメント ページ に記載されている WatchGuard Log Catalog を参照してください。

WatchGuard Cloud では、すべてのフィールドとすべてのログをワイルドカード検索することはできません。ワイルドカードを使用する場合は、ログ メッセージの種類を選択して、フィールド名を含める必要があります。

- 検索を実行するには、Enter を押すか、

をクリックします。

をクリックします。

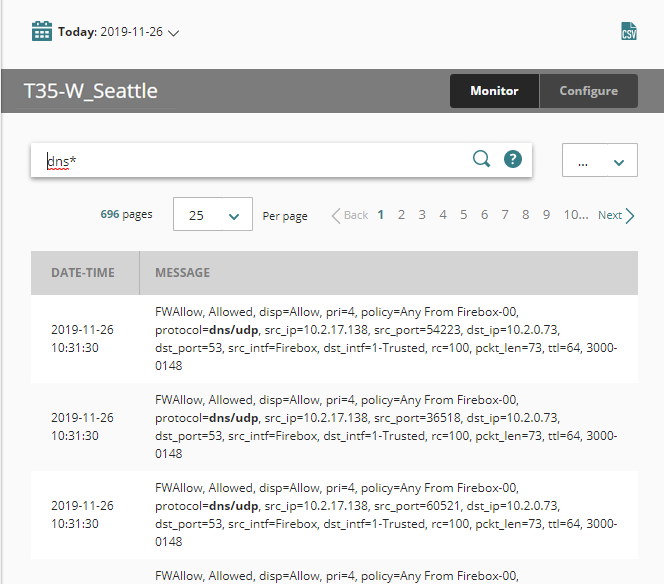

ページが更新され、選択したデバイスのログ メッセージの中で検索クエリに一致するメッセージが表示されます。フォルダを選択した場合は、結果にデバイスの列が表示されます。FireCluster を選択した場合は、結果にデバイスとシリアル番号の列が表示されます。

検索条件が広すぎる場合、30 秒後に部分的な検索結果が表示されます。時間範囲を縮小するか、または特定の検索条件を入力する必要があります。

10 日以上前のログ メッセージが含まれる日付または日付範囲を選択すると、通知メッセージが表示されます。検索が完了した際に通知が送信されるようにするには、通知する をクリックします。

Firebox ログ メッセージ

Firebox ログ メッセージは、カンマで区切られたいくつかのフィールドで構成されています。各フィールドには、イベントに関する特定の情報が含まれており、フィールドにはフィールド名と値を含めることができます。Firebox ログ メッセージの詳細については、ログ メッセージを読み取る を参照してください。

たとえば、WatchGuard Cloud Log Search では、ログ メッセージは以下のように表示されます。

FWAllowEnd, disp=Allow, pri=6, policy=Any From Firebox-00, protocol=dns/udp, src_ip=127.0.0.1, src_port=57844, dst_ip=124.0.0.1, dst_port=53, src_intf=Firebox, rc=106, duration=180, rcvd_bytes=410, sent_bytes=156, 3000-0151

ログ メッセージでは、フィールド名と値が等号 (=) で区切られます。Log Search クエリでは、コロン (:) を使用してフィールド名と値を区切ります。

WatchGuard Query Language

WatchGuard Query Language を使用して、Firebox ログ メッセージの単純または複雑な検索を構築することができます。最良の結果を得るには、Firebox ログ メッセージに表示されるフィールド名を含めます。リストからフィールド名を選択するには、検索テキスト ボックスで ![]() をクリックします。

をクリックします。

クエリには以下を含めることができます。

- フィールド名 — Firebox ログ メッセージに表示されるフィールド名を指定します。Basic Security Suite が備わっている Firebox のすべての検索にこれが必要となります。また、Total Security Suite がインストールされている Firebox で、10 日以上前のログを検索する場合にもこれが必要です。

- 検索用語 — フィールド名を入力または選択した後、検索する値を指定します。

- ワイルドカード — 任意の数の文字に一致します。ログ メッセージ内の単語の一部を検索するには、* ワイルドカードを使用する必要があります。

- 演算子 — 各検索用語で検索を展開または制限する方法を指定します。

- 括弧 — 複数の操作が含まれるクエリにおける操作の順序を指定します。

以下のセクションには、こうした要素に関する詳細な説明が含まれています。

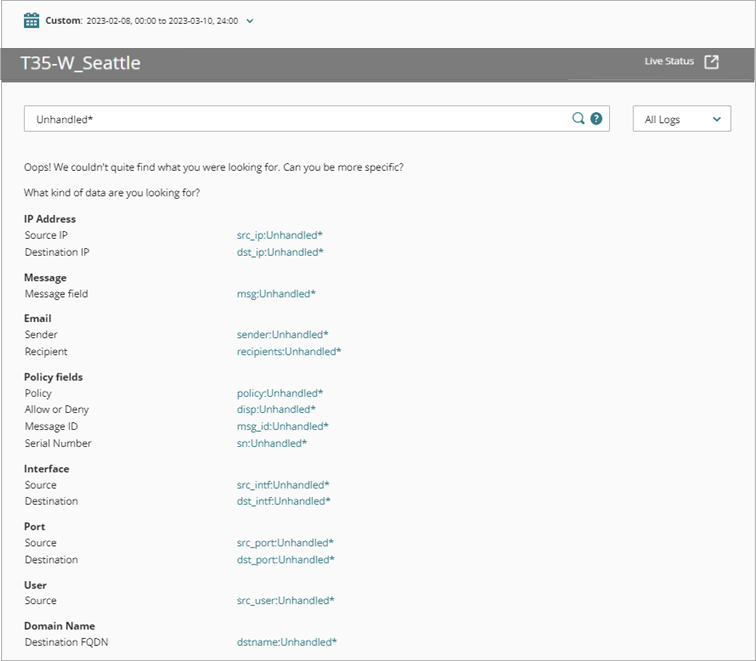

フィールド名

Firebox ログ メッセージに表示されるフィールド名をクエリに含めることが強く勧められます。検索対象に 10 日以上前のログ メッセージが含まれている場合、または Basic Security Suite が備わっている Firebox のログ メッセージを検索する場合に、フィールド名を指定しないと、推奨されるフィールド名の検索リストがページに表示されます。

使用可能なフィールド名は、選択したログ メッセージの種類によって異なります。選択したログの種類で使用可能なフィールド名の完全なリストを表示するには、検索テキスト ボックスで、![]() をクリックします。

をクリックします。

検索用語

クエリには、1 つ以上の検索用語を含めることができます。

- 検索用語では、大文字と小文字は区別されません。たとえば、クエリで User1 と指定されている場合は、検索結果には User1 と user1 という両方のテキストが含まれるログ メッセージが表示される可能性があります。

- 検索用語にスペースが含まれている場合は、そのスペースは検索対象のテキストの一部と見なされます。

- ログ メッセージで単語の一部を検索する場合は、* ワイルドカードを使用する必要があります。たとえば、名前が「A」で始まるユーザーのログ メッセージを検索するには、「src_user:a*」と入力します。

- 最良の結果を得るには、各検索用語にフィールド名と値を含める必要があります。検索するフィールド名と値を指定します。フィールド名は常に小文字で指定します。例:src_ip:10.0.10.1。

- クエリで「bovpn」、「ssl」、「auth」、「virus」、「ips」といった特定の用語を使用しているにも関わらず、結果が返されない場合は、こうしたイベントをメッセージの一部に入れて検索してみてください。たとえば、メッセージの中で「auth」イベントを見つける場合は、msg:*auth* と入力して検索します。その他の例については、クエリの例 を参照してください。

ワイルドカード

検索用語では、ログ メッセージ フィールドの任意の数の文字との一致を探す * ワイルドカードがサポートされています。

- フィールド名のない検索用語では、中央および末尾のワイルドカードのみがサポートされます。冒頭のワイルドカードはサポートされていません。

- フィールド名が含まれている検索用語では、冒頭、中央、末尾のワイルドカードがサポートされます。

- 検索クエリ全体には、最大 4 つのワイルドカードを含めることができます。

演算子

クエリでは、次の演算子のいずれかで区切って、検索する 1 つまたは複数の項目を指定することができます。

- OR — 検索を拡張します。検索結果には、一方または両方の項目が含まれるログ メッセージが表示されます。

- AND — 検索を絞り込みます。検索結果には、両方の項目が含まれるログ メッセージのみが表示されます。

- NOT — 検索を絞り込みます。検索結果から、この用語を含むログ メッセージが除外されます。これが検索の最初の用語でない場合は、その前に AND または OR を付ける必要があります。

検索の演算子は大文字でなければなりません。

括弧

複数の演算子が含まれているクエリでは、括弧を使用して、最初に評価する項目をグループ化することができます。1 レベルの括弧を使用して、クエリ内の項目をグループ化することができます。たとえば、disp:allow AND (dst_ip:10.0.10.2 OR dst_ip:10.0.10.3) のようになります。

クエリの例

検索を実行する際は、まず単純な部分クエリ検索を行い、必要に応じて検索条件を拡張します。

ログ メッセージの種類のフィルタは、既定で トラフィック ログ に設定されています。すべてのログ メッセージを検索するには、すべてのログ を選択します。

ログ メッセージで FQDN を見つける場合:

dstname:www.example.net

msg: フィールドに virus event が含まれているイベント ログ メッセージを検索する場合:

msg:*virus*

SSL VPN Authentication イベントが含まれているイベント ログ メッセージを検索する場合:

msg:auth*

msg: フィールドに BOVPN アップまたはダウン (キーの再生成) イベントが含まれているイベント ログ メッセージを検索する場合:

msg:*bovpn*

msg:フィールド値の冒頭が DHCP というテキストのイベント ログ メッセージを検索する場合:

msg:DHCP*

msg: フィールド値の冒頭が DHCP というテキストで、MAC アドレス ac:00:bb:cc:dd:ee が含まれているイベント ログ メッセージを検索する場合:

msg:DHCP*ac:00:bb:cc:dd:ee*

APT イベントが含まれているログ メッセージを検索する場合:

msg:APT*

ポリシー名の冒頭が outgoing のログ メッセージを検索する場合:

policy:outgoing*

ポリシー名が Unhandled External Packet-00 であるログ メッセージを検索する場合:

policy:unhandled external packet-00

ポリシー名の冒頭が unhandled で、宛先 IP アドレスが 255.255.255.255 でないログ メッセージを検索する場合:

policy:unhandled* AND NOT dst_ip:255.255.255.255

プロトコル フィールドに http/tcp または https/tcp という正確な値が含まれているログ メッセージを検索する場合:

pr:http/tcp または pr:https/tcp

送信元 IP アドレスが 10.0.2.1 のログ メッセージを検索する場合:

src_ip:10.0.2.1

送信元 IP アドレスが 10.168.150.0/24 ネットワークにあるログ メッセージを検索する場合:

src_ip:>10.168.150.0 AND src_ip:<10.168.150.255

送信元 IP アドレスが 10.0.2.0/24 または 10.0.1.0/24 ネットワークにあり、宛先 FQDN が Microsoft であるログ メッセージを検索する場合:

dstname:microsoft* AND (src_ip:10.0.2.* OR src_ip:10.0.1.*)

検索結果が膨大な場合は、WatchGuard Cloud から結果が返されません。時間範囲を縮小する、または特定の検索条件を入力する必要があります。

検索結果のエクスポート

検索が完了したら、検索結果を .CSV ファイルにエクスポートして、.ZIP ファイル形式でダウンロードすることができます。.ZIP ファイルには、検索結果を含む .CSV ファイル、および検索パラメータを含むテキスト ファイルが含まれています。

.CSV ファイルには、最大 20,000 個のログ メッセージを含めることができます。.CSV ファイルに表示されるタイム ゾーンは、UTC 時間ではなく、クライアント コンピュータの現地時間となります。

Log Search ページで検索結果をエクスポートするには、以下の手順を実行します。

- 検索パラメータ セクションの上で、CSV アイコン

をクリックします。

をクリックします。 - ファイルが自動的にダウンロードされない場合は、ファイルを開く か ファイルを保存する を選択します。