MSP: le vittime principali dell’attacco ransomware a Kaseya

A luglio, VSA, il software di lavoro da remoto di Kaseya, è stato vittima di uno degli incidenti ransomware più gravi del 2021. Inoltre, le vittime principali di questo attacco alla supply chain sono stati gli MSP e ciò ha spinto gli hacker a richiedere un riscatto più alto. Quello che sappiamo finora è che si è trattato di un attacco congiunto che la mattina del 2 luglio ha colpito tra 1.500 e 2.000 organizzazioni. Alcune aziende, come la catena di supermercati svedese Coop, sono state obbligate a interrompere la propria attività. Sono state prese di mira anche 11 scuole in Nuova Zelanda.

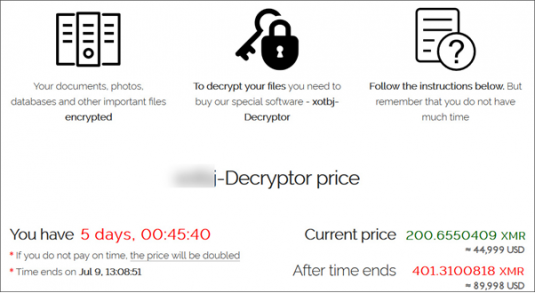

Sembra che l’attacco sia stato lanciato dal gruppo REVIL che ha chiesto una cifra complessiva pari a 70 milioni di dollari in cambio dello strumento in grado di decrittografare i sistemi infetti: i clienti finali hanno dovuto sborsare 44.999 dollari, mentre gli MSP hanno ricevuto una richiesta di 5 milioni di dollari. Questo attacco informatico presenta anche somiglianze con un attacco che lo stesso gruppo aveva perpetrato nei confronti della società di hardware ACER a marzo, di cui si è parlato in Secplicity. Al momento sembra che gli hacker non siano riusciti a sottrarre dati ma che si siano piuttosto limitati a bloccare i sistemi in cambio di un riscatto. Ma come si è verificato questo attacco?

Richiesta di riscatto ricevuta dalle vittime di Kaseya

Vulnerabilità zero-day

Ciò che sappiamo a questo punto è che REVIL ha sfruttato le vulnerabilità zero-day presenti nei server on-premise di Kaseya. I ricercatori del DIVD Institute olandese avevano già individuato queste vulnerabilità, dunque non erano completamente sconosciute. Ciononostante, Kaseya stava ancora convalidando le patch per tali vulnerabilità quando è avvenuto l’attacco informatico.

Inoltre, DIVD e altri analisti sono arrivati alla conclusione che gli intrusi hanno usato tecniche Living Off the Land per aggirare la procedura di autenticazione di Kaseya e hanno iniettato un codice SQL per introdurre il malware “agent.exe” che conteneva il file codificatore.

Sicurezza informatica su più livelli

Il 4 agosto, Kaseya ha presentato l’ultima versione della patch VSA (VSA 9.5.7d) che è distribuita sui suoi server SaaS dal 6 agosto. In aggiunta, alcuni giorni fa, l’azienda ha anche ottenuto uno strumento di decrittografia che sblocca i sistemi infetti e lo ha messo a disposizione dei clienti colpiti.

Grazie agli sforzi compiuti da Kaseya e da altre organizzazioni, la maggior parte delle aziende vittima dell’attacco sarà già riuscita a risolvere questo incidente. Questo attacco informatico mette però in evidenza le grandi minacce che gli MSP devono affrontare oggi. Ecco perché devono adottare una strategia di sicurezza informatica a più livelli: un solo tipo di protezione non è sufficiente perché, come ha mostrato REVIL, le minacce avanzate impiegano più vettori di attacco.

Per questo è richiesta idealmente una combinazione di strumenti MFA che garantisca un’autenticazione appropriata, una sicurezza di rete avanzata e una soluzione di rilevamento e risposta degli endpoint (Endpoint Detection and Response, EDR) completa. WatchGuard offre strumenti efficaci per tutte queste aree. Infatti, sia il software EPP/EDR che la protezione della rete tramite Firebox avevano rilevato e bloccato il malware di Kaseya.

Ma queste soluzioni danno il meglio quando vengono usate insieme: Threat Detection and Response (TDR) di WatchGuard è un’efficace combinazione di strumenti contro il malware avanzato che instaurano una correlazione costante con gli indicatori di minacce dei dispositivi Firebox. Ecco perché integra gli eventi di rete e le minacce potenziali con la protezione totale per gli endpoint. In aggiunta, include il modulo Host Ransomware Prevention (HRP), che interviene automaticamente per fermare il ransomware prima che blocchi i sistemi. Ciò consente agli MSP di ridurre al minimo il rischio di subire incidenti come l’attacco di REVIL a Kaseya.