Se aplica A: WatchGuard Advanced EPDR, WatchGuard EPDR, WatchGuard EDR , WatchGuard EPP

WatchGuard Full Encryption cifra y descifra unidades de computadora y dispositivos de almacenamiento extraíbles, sin ningún impacto para los usuarios. Full Encryption aprovecha los recursos de hardware, como un chip TPM (Trusted Platform Module) y la tecnología Microsoft BitLocker, para cifrar y descifrar las unidades. Para más información, consulte About Full Encryption.

Resolver Problemas de una Clave de Recuperación de BitLocker

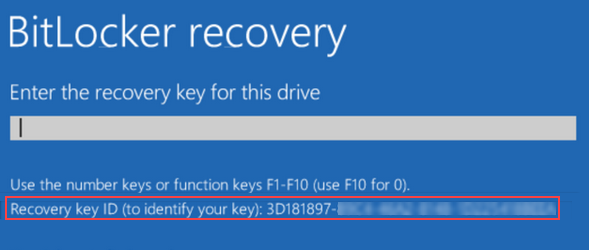

Microsoft BitLocker solicita una clave de recuperación al iniciar el sistema. Si ingresa una clave de recuperación, pero BitLocker indica que la clave es incorrecta, puede acceder a las claves de recuperación anteriores que Full Encryption almacena. Para más información, consulte About Recovery Keys.

Si BitLocker rechaza la clave de recuperación enviada, asegúrese de que la cadena de caracteres escrita sea correcta y no contenga espacios. En algunos casos, un software distinto del WatchGuard Endpoint Agent puede haber modificado la configuración de BitLocker. Si es así, BitLocker podría requerir una clave de recuperación que asocia con un identificador de la clave de recuperación que no está almacenado en Full Encryption. Cuando solicite una clave de recuperación a Full Encryption, verifique la solicitud con el identificador de la clave de recuperación que muestra BitLocker.

Si no ve un identificador de la clave de recuperación en Equipos > Detalles > Obtener la Clave de Recuperación, es probable que se haya realizado un cambio en el sistema del dispositivo fuera de Full Encryption, y Full Encryption no tiene una clave de recuperación que coincida con el identificador de la clave de recuperación.

Resolver Problemas de Errores de Chip TPM y Política

Full Encryption utiliza la tecnología TPM (Trusted Platform Module) para administrar el cifrado de las computadoras protegidas por WatchGuard Endpoint Security. Algunas computadoras tienen un chip TPM instalado en su placa madre. Para estas computadoras, cuando inicia sesión, la computadora usa el chip TPM para ayudar a proteger los datos confidenciales y las contraseñas almacenadas. El TPM también detecta cualquier cambio en los eventos de arranque de la computadora. Para más información, consulte About Trusted Platform Module Technology.

Es posible que vea estos errores de TPM en su dispositivo:

Error -2144272203

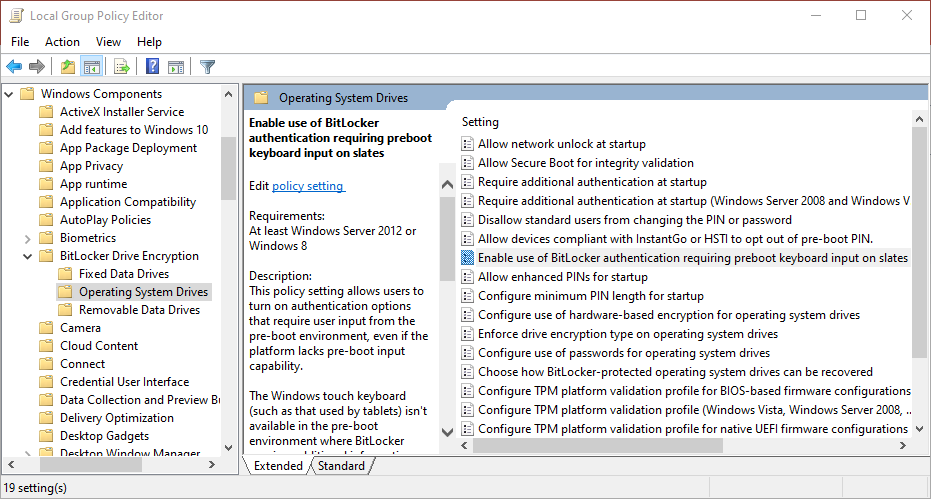

Este error puede ocurrir en tabletas. Cuando ocurre el error, es un indicativo de que debe habilitar una política local para usar el teclado virtual del dispositivo. Debe habilitar el teclado virtual del dispositivo para que pueda ingresar una contraseña en la fase previa al inicio del sistema.

Para habilitar la política local:

- Seleccione Inicio > Ejecutar y ejecute el comando gpedit.msc.

Se muestra el Editor de Políticas de Grupo Locales. - Navegue a:

Computer Configuration\Administrative Templates\Windows Components\Bitlocker Drive Encryption\Operating System Drives (Configuración de Computadoras\Plantillas Administrativas\Componentes de Windows\Cifrado de Unidades de Bitlocker\Unidades del Sistema Operativo) - En Unidades del Sistema Operativo, seleccione Activar el Uso de la Autenticación BitLocker que Requiere la Entrada de Teclado Previa al Arranque en Slates, haga clic en Configuración de Política y active la política local.

- Reinicie la computadora.

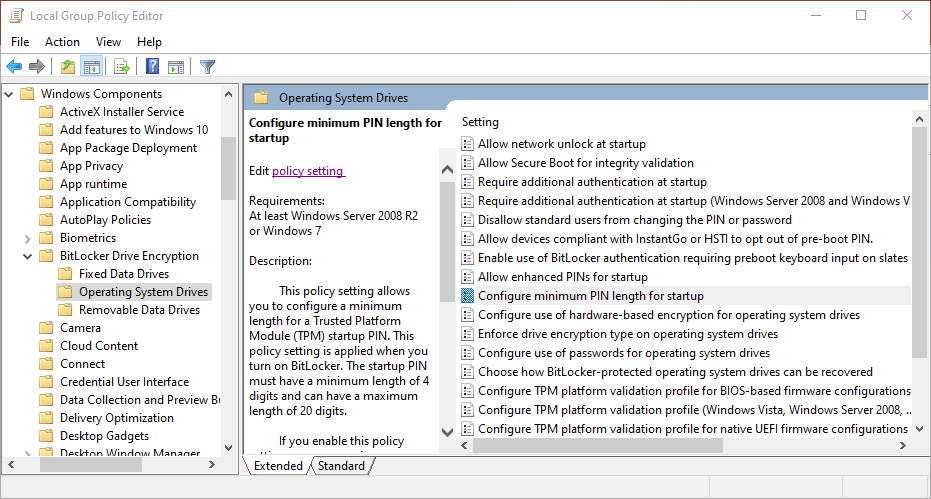

Error -2144272280

Este error puede ocurrir cuando intenta cifrar una computadora y después de ingresar una contraseña, pero antes de que comience el proceso de cifrado. La causa del error es que la contraseña no cumple con la cantidad mínima de caracteres que requiere el sistema. Utilice una contraseña que cumpla con la longitud mínima especificada en la política Configurar Longitud Mínima de PIN para el Inicio.

También puede producirse un error si algunas políticas locales no están activadas. Asegúrese de que no exista una política global que impida la modificación de políticas locales.

Si no existen tales problemas de política global, asegúrese de habilitar estas políticas locales:

- Navegue a esta ubicación:

Computer Configuration\Administrative Templates\Windows Components\Bitlocker Drive Encryption\Operating System Drives (Configuración de Computadoras\Plantillas Administrativas\Componentes de Windows\Cifrado de Unidades de Bitlocker\Unidades del Sistema Operativo) - Habilite estas políticas:

- Require Additional Authentication at Startup (Requerir Autenticación Adicional en el Inicio)

- Allow Enhanced PINs for Startup (Permitir PIN Mejorados para el Inicio)

- Configure Minimum PIN Length for Startup (Configurar Longitud Mínima de PIN para el Inicio)

- Configure Use of Passwords for Operating System Drives (Configurar el Uso de Contraseñas para las Unidades del Sistema Operativo)

- Choose How BitLocker-Protected Operating System Drives Can Be Recovered

- Reinicie la computadora.

- Intente cifrar una unidad.

Recolectar Datos

Si aún tiene problemas, recopile esta información y envíela al Soporte:

- Descripción del problema.

- Habilite y recopile los registros avanzados.

- Utilice Pserrortrace para generar un archivo de diagnóstico.

- Utilice las herramientas de PSInfo para recopilar registros.