Dépanner les Problèmes d'Authentification des Utilisateurs

Une fois que vous avez configuré l'authentification pour les utilisateurs et les groupes sur votre Firebox, vous pouvez suivre les étapes dans cette rubrique pour dépanner les problèmes d'authentification. Ces étapes de dépannage s'appliquent à tout composant de Firebox qui a besoin de l'authentification de l'utilisateur, comme :

- Les connexions Mobile VPN

- Les stratégies qui utilisent l'adhésion aux groupes pour déterminer la source du trafic

- Les rapports Dimension qui incluent les noms d'utilisateurs

- Single Sign-On (SSO). Si SSO ne fonctionne pas pour un utilisateur, il est important de vérifier si l'authentification manuelle (une invite pour les informations d'identification saisies) fonctionne avec Active Directory.

Pour tester l'authentification manuelle, utilisez un ordinateur sur le réseau protégé par le Firebox.

Avant de Commencer

Avant de créer une stratégie pour tester l'authentification, vérifiez que vous pouvez, à partir de l'ordinateur client, accédez à https://www.watchguard.com et https://www.watchguard.com. Vérifiez que l'ordinateur client utilise le Firebox comme sa passerelle par défaut.

Créer une Stratégie de Test pour l'Authentification

Pour tester l'authentification ainsi que la capacité à configurer des stratégies affectant les utilisateurs authentifiés, vous pouvez configurer une stratégie qui refuse le trafic. Puis, vérifiez que la stratégie fonctionne comme prévu pour les connexions à partir des utilisateurs authentifiés dans un groupe en particulier.

Par exemple, vous pouvez créer une stratégie HTTPS qui rejette toutes les connexions des utilisateurs d'un groupe spécifique. Ensuite, vous pouvez tester les connexions HTTPS via un utilisateur authentifié du groupe pour vérifier que la stratégie s'applique aux connexions de cet utilisateur authentifié.

Utilisez les étapes suivantes pour configurer une stratégie de rejet HTTPS pour les connexions depuis un groupe d'utilisateurs.

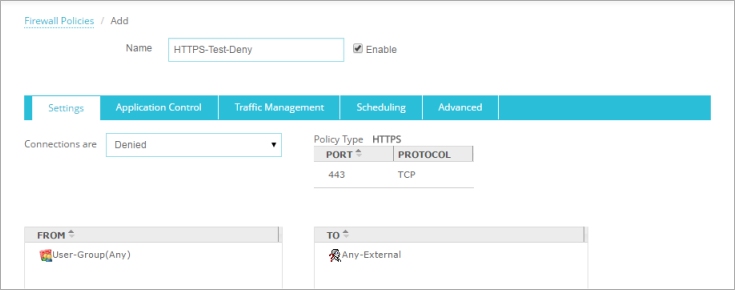

- Dans Fireware Web UI, sélectionnez Pare-feu > Stratégies de Pare-feu.

La page Stratégies s'affiche. - Cliquez sur Ajouter une Stratégie.

La page Ajouter une Stratégies de pare-feu s'affiche. - Dans la liste déroulante Filtre de Paquets, sélectionnez HTTPS.

- Cliquez sur Ajouter une Stratégie.

La page Ajouter apparaît. Le champ Nom de Stratégie est généré avec HTTPS. - Changez le Nom de la Stratégie en un nom descriptif tel que HTTPS - Test de Rejet.

- Dans la liste déroulante Les Connexions sont, cliquez sur Refusées.

- Dans la liste De, sélectionnez Tout-Approuvé. Cliquez sur Supprimer.

- Sous la liste De, cliquez sur Ajouter.

La boîte de dialogue Ajouter un membre s'affiche. - Dans la liste déroulante Type de Membre, sélectionnez Groupe de Pare-feu.

Sinon, si vous souhaitez tester un utilisateur spécifique plutôt qu'un groupe, sélectionnez Utilisateur Pare-feu.

La liste des utilisateurs ou groupes configurés s'affiche.

Si des groupes ou des utilisateurs de votre serveur Active Directory ou d'un autre serveur d'authentification externe n'apparaissent pas, vous devez ajouter le nom du groupe à la configuration du Firebox. Pour ce faire, sélectionnez Authentification > Utilisateurs et Groupes. Le nom de groupe est soumis au respect de la casse et doit correspondre exactement au nom de groupe de votre serveur d'authentification externe.

- Si vous avez sélectionné un groupe, sélectionnez le nom de groupe.

- Si vous sélectionnez un utilisateur, sélectionnez le groupe dont l'utilisateur est membre.

- Cliquez sur OK.

Le groupe ou le nom d'utilisateur est ajouté à la liste De.

- Cliquez sur Enregistrer pour ajouter la stratégie à la configuration de votre Firebox.

La nouvelle stratégie s'affiche dans la page des Stratégies. La stratégie d'Authentification WatchGuard est également ajoutée de manière automatique si elle n'existait pas au préalable. - Assurez-vous qu'aucune autre stratégie autorisant les connexions HTTPS à partir de ce groupe vers Tout-Externe n'apparaisse plus haut dans la liste Stratégies.

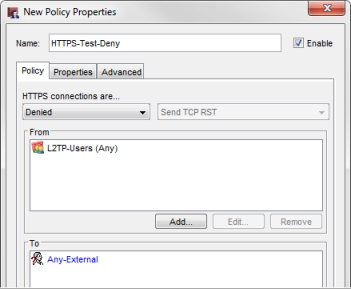

- Ouvrez la configuration du Firebox dans Policy Manager.

- Sélectionnez Modifier > Ajouter une stratégie.

- Dans la liste des stratégies de filtrage de paquets, sélectionnez HTTPS.

- Cliquez sur Ajouter.

- Dans la zone de texte Nom, saisissez un nom descriptif tel que HTTPS-Test-de-Rejet.

- Dans la liste déroulante Les Connexions HTTPS sont, cliquez sur Refusées.

- Dans la liste De, sélectionnez Tout-Approuvé. Cliquez sur Supprimer.

- Sous la liste De, cliquez sur Ajouter.

La boîte de dialogue Ajouter une adresse s'affiche. - Cliquez sur Ajouter un Utilisateur.

La boîte de dialogue Ajouter un Membre s'affiche. - Dans les listes déroulantes Type, sélectionnez Pare-feu et Groupe.

Ou si vous préférez tester un utilisateur spécifique plutôt qu'un groupe, sélectionnez Pare-feu et Utilisateur.

La liste des utilisateurs ou groupes configurés s'affiche.

Si des groupes ou des utilisateurs de votre serveur Active Directory ou d'un autre serveur d'authentification externe n'apparaissent pas, vous devez ajouter le nom du groupe à la configuration du Firebox. Pour ce faire, sélectionnez Configuration > Authentification > Utilisateurs et Groupes. Le nom de groupe est soumis au respect de la casse et doit correspondre exactement au nom de groupe de votre serveur d'authentification externe.

- Sélectionnez le groupe dont l'utilisateur est membre.

- Cliquez sur OK.

Le nom de groupe est ajouté à liste De.

- Cliquez sur Enregistrer pour ajouter la stratégie à la configuration de votre Firebox.

La nouvelle stratégie s'affiche dans la page des stratégies. La stratégie d'Authentification WatchGuard est également ajoutée de manière automatique si elle n'existait pas au préalable. - Assurez-vous qu'aucune autre stratégie autorisant les connexions HTTPS à partir de ce groupe vers Tout-Externe n'apparaisse plus haut dans la liste Stratégies.

- Enregistrez la configuration sur le Firebox.

Tester l'Authentification des Utilisateurs

Authentifiez-vous au Firebox comme un utilisateur membre du groupe que vous avez spécifié dans la stratégie HTTPS-Test-de-Rejet.

- Depuis l'ordinateur client, allez à la page web du portail d'authentification de Firebox à l'adresse : https://[adresse IP de l'interface Firebox]:4100

- Si plusieurs types d'authentification sont activés, sélectionnez le domaine ou serveur d'authentification dans la liste déroulante Domaine.

- Tapez le Nom d'Utilisateur et Mot de Passe de l'utilisateur du groupe.

Si l'authentification échoue, vérifiez si l'échec est dû à l'un de ces problèmes :

Vérifiez le nom de l'utilisateur dans la configuration des groupes et utilisateurs locaux du Firebox et sur le serveur d'authentification externe. Vérifiez soigneusement les majuscules et minuscules ainsi que d'éventuels espaces en début ou fin de nom.

Dans le serveur d'authentification, modifiez le mot de passe pour qu'il corresponde au mot de passe que vous avez utilisé dans votre test. Si vous utilisez Firebox-DB pour l'authentification, modifiez-le dans le Firebox. Si vous utilisez un serveur d'authentification externe, modifiez le mot de passe de l'utilisateur sur le serveur d'authentification externe.

Vérifiez soigneusement votre configuration d'authentification pour faire correspondre l'adresse IP et les autres paramètres requis pour le serveur d'authentification.

- Si vous utilisez Fireware Web UI pour configurer les utilisateurs pour l'authentification Firebox locale, vérifiez les utilisateurs dans Authentification > Serveurs et non pas dans Authentification > Utilisateurs et Groupes.

- Si vous utilisez Policy Manager pour configurer les utilisateurs pour l'authentification Firebox locale, vérifiez les utilisateurs dans Configuration > Serveurs d'Authentification et non pas dans Configuration > Authentification > Utilisateurs et Groupes.

- Si vous utilisez Active Directory, assurez-vous d'avoir correctement indiqué la base de recherche Active Directory. Pour plus d'informations, consultez Trouver Votre Base de Recherche Active Directory.

Une fois que l'authentification est réussie, vous êtes prêt à tester les connexions et stratégies pour un utilisateur authentifié.

Déconnecter l'Utilisateur Après les Modifications de Configuration

Si vous modifiez un compte d'utilisateur ou l'adhésion à un groupe dans le cadre du dépannage, les modifications n'affecteront pas les utilisateurs qui sont déjà authentifiés. Pour tester la modification, vous devez déconnecter l'utilisateur du Firebox avant de vous reconnecter pour tester une quelconque modification de la configuration. Ceci permet de s'assurer que le Firebox associe correctement l'adhésion au groupe à l'utilisateur.

- Sélectionnez État du système > Liste d'authentification.

La page Liste des authentifications s'affiche. - Cochez la case située à côté du nom d'utilisateur dans la liste.

- Cliquez sur Déconnecter les Utilisateurs.

- Sélectionnez l'onglet Liste d'authentification.

- Faites un clic droit sur le nom d'utilisateur figurant dans la liste et sélectionnez Déconnecter l'Utilisateur.

Tester les Connexions d'un Utilisateur Authentifié

Après avoir créé la stratégie HTTPS-Test-de-Rejet et s'être correctement authentifié au Firebox en utilisateur membre du groupe spécifié dans la stratégie, vous pouvez vérifier si la stratégie rejette correctement le trafic de l'utilisateur. Ceci confirme que l'adhésion au groupe fonctionne comme prévu.

À partir d'un navigateur Web de l'ordinateur client :

- Pour tester les connexions HTTP, essayez d'accéder à http://www.watchguard.com.

Cette connexion devrait être autorisée car la stratégie de test HTTPS-Test-de-Rejet ne s'applique pas au trafic HTTP. - Pour tester les connexions HTTPS, essayez d'accéder à https://www.watchguard.com.

Cela devrait être rejeté par la stratégie HTTPS-Test-de-Rejet si l'ordinateur client est authentifié en tant qu'utilisateur membre du groupe spécifié dans la stratégie.

Si la stratégie de test ne rejette pas la requête HTTPS de l'utilisateur authentifié, vérifiez si ce comportement est causé par l'un de ces problèmes :

Pour vérifier si la stratégie est correctement configurée pour le rejet du trafic HTTPS, modifiez la stratégie HTTPS-Test-de-Rejet et ajoutez le nom d'utilisateur à la liste De. Ensuite, testez à nouveau la connexion HTTPS.

Si la stratégie rejette le trafic HTTPS de l'utilisateur après que vous ayez ajouté le nom d'utilisateur à la stratégie, cela signifie que la stratégie est correctement configurée et que le problème est lié à l'adhésion au groupe. Une fois le test terminé, supprimez le nom d'utilisateur de la stratégie afin d'utiliser la stratégie pour résoudre les problèmes d'adhésion au groupe.

Si la stratégie ne rejette pas les connexions HTTPS de cet utilisateur après que vous ayez ajouté le nom d'utilisateur à la stratégie, soit la stratégie n'est pas configurée correctement pour rejeter ce trafic, soit une autre stratégie prioritaire autorise les connexions HTTPS de cet utilisateur. Assurez-vous que la stratégie est configurée pour rejeter les connexions et qu'aucune autre stratégie avec une priorité supérieure ne s'applique aux connexions HTTPS de cet utilisateur ou d'un groupe auquel cet utilisateur appartient.

Si la base de recherche indiquée dans les paramètres d'authentification Active Directory ou LDAP du Firebox est trop spécifique, il se peut qu'elle ne contienne pas le nom du groupe. Vous pouvez chercher le groupe dans votre serveur d'authentification pour voir si c'est le cas.

Nous vous recommandons comme bonne pratique de modifier la base de recherche dans les paramètres d'authentification Active Directory ou LDAP du Firebox pour la simplifier et l'étendre au maximum tout en restant compatible avec votre serveur d'authentification. Par exemple, si votre base de recherche est ou=utilisateurs,dc=exemple,dc=com, simplifiez-la endc=exemple,dc=com.

Pour plus d'informations sur les paramètres d'authentification Active Directory, consultez Configurer l'Authentification Active Directory

Pour plus d'informations sur les paramètres d'authentification LDAP, consultez Configurer l'Authentification LDAP.

Le nom de groupe configuré sur le Firebox et utilisé dans les stratégies doit correspondre exactement au nom de groupe du serveur d'authentification externe. Comparez le nom du groupe sur le Firebox au nom du groupe sur le serveur d'authentification externe. Vérifiez l'orthographe et l'emploi exact des majuscules et minuscules ainsi que d'éventuels espaces en début ou fin de nom.

Si l'utilisateur n'est pas membre du groupe, la stratégie ne s'applique pas aux connexions de cet utilisateur. Si vous utilisez un serveur d'authentification externe, assurez-vous que le compte d'utilisateur du serveur d'authentification externe fait partie de ce groupe. Si vous utilisez l'authentification Firebox, assurez-vous que l'utilisateur est membre de ce groupe dans le Firebox. Le compte d'utilisateur doit faire partie du groupe avec un nom qui correspond exactement à celui qui est spécifié dans la stratégie. Vérifiez l'orthographe et l'emploi exact des majuscules et minuscules ainsi que d'éventuels espaces en début ou fin de nom.

Pour les serveurs d'authentification RADIUS, tels que RADIUS et SecurID, l'adhésion au groupe est identifiée par l'attribut Filter-ID.

Pour plus d'informations sur l'utilisation des groupes dans les stratégies, consultez Utiliser les Utilisateurs et Groupes dans les Stratégies.

Pour vérifier si l'ordinateur client est connecté avec le nom d'utilisateur que vous souhaitez, vous pouvez rechercher les requêtes de l'adresse IP du client dans les messages de journal. À la fin de chaque message de journal concernant le trafic d'un utilisateur authentifié, vous pouvez voir le nom d'utilisateur associé aux adresses IP, par exemple : src_user="TestUser@Firebox-DB".

Si vous constatez que l'adresse IP est associée à un autre utilisateur que celui prévu, vérifiez si quelque chose d'autre, tel que le SSO Agent, le SSO Client ou un client Mobile VPN est configuré pour effectuer l'authentification des utilisateurs de cet ordinateur client.

Pour plus d'informations sur la fonctionnalité Single Sign-On, consultez Comment fonctionne Active Directory SSO ?.

Pour plus d'informations sur le routage du trafic Internet via des clients mobile VPN, consultez Options d'accès Internet pour les Utilisateurs Mobile VPN.