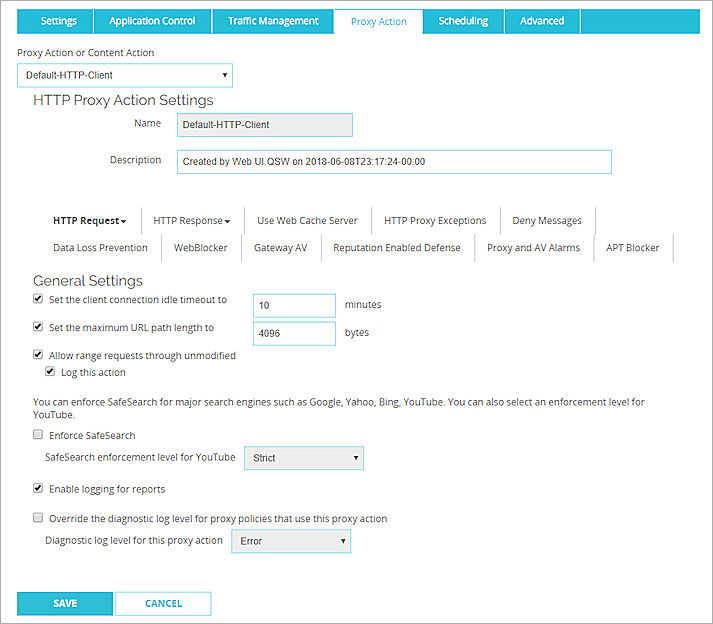

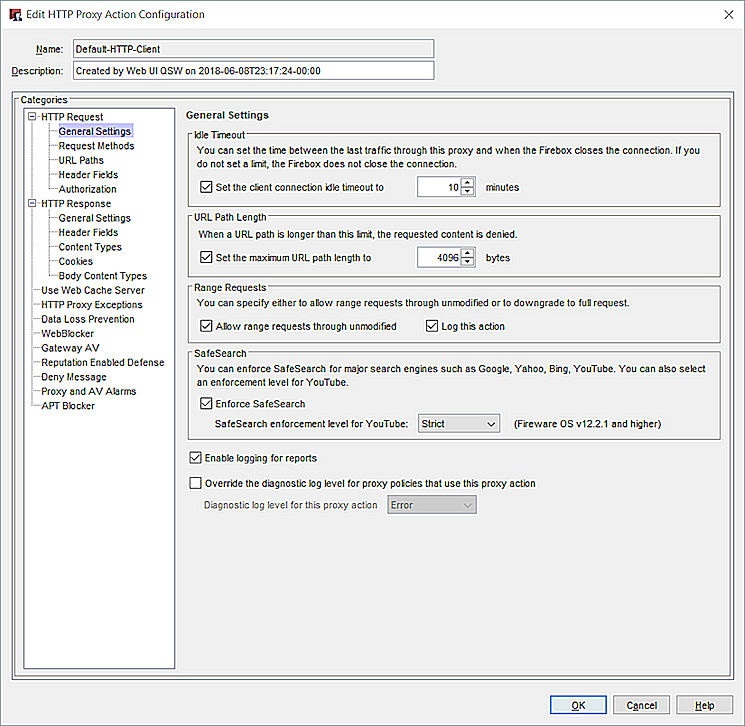

Requête HTTP : Paramètres généraux

Dans la configuration Paramètres Généraux de Requête HTTP pour une Action de Proxy HTTP, vous pouvez définir des paramètres HTTP de base comme le délai d'inactivité ou la longueur d'URL.

- Sélectionnez Pare-feu > Actions de proxy.

La page Action de Proxy s'ouvre. - Sélectionnez l'action de proxy à modifier.

- Cliquez sur Modifier.

- Sélectionnez Action de Proxy > Requête HTTP.

- Sélectionnez Configurer > Actions > Proxies.

La boîte de dialogue Action de Proxy s'ouvre. - Sélectionnez l'action de proxy à modifier.

- Cliquez sur Modifier.

- Sélectionnez Requête HTTP > Paramètres Généraux.

Paramètres

Configuration Paramètres Généraux de Requête HTTP pour une Action de Proxy HTTP depuis Policy Manager

Définir le délai d'inactivité de la connexion à

Cette option contrôle les performances.

Pour fermer le connecteur de protocole TCP pour la connexion HTTP lorsqu'aucun paquet n'a transité via le connecteur de protocole TCP pendant le délai que vous avez spécifié, cochez la case Définir le délai d'inactivité de la connexion à. Dans la zone de texte adjacente, saisissez ou sélectionnez le temps d'attente du proxy avant qu'il ne ferme la connexion, en minutes.

Étant donné que toute session TCP ouverte utilise une petite partie de mémoire sur le Firebox, et que les navigateurs et les serveurs ne ferment pas toujours très bien les sessions HTTP, nous vous conseillons de cocher cette case. Ceci afin de vous assurer que les connexions TCP devenues inutiles sont fermées, ainsi que pour économiser de la mémoire sur le Firebox. Vous pouvez réduire le délai jusqu'à cinq minutes sans diminuer les standards de performances.

Définir la longueur de chemin d'URL maximum à

Pour définir le nombre maximal d'octets autorisés dans une URL, cochez la case Définir la longueur maximale du chemin de l'URL sur.

Dans cette zone du proxy, l'URL peut tout inclure dans l'adresse Web après le domaine de plus haut niveau. Cela comprend la barre oblique, mais pas le nom de domaine (www.monexemple.com ou monexemple.com). Par exemple, l'URL www.monexemple.com/produits compte neuf caractères vers cette limite, car /produits comporte neuf caractères.

La valeur par défaut, 4 096, est généralement suffisante pour toute URL demandée par un ordinateur derrière votre Firebox. Les caractères de l'URL sont encodés par le Firebox et prennent généralement 1 octet chacun. Par exemple, l'URL www.monexemple.com/produits compte neuf octets pour cette limite car /produits a neuf caractères. Une URL très longue peut indiquer une tentative malveillante envers un serveur Web. La longueur minimale est de 15 octets. Il est conseillé de conserver les paramètres par défaut. Cela aide à protéger votre système contre les clients Web infectés sur les réseaux protégés par le proxy HTTP.

Autoriser les requêtes de plage via « non modifié »

Pour autoriser des requêtes de plage sur le Firebox, cochez cette case. Les requêtes de plage permettent à un client de demander des sous-ensembles des octets dans une ressource Web, plutôt que l'entièreté du contenu. Par exemple, si vous n'êtes intéressé que par quelques parties d'un fichier Adobe de grande taille, et non par le fichier entier, le téléchargement est plus rapide et empêche le téléchargement de pages non nécessaires si vous ne demandez que ce qui vous intéresse.

Les requêtes de plage introduisent des risques de sécurité. Des contenus malicieux peuvent être dissimulés n'importe où dans un fichier, et une requête de plage permet de diviser n'importe quel contenu d'une limite de plage à une autre. Le proxy peut passer à côté de modèles recherchés si le fichier s'étend sur deux opérations GET.

Nous vous conseillons de ne pas cocher cette case si les règles que vous ajoutez dans la section Types de contenu de corps du proxy sont destinées à identifier les signatures d'octets en profondeur dans un fichier, plutôt que simplement dans l'en-tête du fichier.

Pour ajouter un message de journal concernant le trafic lorsque le proxy entreprend l'action indiquée par la case à cocher en ce qui concerne les requêtes de plage, cochez la case Consigner cette action.

SafeSearch

SafeSearch est une fonctionnalité des moteurs de recherche des navigateurs Web. Elle permet aux utilisateurs de spécifier le niveau de contenu potentiellement inapproprié pouvant figurer dans les résultats de recherche.

Pour activer SafeSearch dans l'action de proxy Client-HTTP, cochez la case Appliquer SafeSearch. Lorsque vous activez SafeSearch, le niveau le plus strict des règles SafeSearch est appliqué, indépendamment des paramètres configurés dans les moteurs de recherche du navigateur Web client.

Pour imposer SafeSearch sur certains sites nécessitant des connexions HTTPS (tels que Google et YouTube), vous devez utiliser la stratégie de Proxy HTTPS et activer l'inspection du contenu. Pour activer SafeSearch pour le contenu HTTPS déchiffré, dans l'action de proxy de la stratégie de Proxy HTTPS-Client, sélectionnez une action de proxy HTTP-Client dans laquelle SafeSearch est activé. Pour plus d'informations sur HTTPS et l'inspection du contenu, consultez Proxy HTTPS : inspection du contenu.

Lorsque SafeSearch est activé, vous pouvez sélectionner le niveau d'exécution utilisé de manière à restreindre les vidéos auxquelles les utilisateurs peuvent accéder sur YouTube. YouTube propose deux niveaux de restriction de contenu — Modéré et Strict.

Dans la liste déroulante Niveau d'exécution de SafeSearch pour YouTube, sélectionnez le niveau de restriction de contenu à utiliser. YouTube utilise un algorithme pour décider les vidéos restreintes.

SafeSearch emploie la requête d'en-tête HTTP YouTube-Restrict: Strict ou YouTube-Restrict: Moderate pour définir le niveau de restriction du contenu YouTube dans le navigateur lorsque les utilisateurs se connectent aux domaines YouTube :

- www.youtube.com

- m.youtube.com

- youtubei.googleapis.com

- youtube.googleapis.com

- www.youtube-nocookie.com

Le niveau d'exécution de SafeSearch pour YouTube est disponible dans le système d'exploitation Fireware OS v12.2.1 et les versions ultérieures.

Activer la journalisation pour les rapports

Pour créer un message de journal concernant le trafic pour chaque transaction, sélectionnez cette case à cocher. Cette option crée un fichier journal volumineux, mais ces informations peuvent s'avérer très utiles en cas d'attaque contre votre pare-feu. Si vous ne cochez pas cette case, vous ne verrez pas les informations détaillées concernant les connexions de proxy HTTP dans les rapports.

Pour générer des messages de journal pour les rapports d'Audit Web et WebBlocker, vous devez sélectionner cette option. Pour plus d'informations sur la génération de rapports pour les message de journal depuis votre périphérique, consultez Configurer les Paramètres de Génération de Rapports.

Si vous utilisez l'authentification Active Directory, assurez-vous que votre périphérique Firebox est configuré pour utiliser l'authentification Single Sign-On. Cela vous permet de créer des rapports selon les noms d'utilisateur authentifiés. Pour en savoir plus sur l'authentification Single Sign-On, consultez Comment fonctionne Active Directory SSO ?.

Remplacer le niveau de journalisation de diagnostic pour les stratégies de proxy qui utilisent cette action de proxy

Pour préciser le niveau de la journalisation de diagnostic pour l'ensemble des stratégies de proxy qui utilisent cette action de proxy, cochez cette case. Puis, dans la liste déroulante Niveau de journalisation de diagnostic pour cette action de proxy, sélectionnez un niveau de journalisation :

- Erreur

- Avertissement

- Informations

- Débogage

Le niveau de journalisation que vous choisissez remplace le niveau de journalisation de diagnostic qui est configuré pour tous les messages de journal de ce type de stratégie de proxy.

Pour plus d'informations sur le niveau de journalisation de diagnostic, voir Définir le Niveau de la Journalisation de diagnostic.