Configurer le Firebox pour Mobile VPN with IPSec

Vous pouvez activer Mobile VPN with IPSec pour un groupe d'utilisateurs que vous avez déjà créé ou en créer un nouveau. Les utilisateurs du groupe peuvent s'authentifier sur le Firebox ou sur un serveur d'authentification tiers défini dans la configuration de votre Firebox.

Pour des informations sur l'ajout d'utilisateurs à un groupe pour une authentification Firebox locale, consultez Ajouter des Utilisateurs à un Groupe Firebox Mobile VPN. Si vous utilisez un serveur d'authentification tiers, suivez les instructions fournies dans la documentation du fabricant.

La faille Mode Agressif de l'IKEv1 décrite dans la CVE-2002-1623 concerne Mobile VPN with IPSec. Nous vous recommandons de configurer un certificat plutôt qu'une clé prépartagée si vous avez un Management Server WSM. Si vous n'avez pas de Management Server, nous vous recommandons de choisir une clé prépartagée robuste et de la changer régulièrement. Nous vous recommandons également de choisir un algorithme de hachage robuste tel que le SHA-256.

Configurer un groupe Mobile VPN with IPSec

Pour configurer Mobile VPN with IPSec pour un groupe d'utilisateurs, ajoutez une configuration de groupe Mobile VPN with IPSec.

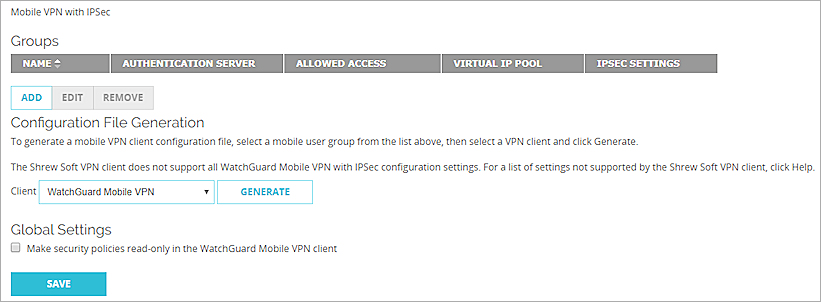

Dans Fireware v12.2.1 et versions antérieures, les étapes pour configurer Mobile VPN with IPSec sont différentes. Dans Fireware Web UI, sélectionnez VPN > Mobile VPN with IPSec.

- Sélectionnez VPN >Mobile VPN.

La page de sélection Mobile VPN apparait. - Dans la section Mobile VPN with IPSec, cliquez sur Configurer.

La liste Mobile VPN with IPSec apparait.

- Cliquez sur Ajouter.

La page Paramètres Mobile User VPN with IPSec apparaît.

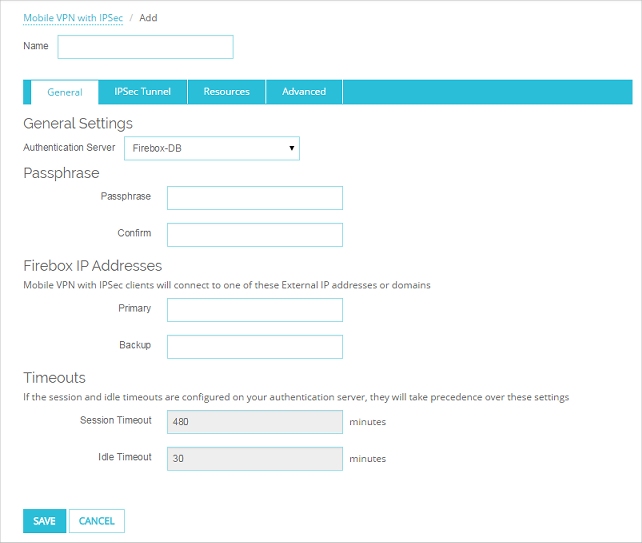

- Dans la zone de texte Nom, attribuez un nom à ce groupe Mobile VPN.

Vous pouvez saisir le nom d'un groupe existant ou celui d'un nouveau groupe Mobile VPN. Vérifiez que le nom est unique et qu'il n'a pas été attribué à un groupe VPN, une interface ou un tunnel VPN.

Si vous créez un groupe d'utilisateurs Mobile VPN s'authentifiant sur un serveur d'authentification externe, créez sur le serveur un groupe portant le nom du serveur spécifié dans l'assistant pour le groupe Mobile VPN. Si vous utilisez Active Directory comme serveur d'authentification, les utilisateurs doivent appartenir à un groupe de sécurité Active Directory du même nom que le nom de groupe que vous avez configuré pour Mobile VPN with IPSec. Pour plus d'informations, consultez Configurer le Serveur d'Authentification externe.

- Configurez ces paramètres pour modifier le profil de groupe :

Serveur d'authentification

Sélectionnez le serveur d'authentification à utiliser pour ce groupe Mobile VPN. Vous pouvez authentifier les utilisateurs avec la base de données interne (Firebox-DB) du Firebox ou encore avec un serveur RADIUS, VASCO, SecurID, LDAP ou Active Directory. Vérifiez que la méthode d'authentification que vous choisissez est activée.

Mot de Passe

Entrez un mot de passe pour chiffrer le profil Mobile VPN (fichier .wgx) que vous distribuez aux utilisateurs de ce groupe. La clé partagée peut uniquement contenir des caractères ASCII standard. Si vous utilisez un certificat pour l'authentification, ce mot de passe est aussi utilisé pour chiffrer le fichier certificat exporté que vous envoyez aux utilisateurs.

Confirmer

Entrez de nouveau le mot de passe.

Principal

Saisissez l'adresse IP externe principale à laquelle les utilisateurs Mobile VPN de ce groupe peuvent se connecter. Il peut s'agir d'une adresse IP externe, d'une adresse IP externe secondaire ou d'un réseau local virtuel (VLAN) externe. Pour un périphérique en mode d'insertion, utilisez l'adresse IP attribuée à toutes les interfaces.

Si votre Firebox a une adresse IP dynamique, vous pouvez spécifier un nom de domaine pour les connexions client au lieu d'une adresse IP. Pour se connecter au mobile VPN, les utilisateurs spécifient le nom de domaine dans les paramètres du client mobile VPN. Assurez-vous d'enregistrer l'adresse IP externe de votre Firebox auprès d'un fournisseur de services DNS dynamique. Facultativement, vous pouvez activer le DNS dynamique sur le Firebox pour envoyer automatiquement des mises à jour d'adresse IP à un fournisseur de services DNS dynamique pris en charge par le Firebox. Pour de plus amples informations concernant le DNS dynamique, consultez À propos du service DNS dynamique.

Sauvegarde

Saisissez l'adresse IP externe de sauvegarde à laquelle les utilisateurs Mobile VPN de ce groupe peuvent se connecter. L'adresse IP de sauvegarde est facultative. Si vous ajoutez une adresse IP de secours, assurez-vous qu'il s'agisse d'une adresse IP attribuée à une interface externe ou un réseau local virtuel (VLAN).

Délai d'Expiration de Session

Sélectionnez la durée d'activité maximale (en minutes) d'une session Mobile VPN.

Délai d'Inactivité

Sélectionnez le délai en minutes avant que le Firebox ne ferme une session Mobile VPN inactive. Les valeurs de délai d'expiration et d'inactivité de la session sont les valeurs de délai par défaut si le serveur d'authentification n'a pas ses propres valeurs de délai. Si vous utilisez le Firebox en tant que serveur d'authentification, les délais du groupe Mobile VPN sont toujours ignorés car vous définissez des délais pour chaque compte d'utilisateur du Firebox.

Les délais de session et d'inactivités ne peuvent pas être plus longs que la valeur du champ SA Life.

Pour définir cette valeur, dans la boîte de dialogue Paramètres Mobile VPN with IPSec, cliquez sur l'onglet Tunnel IPSec, puis sur Avancé pour les Paramètres de Phase 1. La valeur par défaut est de 8 heures.

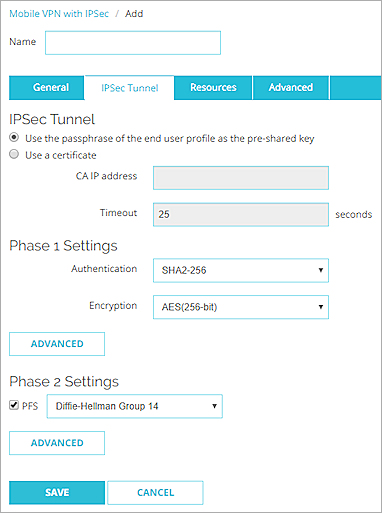

- Sélectionnez l'onglet Tunnel IPSec.

La page Tunnel IPSec s'ouvre.

- Configurez ces paramètres :

Utilisez le mot de passe du profil d'utilisateur final comme clé pré-partagée

Sélectionnez cette option pour utiliser le mot de passe du profil de l'utilisateur final comme clé pré-partagée et permettre une authentification d'accès au tunnel. Vous devez utiliser la même clé partagée sur le périphérique distant. Cette clé partagée peut uniquement contenir des caractères ASCII standard.

Utiliser un certificat

Sélectionnez cette option pour utiliser un certificat dans le cadre d'une authentification d'accès au tunnel.

Pour plus d'informations concernant les certificats Mobile VPN with IPSec, consultez Certificats pour l'Authentification des Tunnels Mobile VPN with IPSec (Web UI).

Adresse IP de l'autorité de certification

Si vous utilisez un certificat, saisissez l'adresse IP du serveur Management Server qui a été configuré en tant qu'autorité de certification.

Délai d'inactivité

Si vous utilisez un certificat, saisissez la durée en secondes avant que le client Mobile VPNwith IPSec arrête de se connecter si l'autorité de certification ne répond pas. Il est conseillé de conserver la valeur par défaut.

Paramètres de la Phase 1

Sélectionnez les méthodes d'authentification et de chiffrement relatives au tunnel VPN. Pour configurer des paramètres avancés, tels que le Parcours NAT ou la clé de groupe, cliquez sur Avancé, puis consultez Définir des Paramètres de Phase 1 avancés.

Les options de chiffrement sont répertoriées de la moins complexe et sécurisée à la plus complexe et sécurisée :

- DES

- 3DES

- AES (128 bits)

- AES (192 bits)

- AES (256 bits) (paramètre par défaut)

Paramètres de la Phase 2

PFS (Perfect Forward Secrecy) est activé par défaut. Dans la liste déroulante, sélectionnez un groupe Diffie-Hellman.

Pour modifier d'autres paramètres de proposition, cliquez sur Avancé et consultez Définir des Paramètres de Phase 2 avancés.

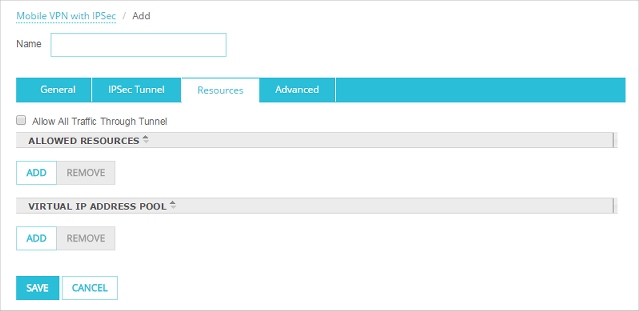

- Sélectionnez l'onglet Ressources.

La page Ressources apparaît.

- Configurez ces paramètres :

Autoriser tout le trafic à passer par le tunnel

Pour faire passer tout le trafic Internet des utilisateurs de Mobile VPN par le tunnel VPN, cochez cette case.

Si vous cochez cette case, le trafic Internet des utilisateurs Mobile VPN passe par le tunnel VPN. Ce système est plus sûr, mais les performances du réseau sont réduites.

If vous ne cochez pas cette case, le trafic Internet des utilisateurs Mobile VPN est envoyé directement sur Internet. Ce système est moins sûr, mais la navigation sur Internet est plus rapide.

Ressources Autorisées

Cette liste répertorie les ressources auxquelles les utilisateurs du groupe d'authentification Mobile VPN peuvent accéder sur le réseau.

Pour ajouter une adresse IP ou une adresse IP réseau à la liste des ressources réseau, cliquez sur Ajouter. Sélectionnez Hôte IPv4 ou Réseau IPv4, entrez l'adresse et cliquez sur OK.

Pour supprimer l'adresse IP ou l'adresse IP réseau sélectionnée de la liste des ressources, sélectionnez une ressource et cliquez sur Supprimer.

Pool d'adresses IP virtuelles

Cette liste répertorie les adresses IP internes utilisées par les utilisateurs de Mobile VPN sur le tunnel.

Pour ajouter une adresse IP ou une adresse IP réseau au pool d'adresses IP virtuelles, cliquez sur Ajouter. Sélectionnez Hôte IPv4 ou Réseau IPv4, entrez l'adresse et cliquez sur OK.

Pour la supprimer du pool d'adresses IP virtuelles, sélectionnez un hôte ou une adresse IP réseau et cliquez sur Supprimer.

Vous devez utiliser les adresses IP du pool d'adresses IP virtuelles à cette fin uniquement sur votre réseau.

Pour plus d'informations sur les adresses IP virtuelles, consultez Adresses IP Virtuelles et Mobile VPN.

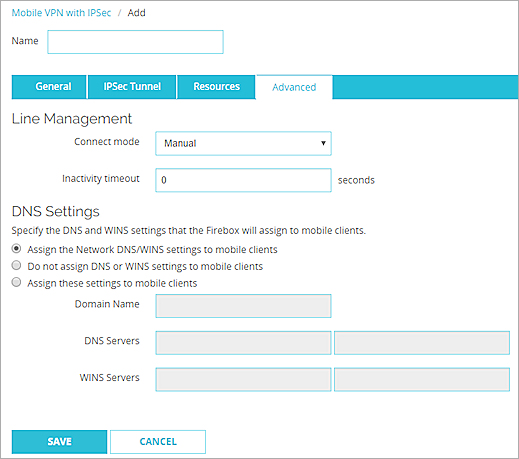

- Sélectionnez l'onglet Avancé.

La page Avancé apparaît.

- Configurez les paramètres Gestion de ligne :

Mode de connexion

Manuel — Dans ce mode, le client n'essaie pas de redémarrer automatiquement le tunnel VPN si le tunnel VPN n'est pas actif. Cela est le paramètre par défaut.

Pour redémarrer le tunnel VPN, vous devez cliquer sur le bouton Connecter dans Connection Monitor, ou faire un clic droit sur l'icône Mobile VPN sur votre barre d'outils du bureau Windows et cliquer sur Connecter.

Automatique — Dans ce mode, le client essaie de démarrer la connexion lorsque votre ordinateur envoie des données à une destination accessible par le réseau VPN. Le client essaie également de redémarrer le tunnel VPN automatiquement si le tunnel VPN devient indisponible.

Variable — Dans ce mode, le client essaie de redémarrer le tunnel VPN automatiquement jusqu'à ce que vous cliquiez sur Déconnecter. Après la déconnexion, le client n'essaie pas de redémarrer le tunnel VPN tant que vous ne cliquez pas sur Connecter.

Délai d'inactivité

Si le Mode de Connexion est défini sur Automatique ou Variable, le logiciel client Mobile VPN with IPSec n'essaie pas de renégocier la connexion VPN tant qu'aucun trafic provenant des ressources réseau disponibles ne passe par le tunnel pendant la durée que vous avez indiqué comme Délai d'inactivité.

Les paramètres par défaut de gestion de ligne sont Manuelle et 0 seconde. Si vous modifiez l'un de ces paramètres, vous devez utiliser le fichier .ini pour configurer le logiciel client.

- (Fireware v12.2.1 et versions ultérieures) Configurer les paramètres DNS :

Assigner les paramètres DNS/WINS réseau aux clients mobiles

Si vous sélectionnez cette option, les clients mobiles obtiennent les paramètres DNS et WINS que vous spécifiez dans Réseau > Interfaces > DNS/WINS. Par exemple, si vous spécifiez le serveur DNS 203.0.113.50 dans les paramètres DNS/WINS Réseau, les clients Mobile VPN utilisent 203.0.113.50 comme serveur DNS.

Par défaut, le paramètre Assigner les paramètres DNS/WINS réseau aux clients mobiles est sélectionné pour les nouvelles configurations Mobile VPN.

Ne pas assigner de paramètres DNS ou WINS aux clients mobiles

Si vous sélectionnez cette option, les clients n'obtiennent pas les paramètres DNS ou WINS du Firebox.

Assigner ces paramètres aux clients mobiles

Si vous sélectionnez cette option, les clients mobiles obtiennent les paramètres de nom de domaine, de serveur DNS et de serveur WINS que vous spécifiez dans cette section. Par exemple, si vous spécifiez example.com comme nom de domaine et 203.0.113.50 comme serveur DNS, les clients mobiles utilisent example.com pour les noms de domaine non qualifiés et 203.0.113.50 comme serveur DNS.

Vous pouvez spécifier un nom de domaine, jusqu'à deux adresses IP de serveur DNS et jusqu'à deux adresses IP de serveur WINS.

Pour de plus amples informations concernant les paramètres des serveurs DNS et WINS des utilisateurs Mobile VPN with IPSec, consultez Configurer les Serveurs DNS et WINS pour Mobile VPN with IPSec.

- Cliquez sur Enregistrer.

La page Mobile VPN with IPSec s'ouvre et le nouveau groupe IPSec apparaît dans la liste des groupes. - Cliquez sur Enregistrer.

- Sélectionnez VPN > Mobile VPN > IPSec.

La boîte de dialogue Configuration de Mobile VPN with IPSec s'affiche.

- Cliquez sur Ajouter.

L'assistant Add Mobile VPN with IPSec Wizard s'affiche.

- Cliquez sur Suivant.

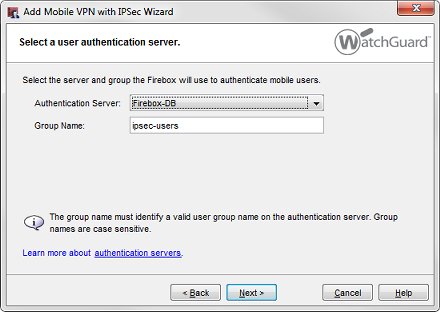

L'écran Sélectionner un serveur d'authentification utilisateur apparaît.

- Dans la liste déroulante Serveur d'authentification, sélectionnez un serveur d'authentification.

Vous pouvez authentifier les utilisateurs sur le Firebox (Firebox-DB) ou sur un serveur RADIUS, VASCO, SecurID, LDAP ou Active Directory. Vérifiez que cette méthode d'authentification est activée dans Policy Manager. Sélectionnez Configuration > Authentification > Serveurs d'authentification pour afficher ces paramètres.

- Dans la zone de texte Nom de Groupe, saisissez le nom du groupe.

Vous pouvez saisir le nom d'un groupe Mobile VPN que vous avez déjà créé ou le nom d'un nouveau groupe Mobile VPN. Vérifiez que le nom est unique et qu'il n'a pas été attribué à des noms de groupes VPN, d'interface ou de tunnel.

Pour plus d'informations sur l'authentification de groupe VPN, consultez Types d'Authentification Firebox.

Si vous créez un groupe d'utilisateurs Mobile VPN s'authentifiant sur un serveur d'authentification externe, créez sur le serveur un groupe portant le nom du serveur spécifié dans l'assistant pour le groupe Mobile VPN. Si vous utilisez Active Directory comme serveur d'authentification, les utilisateurs doivent appartenir à un groupe de sécurité Active Directory du même nom que le nom de groupe que vous avez configuré pour Mobile VPN with IPSec. Pour plus d'informations, consultez Configurer le Serveur d'Authentification externe.

- Cliquez sur Suivant.

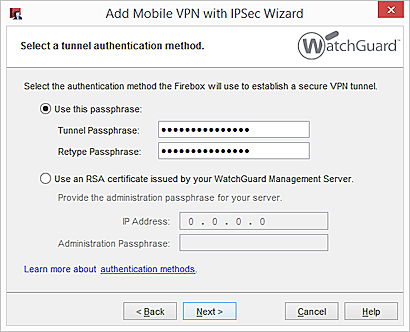

L'écran Sélectionner une méthode d'authentification de tunnel apparaît.

- Sélectionnez une option d'authentification de tunnel :

- Utilisez ce mot de passe

Saisissez et confirmez le mot de passe. - Utilisez un certificat RSA publié par votre WatchGuard Management Server

Entrez l'Adresse IP de votre Management Server ainsi que le Mot de Passe Administrateur.

Pour plus d'informations sur l'utilisation d'un certificat RSA, consultez Certificats pour l'Authentification des Tunnels Mobile VPN with IPSec (Web UI).

- Cliquez sur Suivant.

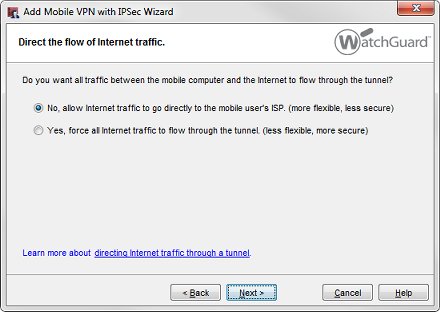

L'écran Diriger le flux du trafic Internet apparaît.

- Sélectionnez une option de trafic Internet :

- Non, autoriser le trafic Internet à accéder directement au fournisseur de services Internet des utilisateurs mobiles.

(Tunneling fractionné) - Oui, obliger tout le trafic Internet à passer par l'intermédiaire du tunnel.

(VPN avec route par défaut)

Pour plus d'informations sur le tunneling fractionné et la route VPN par défaut, consultez Options pour l'Accès à Internet via un Tunnel Mobile VPN with IPSec.

- Cliquez sur Suivant.

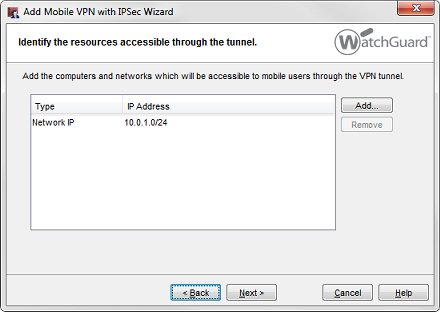

L'écran Identifier les ressources accessibles via le tunnel apparaît.

- Cliquez sur Ajouter pour indiquer les adresses IP de l'hôte ou du réseau auxquelles les utilisateurs peuvent se connecter par l'intermédiaire du tunnel VPN.

- Cliquez sur Suivant.

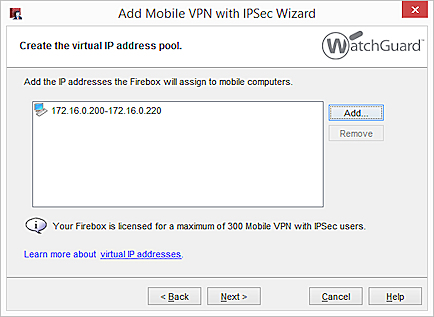

L'écran Créer le pool d'adresses IP virtuelles apparaît.

- Cliquez sur Ajouter pour ajouter une adresse IP ou une plage d'adresses IP.

Pour ajouter d'autres adresses IP virtuelles, répétez cette opération.

Une adresse IP issue d'un pool d'adresses IP virtuelles est assignée aux utilisateurs Mobile VPN lorsqu'ils se connectent à votre réseau. Le nombre d'adresses IP d'un pool d'adresses IP virtuelles doit être identique au nombre d'utilisateurs Mobile VPN.

Les adresses IP virtuelles ne doivent pas appartenir au sous-réseau des réseaux locaux. Vous devez utiliser des adresses IP virtuelles uniquement dédiées à cette fin sur votre réseau.

Pour plus d'informations sur les adresses IP virtuelles, consultez Adresses IP Virtuelles et Mobile VPN.

- Cliquez sur Suivant.

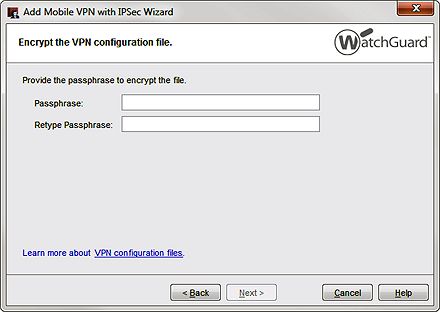

Si vous avec utilisé un certificat pour l'authentification de tunnel, l'écran Chiffrer le fichier de configuration VPN s'affiche.

- Entrez en confirmez le mot de passe à utiliser pour chiffrer le fichier de configuration .wgx et le certificat PKCS#12 enregistrés lorsque vous avez généré le fichier de configuration VPN depuis Policy Manager.

Si vous utilisez un mot de passe pour l'authentification de tunnel, l'assistant ignore cette étape et le mot de passe du tunnel que vous avez spécifié précédemment est utilisé pour chiffrer le fichier de configuration VPN.

- Cliquez sur Suivant.

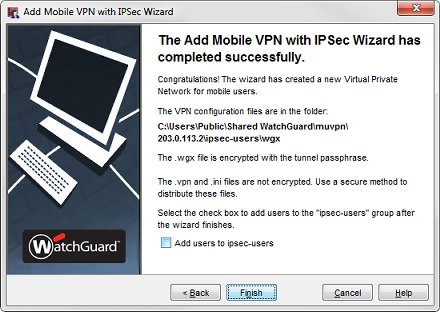

L'écran « L'assistant Add Mobile VPN with IPSec Wizard s'est terminé correctement » apparaît.

- Pour ajouter des utilisateurs au nouveau groupe Mobile VPN with IPSec, cochez la case Ajouter des utilisateurs.

- Cliquez sur Terminer.

Le fichier de configuration des groupes d'utilisateurs finaux Mobile VPN with IPSec est disponible dans l'emplacement indiqué à l'écran.

Une fois l'assistant terminé, vous pouvez modifier le profil du groupe que vous venez de créer dans :

- Changer la clé partagée

- Ajouter l'accès à d'autres hôtes ou réseaux

- Limiter l'accès à un seul port de destination, port source ou protocole

- Changer les paramètres de phase 1 et de phase 2

- (Fireware v12.2.1 et versions ultérieures) Spécifier les paramètres des serveurs DNS et WINS

Pour de plus amples informations concernant les paramètres des serveurs DNS et WINS des utilisateurs Mobile VPN with IPSec, consultez Configurer les Serveurs DNS et WINS pour Mobile VPN with IPSec.

Pour modifier le profil, consultez Modifier un Profil de Groupe Mobile VPN with IPSec existant.

Lorsque vous ajoutez un groupe Mobile VPN with IPSec, une stratégie Mobile VPN with IPSec de type Tout est automatiquement créée pour permettre à l'ensemble du trafic des utilisateurs du groupe d'accéder aux ressources disponibles par l'intermédiaire du tunnel. Pour plus d'informations sur les stratégies Mobile VPN with IPSec, consultez Configurer les Stratégies pour Filtrer le Trafic IPSec Mobile VPN.

Les utilisateurs membres du groupe que vous créez ne peuvent pas se connecter tant qu'ils n'importent pas le fichier de configuration correct dans leur logiciel client Mobile VPN IPSec WatchGuard. Vous devez générer le fichier de configuration et le mettre à la disposition des utilisateurs finaux. Pour plus d'informations, voir Générer des fichiers de configuration Mobile VPN with IPSec.

TDR Host Sensor Enforcement

Dans Fireware v12.5.4 et les versions ultérieures, vous pouvez activer Host Sensor Enforcement pour un groupe Mobile VPN with IPSec. Vous devez activer TDR Host Sensor Enforcement dans la configuration Authentification > Utilisateurs et Groupes. Les paramètres TDR Host Sensor Enforcement ne figurent pas dans la configuration Mobile VPN with IPSec.

Pour plus d'informations, consultez Ajouter des Utilisateurs à un Groupe Firebox Mobile VPN et À propos de TDR Host Sensor Enforcement.

Dépanner Mobile VPN with IPSec

Si les utilisateurs ne parviennent pas à se connecter au VPN ou aux ressources réseau, contrôlez les causes fréquentes suivantes :

- Paramètres DNS incorrects

- Stratégies désactivées ou supprimées

- Paramètres de groupe d'utilisateurs incorrects

- Chevauchement des pools d'adresses IP

- Paramètres de route incorrects

Pour de plus amples informations de dépannage, consultez la section Dépanner Mobile VPN with IPSec.

Voir Également

Générer les Fichiers de Configuration Mobile VPN with IPSec

Configurer le Serveur Windows R2 2012 ou 2016 pour authentifier les utilisateurs mobile VPN avec RADIUS et Active Directory dans la Base de Connaissances WatchGuard.