HTTPS プロキシ コンテンツ インスペクションで証明書を使用する

多くの Web サイトは、ユーザーに情報を送信するために HTTP およびHTTPS プロトコルの両方を使用します。Firebox は HTTP トラフィックを容易に調べることができますが、HTTPS トラフィックは暗号化されています。ネットワーク上のユーザーが要求した HTTPS トラフィックを調べるには、情報を複号化するように Firebox を構成し、続いて異なるプライベート キーで再暗号化する必要があります。このキーは、各ネットワーク クライアントが信頼する必要があるローカル認証機関 (CA) によって署名された証明書を生成するのに 使用 されます。

HTTPS プロキシのためのコンテンツのインスペクションの詳細については、次を参照してください:HTTPS プロキシ:コンテンツ インスペクション。

アウトバウンド HTTPS コンテンツ インスペクションに対する証明書の使用のデモンストレーションについては、アウトバウンド コンテンツのインスペクション 動画チュートリアルを参照してください。

HTTPS プロキシ認証機関証明書のオプション

Firebox がコンテンツ インスペクションにより HTTPS 接続をスキャンすると、 HTTPS プロキシは HTTPS 要求を遮断し、クライアントに代わって HTTPS サーバーの宛先へ独自の接続を開始します。Firebox が宛先 HTTPS サーバーから応答とリモート サーバー証明書のコピーを受信後、Firebox はリモート サーバーからの証明書の変更されたバージョン (プロキシ認証機関 CA 証明書により署名) を 元のクライアントに 提示します。アイデンティティの検証用の 一般名 (CN)、対象者代替名 (SAN)、およびその他の値は変わりません。プロキシ認証機関の再署名証明書には、インポートされた CA 証明書または既定の自己署名 Firebox 証明書のいずれかが可能です。

ローカル CA 証明書 (推奨オプション)

貴社組織で、パブリック キー インフラストラクチャ (PKI) がローカル CA により既に設定済みの場合は、内部の CA によって署名された証明書を Firebox にインポートすることができます。クライアント デバイスがローカル PKI ルート CA 証明書を既に信頼しているため、別の証明書を各クライアント デバイスに配備する必要はありません。

Firebox でコンテンツ インスペクションが有効になっていると、パブリック CA 証明書は、HTTPS プロキシが実行しなければならない再署名アクションをサポートしません。内部 CA により署名された独自の証明書の使用を推奨します。

たとえば、貴社の組織が Microsoft Active Directory 証明書サービスを使用する場合、次のことができます:

- Firebox System Manager から証明書署名要求 (CSR) を作成する。証明書機能として、プロキシ認証機関 (送信 SSL/TLS コンテンツ インスペクション用の CA 証明書の再署名) が選択されていることを確認します。この手順については、次を参照してください:証明書 CSR を作成する。

- Microsoft CA サーバーにより証明書を署名してもらいます。この手順については、次を参照してください:Microsoft CA で証明書に署名する。

- Certificate Import Wizard を使用して再署名 CA とルート CA 証明書を Firebox にインポートします。この手順については、次を参照してください:デバイス証明書を管理する (Web UI) または デバイス証明書を管理する (WSM)。

- 再署名証明書をすべての非ドメイン コンピュータ ユーザーに手動で、または証明書ポータルを介して配布します。すでにドメインに参加しているクライアントにはルート CA 証明書のコピーがすでにあり、再署名 CA 証明書を信頼しています。手順については、クライアント デバイスに証明書をインポートする または 証明書ポータル を参照してください。

他の証明書を再署名できる CA 証明書 を作成する必要があります。Firebox System Manager で CSR を作成し、サードパーティの CA によって署名してもらう場合、この証明書を CA 証明書として使用することができません。

HTTPS コンテンツ インスペクションのための Active Directory 証明書 サービス のデモンストレーションについては、コンテンツ インスペクション用に Active Directory 証明書を作成する 動画チュートリアルをご覧ください。

既定の Firebox プロキシ認証機関証明書

HTTPS プロキシのコンテンツのインスペクション機能により、Firebox 上の既定の自己署名されたプロキシ認証機関 CA 証明書を使用することができます。デバイスは、復号化されたコンテンツを、この自己署名証明書用の内蔵のプライベート キーを使って再暗号化します。

この既定の証明書を使用した場合、証明書のコピーを持っていないユーザーが HTTPS を使用する安全な Web サイトに接続しようとすると Web ブラウザに警告が表示されます。これらの警告を回避するには、 Firebox からプロキシ認証機関証明書をエクスポートし、クライアント デバイスに証明書をインポートすることができます。もしくは、Firebox 証明書ポータルを使って証明書を配布することができます。

既定の プロキシ認証機関 CA証明書 をデバイスからエクスポートする方法についての情報は、次を参照してください:Firebox から証明書をエクスポートする。

この証明書をクライアントのデバイスにインポートする方法についての情報は、次を参照してください:クライアント デバイスに証明書をインポートする。

Firebox の証明書ポータルからプロキシ認証機関証明書に署名したルート CA 証明書をダウンロードしてインストールするには、http://<Firebox の IP アドレス>:4126/certportal にアクセスします。詳細については、証明書ポータル を参照してください。

外部の HTTPS サーバーからコンテンツ インスペクションを実行する

この機能を有効にする前に、ネットワークのすべてのクライアントに HTTPS トラフィックを再署名するために使用する証明書を配布することをお勧めします。配布方法としては、操作手順を記載したメールに証明書ポータルへのリンクを含めたり、ネットワーク管理ソフトウェアを使って証明書を自動的にインストールしたりできます。少人数のユーザーで HTTPS プロキシのコンテンツ インスペクションをテストし、正常に動作することを確認してから、コンテンツ インスペクションを大規模なネットワークのすべての HTTPS トラフィックに適用することをお勧めします。

クライアントに証明書をインポートする方法の詳細については、クライアント デバイスに証明書をインポートする と 証明書ポータル を参照してください。

SSL VPN トラフィックのような HTTPS ポートを使う別のアウトバウンド トラフィックがある場合、コンテンツ インスペクション機能を注意深く評価することをお勧めします。他のトラフィック ソースが正しく機能することを確認するために、許可アクションでドメイン名ルールを追加して、それらのドメインや IP アドレスのインスペクションをバイパスすることをお勧めします。詳細については、HTTPS プロキシ:ドメイン名ルール を参照してください。

Fireware v12.1 以前では、インスペクト アクションを選択する前に HTTPS プロキシでコンテンツ インスペクションを有効化する必要があります。詳細については、HTTPS プロキシ:コンテンツ インスペクション を参照してください。

-

をクリックします。

をクリックします。

または、編集 > ポリシーの追加 の順に選択します。

ポリシーの追加 ダイアログ ボックスが開きます。 - HTTPS-proxy を選択します。ポリシーを追加する をクリックします。

ポリシー タブが選択された状態で、新規ポリシー プロパティ ダイアログ ボックスが開きます。 - プロキシ アクション ドロップダウン リストの隣で

をクリックします。

をクリックします。

コンテンツのインスペクション カテゴリが選択された状態で、HTTPS プロキシ アクション構成 ダイアログ ボックスが開きます。 - インスペクション アクションでドメイン名ルールを構成して、インスペクションで使用する HTTP プロキシ アクションを選択します。

詳細については、HTTPS プロキシ:ドメイン名ルール を参照してください。 - OK をクリックします。

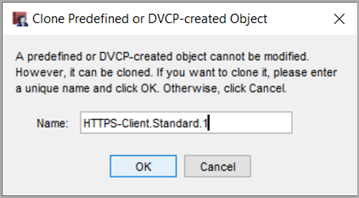

事前に定義されたクローン、または DVCP により作成されたオブジェクト ダイアログ ボックスが開きます。 - 名前 テキスト ボックスに、プロキシ アクションの名前を入力します。

たとえば、HTTPS-Client-Inspect と入力します。 - OK をクリックします。

- 新しいポリシー プロパティ ダイアログ ボックスを閉じるには、OK をクリックします。

- ファイアウォール > ファイアウォール ポリシー の順に選択します。

ファイアウォール ポリシー ページが開きます。 - ポリシーを追加する をクリックします。

ファイアウォール ポリシーの追加 ページが開きます。 - プロキシ ポリシーの種類を選択します。

- プロキシ ドロップダウン リストから、HTTPS-proxy と HTTPS-Client.Standard プロキシ アクションを選択します。

- ポリシーを追加する をクリックします。

HTTPS プロキシの追加ページが開きます。 - プロキシ アクション タブを選択します。

- プロキシ アクション ドロップダウン リストから、現在のプロキシ アクションをクローンする を選択します。

- 名前 テキスト ボックスに、このプロキシ アクションの名前を入力します。

たとえば、HTTPS-Client-Inspect と入力します。 - インスペクション アクションでドメイン名ルールを構成して、インスペクションで使用する HTTP プロキシ アクションを選択します。

詳細については、HTTPS プロキシ:ドメイン名ルール を参照してください。 - 保存 をクリックします。

HTTPS プロキシ アクションでインスペクション アクションを選択する際に、復号化トラフィックに適用する HTTP プロキシ アクションを選択します。ドメイン名ルールで インスペクション アクションを選択して、HTTPS プロキシ アクションで許可された WebBlocker カテゴリのインスペクションを有効化することができます。

HTTPS プロキシにおけるドメイン名ルールの詳細については、次を参照してください:HTTPS プロキシ:ドメイン名ルール。

HTTPS プロキシにおける WebBlocker の構成の詳細については、次を参照してください:HTTPS プロキシ: WebBlocker。