Mobile VPN with L2TP 構成を編集する

Mobile VPN with L2TP の初めての設定では、WatchGuard L2TP セットアップ ウィザードを使用することをお勧めします。詳細については、WatchGuard L2TP Setup Wizard を使用する を参照してください。

- (Fireware v12.3 以降) VPN > Mobile VPN の順に選択します。

- L2TP セクションで、構成 を選択します。

Mobile VPN with L2TP ページが表示されます。 - (Fireware v12.2.1 以前) VPN > Mobile VPN with L2TP の順に選択します。

Mobile VPN with L2TP ページが表示されます。 - 構成 をクリックします。

Mobile VPN with L2TP ページが表示されます。

- Mobile VPN with L2TP が有効化されていない場合は、Mobile VPN with L2TP を有効化 する チェックボックスを選択します。

Mobile VPN with L2TP が有効化され、既定で IPSec が構成で有効化されます。 - 次のセクションの情報を使用し、Mobile VPN with L2TP 設定を構成します。

- VPN > Mobile VPN > L2TP > 設定する の順に選択します。

Mobile VPN with L2TP の構成 ダイアログ ボックスが表示されます。

- Mobile VPN with L2TP が有効化されていない場合は、Mobile VPN with L2TP を有効化 する チェックボックスを選択します。

Mobile VPN with L2TP が有効化され、既定で IPSec が構成で有効化されます。 - 次のセクションの情報を使用し、Mobile VPN with L2TP 設定を構成します。

動的 IP アドレスを使用するリモートゲートウェイがあり、メインモードを使用するブランチオフィスの VPN ゲートウェイがデバイス構成に既にある場合は、Mobile VPN with L2TP 構成で IPSec を有効化することはできません。Mobile VPN with L2TP を有効化する場合は、既定で L2TP 構成の IPSec 設定は有効化されています。既存のブランチオフィスの VPN 構成が原因で IPSec を有効化できない場合は、Mobile VPN with L2TP を有効化する時に警告メッセージが表示されます。IPSecなしで L2TP を有効化することはできますが、安全性が低くなるため推奨されていません。

仮想 IP アドレス プールを編集する

ネットワーク タブの 仮想 IP アドレス プール には、Mobile VPN with L2TP ユーザーがトンネル上で使用する内部 IP アドレスが表示されます。Firebox はこれらのアドレスを必要なときだけ使用します。仮想 IP アドレス プールは少なくとも 2 つの IP アドレスを含む必要があります。

仮想 IP アドレスの詳細については、次を参照してください: 仮想 IP アドレスおよび Mobile VPN。

仮想 IP アドレス プールに追加するには:

- 仮想 IP アドレス プール セクションで、追加 をクリックします。

アドレス プールの追加 ダイアログ ボックスが表示されます。 - 種類の選択 ドロップダウン リストから、次のいずれかのオプションを選択します。

- ホスト IPV4 — 単一の IPv4 アドレスを追加

- ネットワーク IPV4 — IPv4 ネットワーク アドレスを追加

- ホスト範囲 IPV4 — IPv4 アドレスの範囲を追加

- 追加するホスト IP アドレス、ネットワーク IP アドレス、または IP アドレス範囲を入力します。

- OK をクリックします。

仮想 IP アドレス プールから IP アドレスまたはアドレス範囲を削除するには:

- 削除したい IP アドレス入力を選択します。

- 削除 をクリックします。

ネットワーク設定の編集

Mobile VPN with L2TP の構成 ダイアログ ボックスの ネットワーク タブには、構成可能なネットワーク設定が複数存在します。既定値がほとんどの L2TP 構成で最適です。変更が既知の問題を解決することが明らかである場合以外は、これらの値を変更しないことをお勧めします。

構成することができる設定:

Keep Alive タイムアウト

ここでは、Firebox が L2TP に「hello」メッセージを送信する頻度を指定します。既定値は 60 秒です。

再送タイムアウト

ここでは、Firebox がメッセージ確認応答を待つ時間を指定します。Firebox がこの時間内に確認応答を受信しない場合、メッセージが再送信されます。既定値は 5 秒です。

最大再試行数

ここでは、Firebox がメッセージを再送信する最大回数を指定します。最大再試行回数を超過すると、Firebox は接続を閉じます。既定値は 5 です。

最大転送ユニット (MTU):

これは PPP セッションで L2TP トンネルを介して受信するパケットの最大サイズを指定します。既定値は 1400 バイトです。

最大受信ユニット (MRU):

これは PPP セッションで L2TP トンネルを介して送信するパケットの最大サイズを指定します。既定値は 1400 バイトです。

DNS 設定を編集する

Fireware v12.2.1 以降では、Mobile VPN with L2TP 構成で DNS 設定を指定できます。ネットワーキング タブで、次のいずれかのオプションを選択できます:

ネットワーク DNS/WINS の設定をモバイル クライアントに割り当てる

このオプションを選択する場合、モバイル クライアントは ネットワーク > インターフェイス > DNS/WINS で指定する最初の 2 つの DNS サーバーを受け取ります。たとえば、ネットワーク DNS/WINS の設定で DNS サーバー 10.0.2.53 を指定する阿合、Mobile VPN クライアントは 10.0.2.53 を DNS サーバーとして使用します。ネットワーク DNS サーバーは 3 つまで追加できますが、Mobile VPN クライアントはリストの最初の 2 つしか使用しません。

既定では、新しい Mobile VPN の構成に ネットワーク DNS/WINS サーバーの設定をモバイル クライアントに割り当てる の設定が選択されます。

モバイル クライアントに DNS または WINS の設定を割り当てない

このオプションを使用する場合、クライアントは Firebox から DNS の設定を受け取りません。

これらの設定をモバイル クライアントに割り当てる

このオプションを選択する場合、モバイル クライアントはこのセクションで指定する DNS サーバーを受け取ります。たとえば、DNS サーバーに 10.0.2.53 を指定する場合、モバイル クライアントは DNS サーバーに 10.0.2.53 を使用します。

2 つまでの DNS サーバーの IP アドレスを指定できます。

Fireware v12.2 以前では、Mobile VPN with L2TP 構成で DNS の設定を構成できません。クライアントは Firebox のネットワーク (グローバル) DNS/WINS 設定で指定された DNS サーバーを自動的に受信します。WINS サーバーとドメイン名サフィックスは継承されません。ネットワーク DNS サーバーは 3 つまで追加できますが、Mobile VPN クライアントはリストの最初の 2 つしか使用しません。ネットワーク DNS/WINS 設定の詳細については、次を参照してください: ネットワーク DNS および WINS サーバーを構成する。

認証設定の編集

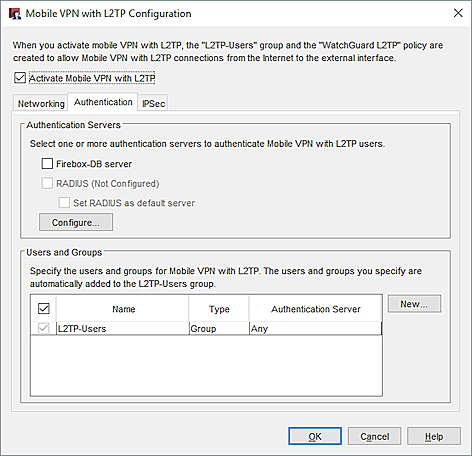

認証 タブでは、認証サーバー、および認証されたユーザとグループを構成することができます。

認証サーバーを構成する (Fireware v12.5 以降)

- Mobile VPN with L2TP 構成ページで、認証 タブを選択します。

- 認証サーバー ドロップダウン リストから、Mobile VPN with L2TP ユーザー認証で使用する認証サーバーを選択します。内部 Firebox データベース (Firebox-DB) と 1 つ以上の RADIUS サーバーを追加することができます。L2TP のユーザー認証方法の詳細については、次を参照してください: Mobile VPN with L2TP ユーザー認証について。

- 追加 をクリックします。

- 追加する認証サーバーごとに手順 2 〜 3 を繰り返します。

- サーバーを既定サーバーにするには、それを選択して 上に移動 をクリックして、リストの一番上に移動します。

- Mobile VPN with L2TP の構成 ダイアログ ボックスで、認証 タブを選択します。

- 認証サーバー セクションで、Mobile VPN with L2TP ユーザー認証で使用する各認証サーバーのチェックボックスを選択します。内部 Firebox データベース (Firebox-DB) と 1 つ以上の RADIUS サーバーを追加することができます。

L2TP のユーザー認証方法の詳細については、次を参照してください: Mobile VPN with L2TP ユーザー認証について - このサーバーを既定サーバーにするには、それを選択して、既定にする をクリックします。

認証サーバーを構成する (Fireware v12.4.1 以前)

- Mobile VPN with L2TP ページで、認証 タブを選択します。

s

s

- 認証サーバー セクションで、Mobile VPN with L2TP ユーザー認証で使用する各認証サーバーのチェックボックスを選択します。内部 Firebox データベース (Firebox-DB) または RADIUS サーバーが構成されている場合は、それを使用することができます。

L2TP のユーザー認証方法の詳細については、次を参照してください: Mobile VPN with L2TP ユーザー認証について - RADIUS サーバーを既定サーバーとして設定するには、RADIUS を既定サーバーとして設定する を選択します。

- Mobile VPN with L2TP の構成 ダイアログ ボックスで、認証 タブを選択します。

- 認証サーバー セクションで、Mobile VPN with L2TP ユーザー認証で使用する各認証サーバーのチェックボックスを選択します。内部 Firebox データベース (Firebox-DB) または RADIUS サーバーが構成されている場合は、それを使用することができます。

L2TP のユーザー認証方法の詳細については、次を参照してください: Mobile VPN with L2TP ユーザー認証について - RADIUS サーバーを既定サーバーとして設定するには、RADIUS を既定サーバーとして設定する を選択します。

複数の認証サーバーを選択した場合、既定以外の認証サーバーを使用するユーザは、認証サーバーまたはドメインをユーザー名の一部として指定する必要があります。詳細と例については、次を参照してください: L2TP VPN クライアントから接続する。

ユーザーおよびグループを構成する

認証に Firebox-DB を使用する場合は、既定で作成された L2TP-Users グループを使用する必要があります。Mobile VPN with L2TP を使用する他のグループとユーザーの名前を追加できます。追加する各グループまたはユーザーに対して、グループが存在する認証サーバーを選択するか、またはそのグループが複数の認証サーバーに存在する場合は Any を選択することができます。追加するグループまたはユーザー名は認証サーバーに存在していなければなりません。グループおよびユーザー名は大文字と小文字が区別され、認証サーバー上の名前に完全に一致している必要があります。

Mobile VPN with L2TP で認証するユーザーおよびグループを構成するには、Fireware Web UI で以下の手順を実行します。

- VPN > Mobile VPN の順に選択します。

- L2TP セクションで、構成 をクリックします。

- 認証 タブをクリックします。

- ユーザーとグループ セクションで、Mobile VPN with L2TP のユーザーとグループを選択します。

- 新しい Firebox-DB ユーザーまたはグループを追加するには、ドロップダウン リストから Firebox-DB を選択します。

- 新しい RADIUS ユーザーまたはグループを追加するには、ドロップダウン リストから RADIUS を選択します。

- Firebox-DB と RADIUS の両方から新しいユーザーまたはグループを追加するには、ドロップダウン リストから Any を選択します。

- 隣のドロップダウン リストから、ユーザー または グループ を選択します。

- 追加 をクリックします。

Firebox ユーザー、Firebox グループ、またはユーザーまたはグループの追加 ダイアログ ボックスが表示されます。 - ユーザーまたはグループの設定を指定します。

- (任意) Fireware v12.5.4 以降の場合に、グループの Host Sensor Enforcement を有効化するには、そのグループのチェックボックスを選択してから、はい を選択します。グループの Host Sensor Enforcement を無効化するには、そのグループのチェックボックスを選択してから、いいえ を選択します。詳細については、TDR Host Sensor Enforcement について を参照してください。

Mobile VPN with L2TP で認証を受けるユーザーとグループを構成するには、Policy Manager で以下の手順を実行します。

- VPN > Mobile VPN > L2TP の順に選択します。

- 認証 タブをクリックします。

- ユーザーとグループ セクションで、Mobile VPN with L2TP のユーザーとグループを選択します。

- 新しい Firebox-DB ユーザーまたはグループを追加するには、新規 > Firebox-DB ユーザー/グループ を選択します。

- 新しい RADIUS ユーザーまたはグループを追加するには、新規 > 外部ユーザー/グループ を選択します。

Firebox ユーザー、Firebox グループ、またはユーザーまたはグループの追加 ダイアログ ボックスが表示されます。 - ユーザーまたはグループの設定を指定します。

- (任意) Fireware v12.5.4 以降の場合に、グループの Host Sensor Enforcement を有効化するには、そのグループのチェックボックスを選択してから、はい を選択します。グループの Host Sensor Enforcement を無効化するには、そのグループのチェックボックスを選択してから、いいえ を選択します。詳細については、TDR Host Sensor Enforcement について を参照してください。

L2TP のユーザー認証方法の詳細については、次を参照してください: Mobile VPN with L2TP ユーザー認証について。

Firebox-DB ユーザーを追加する方法の詳細については、次を参照してください: Firebox の認証に新規ユーザーを定義する。

Firebox-DB グループを追加する方法の詳細については、次を参照してください: Firebox の認証に新規グループを定義する。

RADIUS ユーザーおよびグループを追加する方法の詳細については、次を参照してください: ユーザーおよびグループをポリシーで使用する。

ユーザーまたはグループを追加し、Firebox-DB を認証サーバーとして選択した場合、ユーザーまたはグループは自動的に Firebox-DB に追加されません。Firebox-DB 認証を使用して追加したユーザーまたはグループが、Firebox 認証の設定でも構成されていることを確認します。詳細については、Firebox を認証サーバーとして構成する を参照してください。

L2TP と IPSec 設定の編集

Mobile VPN with L2TP は、IPSec を有効化しても無効化しても動作することができます。IPSec を有効化した L2TP は強力な暗号化と認証を提供します。IPSec を無効化した L2TP は強力な暗号化と認証を提供しません。Mobile VPN with L2TP の構成で IPSec を無効化しないことをお勧めします。

Mobile VPN with L2TP を有効化する場合は、既定で IPSec が有効になっています。IPSec 設定で構成する必要があるのは認証の認証メソッドだけです。他の IPSec フェーズ 1 の設定は既定値に設定されます。Mobile VPN with L2TP の既定のフェーズ 1 およびフェーズ 2 IPSec 設定は、ブランチオフィス VPN の既定のフェーズ 1 およびフェーズ 2 と類似しています。使用している L2TP クライアントの IPSec 設定に一致するように変更することができます。L2TP クライアントの IPSec の設定は、Mobile VPN with L2TP 構成と一致している必要があります。

IPSec の有効化または無効化

- IPSec タブを選択します。

- L2TP の IPSec を無効にするには、IPSec を有効化する チェックボックスをオフにします。

L2TP の IPSec を有効化するには、IPSec を有効化する チェックボックスをオンにします。

IPSec フェーズ 1 の設定を構成する

IPSec が有効化されている場合、IPSec フェーズ 1 の設定でトンネル認証メソッドを構成する必要があります。WatchGuard L2TP セットアップ ウィザードでトンネル認証メソッドを構成するか、または IPSec タブを使用して構成することができます。

- Mobile VPN with L2TP ページで、IPSec タブをクリックします。

- フェーズ 1 の設定 タブをクリックします。

- IPSec トンネル認証のオプションを選択します。2 つのオプションがあります。

事前共有キーを使用

共有キー を入力します。L2TP クライアント上の IPSec の設定で同じ事前共有キーを使用する必要があります。共有キーには最長 79 字を使用できます。

IPSec

テーブルから使用する証明書を選択します。このオプションを使用するには、Firebox に証明書をインポートしておく必要があります。

IPSec 証明書の詳細については、次を参照してください: Mobile VPN with L2TP トンネル認証用の証明書。

既定の L2TP IPSec 構成には既定の変換セットが 3 つ含まれており、設定の変換リストに表示されます。

- SHA-1、AES(256) および Diffie-Hellman グループ 2

- SHA-1、AES(256) および Diffie-Hellman グループ 20

- SHA2-256、AES(256) および Diffie-Hellman グループ 14

以下の操作を実行できます。

- 既定の変換セットを使用します。

- この変換セットを削除し、新しいセットに置き換えます。

- 次のセクションの説明に従い、他の変換を追加します: L2TP IPSec フェーズ 1 変換を追加する。

詳細設定 セクションでは、NAT Traversal およびデッド ピア ディテクションの設定を構成することができます。

- Mobile VPN with L2TP の構成 ダイアログ ボックスで、IPSec タブを選択します。

- フェーズ 1 の設定 タブをクリックします。

- IPSec トンネル認証のオプションを選択します。2 つのオプションがあります。

事前共有キーを使用

共有キー を入力します。L2TP クライアント上の IPSec の設定で同じ事前共有キーを使用する必要があります。共有キーには最長 79 字を使用できます。

IPSec 証明書を使用

テーブルから使用する証明書を選択します。このオプションを使用するには、Firebox に証明書をインポートしておく必要があります。

IPSec 証明書の詳細については、次を参照してください: Mobile VPN with L2TP トンネル認証用の証明書。

既定の L2TP IPSec 構成には既定の変換セットが 3 つ含まれており、設定の変換リストに表示されます。

- SHA-1、AES(256) および Diffie-Hellman グループ 2

- SHA-1、AES(256) および Diffie-Hellman グループ 20

- SHA2-256、AES(256) および Diffie-Hellman グループ 14

以下の操作を実行できます。

- 既定の変換セットを使用します。

- この変換セットを削除し、新しいセットに置き換えます。

- 「L2TP IPSec フェーズ 1 変換を追加する」の説明に従って、変換を追加します。

高度な IPSec フェーズ 1 設定を設定するには、詳細 をクリックします。

フェーズ 1 の詳細設定の詳細については、次を参照してください: L2TP IPSec フェーズ 1 の詳細設定を構成する。

IPSec フェーズ 2 の設定を構成する

IPSec フェーズ 2 の設定には、セキュリティ アソシエーション (SA) の設定が含まれています。SA は、データ パケットが 2 つの endpoint 間で送信される場合に、どのようにセキュリティが保護されるかを定義するものです。SA には、 endpoint 間のトラフィックの処理方法について Firebox が必要とする、あらゆる情報が含まれています。SA のパラメータには、たとえば次のものがあります。

- 使用される暗号化および認証アルゴリズム。

- SA の有効期限 (秒数またはバイト数、あるいはその両方)。

- SA が確立されるデバイスの IP アドレス (このデバイスは、トラフィックを送受信する配下のコンピュータではなく、IPSec 暗号化および VPN の反対側の暗号化を処理するデバイスです)。

- SA が適用されるトラフィックの送信元および宛先 IP アドレス。

- SA が適用されるトラフィックの方向 (トラフィックの両方向 (受信および送信) に対してそれぞれ 1 つの SA が適用されます)。

- Mobile VPN with L2TP ページで、IPSec タブを選択します。

- フェーズ 2 の設定 タブをクリックします。

- (任意) Perfect Forward Secrecy (PFS) を有効にするには、Perfect Forward Secrecy を有効化する チェックボックスをオンにします。

Perfect Forward Secrecy により、セッションで作成されたキーのセキュリティ保護が強化されます。PFS で作成されるキーは、以前のキーからは作成されません。セッション後に以前のキーのセキュリティが侵害された場合でも、新しいセッション キーのセキュリティは保護されます。

多くの L2TP クライアントがサポートしていないため、既定では PFS が無効化されています。Mobile VPN with L2TP 構成を有効化する前に、L2TP クライアントが PFS を有効化していることを確認します。

- PFS を有効にするには、Diffie-Hellman グループを選択します。

Diffie-Hellman グループの詳細については、次を参照してください: Diffie-Hellman グループについて。

- フェーズ 2 のプロポーザルを構成します。L2TP IPSec の構成には、IPSec プロポーザル リストに表示される 3 つの既定の IPSec フェーズ 2 プロポーザルが含まれています。以下の操作を実行できます。

- 既定のプロポーザルを使用する。

- 既定のプロポーザルを削除して新しいものを追加する。

- 次のセクションの説明に従い、他のプロポーザルを追加します: L2TP IPSec フェーズ 2 プロポーザルを追加する。

- Mobile VPN with L2TP 構成 ダイアログ ボックスで、IPSec タブをクリックします。

- フェーズ 2 の設定 タブをクリックします。

- Perfect Forward Secrecy (PFS) を有効にするには、PFS チェックボックスをオンにします。

Perfect Forward Secrecy により、セッションで作成されたキーのセキュリティ保護が強化されます。PFS で作成されるキーは、以前のキーからは作成されません。セッション後に以前のキーのセキュリティが侵害された場合でも、新しいセッション キーのセキュリティは保護されます。

多くの L2TP クライアントがサポートしていないため、既定では PFS が無効化されています。Mobile VPN with L2TP 構成を有効化する前に、L2TP クライアントが PFS を有効化していることを確認します。

- PFS を有効にするには、Diffie-Hellman グループを選択します。

Diffie-Hellman グループの詳細については、次を参照してください: Diffie-Hellman グループについて。

- フェーズ 2 のプロポーザルを構成します。L2TP IPSec の構成には、IPSec プロポーザル リストに表示される 3 つの既定の IPSec フェーズ 2 プロポーザルが含まれています。以下の操作を実行できます。

- 既定のプロポーザルを使用する。

- 既定のプロポーザルを削除して新しいものを追加する。

- 次のセクションの説明に従い、他のプロポーザルを追加します: L2TP IPSec フェーズ 2 プロポーザルを追加する。

Mobile VPN with L2TP を有効化すると、Policy Manager がトラフィックを許可する 2 つのポリシーを自動的に作成します。詳細については、L2TP ポリシーについて を参照してください。

ユーザーがこの VPN またはネットワーク リソースに接続できない場合は、以下の一般的な原因を調べてください:

- 間違った DNS 設定

- 無効になっているか削除されたポリシー

- 間違ったユーザー グループ設定

- IP アドレス プールの重複

- 間違ったルート設定