会社のモバイル ユーザーは、安全な WatchGuard VPN 経由で会社のネットワークに接続することができます。

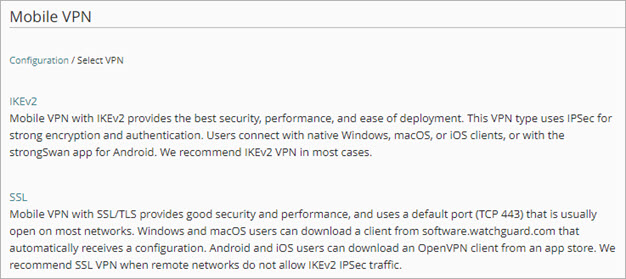

クラウド管理の Firebox では、Mobile VPN with SSL を構成することができます。これにより、優れたパフォーマンスとセキュリティが実現します。この種類の VPN では、トランスポート層セキュリティ (TLS) を用いて、VPN 接続、および一般的に大半のネットワークで開いている既定のポート (TCP 443) への接続を確保することができます。

VPN に接続するには、ユーザーが VPN クライアントをインストールする必要があります。ユーザーは、software.watchguard.com または Firebox から、WatchGuard SSL VPN クライアントをダウンロードすることができます。管理者の場合は、WatchGuard Cloud からクライアントをダウンロードすることもできます。WatchGuard VPN クライアントは、Windows と macOS コンピュータで実行することが可能です。Android または iOS から接続する場合は、ユーザーは App Store から OpenVPN クライアントをダウンロードすることができます。

このトピックでは、以下を行う方法について説明します。

- Mobile VPN with SSL を有効化する

- Firebox アドレスを追加する

- 認証ドメインを追加する

- ユーザーとグループを追加する

- 仮想 IP アドレス プールを編集する

- 詳細設定を構成する

- 構成を配備する

- VPN クライアントをダウンロードする

開始する前に

WatchGuard Cloud で Mobile VPN with SSL を有効化する前に、ユーザーが VPN で認証を受ける方法を必ず構成してください。Mobile VPN with IKEv2 は以下の認証方法をサポートしています。

- Firebox 認証データベース (Firebox-DB)

- RADIUS

- AuthPoint

認証の構成方法については、Mobile VPN の認証方法 を参照してください。

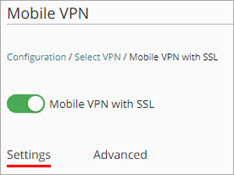

Mobile VPN with SSL を有効化する

Mobile VPN with SSL を有効化するには、WatchGuard Cloud で以下の手順を実行します。

- 構成 > デバイス の順に選択します。

- クラウド管理の Firebox を選択します。

- デバイス構成 をクリックします。

- VPN セクションで、Mobile VPN タイルをクリックします。

VPN を選択する ページが開きます。

- SSL をクリックします。

Mobile VPN with SSL ページが表示されます。 - Mobile VPN with SSL を有効化します。

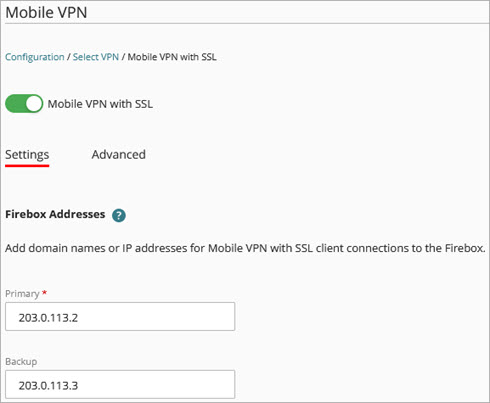

Firebox アドレスを追加する

Firebox アドレス セクションで、SSL VPN クライアントから Firebox への接続に使用される IP アドレスまたはドメイン名を追加します。

IP アドレスを入力する場合は、そのアドレスは以下のいずれかでなければなりません。

Firebox が NAT デバイスの背後に配置されている場合は、NAT デバイスのパブリック IP アドレスまたはドメイン名を入力します。NAT については、NAT (ネットワーク アドレス変換) について を参照してください。

- Mobile VPN with SSL 構成で、Firebox アドレス セクションに移動します。

- プライマリ テキスト ボックスに、パブリック IP アドレスまたはドメイン名を入力します。

- (任意) Firebox に複数の外部アドレスが存在する場合は、バックアップ IP アドレスまたはドメイン名を入力します。

バックアップ IP アドレスまたはドメイン名を入力すると、接続が失敗した場合に、VPN クライアントで自動的にその IP アドレスまたはドメインへの接続が試行されます。これらのバックアップ接続設定を使用する場合は、詳細 タブで、接続が失われた後に自動的に再接続する を選択する必要があります。

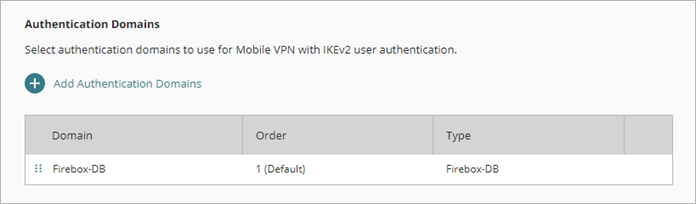

認証ドメインを追加する

既定では、Mobile VPN with SSL はユーザー認証に Firebox データベース (Firebox-DB) を使用します。また、Active Directory、RADIUS、および AuthPoint を使用することもできます。

認証ドメインを Mobile VPN with SSL 構成に追加する前に、1 つまたは複数のユーザー認証方法をまず構成する必要があります。モバイル VPN 認証の詳細については、Mobile VPN の認証方法 を参照してください。

クラウド管理の Firebox における Mobile VPN ユーザー認証に AuthPoint を使用する場合は、まず AuthPoint リソースとして Firebox を追加する必要があります。これには、Fireware v12.7 以降が必要となります。

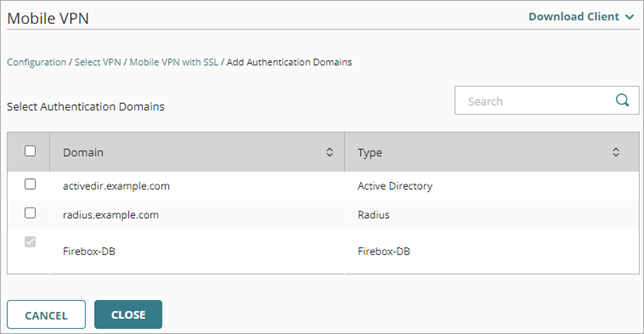

- Mobile VPN with SSL 構成で、認証ドメイン セクションに移動します。

- 認証ドメインを追加する をクリックします。

認証ドメインを追加する ページが開きます。

- ユーザー認証の認証ドメインを選択します。

選択した認証ドメインは、認証ドメイン リストの最後に表示されます。 - リスト内の最初のサーバーが既定の認証ドメインとなります。順序を変更するには、移動ハンドルをクリックしてドメインを上下にドラッグします。

- 閉じる をクリックします。

ユーザーとグループを追加する

認証ドメインを選択した後、VPN を使用して Firebox で保護されているネットワーク リソースに接続することができるユーザーとグループを選択します。以下の種類のユーザーとグループを選択することができます。

- Firebox データベース (Firebox-DB) のユーザーとグループ

- RADIUS 認証ドメインのユーザーとグループ

- Active Directory 認証ドメインのユーザーとグループ

- AuthPoint のユーザーとグループ

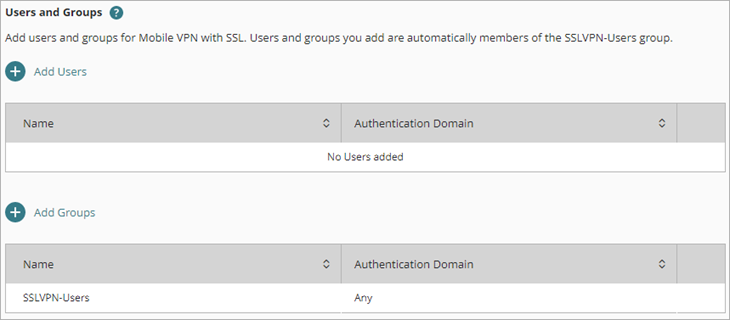

Mobile VPN with SSL を有効化すると、Firebox で SSLVPN-Users という名前の既定ユーザー グループが自動的に作成されます。Mobile VPN with SSL 構成で、以前に追加した認証サーバーのユーザーまたはグループのリストから選択します。選択したユーザーとグループは、自動的に SSLVPN-Users グループに追加されます。

Mobile VPN with SSL 構成を保存すると、Firebox で Allow SSLVPN-Users ポリシーが作成または更新されます。これは、認証に構成されているグループとユーザーに適用されるポリシーです。追加したグループおよびユーザーの名前は、 Allow SSLVPN-Users ポリシーの 送信元 リストに表示されません。代わりに、単一のグループ名 SSLVPN-Users が表示されます。しかし、このポリシーは、Mobile VPN with SSL 構成に追加されているすべてのユーザーとグループに適用されます。

- Mobile VPN with SSL 構成で、ユーザーとグループ セクションに移動します。

- Firebox データベース ユーザーを追加するには、以下の手順を実行します。

- ユーザーを追加する > Firebox データベース ユーザーを追加する の順にクリックします。

ユーザーを追加する ページが開きます。 - ユーザーの 名前 を入力します。

- (任意) ユーザーの 説明 を入力します。

- ユーザーの パスワード を入力します。パスワードは 8 ~ 32 文字でなければなりません。

- タイムアウト 値を秒単位で入力します。既定値は 28880秒 (8 時間) です。これは、ユーザーが VPN への接続を維持できる最大時間となります。

- アイドル タイムアウト 値を秒単位で入力します。既定値は 1800 秒 (30 分) です。これは、ユーザーがアイドル状態のときに VPN への接続を維持できる時間となります。

- ユーザーを追加する > Firebox データベース ユーザーを追加する の順にクリックします。

- 認証ドメイン ユーザーを追加するには、ユーザーとグループ セクションで以下の手順を実行します。

- ユーザーを追加する をクリックします。

- Mobile VPN with SSL に追加する各ユーザーのチェックボックスを選択します。

- 閉じる をクリックします。

選択したユーザーがユーザー リストに表示されます。

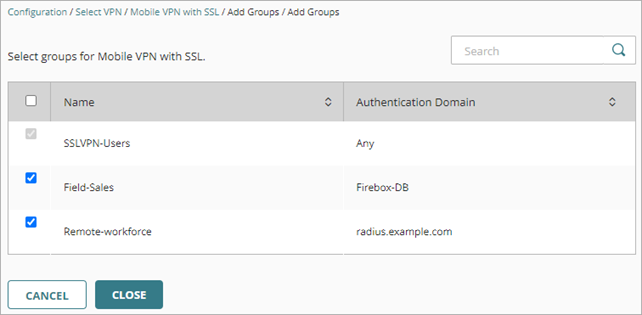

- 認証ドメイン グループを追加するには、ユーザーとグループ セクションで以下の手順を実行します。

- グループを追加する をクリックします。

- 追加する各グループのチェックボックスを選択します。

- モバイル VPN の構成からユーザーまたはグループを削除するには、削除するユーザーまたはグループの行にある

をクリックします。

をクリックします。

- 閉じる をクリックします。

選択したグループがグループ リストに表示されます。

仮想 IP アドレス プールを編集する

仮想 IP アドレス プールとは、Firebox において Mobile VPN with SSL ユーザーに割り当てられているプライベート IP アドレスのグループです。既定の仮想 IP アドレス プールは 192.168.113.0/24 です。別のプールを追加するには、まず既定のプールを削除する必要があります。Mobile VPN with SSL には、複数のプールを構成することはできません。

その際は、以下のベストプラクティスに従います。

- 仮想 IP アドレス プールが Firebox 構成の他の IP アドレスと重ならないようにします。

- 仮想 IP アドレス プールが、Firebox で保護されているネットワーク、ルートや BOVPN でアクセス可能なネットワーク、または Firebox の背後にあるデバイスに DHCP で割り当てられた IP アドレスと重複しないようにします。

- 複数のサイトでモバイル VPN を構成している場合は、各サイトにあるモバイル VPN クライアントの仮想 IP アドレス プールが他のサイトのプールと重複していないことを確認してください。

- モバイル VPN の仮想 IP アドレス プールには、プライベート ネットワークの範囲である 192.168.0.0/24 および 192.168.1.0/24 を使用しないでください。これは、ホーム ネットワークでよく使用される範囲です。Mobile VPN ユーザーに、企業ネットワーク範囲と重複するホーム ネットワーク範囲がある場合、そのユーザーからのトラフィックは VPN トンネルを通過しません。この問題を解決するには、新しいローカル ネットワーク範囲に移行することをお勧めします。

- 仮想 IP アドレス プールをプライマリ FireCluster IP アドレスと同じサブネット上に配置することはできません。

詳細設定の構成

詳細 タブで、以下の設定を構成することができます。

-

ネットワーク セクションで、VPN トンネル経由でトラフィックを送信する際に Firebox で使用される方法を選択します。

すべてのクライアント トラフィックをトンネル経由に強制する

トンネル経由で、すべてのトラフィックを VPN クライアントからプライベート ネットワークおよびインターネットにルーティングする場合は、このオプションを選択します。このオプションは、作成される Firebox ポリシーに基づいてすべての外部トラフィックを送信し、モバイル ユーザーに一貫性のあるセキュリティを提供します。このオプションを選択すると、Firebox でより多くの処理能力が必要になります。そのため、パフォーマンスに影響が出る可能性があります。これが既定の設定です。このオプションは、フル トンネリングまたは既定ルートと呼ばれる接続方式です。

すべての内部ネットワークとゲスト ネットワークへのアクセスを許可する

このオプションを選択すると、トラフィックのみが Firebox 経由でプライベート ネットワーク リソースにルーティングされます。他のインターネットへのトラフィックはトンネルを通過せず、Firebox のポリシーによる制約を受けません。このオプションは、スプリット トンネリングと呼ばれる接続方式です。

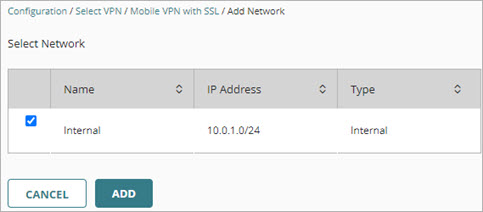

許可されるリソースを指定する

Mobile VPN with SSL クライアント アクセスをプライベート ネットワークの指定デバイスのみに制限する場合は、このオプションを選択します。このオプションは、スプリット トンネリングと呼ばれる接続方式です。

このオプションを選択した場合は、ネットワークを追加する をクリックして、ネットワークを選択し、追加 をクリックします。

-

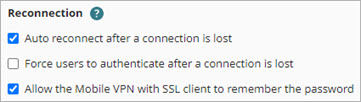

再接続 セクションで、1 つまたは複数のオプションを選択します。

接続が失われた後に自動的に再接続する

このオプションを選択した場合は、ユーザーが Mobile VPN with SSL クライアントで、自動的に再接続するかどうかをチェックボックスで選択できるようになります。このオプションは既定で選択されています。

接続が失われた後にユーザーに認証を要求する

ワンタイム パスワードを用いる多要素認証方式を使用する場合は、このオプションを選択することが勧められます。接続が失われた場合、ユーザーが新しいワンタイム パスワードを入力しないと、自動再接続が失敗する可能性があります。

Mobile VPN with SSL クライアントでパスワードを記憶できるようにする

このオプションを選択した場合は、ユーザーが Mobile VPN with SSL クライアントで、パスワードを保存するかどうかをチェックボックスで選択できるようになります。このオプションは既定で選択されています。

-

データ チャンネル セクションで、チャンネル設定を構成します。

データ チャンネル

Mobile VPN with SSL では、VPN 接続の確立後にデータ チャンネルを用いてデータが送信されます。既定のプロトコルとポートは TCP 443 です。別のポートを入力すると、ユーザーが Mobile VPN with SSL 接続ダイアログ ボックスにポートを手動で入力しなければならなくなります (例:203.0.113.2:444)。

TCP を選択すると、構成チャンネルで、自動的に同じポートとプロトコルが使用されます。UDP を選択した場合は、構成チャンネル プロトコルを TCP または UDP に設定して、データ チャンネルとは異なるポートを使用できるようになります。

構成チャンネル

構成チャンネル により、ユーザーが Firebox から Mobile VPN with SSL クライアント ソフトウェアをダウンロードする方法が決まります。

既定の構成チャンネルは TCP 443 です。既定設定をそのまま使用する場合は、ユーザーは以下から Mobile VPN with SSL クライアント ソフトウェアをダウンロードすることになります。

https://[Firebox IP アドレスまたは FQDN]/sslvpn.html.既定の構成チャンネルを変更すると、ユーザーが URL (https://[Firebox IP アドレスまたは FQDN]:<444>/sslvpn.html) にポート番号を指定しなければならなくなります。

-

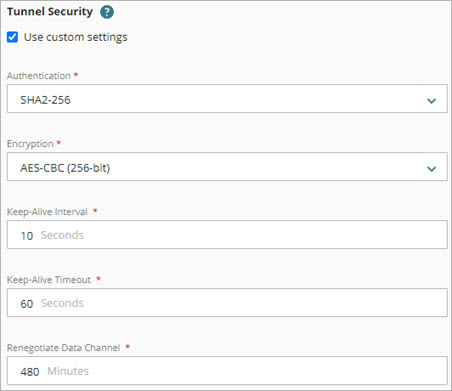

(任意) トンネル セキュリティ セクションで、カスタム設定を使用する を選択します。以下のオプションを構成できます。

認証方法

接続の認証方法を選択します。認証設定では、認証アルゴリズムとハッシュ サイズを指定します。SHA2-256 または SHA2-512 を選択することができます。既定設定は SHA2-256 です。

暗号化方法

トラフィックを暗号化する暗号化方法を選択します。暗号化設定で、暗号化アルゴリズムとキーの長さを指定します。128、192、256 ビットのいずれかの強度の AES-CBS または AES-GCM アルゴリズムを選択することができます。

AES-GCM アルゴリズムが勧められます。通常、これにより、ほとんどの Firebox モデルで最高のパフォーマンスが実現します。GCM には認証が組み込まれているため、個別の認証アルゴリズムを計算する必要はありません。既定設定は AES-CBC (256 ビット) です。

キープアライブ間隔

キープアライブ間隔 値を秒単位で入力します。この設定により、Firebox からトンネル経由でトラフィックが送信される頻度が制御されます。これにより、他のトンネル トラフィックが存在しない場合も、トンネルがアクティブ状態に維持されます。既定値は 10 秒です。

キープアライブ タイムアウトの入力

キープアライブ タイムアウト 値を秒単位で入力します。この設定により、Firebox における応答の待機時間が制御されます。タイムアウト値を超える前に応答が到着しないと、Firebox でトンネルが閉じられるため、VPN クライアントを再接続する必要性が発生します。既定値は 60 秒です。

再ネゴシエート データ チャンネル

再ネゴシエート データ チャンネル 値を分単位で入力します。再ネゴシエート データ チャネル テキスト ボックスに指定した時間が経過するまで Mobile VPN with SSL 接続がアクティブ状態であった場合、Mobile VPN with SSL は新しいトンネルを作成する必要があります。既定値は 480 分 (8 時間) です。最小値は 60 分です。

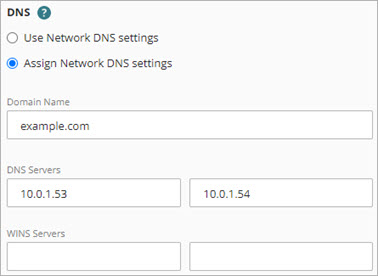

ネットワーク DNS 設定を使用する

このオプションを選択すると、モバイル クライアントで、クラウド管理の Firebox に構成されている内部 DNS サーバーが使用されます。内部 DNS サーバーについては、Firebox DNS 設定を構成する を参照してください。

ネットワーク DNS 設定を割り当てる

このオプションを選択すると、モバイル クライアントで、このセクションで入力したドメイン名サフィックス、DNS サーバー、および WINS サーバーが使用されます。たとえば、ドメイン名に example.com、DNS サーバーに 10.0.1.53 を指定する場合、モバイル クライアントは非修飾ドメイン名に example.com を使用し、DNS サーバーに 10.0.1.53 を使用します。

構成を配備する

Mobile VPN with SSL 構成の変更を保存したら、その構成を配備します。詳細については、デバイス構成の配備を管理する を参照してください。

VPN クライアントをダウンロードする

構成を配備したら、WatchGuard Mobile VPN with SSL クライアントをダウンロードします。詳細については、Mobile VPN with SSL クライアントをダウンロード、インストール、および接続する を参照してください。