このヘルプのトピックでは、AuthPoint、WatchGuard の多要素認証ソリューションを設定し、全面的に配備する方法をご紹介します。AuthPoint の使用を開始し、テストする方法の概要については、次を参照してください:クイック起動 — AuthPoint を設定する。

AuthPoint は、WatchGuard Cloud から管理することができます。WatchGuard Cloud の詳細については、次を参照してください:WatchGuard Cloud について。

AuthPoint を設定する際には、最初に AuthPoint をファイアウォールと LDAP データベースに接続することをお勧めします。そのためには、これらを AuthPoint と接続する AuthPoint Gateway をダウンロードしてインストールし、ファイアウォールの場合は RADIUS クライアントまたは Fireboxリソース、LDAP データベースの場合は外部アイデンティティを追加する必要があります。

それを行うと、ユーザーが接続する先のアプリケーションの SAML リソースを追加し、それらのリソースの認証ポリシーを割り当てることができるようになります。

最後に、すべての設定が完了し、使用の準備が整ったら、LDAP データベースから AuthPoint にユーザーを同期します。

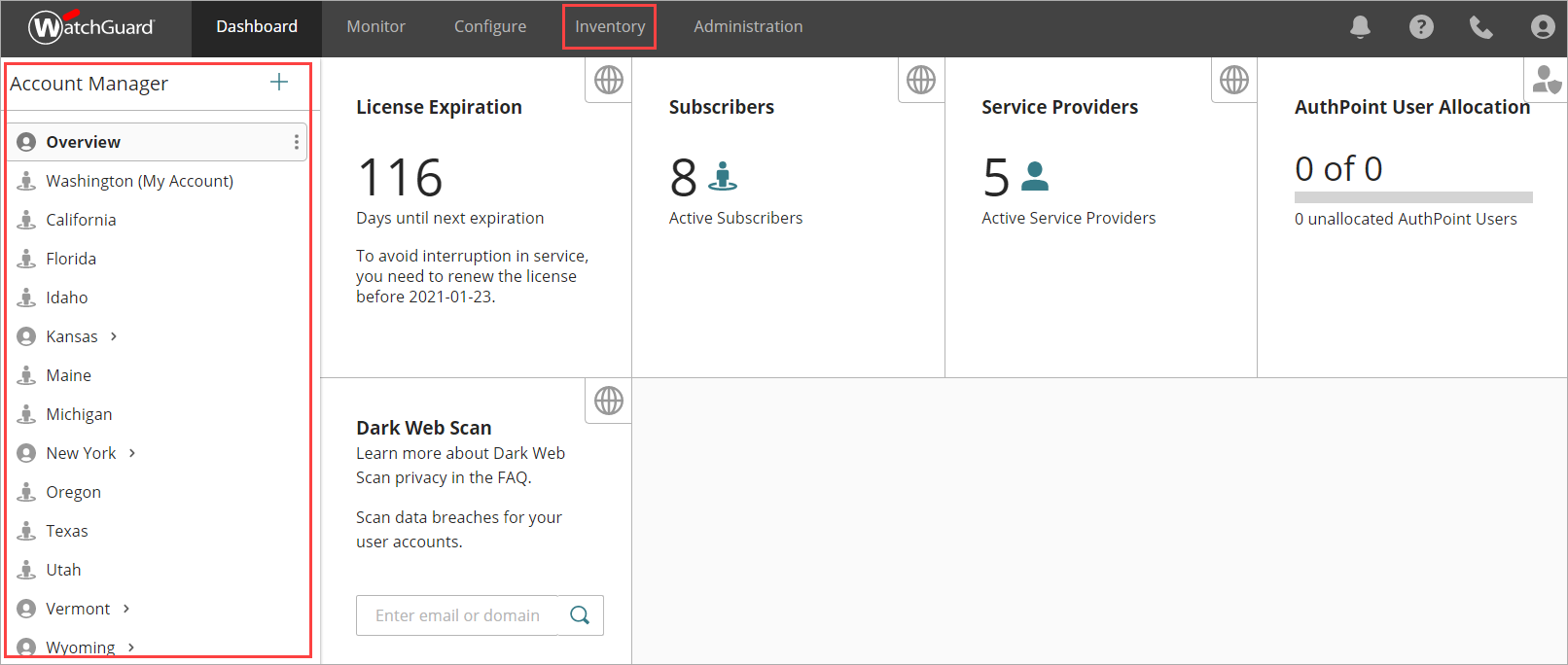

AuthPoint は、WatchGuard Cloud から管理することができます。WatchGuard Cloud アカウントには Service Provider と Subscriber の 2 種類があり、それぞれでは WatchGuard Cloud の表示が異なっています。

Service Provider アカウントを持っているか、Subscriber アカウントを持っているかは、WatchGuard Cloud UI とナビゲーション メニューの外観に基づいて判断することができます。

アカウント マネージャー メニューが表示され、ナビゲーション メニューにインベントリ メニューのオプションが含まれている場合は、Service Provider アカウントです。

以下に類似したダッシュボードが表示されており、アカウント マネージャー メニューがない場合、Subscriber アカウントです。

Service Provider アカウントを使用している場合は、AuthPoint を設定する前に、インベントリ ページに移動して AuthPoint ユーザー ライセンスをアカウントに割り当てる必要があります。詳細については、次を参照してください:アカウントにユーザーを割り当てる

WatchGuard Cloud の サービスを構成する セクションでAuthPoint を構成します。

WatchGuard Cloud で AuthPoint management UI に移動するには、次の手順を実行します。

- http://cloud.watchguard.com/ で WatchGuard Cloud にログインします。

WatchGuard Cloud ダッシュボード ページが表示されます。 - ナビゲーション メニューから、構成 > AuthPoint を選択します。Service Provider アカウントをお持ちの場合は、アカウント マネージャーからそのアカウントを選択する必要があります。

AuthPoint 概要ページが開きます。

AuthPoint Gateway は、LDAP または Active Directory サーバーと AuthPoint 間でユーザー アカウント情報を同期するための、ネットワーク上にインストールされる軽量のソフトウェア アプリケーションです。

Gateway は RADIUS サーバーとして機能し、RADIUS 認証のほか、LDAP によって同期されたユーザーが SAML リソースで認証を行うのに必要です。AuthPoint が RADIUS クライアントおよび LDAP データベースと通信できるように Gateway をインストールする必要があります。

Gateway をインストールする前に、AuthPoint management UI でその構成を行う必要があります。

AuthPoint Gateway を構成してインストールするには、以下の手順を実行してください。

- AuthPoint ナビゲーション メニューから Gateway を選択します。

- Gateway の追加 をクリックします。

- 名前 テキスト ボックスに、Gateway の記述的な名前を入力します。

- 保存 をクリックします。

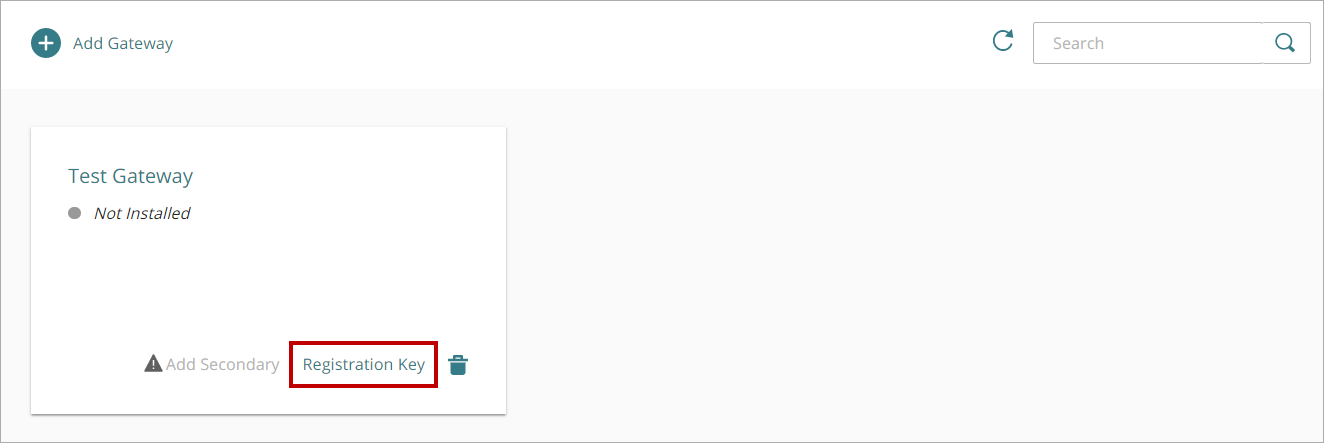

- Gateway のタイルの下で 登録キー をクリックします。

- Gateway 登録キー ダイアログ ボックスで登録キーをコピーします。Gateway をインストールするにはこの値が必要です。

Gateway 登録キーは 1 回しか使用できません。Gateway のインストールが失敗した場合は、インストールに使用する新たなキーを生成する必要があります。

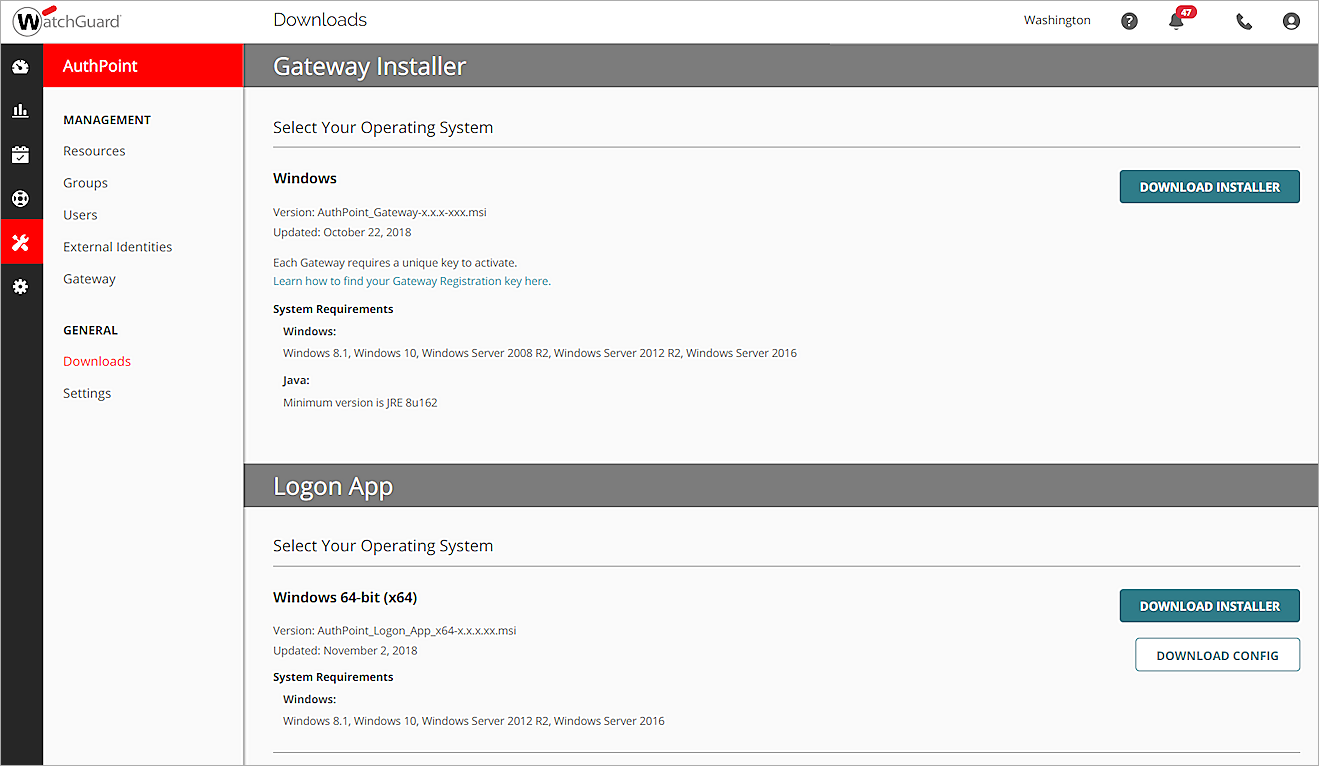

- ナビゲーション メニューから ダウンロード を選択します。

- Gateway インストーラ セクションで ダウンロード をクリックします。

- ダウンロードした Gateway インストーラをインターネット アクセスがあり、RADIUS クライアントおよび LDAP サーバーに接続可能なネットワーク上の任意の場所で実行します。

WatchGuard AuthPoint Gateway セットアップ ダイアログ ボックスが開きます。 - Gateway 登録キー テキスト ボックスに AuthPoint からコピーした Gateway 登録キーを入力するか貼り付けます。

- インストール をクリックします。

- 完了 をクリックします。

- Gateway ページの AuthPoint management UI で、Gateway 名の横にある円形のアイコンにチェックを入れます。緑色のアイコンは、Gateway が正常にインストールされており、AuthPoint と通信できることを示します。

Gateway のインストールが失敗した場合は、インストールに使用する新たな登録キーを生成する必要があります。詳細については、次を参照してください:Gateway 登録キー。

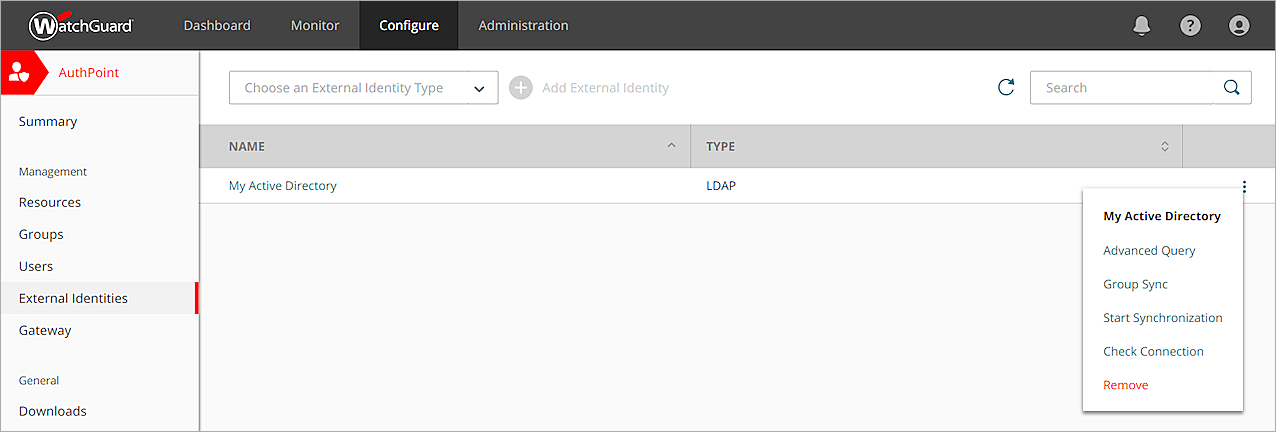

外部アイデンティティ は、ユーザー データベースに接続することで、ユーザー アカウント情報を取得し、パスワードを検証します。外部のユーザー データベースからユーザーを同期するには、外部アイデンティティを追加する必要があります。

この例では、Active Directory または Lightweight Directory Access Protocol (LDAP) データベースからユーザーを同期する手順を示します。外部アイデンティティを作成して Azure Active Directory からユーザーを同期する方法の詳細については、次を参照してください: Azure Active Directory からユーザーを同期する。

外部アイデンティティを追加するには、AuthPoint Management UI で以下の手順を実行します。

- 外部アイデンティティ を選択します。

- 外部アイデンティティの種類の選択 ドロップダウン リストから LDAP を選択します。外部アイデンティティを追加する をクリックします。

- 名前 テキスト ボックスに、外部アイデンティティの記述的な名前を入力します。

- LDAP 検索ベース テキスト ボックスに LDAP データベースを入力します。この例ではドメインが example.com なので、dc=example,dc=com と入力します。ヒント!

LDAP 構文の詳細についてと、外部アイデンティティがユーザーの検索をできる認証サーバー上のディレクトリーを制限するための検索ベースの使用方法については、次を参照してください:Active Directory 検索ベースを探す。

- システム アカウント と パスフレーズ テキスト ボックスに、LDAP 検索とバインドを実行する権限があるユーザーの認証情報を入力します。このユーザーが既定のユーザー フォルダにない場合は、トグルを選択してユーザーの完全な識別名を入力します。ヒント!

この例では、AuthPoint と呼ばれる OU に administrator という名前のユーザーがいます (既定のユーザー フォルダではない)。そのため、トグルを選択してユーザーの識別名を CN=administrator,OU=AuthPoint,DC=example,DC=com と入力します。

ユーザーがユーザー フォルダーに含まれており、ユーザー名がアカウント名 (sAMAccountName) と異なる場合は、システム アカウント テキスト ボックスにアカウント名を入力する必要があります。

- 同期間隔 ドロップダウン リストから、LDAP データベースを同期する頻度を指定します。24 時間毎 を選択した場合は、毎日何時に同期を開始するかも指定する必要があります。

- 種類 では、これが Active Directory サーバーであるか、異なるタイプの LDAP データベースであるかを選択します。他のデータベースでは、各属性値を指定する必要があります。Active Directory では属性値が既知であるため、これを行う必要はありません。

- ドメイン テキスト ボックスに LDAP ドメイン名を入力します。

- これが Active Directory サーバーではない場合は、各属性の値を入力します。

Active Directory のユーザーが ADFS を使用している場合は、ユーザーのログインに関連する属性の sAMAccountName の値を既定のまま維持する必要があります。

- サーバー アドレス テキスト ボックスに、LDAP サーバーの IP アドレスを入力します。

- サーバー ポート テキスト ボックスにサーバーのポートを入力します。

- (任意) 外部アイデンティティ用の冗長アドレスを追加するには、冗長アドレスの追加 をクリックして、同じ LDAP データベースの別のアドレスとポートを入力します。

- 保存 をクリックします。

次に、外部アイデンティティを AuthPoint Gateway の構成に追加する必要があります。その後、LDAP データベースへの接続をテストすることができます。

- ナビゲーション メニューから Gateway を選択します。

- Gateway の 名前 をクリックします。

- LDAP セクションの LDAP 外部アイデンティティの選択 リストで LDAP か Active Directory Server を選択します。

- 保存 をクリックします。

- ナビゲーション メニューで 外部アイデンティティ を選択します。

- LDAP データベース用に追加した外部アイデンティティの横で

をクリックし、接続の確認 を選択します。

をクリックし、接続の確認 を選択します。

AuthPoint がこれで LDAP データベースに接続されました。クエリを作成してユーザーを同期することは可能ですが、それを行う前に認証を要求するすべてのアプリケーションとサービスに対してリソースを追加することをお勧めします。

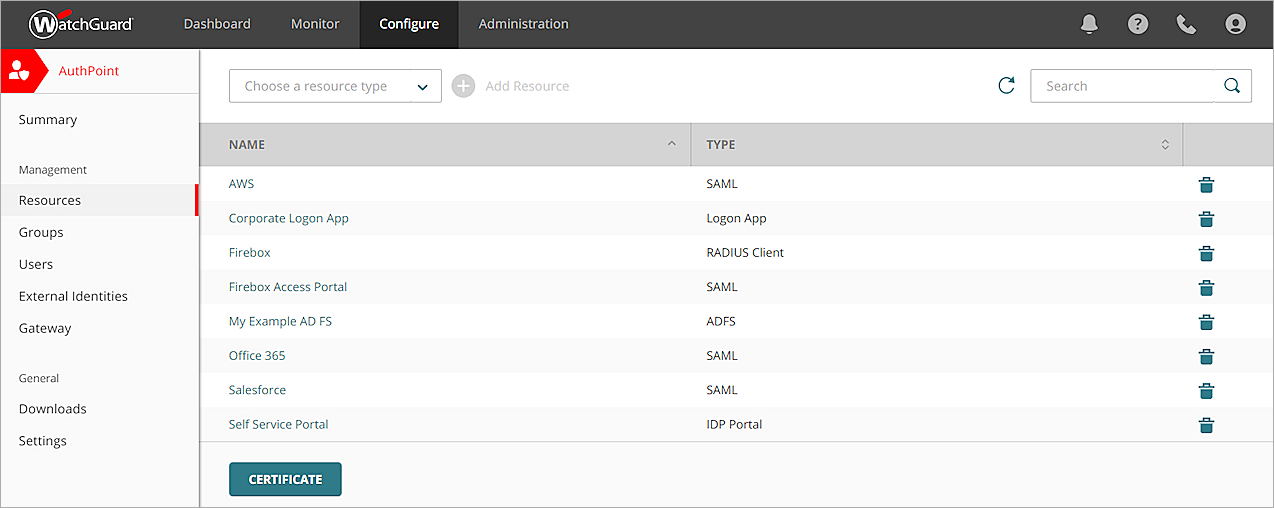

AuthPoint では、リソースは AuthPoint で保護するアプリケーションを指します。リソースを追加する際に、AuthPoint がそのリソースに接続するのに必要な情報を提供します。

AuthPoint でリソースの追加と構成をする際には、そのリソースにログインするのに認証が必要になります。各リソースについて、ユーザーが認証してログインするには、そのリソースを含む認証ポリシーを持つグループのメンバーである必要があります。

特定のリソースに対して認証ポリシーが設定されているグループのメンバーでないユーザーは、そのリソースにログインするために認証することができません。

特定のサードパーティ サービスやアプリケーションで認証を設定する方法の詳細については、AuthPoint 統合ガイド を参照してください。

Fireware v12.7 以降を実行する Firebox で AuthPoint を認証サーバーとして有効化するには、AuthPoint で Firebox リソースを構成します。これにより、以下に対する AuthPoint MFA の構成が容易になります。

- Mobile VPN with SSL

- Mobile VPN with IKEv2

- Firebox Web UI

- Firebox 認証ポータル

Firebox に MFA を追加するために Firebox リソースを構成すると、AuthPoint はエンド ユーザーの IP アドレスを受け取るので、ユーザーが VPN クライアントで認証するとネットワーク ロケーションのポリシー オブジェクトが適用されます。

Firebox リソースで MS-CHAPv2 が有効になっている場合でも、Gateway 構成に Firebox リソースを追加する必要はありません。このシナリオでは、Firebox は NPS でユーザーのパスワードを検証し、AuthPoint は MFA でユーザーを認証します。

Firebox リソースを構成する前に、デバイスをローカル管理の Firebox として WatchGuard Cloud に登録済みで、接続されていることを確認します。クラウド管理された Fireboxes や Fireware v12.6.x 以下を実行している Fireboxes では、Fireboxes に RADIUS クライアント リソースを構成することをお勧めします。

Firebox を WatchGuard Cloud に登録して接続する方法の詳細については、次を参照してください: ローカル管理の Firebox を WatchGuard Cloud に追加する。

Firebox リソースを追加するには、以下の手順を実行します。

- ナビゲーション メニューから リソース を選択します。

リソース ページが開きます。

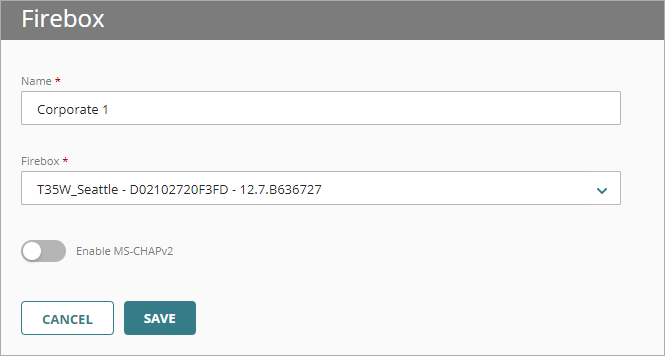

- リソースの種類の選択 ドロップダウン リストから、Firebox を選択します。リソースを追加する をクリックします。

Firebox リソース ページが開きます。

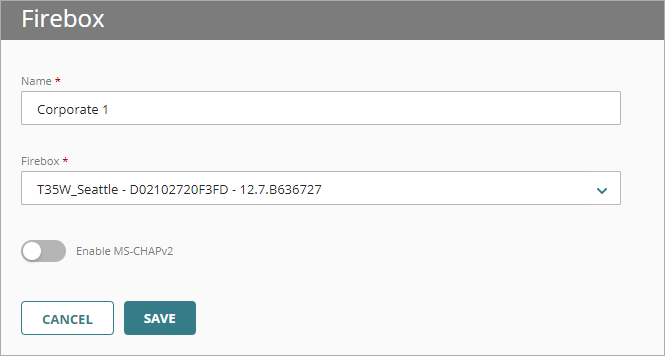

- 名前 テキスト ボックスに、リソースの記述的な名前を入力します。

- Firebox ドロップダウン リストから、AuthPoint に接続する Firebox または FireCluster を選択します。このリストには、WatchGuard Cloud に追加したローカル管理の Fireboxes および FireCluster のみが表示されています。

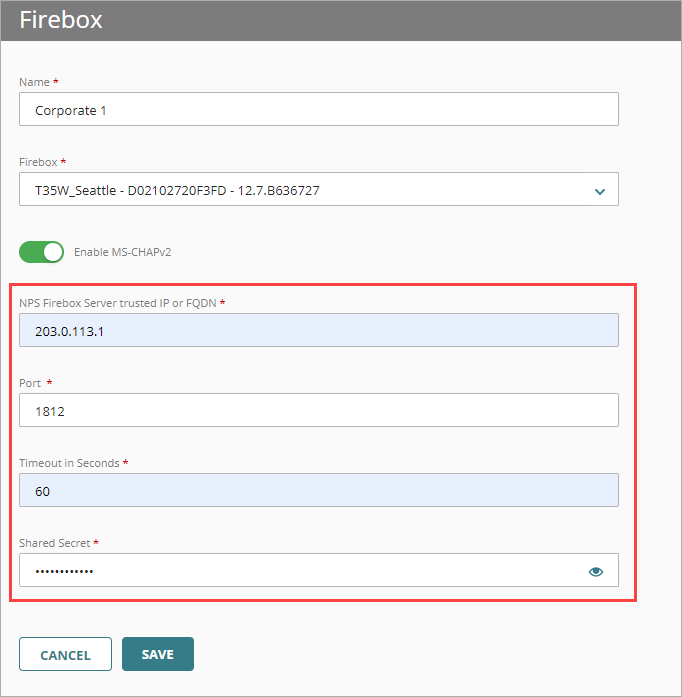

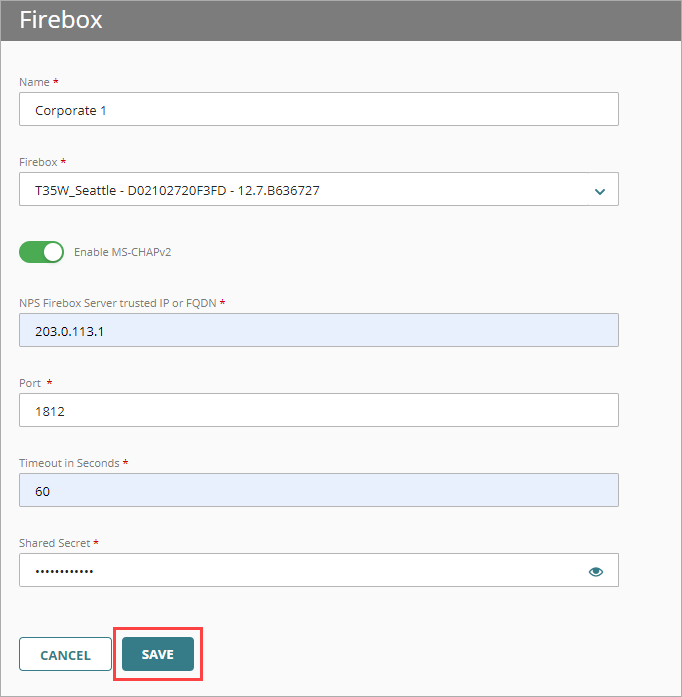

- MS-CHAPv2 認証要求を許可するよう Firebox リソースを構成するには、MS-CHAPv2 の有効化 トグルをクリックします。

追加のテキスト ボックスが表示されます。IKEv2 VPN クライアントを使用しているのがローカルの AuthPoint ユーザーのみの場合は、MS-CHAPv2 を有効にする必要はありません。

- NPS RADIUS サーバーの信頼済み IP または FQDN テキスト ボックスに、NPS RADIUS サーバーの IP アドレスまたは完全修飾ドメイン名 (FQDN) を入力します。

- ポート テキスト ボックスに、NPS が通信に使用するポートを入力します。既定のポートは 1812 です。

- タイムアウトまでの残り時間 (秒) テキスト ボックスに、秒単位で値を入力します。タイムアウト値は、プッシュ認証の有効期限が切れるまでの時間です。

- 共有シークレット テキスト ボックスに、NPS および Firebox が通信に使用する共有シークレット キーを入力します。

- 保存 をクリックします。

AuthPoint で Firebox リソースを追加すると、Firebox の AuthPoint 認証サーバーが有効になります。MFA を追加するには、必要な機能の AuthPoint 認証サーバーを使用するように Firebox を構成する必要があります。

- Mobile VPN with SSL — Fireware で、AuthPoint を Mobile VPN with SSL 構成のプライマリ認証サーバーとして構成します。詳細な手順については、次を参照してください:Firebox Mobile VPN with SSL Integration with AuthPoint。

AuthPoint 認証サーバーを Mobile VPN with SSL 構成に追加した場合、ユーザーは WatchGuard Mobile VPN with SSL クライアント v12.7 以上、または OpenVPN SSL クライアントをダウンロードして使用する必要があります。

- Mobile VPN with IKEv2 — Fireware で、AuthPoint を Mobile VPN with IKEv2 構成のプライマリ認証サーバーとして構成します。詳細な手順については、Active Directory ユーザー向けの Firebox Mobile VPN with IKEv2 と AuthPoint の統合 または Azure Active Directory ユーザー向けの Firebox Mobile VPN with IKEv2 と AuthPoint の統合 を参照してください。

- Firebox 認証ポータル — Fireware で、AuthPoint をユーザーとグループの認証サーバーとして指定します。詳細な手順については、AuthPoint による Firebox 認証 を参照してください。

- Fireware Web UI — Fireware で、システム > ユーザーとロール の順に選択し、AuthPoint を認証サーバーとして、Fireware にデバイス管理ユーザーを追加します。詳細については、次を参照してください:Firebox のユーザーおよびロールを管理する

RADIUS クライアント リソースは、RADIUS パケットを AuthPoint Gateway に送信するデバイスまたはアプリケーションを表します。これらは通常、ファイアウォールや VPN のユーザーを認証するのに使用されます。

Fireware v12.7 以降を実行し、ローカルに管理される Firebox として WatchGuard Cloud に追加された Firebox で MFA を構成するには、Firebox リソースを追加することをお勧めします。

RADIUS クライアント リソースは AuthPoint Gateway にリンクされていなければなりません。また、RADIUS サーバー (AuthPoint Gateway) と RADIUS クライアントが通信できるように共有シークレット キーを選択する必要があります。

RADIUS クライアント リソースを追加するには、以下の手順を実行します。

- ナビゲーション メニューから リソース を選択します。

- リソースの種類の選択 ドロップダウン リストから、RADIUS クライアント を選択します。リソースを追加する をクリックします。

- 名前 テキスト ボックスに、リソースの記述的な名前を入力します。

- RADIUS クライアントの信頼済み IP または FQDN テキスト ボックスに、RADIUS クライアントが RADIUS パケットを AuthPoint Gateway に送信するのに使用する IP アドレスを入力します。これはプライベート IP アドレスでなければなりません。Fireboxes の場合、これは通常、Fireboxes の信頼済み IP アドレスです。

- RADIUS 属性 11 の送信された値 ドロップダウン リストから、RADIUS 応答で送信された属性 11 (フィルタ ID) 値を指定します。ユーザーの AuthPoint グループまたはユーザーの Active Directory グループを送信する選択が可能です。

フィルタ ID の値を指定するには、バージョン 5 以降の AuthPoint Gateway をインストールする必要があります。

- 共有シークレット テキスト ボックスに、RADIUS サーバー (AuthPoint Gateway) および RADIUS クライアントが通信するのに使用するパスワードを入力します。

- MS-CHAPv2 認証要求を許可するよう RADIUS クライアント リソースを構成するには、MS-CHAPv2 の有効化 トグルを有効にします。これは、IKEv2 で AuthPoint MFA を構成する場合に行います。

追加のフィールドが表示されます。MS-CHAPv2 を有効にするには、バージョン 5.3.1 以降の AuthPoint Gateway をインストールする必要があります。

- NPS RADIUS サーバーの信頼済み IP または FQDN テキスト ボックスに、NPS RADIUS サーバーの IP アドレスまたは FQDN を入力します。

- ポート テキスト ボックスに、NPS と通信するのに使用する Gateway (RADIUS サーバー) のポート番号を入力します。既定のポートは 1812 です。

NPS と Gateway が同じサーバーにインストールされている場合、Gateway が NPS と通信する際に使用するポートは、Gateway が RADIUS クライアントと通信する際に使用するポートとは別である必要があります。

- タイムアウトまでの残り時間 (秒) テキスト ボックスに、秒単位で値を入力します。タイムアウト値は、プッシュ認証の有効期限が切れるまでの時間です。

- 保存 をクリックします。

次に、RADIUS クライアント リソースを AuthPoint Gateway の構成に追加する必要があります。これは、RADIUS クライアントが RADIUS サーバー (Gateway) および AuthPoint と通信するのに必要です。

RADIUS クライアント リソースを Gateway に追加するには、以下の手順を実行します。

- ナビゲーション メニューから Gateway を選択します。

- Gateway の 名前 をクリックします。

- RADIUS セクションの ポート テキスト ボックスに、Gateway (RADIUS サーバー) と通信するのに使用する RADIUS クライアントのポート番号を入力します。既定の Gateway ポートは 1812 と 1645 です。

既にポート 1812 か 1645 を使用する RADIUS サーバーをインストール済みの場合は、AuthPoint Gateway に異なるポートを使用する必要があります。

- RADIUS リソースの選択 リストから RADIUS クライアント リソースを選択します。

- 保存 をクリックします。

これで RADIUS クライアント リソースを追加し、Gateway と接続することに成功しました。最後の手順は RADIUS クライアントを認証のために構成することです。特定の RADIUS クライアント リソースを構成する手順については、AuthPoint 統合ガイド を参照してください。

SAML リソースは、Microsoft や Salesforce など、ユーザーの接続先であるサードパーティ サービスのプロバイダ (サードパーティ サービス プロバイダ) と AuthPoint を接続します。SAML リソースを追加して、ユーザーがそれらのサービスやアプリケーションに接続できるようになる前にユーザー認証を要求するアクセス ポリシーを定義します。

AuthPoint で SAML リソースを追加する前に、サードパーティのサービス プロバイダの SAML 認証を構成する必要があります。これを行うには、AuthPoint のメタデータを AuthPoint management UI の リソース ページからダウンロードして、メタデータ ファイルをサードパーティのサービス プロバイダにインポートします。

AuthPoint メタデータは、AuthPoint を特定し、サードパーティのサービス プロバイダとアイデンティティ プロバイダ (AuthPoint) の間の信用関係を確立するのに必要な情報を提供します。

サードパーティのサービス プロバイダの SAML 認証を構成するには、以下の手順を実行します。

- リソース を選択します。

- メタデータをダウンロードする をクリックします。

- AuthPoint メタデータ ファイルをサードパーティのサービス プロバイダにインポートし、サービス プロバイダから Service Provider エンティティ ID および アサーション コンシューマー サービス の値を取得します。これらの値は AuthPoint で SAML リソースを構成するのに必要です。

特定の SAML リソースを構成する手順については、AuthPoint 統合ガイド を参照してください。

AuthPoint management UI で SAML リソースを追加するには、以下の手順を実行します。

- リソース を選択します。

- リソースの種類の選択 ドロップダウン リストから、SAML を選択します。リソースを追加する をクリックします。

- アプリケーション タイプ ドロップダウン リストから関連するアプリケーションを選択するか、アプリケーションがリストにない場合は その他 を選択します。

- 名前 テキスト ボックスにリソースの名前を入力します。これにはアプリケーションの名前を使用することをお勧めします。

- Service Provider エンティティ ID および アサーション コンシューマー サービス テキスト ボックスに、サードパーティ アプリケーションのプロバイダからの値を入力します。

- ユーザー ID ドロップダウン リストから、ユーザーがメールアドレスを使ってログインするか AuthPoint ユーザー名を使ってログインするかを選択します。

- アプリケーションのタイプによっては追加の情報が必要な場合があります。該当する場合は、アプリケーションに必要な必須の追加のフィールドに記入します。

- 保存 をクリックします。

Windows 7 以前の Windows、または Windows 2008 R2 かそれ以下のサーバーを実行しているコンピュータに Logon app をインストールしないでください。

Logon app を使用すると、ユーザーがコンピュータやサーバーにログインする際に認証を要求することができます。これには RDP と RD Gateway の保護が含まれます。

Logon app には次の 2 つの部分があります。

- AuthPoint で構成するリソース

- コンピュータまたはサーバー上にインストールするアプリケーション

Logon app をインストールすると、ログインには認証が必要になります。ログイン画面で、ユーザーはパスワードを入力し、許可されたいずれか 1 つの認証方法 (プッシュ通知、ワンタイム パスワードまたは QR code) を選択する必要があります。

AuthPoint ライセンスの有効期限が切れた場合、または Logon app リソースを削除した場合、ユーザーはパスワードだけを使ってコンピュータにログインできます。

開始するには、その Logon app のリソースを追加する必要があります。

- リソース を選択します。

- リソースの種類の選択 ドロップダウン リストから、Logon App を選択します。リソースを追加する をクリックします。

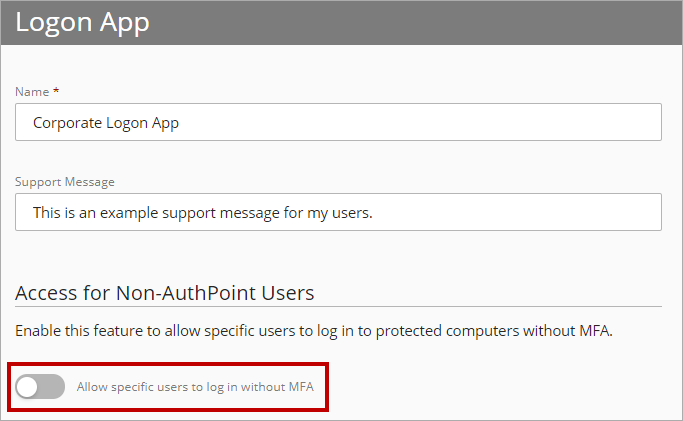

- Logon App ページの 名前 テキスト ボックスに、このリソースの名前を入力します。

- サポート メッセージ テキスト ボックスに、ログオン画面に表示させるメッセージを入力します。

- AuthPoint ユーザー アカウントを持っていないユーザーが MFA を使わずにログインできるように許可するには、以下の手順を実行します。

- 特定のユーザーに MFA なしでのログインを許可 トグルをオンにします。

- ユーザー名の追加 テキスト ボックスに、MFA を使わずにログインできる各非 AuthPoint ユーザーのユーザー名を入力します。

MFA を使わずにログインできる非 AuthPoint ユーザーは、最大 50 人まで指定できます。

- 特定のユーザーに MFA なしでのログインを許可 トグルをオンにします。

- 保存 をクリックします。

OS に関係なく、Logon app がインストールされている各コンピュータに追加の Logon app リソースを追加する必要はありません。複数のドメインがある場合に複数の Logon app リソースが必要となるだけです。

Logon app リソースを追加したら、認証を要求するコンピュータやサーバーに Logon app をインストールする必要があります。

Logon app をインストールするには、以下の手順を実行します。

- ダウンロード を選択します。

- Logon App セクションのオペレーティング システムの横で インストーラをダウンロードする をクリックします。

- 構成をダウンロード をクリックして Logon app の構成ファイルをダウンロードします。

OS に関係なく、同一のドメインにインストールされた各 Logon app には、同一の構成ファイルを使用することができます。

- コンピュータ上で、ダウンロードした構成ファイルを Logon app のインストーラ (.msi ファイル) と同じディレクトリに移動します。

- Logon app のインストーラを実行して Logon app をインストールします。また、Windows のコマンド プロンプトから Logon app をインストールしたり、Active Directory GPO を使用して複数のコンピュータにリモートで Logon app をインストールしたりすることもできます。詳細な手順については、次を参照してください: Windows コマンド プロンプトから Logon app をインストールする および Active Directory GPO を使用して Logon app をインストールする。

Identity Provider (IdP) ポータル リソースは、ユーザーが使用できる SAML リソースのリストを表示するポータル ページです。これにより、ユーザーがリソースにアクセスしやすくなります。ユーザーは IdP ポータルにログインし、アクセスできるリソースを確認します。

IdP ポータル リソースを認証ポリシーに追加すると、SSO のログイン ページでは、その認証ポリシーに追加されたグループのユーザーがポータル ページにリダイレクトされます。

IdP ポータルを使って AuthPoint を設定するには、以下の手順を実行します。

- リソース を選択します。

- リソースの種類の選択 ドロップダウン リストから、Idp ポータル を選択します。リソースを追加する をクリックします。

- 名前 テキスト ボックスに、リソースの記述的な名前を入力します。

- ユーザー ID ドロップダウン リストから、ユーザーが SSO ページにログインするのにメールアドレスを入力するか、ユーザー名を入力するかを選択します。

- アカウント エイリアス テキスト ボックスに IdP ポータルの URL に追加する一意の値を入力します。

- 保存 をクリックします。

1 つの IdP ポータル リソースを複数の認証ポリシーに追加することができます。AuthPoint で追加の IdP リソースを加える必要はありません。

AuthPoint にリソースを追加して構成したら、ユーザーのグループを作成する必要があります。AuthPoint では、ユーザーがどのリソースにアクセスできるかをグループで定義します。AuthPoint でユーザーをグループに追加した後、そのグループを、ユーザーが認証できるリソースを指定する 認証ポリシー に追加します。

認証ポリシーを追加したり、ユーザーを AuthPoint に追加する前に、少なくとも 1 つのグループを追加する必要があります。

Active Directory や Azure Active Directory から外部のグループを同期するには、外部アイデンティティを追加して、新しい同期グループを作成する オプションが有効なグループ同期を作成する必要があります。これは、ステップ 9 — LDAP データベースからユーザーを同期する で詳しく説明されています。

グループを AuthPoint に追加するには、AuthPoint management UI で以下の手順を実行します。

- ナビゲーション メニューから、グループ を選択します。

- グループを追加する をクリックします。

- 新規のグループ セクションの 名称 テキスト ボックスに、そのグループの説明的な名前を入力します。

- (任意) 説明 テキスト ボックスに、グループの説明を入力します。

- 保存 をクリックします。

グループがグループ ページにリストされています。

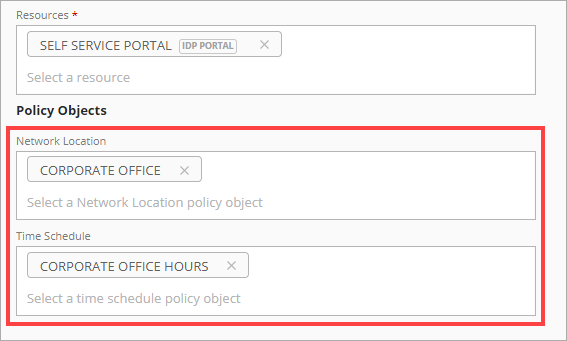

ポリシー オブジェクトとは、ネットワーク ロケーションなど、個別に構成可能なポリシーの構成要素です。ポリシー オブジェクトを構成してから、認証ポリシーに追加します。

以下の種類のポリシー オブジェクトを構成することができます。

ネットワーク ロケーション (旧称: 安全な場所)

ネットワーク ロケーションのポリシー オブジェクトを使用すると、IP アドレスのリストを指定することができます。これにより、指定したネットワーク ロケーションの IP アドレスから認証を受けた場合にのみ適用される、認証ポリシーを構成することができます。これは、ユーザーがオフィスにいるときに MFA なしでログインできるようにすることを許可する際に行います。

タイム スケジュール

タイム スケジュール ポリシー オブジェクトを使用すると、認証ポリシーをユーザー認証に適用する日時を指定することができます。認証ポリシーにタイムス ケジュールを追加すると、指定したタイム スケジュールの間にユーザーが認証を行った場合にのみ、ポリシーが適用されます。

認証ポリシーにポリシー オブジェクトを追加すると、そのポリシーは、認証とポリシー オブジェクトの条件に合致するユーザー認証にのみ適用されます。たとえば、ポリシーに特定のネットワーク ロケーションを追加すると、そのポリシーは、そのネットワーク ロケーションから行われるユーザー認証にのみ適用されます。

ポリシー オブジェクトが含まれていない、同じグループやリソースを対象とした 2 つ目のポリシーも作成することをお勧めします。ポリシー オブジェクトを含むポリシーのみを持つユーザーは、ポリシー オブジェクトの条件が認証に適用されない場合、そのリソースへアクセスすることはできません (認証が拒否されたためではなく、適用するポリシーを持っていないため)。

- ネットワーク ロケーションを含むポリシーのみを持つユーザーが、そのネットワーク ロケーションではない場所で認証されると、そのリソースへアクセスすることはできません。

- タイム スケジュールを含むポリシーのみを持つユーザーが、そのタイム スケジュールの時間外に認証されると、アクセスすることはできません。

2 つのポリシー (ポリシー オブジェクトを含むポリシーと含まないポリシー) がある場合、ポリシー オブジェクトを含むポリシーに、より高い優先度を割り当てます。詳細については、次を参照してください:ポリシーの優先付けについて

ネットワーク ロケーションにはインターネット接続が必要です。

RADIUS 認証と基本認証 (ECP) の場合、AuthPoint はエンド ユーザーの IP アドレスや発信元の IP アドレスを特定できないため、ネットワーク ロケーションを含むポリシーは適用されません。

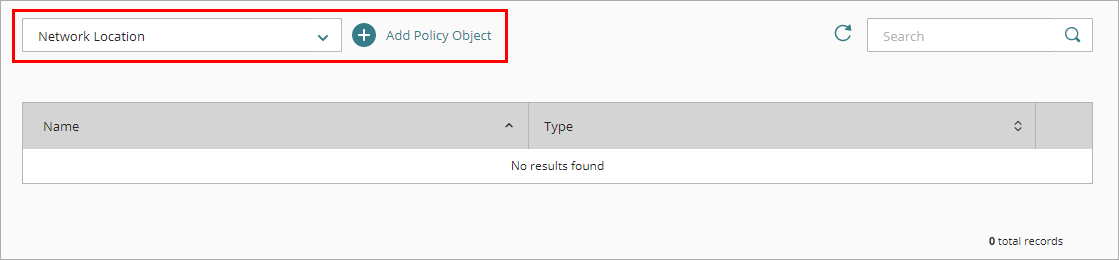

- AuthPoint のナビゲーション メニューから ポリシー オブジェクト を選択します。

- ポリシー オブジェクトのタイプを選択する ドロップダウン リストから、ネットワーク ロケーション を選択します。ポリシー オブジェクトを追加する をクリックします。

ネットワーク ロケーション ページが表示されます。

- 名前 テキスト ボックスに、このネットワーク ロケーションのポリシー オブジェクトを識別するための名前を入力します。これは、ネットワーク ロケーションを認証ポリシーに追加する際に、このネットワーク ロケーションを識別するのに役立ちます。

- IP マスク テキスト ボックスに、このネットワーク ロケーションで特定したいパブリック IP アドレス、またはパブリック IP アドレスの範囲を定義するネットマスクを入力し、エンター キーまたは リターン キーを押します。1 つのネットワーク ロケーションに、複数の IP アドレスと範囲を指定することができます。

ネットワーク ロケーションの IP アドレスを 0.0.0.0 や 255.255.255.255 に設定することはできません。

- 保存 をクリックします。

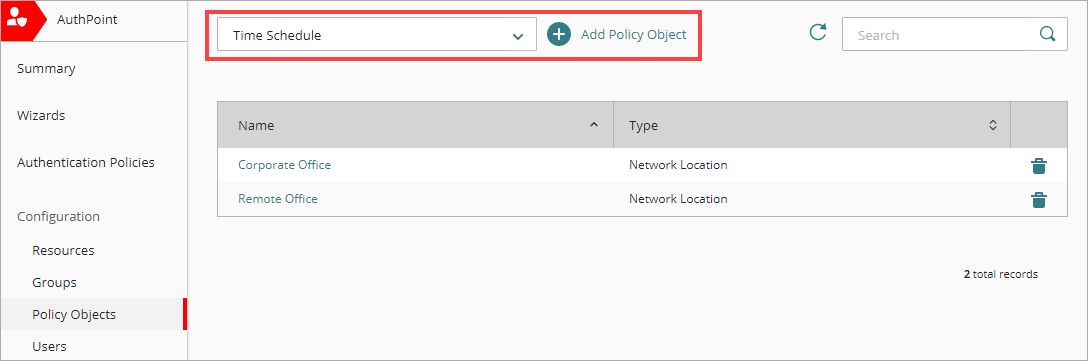

- AuthPoint のナビゲーション メニューから ポリシー オブジェクト を選択します。

- ポリシー オブジェクトのタイプを選択する ドロップダウン リストから、タイム スケジュール を選択します。ポリシー オブジェクトを追加する をクリックします。

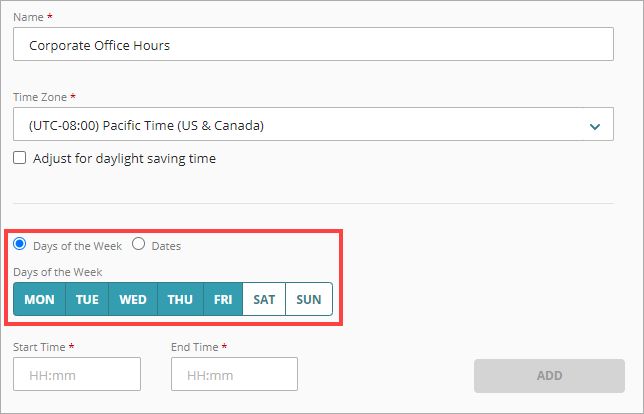

タイム スケジュール ページが表示されます。 - 名前 テキスト ボックスに、このタイム スケジュール ポリシー オブジェクトの名前を入力します。これは、タイム スケジュールを認証ポリシーに追加する際に、このタイム スケジュールを識別するのに役立ちます。

- タイム ゾーン ドロップダウン リストから、このタイム スケジュールに使用するタイム ゾーンを選択します。

- 選択したタイム ゾーンを夏時間に合わせて調整する場合は、夏時間を調整 チェックボックスを選択します。このオプションを選択すると、タイム ポリシーによって選択したタイム ゾーンに 1 時間が追加され、直ちに調整されます。たとえば、タイム ゾーンを太平洋標準時 (UTC -8 時間) に設定したタイム スケジュールは、直ちに UTC -7 時間 (-8 時間 + 1 時間) に調整されます。

AuthPoint では、夏時間は動的に調整されません。夏時間を適用する場合は夏時間を調整 チェックボックスを選択し、夏時間が適用されない場合はチェックボックスの選択を解除する必要があります。

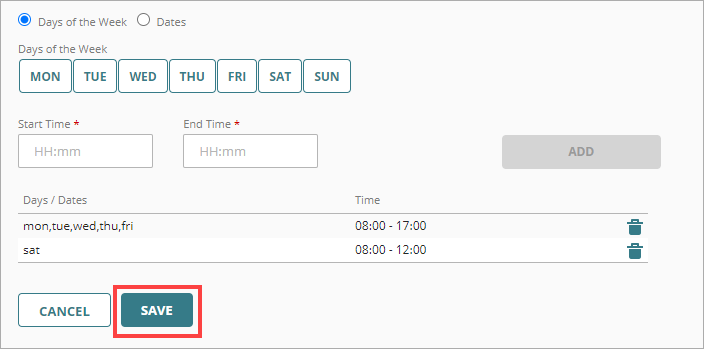

- オプションを選択して、このタイム スケジュールに特定の曜日や特定の日付を追加するかどうかを指定します。

- 曜日 — 特定の曜日をタイム スケジュールに追加するには、このオプションを選択し、追加する曜日を選択します。

- 日付 — 特定の日付をタイム スケジュールに追加するには、このオプションを選択し、日付 フィールドを使用して日付を選択します。1 度に追加できる日付は 1 つだけです。

1 度に追加できるオプションは 1 つだけです。平日の曜日のセットを複数追加し、さらに 1 つまたは複数の日付を同じタイム スケジュールに追加する場合は、別々に追加する必要があります。

- 選択した曜日や日付にタイム スケジュールを適用する 開始時間 と 終了時間 を入力します。これらの値は 00:00 と 23:59 の間で指定する必要があり、終了時間は開始時間より後の時間である必要があります。

ステップ 4 で指定したタイム ゾーンは、ポリシー オブジェクトに追加したすべてのスケジュールの開始時間および終了時間に適用されます。

- タイム スケジュールに日付や時間を追加するには、追加 をクリックします。曜日や日付をさらに追加したり、同じ曜日や日付に対して時間帯をさらに指定するには、ステップ 5 ~ 7 を繰り返してください。

- 保存 をクリックします。

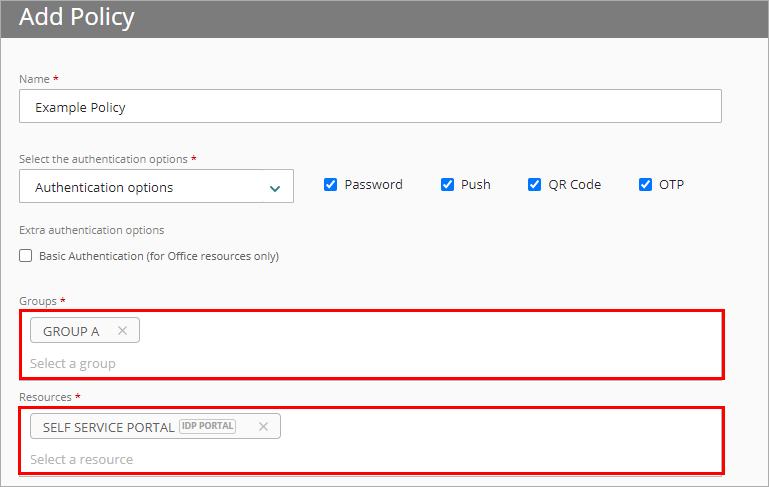

AuthPoint にすべてのリソースとグループを追加したら、認証ポリシーを構成する必要があります。認証ポリシーは、AuthPoint ユーザーが認証できるリソースおよびそれらのユーザーが使用できる認証方法 (プッシュ、QR code、OTP) を指定します。

認証ポリシーの作成時には、以下を指定します。

- ポリシーにより認証が許可されるか拒否されるかどうか。

- 必要な認証方法。

- ポリシーが適用されるリソース。

- ポリシーが適用されるユーザー グループ。

- 認証に適用されるポリシー オブジェクト。

特定のリソースに対して認証ポリシーが設定されているグループのメンバーでないユーザーは、そのリソースにログインするために認証されることができません。

ポリシーを構成する際は、次の要件および推奨事項に必ず従うようにしてください。

- 認証ポリシーを構成する前に、グループを 1 つ以上構成する必要があります。

- RADIUS 認証と基本認証 (ECP) の場合、AuthPoint はエンド ユーザーの IP アドレスや発信元の IP アドレスを知らないため、ネットワーク ロケーションを含むポリシーは適用されません。

- ネットワーク ロケーションを指定したポリシーは、そのネットワーク ロケーションから発信されたユーザー認証にのみ適用されます。ネットワーク ロケーションを含むポリシーのみを持つユーザーは、そのネットワーク ロケーションではない場所で認証されると、そのリソースへアクセスすることはできません。これは、認証が拒否されたためではなく、適用するポリシーを持っていないためです。

- ポリシー オブジェクト を構成する場合は、そのポリシー オブジェクトが含まれない、同じグループやリソースを対象とした 2 つ目のポリシーも作成することをお勧めします。ポリシー オブジェクトを含むポリシーに、より高い優先度を割り当てます。

- ポリシーでプッシュ認証と OTP 認証を有効にすると、そのポリシーに関連付けられている RADIUS リソースでは、プッシュ通知を使用してユーザーを認証します。

- MS-CHAPv2 RADIUS リソースを使用するポリシーでは、プッシュ認証を有効にする必要があります。

- RADIUS リソースでは、QR code 認証はサポートされていません。

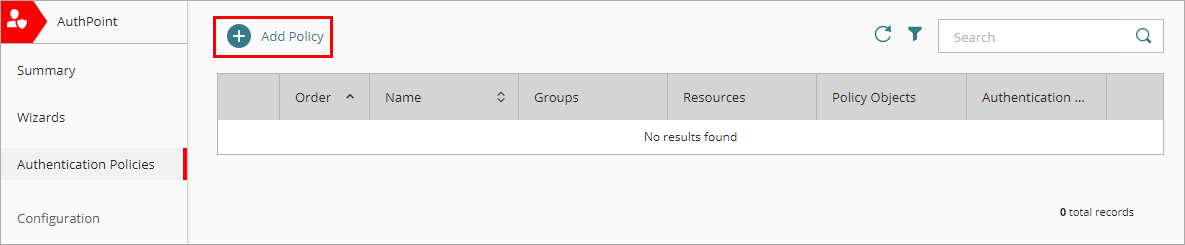

認証ポリシーを構成するには、以下の手順を実行します。

- 認証ポリシー を選択します。

- ポリシーを追加する をクリックします。

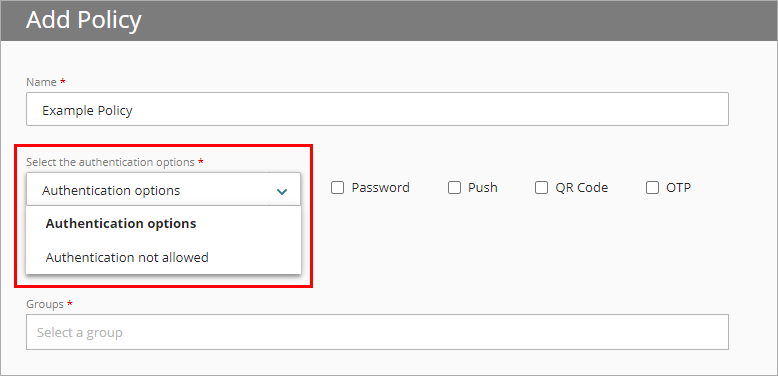

- ポリシーの名前を入力します。

- 認証オプションを選択する ドロップダウン リストでオプションを選択して、このポリシーで MFA を要求するか、認証を拒否するかを指定します。

- 認証オプション — このポリシーに関連付けられているグループのユーザーが、このポリシーに関連付けられているリソースに対して認証を行う際に、MFA を要求します。

- 認証を許可しない — このポリシーに関連付けられているグループのユーザーが、このポリシーに関連付けられているリソースに対して認証を試みた際に、認証を拒否します

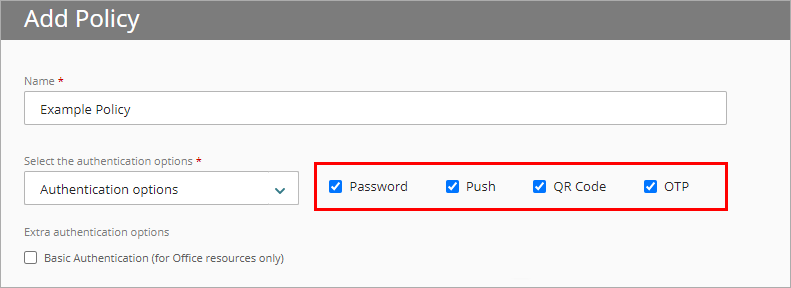

-

このポリシーに対して MFA を要求するには、ユーザーが認証時に選択できる各認証オプションのチェックボックスを選択します。認証方法の詳細については、次を参照してください:認証について。

ポリシーでプッシュ認証と OTP 認証を有効にすると、そのポリシーに関連付けられている RADIUS リソースでは、プッシュ通知を使用してユーザーを認証します。

QR code 認証は RADIUS リソースではサポートされていません。

- Office 365 リソースを含むポリシーについては、Office 365 ドメインに含まれていても、MFA を使用できないデバイスやリソース (プリンターなど) の認証を必要とする場合、基本認証 チェックボックスを選択します。基本認証は、強化クライアントまたはプロキシ (ECP) とも呼ばれます。

- グループ ドロップダウン リストから、このポリシーを適用するグループを選択します。グループは、複数選択することができます。このポリシーをすべてのグループに適用するように構成するには、すべてのグループ を選択します。

- リソース ドロップダウン リストから、このポリシーを適用するリソースを選択します。このポリシーをすべてのリソースに適用させるように構成するには、すべてのリソース を選択します。

- ポリシー オブジェクト ドロップダウン リストから、このポリシーに適用するポリシー オブジェクトを選択します。このポリシー オブジェクトの詳細については、次を参照してください: ポリシー オブジェクトについて。

- 保存 をクリックします。

ポリシーが作成され、ポリシー リストの最後に追加されます。新しいポリシーを作成したら、ポリシーの順序を確認することをお勧めします。AuthPoint では、新しく追加されたポリシーは常にポリシー リストの最後に追加されます。

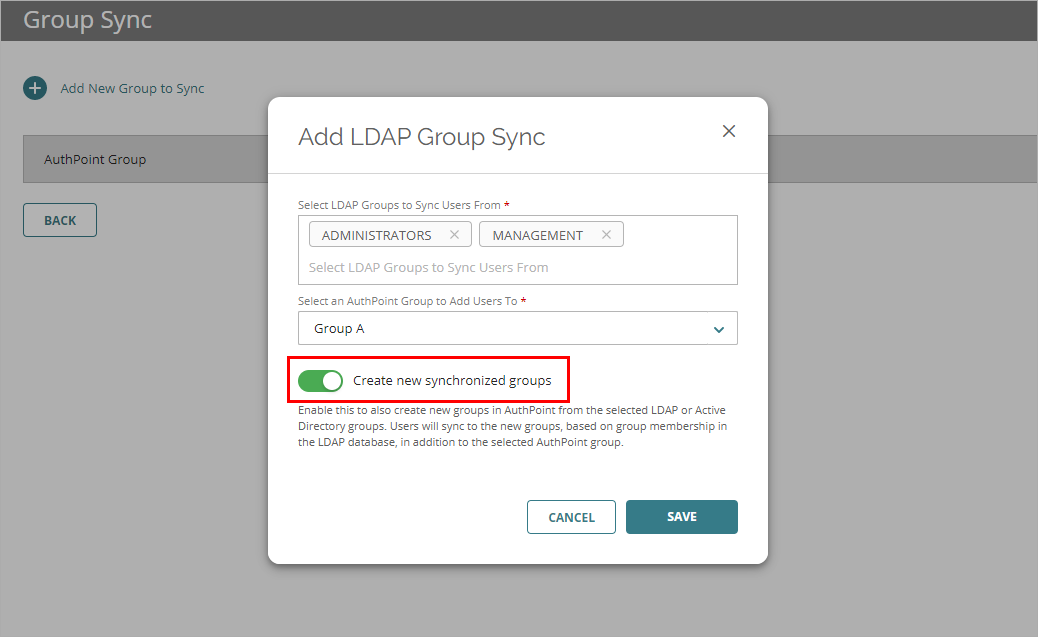

LDAP データベースからユーザーを同期するには、追加した外部アイデンティティのクエリを作成する必要があります。外部アイデンティティに追加するクエリは、Active Directory または LDAP データベースからどのユーザーを同期するかを指定します。このクエリはデータベースからユーザー情報を取得し、クエリにマッチしたユーザーに対して AuthPoint ユーザーを作成します。

ユーザーのクエリを実行する方法は 2 つあります。

- グループ同期 — ユーザーの同期元の LDAP グループを選択し、AuthPoint がクエリを作成する。

- 高度なクエリ — 独自の LDAP クエリを作成してどのグループやユーザーを同期するかを指定する。

この例では、グループ同期機能を使用する手順を示します。

続行する前に、各ユーザー アカウントに有効な電子メール アドレスがあることを確認してください。ユーザー アカウントの電子メール アドレスが正しくないと、そのユーザーはパスワードを設定しトークンをアクティブ化するための電子メール メッセージを受信できません。

選択した LDAP に、使用可能なライセンスよりも多いユーザーがいる場合、同期はライセンスによってサポートされる数のユーザーしか作成しません。

ユーザー名や電子メール アドレスを持っていない LDAP ユーザーは同期に含まれません。

LDAP グループを同期するには、以下の手順を実行します。

- 外部アイデンティティ を選択します。

- 外部アイデンティティの横で

をクリックし、グループ同期 を選択します。

をクリックし、グループ同期 を選択します。

- グループ同期 ページで 同期する新規グループの追加 をクリックします。

- グループ同期の追加 ウィンドウで、ユーザーを同期する LDAP グループを選択する ドロップダウン リストから、ユーザーを同期する LDAP グループを選択します。複数のグループを選択できます。

- ユーザーを追加する AuthPoint グループを選択する ドロップダウン リストから、ユーザーを追加する AuthPoint グループを選択します。

各グループ同期では、すべてのユーザーが同一の AuthPoint グループに追加されます。別々の AuthPoint グループにユーザーを追加するには、異なる AuthPoint グループに追加したいユーザーを含む LDAP グループごとに、別々のグループ同期を作成する必要があります。

- ユーザーを同期する Active Directory グループに基づいて、AuthPoint に新しいグループを作成したい場合は、新しい同期グループを作成する トグルを有効にします。このオプションを有効化すると、選択した AuthPoint グループに加えて、LDAP データベースのグループ メンバーシップに基づいて、ユーザーが新しいグループに同期されます。

新しい同期グループを作成するオプションは、Active Directory および Azure Active Directory でのみ使用可能です。

このオプションを表示して使用するには、バージョン 6.1 以降の AuthPoint Gateway をインストールする必要があります。

- 保存 をクリックします。

グループ同期の作成ウィンドウが閉じます。

ユーザーを検索するためのクエリ (手動またはグループ同期による) の追加後、AuthPoint は次回の 同期間隔で、Active Directory または LDAP データベースと同期され、クエリで特定されたユーザーごとに AuthPoint ユーザー アカウントを作成します。

すぐに同期を開始するには、外部アイデンティティページの外部アイデンティティの横で ![]() をクリックし、同期の開始 を選択します。

をクリックし、同期の開始 を選択します。

作成されたユーザー アカウントは ユーザー ページに、ユーザー名の横のアクティブ化されていることを示す緑のステータス アイコンとともに表示されます。アクティブ化されていることを示すステータス アイコンは、そのユーザーが作成済みで、現在アクティブである (ブロックされていない) ことを示します。外部アイデンティティから同期したユーザーは、ユーザー リストにある 種類 列の LDAP タグによって識別できます。

各ユーザーは、AuthPoint モバイル アプリでトークンをアクティブ化するのに使用する電子メールを受信します。ユーザーがトークンをアクティブ化すると、トークン情報が トークン 列に、そのトークンの横にある緑のアクティブ化ステータス アイコンとともに表示されます。

外部アイデンティティから同期されたユーザーは既存のパスワードを認証に使用します。AuthPoint パスワードの設定を促す電子メールは送信されません。

新しい同期グループを作成する トグルを有効にすると、同期されたグループが AuthPoint に作成されます。新しく作成されたグループは、グループ ページに表示されます。Active Directory から同期されたグループは、グループ リストにある 種類 列の LDAP タグによって識別できます。

同期されているグループの名前を Active Directory で変更すると、AuthPoint に同期されているグループの名前もそれに合わせて自動的に更新されます。同期グループを AuthPoint で編集することはできません。

Active Directory でグループを削除したり、グループ同期を削除しても、AuthPoint に同期されたグループは削除されません。AuthPoint に同期したグループは、手動で削除する必要があります。

これでリソースが AuthPoint に追加され、それらのリソースの認証ポリシーが定義され、ユーザーの同期が済みました。ユーザーが AuthPoint を使って認証できるようになる前に、モバイル デバイスに AuthPoint アプリをインストールし、AuthPoint トークンをアクティブ化する必要があります。

トークンとは、デジタル署名や指紋のように、ユーザーを識別し、デバイスと関連付けるために使用されるものです。これは、ユーザーが保護されたリソースへログインする際に、パスワードに加えて、またはパスワードの代わりに使用されます。ユーザーは、携帯電話などの認証に使用するデバイスでトークンをアクティブ化します。その後、そのデバイスを使用して、多要素認証を必要とする保護されたリソースにアクセスできます。

詳細については、次を参照してください:トークンをアクティブ化する