このクイック スタート トピックでは、AuthPoint で多要素認証 (MFA) を構成しテストするための一般的な手順をレビューします。このガイドは AuthPoint をご紹介し、AuthPoint の基本的なコンポーネントをレビューし、AuthPoint を完全に配備する前に MFA をテストできるよう、使用を開始するのに役立ちます。

既に AuthPoint の基本的な設定を理解しており、ネットワークに配備する準備ができている場合は、AuthPoint 実装ガイド から始めることもできます。

まだ AuthPoint ライセンスを購入していない場合は、Support Center で無料の AuthPoint トライアルを開始することができます。トライアルを開始するには、製品を管理する ページに移動して WatchGuard AuthPoint を選択します。Free 30 day trial リンクをクリックして無料トライアルをアクティブ化します。また、好みの WatchGuard Partner に連絡して AuthPoint トライアルを設定してもらうこともできます。詳細については、次を参照してください:AuthPoint トライアル ライセンスをアクティブ化する

使用を開始する前に AuthPoint のコンポーネントおよび AuthPoint に関連する一部の重要な用語を学んでおくことをお勧めします。

AuthPoint には複数のコンポーネントがあります。

- AuthPoint Management UI — WatchGuard Cloud の AuthPoint management UI は、ユーザー、グループ、リソース、認証ポリシー、外部アイデンティティ、および AuthPoint Gateway を設定し管理する場所です。

- AuthPoint モバイル アプリ — AuthPoint モバイル アプリが認証に必要です。トークンの表示や管理、プッシュ通知の承認、OTP の取得および QR code のスキャンが可能です。

- AuthPoint Gateway — AuthPoint Gateway は、AuthPoint が RADIUS クライアントや LDAP データベースと通信できるようにネットワークにインストールする、軽量のソフトウェア アプリケーションです。Gateway は RADIUS サーバーとして動作し、RADIUS 認証に必要とされるほか、LDAP ユーザーが SAML リソースで認証を行うのに必要です。

- Logon App — Logon app はユーザーがコンピューターやサーバーにログオンする際の認証に必要とされます。Logon app には、コンピュータやサーバー上にインストールするアプリケーションと、AuthPoint で構成するリソースの 2 つの部分があります。

- ADFS エージェント — AuthPoint ADFS エージェントを使用すると、多要素認証 (MFA) を Active Directory Federation Services (ADFS) に追加してセキュリティを強化することができます。

- RD Web エージェント — AuthPoint RD Web エージェントを使って MFA を Remote Desktop Web Access に追加することができます。

- 認証ポリシー — 認証ポリシーは、ユーザーが認証できるリソースおよびそれらのユーザーが使用できる認証方法 (プッシュ、QR code、OTP) を指定します。

- ポリシー オブジェクト — ポリシー オブジェクトとは、ネットワーク ロケーションなど、個別に構成可能なポリシーの構成要素です。ポリシー オブジェクトを構成してから、認証ポリシーに追加します。

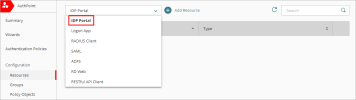

- リソース — リソースは、ユーザーが接続するアプリケーションやサービスです。AuthPoint では以下の 7 種類のリソースがあります。

- RADIUS クライアント — RADIUS 認証 (主にファイアウォールや VPN) を使用するアプリケーションやサービス

- SAML — Office 365 や Salesforce、Firebox Access Portal のような、Security Assertion Markup Language (SAML) 認証を使用するアプリケーションやサービス。

- IdP ポータル — ユーザーに使用可能な SAML リソースを表示するポータル ページ。

- Logon App — Logon app リソースは、Logon app の認証ポリシーを構成および定義するのに使用されます。

- ADFS — ADFS リソースは、MFA を ADFS 認証に追加するのに使用されます。

- RD Web — RD Web リソースは、MFA を Remote Desktop Web Access に追加するのに使用されます。

- RESTful API Client — RESTful API Client リソースは、RESTful API client のアクセス ポリシーを構成したり定義するのに使用されます

- 認証メソッド

- プッシュ通知 — プッシュ通知は、リソースへのログインを試みた際にモバイル デバイスに送信される通知のことです。プッシュ通知を承認してログインするか、拒否して自分が行ったものではないアクセス試行を防止する必要があります。

- QR code — QR code を使って認証する場合、画面上の QR code を AuthPoint モバイル アプリを使ってスキャンし、受信した検証コードを使って認証し、ログインします。

- ワンタイム パスワード (OTP) — OTP は AuthPoint モバイル アプリで使用できる一意の仮パスワードです。OTP を使ってリソースにログインするには、認証の際に AuthPoint モバイル アプリに表示された OTP を入力する必要があります。

- 外部アイデンティティ — Active Directory または LDAP データベースに接続してユーザー アカウント情報を取得したりパスワードを検証するのに必要な情報。

AuthPoint Management UI に接続する

AuthPoint management UI は、AuthPoint ユーザー、グループ、リソース、および認証ポリシーを設定したり管理する場所です。AuthPoint management UI には WatchGuard Cloud でアクセスできます。

WatchGuard Cloud に接続するには、cloud.watchguard.com に移動します。ログインしたら、構成 > AuthPoint の順に選択します。

Service Provider には異なる WatchGuard Cloud の表示方法があります。Service Provider アカウントをお持ちの場合、特定のアカウントで AuthPoint を構成するには、アカウント マネージャーからそのアカウントを選択する必要があります。

MFA で保護するリソースを追加する

アプリケーションの MFA を構成するには、AuthPoint で リソースAuthPoint のクライアントの場合サードパーティ アプリケーションで MFA に必要な設定を構成する必要があります。

この例では、Identity Provider (IdP) ポータル リソースを追加します。IdP ポータルは、AuthPoint グループで使用可能な SAML リソースのリストをユーザーに表示するポータル ページです。IdP ポータルは AuthPoint リソースであるため、それを使って MFA をテストでき、それにサードパーティの構成は不要です。

特定のアプリケーションで MFA をテストしたい場合は、AuthPoint 統合ガイド を参照してください。AuthPoint で試したいアプリケーションのインテグレーション ガイドが表示されない場合は、アプリケーションまたはサービスの MFA を構成する か RADIUS クライアントで MFA を構成する を参照してください。

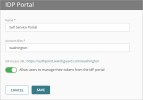

IdP ポータル リソースを追加するには、以下の手順を実行します。

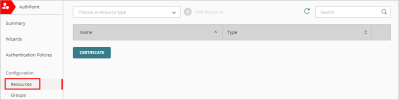

- ナビゲーション メニューから リソース を選択します。

リソース ページが表示されます。

- リソースの種類の選択 ドロップダウン リストから、IDP ポータル を選択します。

- リソースを追加する をクリックします。

- 名前 テキスト ボックスに、リソースの記述的な名前を入力します。この例では、このリソースに セルフ サービス ポータル という名前を付けます。

- アカウント エイリアス テキスト ボックスに IdP ポータルの URL に追加する一意の値を入力します。この例では Washington を使用します。これは、この IdP ポータルの URL が https://authpoint.watchguard.com/washington であることを意味します。

- 保存 をクリックします。

IdP ポータル リソースはリソース ページに記載されています。

グループを追加する

AuthPoint では、ユーザーがどのリソースにアクセスできるかをグループで定義します。AuthPoint でユーザーをグループに追加した後、そのグループを、ユーザーが認証できるリソースを指定する認証ポリシーに追加します。

ユーザーを追加または同期したり、認証ポリシーを追加したりする前に、少なくとも 1 つのグループを追加する必要があります。

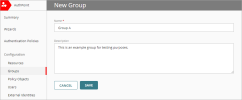

新規のグループを追加するには、以下の手順を実行します。

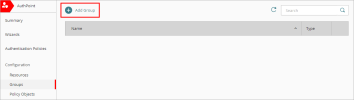

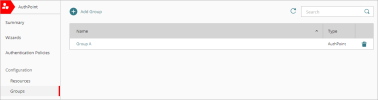

- ナビゲーション メニューから、グループ を選択します。

- グループを追加する をクリックします。

- 新規のグループページで、名前 とグループの 記述 を入力します。この記述は任意ですが、グループの目的を指定することをお勧めします。この例では、このグループの名前は Group A です。

- 保存 をクリックします。

グループがグループ ページにリストされています。

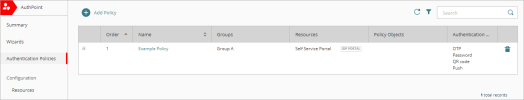

認証ポリシーを追加する

認証ポリシーは、ユーザーが認証できるリソースおよびそれらのユーザーが使用できる認証方法 (プッシュ、QR code、OTP) を指定します。認証ポリシーの構成時には、以下の設定を指定します。

- 認証を許可または拒否するかどうか

- 必要な認証方法

- ポリシーが適用されるリソース

- ポリシーが適用されるグループ

- 認証に適用されるポリシー オブジェクト

新しい認証ポリシーを追加するには、以下の手順を実行してください。

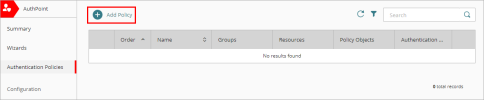

- 認証ポリシー を選択します。

- ポリシーを追加する をクリックします。

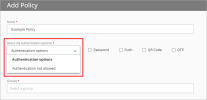

- この認証ポリシーの名前を入力します。

- 認証オプションを選択する ドロップダウン リストの既定の認証オプション の値は、選択したままにします。

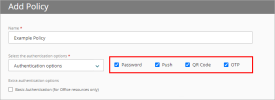

- 認証オプションのドロップダウン リストの横にある、パスワード、プッシュ、QR code、および ワンタイム パスワード のチェックボックスを選択します。これらが、そのユーザーがこのリソースにログインする際に選択できる認証方法となります。パスワード チェックボックスをオンにすると、ユーザーがこのリソースの認証を行う前に、パスワードを入力することを要求します。認証方法の詳細については、次を参照してください:認証について。

追加の認証 オプションは選択しないでください。これらのオプションは、Office 365 SAML リソースを含む認証ポリシーにのみ該当します。

- グループ リストから、作成した AuthPoint グループを選択します。これにより、この認証ポリシーの適用先のグループを指定します。この例では、グループ A を選択します。

- リソース リストから、作成した IdP ポータル リソースを選択します。これにより、ユーザーが認証できるリソースが決まります。この例では、以前作成した セルフ サービス ポータル リソースを選択します。

- ポリシー オブジェクト リストは省略します。

- 保存 をクリックします。

ポリシーが作成され、ポリシー リストの最後に追加されます。

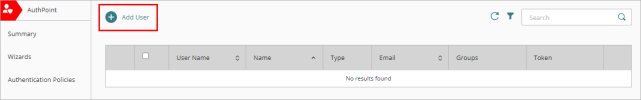

ユーザーを追加する

AuthPoint にユーザーを追加する方法は 2 つあります: Azure Active Directory、Active Directory、または Lightweight Directory Access Protocol (LDAP) データベースからユーザーを同期するか、ローカルの AuthPoint ユーザーを追加することができます。

このクイック スタート トピックでは、ローカルのテスト ユーザーを追加する手順を説明します。すべてのエンド ユーザーを追加または同期する前にテスト ユーザーから始めることをお勧めします。

外部のユーザー データベースからユーザーを同期する方法については、Active Directory または LDAP からユーザーを同期する および Azure Active Directory からユーザーを同期する を参照してください。

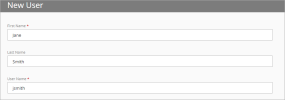

ユーザーを追加するには、以下の手順を実行します。

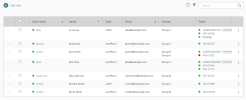

- ユーザー を選択します。

- ユーザーを追加する をクリックします。

- 名 と 姓 テキスト ボックスにテスト ユーザーの名前を入力します。この例では Jane Smith を使用します。

- ユーザー名 テキスト ボックスに、ユーザーの一意のユーザー名を入力します。

-

電子メール テキスト ボックスにテスト ユーザーの電子メール アドレスを入力します。AuthPoint をテストするのに自分の電子メール アドレスを使用することができますが、後に自分が所属する認証データベースに同期する場合は、最初にこのテスト ユーザーを削除するよう覚えておく必要があります。

アクセスすることができる、有効な電子メール アドレスを指定する必要があります。この電子メール アドレスが、パスワードを設定してトークンをアクティブ化するための電子メール メッセージを受信します。

-

グループ リストから、ユーザーを追加する AuthPoint グループを選択します。グループは、どの認証ポリシーをこのユーザーに適用するかを決定します。この例では、Jane Smith を、以前作成した Group A に追加します。

- 保存 をクリックします。

ユーザーは、ユーザー名の横の緑色のアイコンとともに表示されます。

ユーザーは 2 つの電子メール メッセージを受信します。1 つは AuthPoint パスワードを設定するのに使用され、もう 1 つは AuthPoint モバイル アプリでトークンをアクティブ化するのに使用されます。パスワードの設定またはアクティブ化の電子メール メッセージを再送信するには、アクティベーション メールを再送信する と パスワード設定メールをユーザーに再送信する を参照してください。

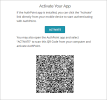

パスワードを設定し、トークンを手動でアクティベーションする

ユーザーを追加すると、AuthPoint はユーザーに 2 つの電子メール メッセージを送信し、ユーザーはそれを使って AuthPoint パスワードを設定し、AuthPoint モバイル アプリでトークンをアクティブ化します。

Active Directory または LDAP データベースから同期されたユーザーはパスワードの設定に関する電子メールを受信しません。ユーザーは Active Directory のユーザー アカウントで AuthPoint パスワードとして定義されたパスワードを使用します。

テスト用の電子メール アカウントに送信されたパスワードの設定メールを開きます。メール内のリンクをクリックしてパスワードを設定します。プロンプトされたらパスワードを入力し、保存 をクリックします。

これで AuthPoint パスワードが設定されました。このパスワードは、保護されたサービスやアプリケーションにログインするための認証を行う際に使用します。

次に トークン

アクティブ化のメールを開いてメール内のリンクをクリックします。AuthPoint へようこそ Web ページが開きます。まだ行っていない場合は、携帯電話で AuthPoint モバイル アプリをダウンロードしてインストールします。

- 携帯電話でその Web ページを開いた場合は、アクティブ化 ボタンをタップします。これにより AuthPoint アプリが開き、トークンがアクティブ化されます。

- コンピュータでその Web ページを開いた場合は、携帯電話で AuthPoint アプリを開き、アプリ内で アクティブ化 をタップし、携帯電話内蔵のカメラをコンピュータ画面上の QR code に向けます。

トークンは、IdP ポータルでアクティブ化することもできます。これは、別のモバイル デバイスで新しいトークンをアクティブ化する場合に行います。

ユーザーがトークンのアクティブ化に成功すると、ユーザー アカウントでトークンがアクティブ化されたことを通知する電子メール メッセージが AuthPoint から送信されます。このトークンは、ユーザー ページから確認することができます。

MFA を試す

この時点で、単数か複数のリソースに対し MFA が構成されました。これで MFA が機能していることをテストできます。

MFA をテストするには、以下の手順を実行します。

-

Web ブラウザで IdP ポータルのログイン URL に移動します。この URL は https://authpoint.watchguard.com/<アカウントのエイリアス> の形式になっているはずです。この例では https://authpoint.watchguard.com/washington を開きます。

AuthPoint シングル サインオン ページが表示されます。IdP ポータルの URL がわからない場合は、リソース ページで、リソースの URL を検索する IdP ポータル リソースを選択します。

- 電子メール アドレスか AuthPoint ユーザー名を入力します。次へ をクリックします。

- パスワード テキスト ボックスに AuthPoint のパスワードを入力します。認証方法を選択する前にこれを行う必要があります。これが必要なのは、このリソースの認証ポリシーを構成した際に パスワード チェックボックスを選択したからです。

- プッシュを送信する をクリックしてプッシュ認証をテストします。

- モバイル デバイスで受信したt認証要求を承認します。

これで IdP ポータルにログインされました。

IdP ポータルにログインすると、アプリケーションがリストされていない空白のページが表示されます。これは、まだ SAML リソースが構成されていないためです。SAML リソースを追加後、IdP ポータルは AuthPoint グループが使用できるすべての SAML リソースのリストを表示します。