Chaque Firebox utilise un fichier XML pour stocker les paramètres de configuration. Vous pouvez enregistrer la configuration du Firebox dans un fichier XML local puis utiliser ce fichier pour configurer un autre Firebox. Pour de plus amples informations concernant le fichier de configuration, consultez la section Administrer le Firebox dans Policy Manager

Il est impossible d'utiliser une image de sauvegarde enregistrée pour migrer une configuration. Une image de sauvegarde comprend les informations spécifiques du périphérique telles que le numéro de série, les certificats et les clés privées.

Avant de commencer, consultez les exigences, les méthodes de migration et les étapes de configuration supplémentaires éventuellement nécessaires pour configurer entièrement le nouveau Firebox ou le Firebox de remplacement.

Le fichier de configuration XML ne comprend pas les paramètres spécifiques au Firebox tels que la clé de fonctionnalité, les certificats et les informations d'identification de l'utilisateur de gestion. Par défaut, le nouveau Firebox utilise des certificats distincts de ceux du Firebox d'origine.

Si vous utilisez Mobile VPN with IKEv2 ou Mobile VPN with SSL et le client OpenVPN, vous devez effectuer des étapes supplémentaires suite à la migration avant que les clients VPN ne puissent se connecter au nouveau Firebox. Pour plus d'informations, consultez Étapes de Migration Supplémentaires.

Pour un Firebox membre du FireCluster :

- Pour migrer un FireCluster vers un nouveau modèle, consultez la section Déplacer une Configuration FireCluster vers un Nouveau Modèle de Périphérique.

- Pour plus d’informations sur la configuration d’un Firebox RMA qui remplace un membre d’un FireCluster, consultez Configurer un Membre FireCluster de Remplacement (RMA).

Exigences

Pour migrer la configuration d'un Firebox à un autre, vous devez posséder les éléments suivants :

- Une copie enregistrée du fichier de configuration XML du Firebox d'origine

- La clé de fonctionnalité du nouveau Firebox

- Fichier JSON (pour Firebox Cloud uniquement)

Pour enregistrer le fichier de configuration du Firebox d'origine, vous pouvez utiliser Policy Manager ou Fireware Web UI.

Chaque fois que vous enregistrez une mise à jour de configuration du Firebox, Policy Manager enregistre automatiquement le fichier de configuration sur votre ordinateur de gestion. Si le Firebox d'origine est inopérant, recherchez le dernier fichier de configuration enregistré sur votre ordinateur de gestion. Par défaut, Policy Manager enregistre les fichiers de configuration dans le répertoire Documents\My WatchGuard\configs.

Si vous pouvez vous connecter au Firebox d'origine, vous pouvez utiliser Policy Manager pour enregistrer la configuration actuelle du périphérique dans un fichier XML local. Pour plus d'informations, consultez Enregistrez le Fichier de Configuration..

Si vous pouvez vous connecter au périphérique d'origine avec Fireware Web UI, vous pouvez enregistrer manuellement la configuration actuelle dans un fichier XML.

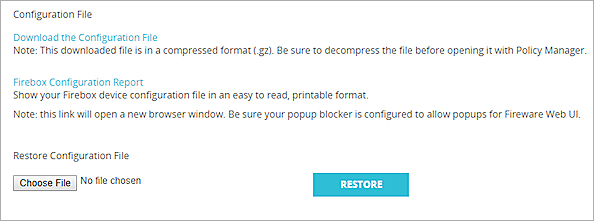

Pour télécharger le fichier de configuration, depuis Fireware Web UI :

- Sélectionnez Système > Fichier de Configuration.

- Cliquez sur Télécharger le Fichier de Configuration.

Pour plus d'informations, consultez Gérer le Fichier de Configuration du Firebox.

La clé de fonctionnalité du nouveau Firebox peut être téléchargée après avoir activé le périphérique dans votre compte WatchGuard. Pour un périphérique RMA, WatchGuard active le nouveau périphérique. Pour obtenir la clé de fonctionnalité du nouveau périphérique, vous pouvez utiliser l'une des méthodes suivantes :

Un Firebox qui démarre avec les paramètres usine par défaut se connecte automatiquement à WatchGuard pour télécharger sa clé de fonctionnalité.

Pour télécharger la clé de fonctionnalité sur le nouveau Firebox :

- Connectez l'Interface 0 du Firebox à un réseau ayant accès à Internet et DHCP.

- Lancez le Firebox avec les paramètres d'usine par défaut.

Le Firebox se connecte à WatchGuard pour télécharger la clé de fonctionnalité.

Pour connaître les étapes à suivre pour réinitialiser un Firebox avec les paramètres usine par défaut, consultez la section Réinitialiser un Firebox.

Si le téléchargement échoue, le Firebox continue automatiquement à tenter de télécharger la clé de fonctionnalité s'il dispose d'une connexion Internet active.

Vous pouvez télécharger manuellement la clé de fonctionnalité à partir du compte WatchGuard où vous avez activé le Firebox. Vous devez utiliser cette méthode pour obtenir la clé de fonctionnalité des périphériques virtuels FireboxV et XTMv. Il peut être utile de télécharger manuellement la clé de fonctionnalité destinée à n'importe quel modèle de Firebox au cas où le Firebox ne pourrait pas se connecter pour télécharger automatiquement la clé de fonctionnalité.

Pour télécharger manuellement la clé de fonctionnalité d'un nouveau Firebox :

- Connectez-vous à votre compte WatchGuard.

- Accédez au Support Center.

- Sélectionnez Mon WatchGuard > Gérer les Produits.

- Recherchez votre périphérique puis cliquez sur son numéro de série

La page Détails du Produit s'ouvre. - Cliquez sur Obtenir votre clé de fonctionnalité.

- Copiez la clé de fonctionnalité entière dans un fichier texte local.

Pour plus d'informations, consultez À propos de la Page Détails du Produit.

Pour Firebox Cloud, vous devez également enregistrer une copie du fichier JSON, car il contient les informations des interfaces. Enregistrez le fichier JSON et le fichier XML dans le même répertoire afin que Policy Manager puisse ouvrir la configuration. Pour apprendre à enregistrer une copie du fichier JSON, consultez la section Ouvrir le Fichier de Configuration d'une Instance Firebox Cloud.

Migrer la Configuration

Pour migrer une configuration enregistrée vers un nouveau périphérique, vous devez enregistrer le fichier de configuration XML du périphérique d'origine sur le nouveau périphérique. Pour activer les fonctionnalités et les services configurés, le nouveau périphérique doit également disposer d'une clé de fonctionnalité contenant une licence pour ces services.

Pour migrer une configuration vers un périphérique virtuel FireboxV ou XTMv ou vers Firebox Cloud, vous devez utiliser Policy Manager.

Vous pouvez utiliser différentes méthodes pour configurer le nouveau Firebox :

Pour utiliser cette méthode, vous devez avoir installé WatchGuard System Manager sur un ordinateur de gestion Windows. Dans WatchGuard System Manager, vous utilisez Policy Manager pour mettre à jour le fichier de configuration du Firebox d'origine avant de l'enregistrer sur le nouveau Firebox.

Pour se connecter au nouveau Firebox :

- Connectez l'interface 0 à un réseau possédant un Serveur DHCP et ayant accès à Internet.

- Mettez le Firebox sous tension avec les paramètres usine par défaut.

- Connectez votre ordinateur de gestion à l'interface 1.

Si le Firebox peut se connecter à Internet via l'interface 0, il se connecte automatiquement à WatchGuard pour télécharger sa clé de fonctionnalité.

Utilisez ensuite Policy Manager pour mettre à jour le fichier de configuration du périphérique d'origine avec la nouvelle clé de fonctionnalité.

Pour modifier le fichier de configuration dans Policy Manager :

- Sélectionnez Fichier > Ouvrir > Fichier de Configuration.

- Sélectionnez le fichier de configuration XML que vous avez enregistré à partir du Firebox d'origine.

- Cliquez sur Ouvrir.

- Pour mettre à jour la clé de fonctionnalité, sélectionnez Configuration > Clés de Fonctionnalité.

La boîte de dialogue Clé de Fonctionnalité Firebox s'ouvre. - Pour télécharger la clé de fonctionnalité depuis le nouveau Firebox, cliquez sur Télécharger.

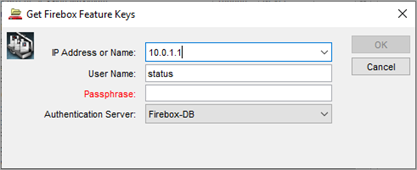

La boîte de dialogue Obtenir les Clés de Fonctionnalité du Firebox s'ouvre.

- Dans la zone de texte Adresse IP ou Nom, saisissez l'adresse IP de l'interface 1 du Firebox. Pour un Firebox présentant les paramètres usine par défaut, l'adresse IP est 10.0.1.1.

- Dans la zone de texte Mot de Passe, saisissez le mot de passe du compte d'utilisateur status. Pour un Firebox présentant les paramètres usine par défaut, le mot de passe est readonly.

- Cliquez sur OK.

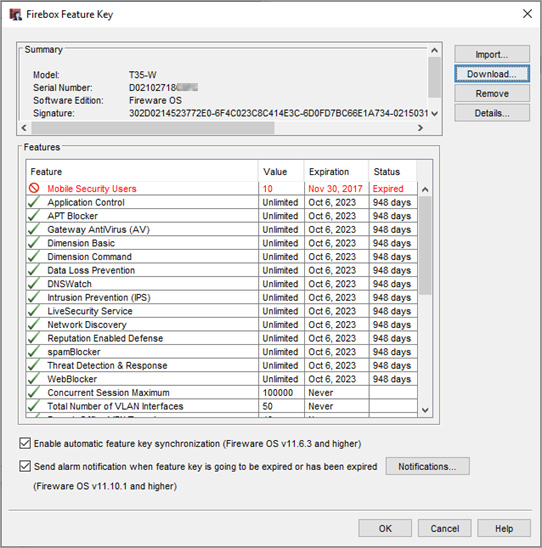

Policy Manager se connecte au nouveau Firebox et télécharge la clé de fonctionnalité. Il s'agit de la clé de fonctionnalité que le Firebox a téléchargée lorsqu'il a démarré avec les paramètres usine par défaut. Dans la boîte de dialogue Clés de Fonctionnalité Firebox, les sections Synthèse et Fonctionnalités indiquent les informations relatives à la clé de fonctionnalité.

- Si vous ne parvenez pas à vous connecter au périphérique pour obtenir la clé de fonctionnalité, ou si le périphérique ne possède pas de clé de fonctionnalité, vous pouvez ajouter manuellement la clé de fonctionnalité que vous avez téléchargée à partir de la page Détails du Produit. Pour mettre à jour manuellement la clé de fonctionnalité :

- Cliquez sur Importer.

- Collez le texte de la clé de fonctionnalité ou cliquez sur Parcourir puis sélectionnez le fichier texte dans lequel vous l'avez enregistré.

- Cliquez sur OK.

- Après avoir téléchargé ou mis à jour manuellement la clé de fonctionnalité, cliquez sur OK.

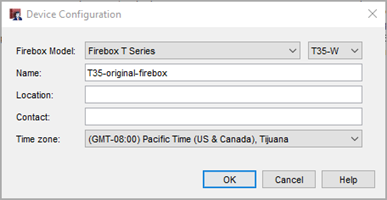

Policy Manager met à jour le modèle de Firebox dans la configuration du périphérique en spécifiant le modèle figurant sur la clé de fonctionnalité. - Pour vérifier ou mettre à jour le nom du périphérique et le fuseau horaire :

- Sélectionnez Configurer > Système.

La boîte de dialogue Configuration du Périphérique s'ouvre. Les informations du Modèle du Firebox correspondent au modèle de la clé de fonctionnalité du nouveau Firebox. Le nom demeure le même que celui du Firebox d'origine. - Mettez à jour le Nom et le Fuseau Horaire si nécessaire.

- Cliquez sur OK.

- Sélectionnez Configurer > Système.

- Sélectionnez Réseau > Configuration pour vérifier la configuration des interfaces réseau.

- Si le nouveau Firebox exécute une version différente du système d'exploitation Fireware OS, actualisez le paramètre de Compatibilité du Système d'Exploitation conformément à la version du système d'exploitation exécutée par le nouveau Firebox.

- Si vous utilisez des certificats tiers, consultez la section Étapes de Migration Supplémentaires.

- Pour enregistrer la configuration dans le nouveau Firebox :

- Sélectionnez Fichier > Enregistrer > Vers le Firebox.

- Dans la zone de texte Adresse IP ou Nom, saisissez l'adresse IP de l'interface 1 du Firebox. Pour un Firebox présentant les paramètres usine par défaut, l'adresse IP est 10.0.1.1.

- Dans la zone de texte Mot de Passe Administrateur, entrez le mot de passe pour le compte d'utilisateur admin. Pour un Firebox présentant les paramètres usine par défaut, le mot de passe est readwrite.

- Cliquez sur OK.

- Si Policy Manager vous demande si vous souhaitez poursuivre l'enregistrement, cliquez sur Oui.

Après avoir enregistré la configuration du Firebox, modifiez les comptes d'utilisateurs d'administration afin de remplacer les mots de passe par des valeurs plus sures. Pour plus d'informations, consultez Gérer les Utilisateurs et les Rôles sur Votre Firebox.

Si votre nouveau Firebox a des modules d'interface amovibles, le nombre d'interfaces configurables qui s'affiche dans Policy Manager dépend des modules d'interface installés sur le Firebox. Quand vous avez enregistré la configuration sur le nouveau Firebox, vous devez ouvrir le fichier de configuration du nouveau Firebox pour mettre à jour la liste de l'interface.

Pour configurer un périphérique avec RapidDeploy, vous téléchargez un fichier de configuration sur les serveurs WatchGuard afin que le nouveau périphérique le télécharge. Lorsque vous démarrez le nouveau Firebox avec les paramètres usine par défaut, il se connecte automatiquement à WatchGuard pour télécharger le fichier de configuration RapidDeploy et la clé de fonctionnalité.

Le fichier de configuration que vous téléchargez pour RapidDeploy doit spécifier le modèle de Firebox correct.

- Si le nouveau Firebox est de même modèle que le Firebox d'origine, utilisez le fichier de configuration du Firebox d'origine en tant que fichier RapidDeploy du nouveau Firebox.

- Si le nouveau Firebox est d'un autre modèle, utilisez Policy Manager pour modifier le modèle de Firebox dans le fichier de configuration puis utilisez le fichier de configuration mis à jour en tant que fichier RapidDeploy du nouveau Firebox.

Le fichier de configuration que vous utilisez pour RapidDeploy doit également correspondre à une version de Fireware non ultérieure à la version de Fireware actuellement installée sur le Firebox. Si vous possédez un nouveau Firebox que vous n'avez jamais mis à niveau, vérifiez que la version du fichier de configuration que vous utilisez pour RapidDeploy n'est pas ultérieure à celle de la version de Fireware installée en usine sur le Firebox. Astuce !

Pour de plus amples informations concernant les exigences des fichiers de configuration RapidDeploy, consultez la section Créer un Fichier de Configuration pour RapidDeploy.

Une fois le fichier de configuration préparé, utilisez l'une des méthodes suivantes pour télécharger le fichier de configuration RapidDeploy sur le nouveau Firebox :

- Utiliser RapidDeploy depuis le Site Web de WatchGuard. Pour plus d'informations, consultez Charger un Fichier de Configuration pour RapidDeploy.

- Si le nouveau Firebox a été livré avec Fireware v12.3.1 ou une version ultérieure, vous pouvez utiliser RapidDeploy à partir de WatchGuard Cloud. Pour plus d'informations, consultez RapidDeploy à partir de WatchGuard Cloud.

Dans Fireware v12.2 et les versions ultérieures, vous pouvez utiliser Fireware Web UI pour télécharger le fichier de configuration à partir du Firebox d'origine avant de le télécharger vers le nouveau Firebox.

Pour utiliser Fireware Web UI pour migrer la configuration, le Firebox d'origine et le nouveau Firebox doivent présenter le même nombre d'interfaces. Si les Fireboxes présentent un nombre d'interfaces distinct, suivez les étapes d'utilisation de Policy Manager pour migrer la configuration.

Pour préparer le nouveau Firebox :

- Utilisez l'assistant Web Setup Wizard pour configurer le nouveau Firebox avec une nouvelle configuration de base temporaire. Pour plus d'informations, consultez Exécuter l'Assistant Web Setup Wizard.

- Si la version de Fireware du périphérique est antérieure à v12.2 ou antérieure à la version installée sur le Firebox d'origine, mettez-la à niveau vers la dernière version de Fireware. Dans Fireware Web UI, sélectionnez Système > Mise à Niveau du Système d'Exploitation. Pour plus d'informations, consultez Mettre à Niveau le système d'exploitation Fireware OS ou WatchGuard System Manager.

Pour migrer la configuration du Firebox d'origine, à partir de Firebox Web UI :

- Sélectionnez Système > Fichier de Configuration.

La page Fichier de Configuration s'ouvre.

- Cliquez sur Choisir un Fichier ou Parcourir et sélectionner le fichier de configuration à charger.

La dénomination du bouton dépend du navigateur utilisé. - Cliquez sur Restaurer.

La configuration du Firebox est mise à jour avec les paramètres du fichier de configuration.

Pour plus d'informations, consultez Gérer le Fichier de Configuration du Firebox.

Après avoir enregistré un fichier de configuration qui modifie l'adresse IP de l'interface du Firebox à laquelle votre ordinateur est connecté, vous devez vous assurer que votre ordinateur possède une adresse IP sur le même réseau que la nouvelle adresse IP de l'interface.

Le nouveau Firebox a une adresse MAC différente de celle du Firebox original. Certains périphériques de votre réseau précédemment connectés au Firebox d'origine peuvent ne pas réussir à communiquer avec le nouveau Firebox avant l'expiration des anciennes entrées ARP de l'adresse IP du Firebox. Vous devrez attendre jusqu'à 60 minutes ou redémarrer les périphériques concernés. Si l'un des périphériques de votre réseau a une entrée ARP statique configurée pour l'adresse IP du Firebox, vous devez la changer sur ce périphérique.

Étapes de Migration Supplémentaires

Après avoir migré la configuration vers le nouveau Firebox, vous devrez parfois apporter d'autres modifications à la configuration du Firebox et des clients réseau.

Certificats

Par défaut, tous les certificats sont différents sur le nouveau Firebox. Si vous utilisez les certificats par défaut, les clients réseau n'approuvent pas automatiquement le certificat du nouveau Firebox.

Si le Firebox d'origine utilisait un certificat tiers et que vous souhaitez l'utiliser sur le nouveau Firebox :

- Sur le nouveau Firebox, sélectionnez l'option de certificat par défaut des paramètres des fonctionnalités du Firebox utilisant un certificat tiers. Vous devez effectuer cette étape avant d'enregistrer la configuration sur le nouveau Firebox. À titre d'exemple, vous pouvez utiliser un certificat tiers pour l'inspection du contenu HTTPS entrant, BOVPN, Mobile VPN with IKEv2 et Mobile VPN with L2TP.

- Pour configurer les certificats d'inspection du contenu HTTPS, consultez la section Utiliser les Certificats avec l'Inspection du Contenu du Proxy HTTPS.

- Pour configurer les certificats BOVPN, consultez la section Certificats pour l'Authentification des Tunnels Branch Office VPN (BOVPN).

- Pour configurer les certificats Mobile VPN with IKEv2, consultez la section Modifier la Configuration Mobile VPN with IKEv2.

- Pour configurer les certificats Mobile VPN with L2TP, consultez la section Certificats pour l'Authentification des Tunnels Mobile VPN with L2TP.

- Si vous utilisez le certificat du serveur web Firebox :

- Dans Fireware v12.2.1 et les versions ultérieures, choisissez Configuration > Certificats puis choisissez l'onglet Certificat de Serveur Web Firebox.

Dans Fireware v12.2 et les versions antérieures, choisissez Configurer > Authentification > Certificat de Serveur Web. - Vérifiez que l'option Certificat par défaut signé par le Firebox est sélectionnée.

- Si vous avez un certificat tiers, l'option Certificat Tiers est sélectionnée. Vous devez sélectionner Certificat par défaut signé par le Firebox.

- Dans Fireware v12.2.1 et les versions ultérieures, choisissez Configuration > Certificats puis choisissez l'onglet Certificat de Serveur Web Firebox.

- Après avoir enregistré la configuration sur le nouveau Firebox, importez le certificat tiers après avoir migré la configuration. Pour plus d'informations sur l'importation des certificats, consultez Gérer les Certificats de Périphérique (Web UI), et Gérer les Certificats de Périphérique (WSM).

- Appliquez le certificat aux fonctionnalités, le cas échéant. À titre d'exemple, si vous avez utilisé le certificat tiers pour l'inspection du contenu HTTPS entrant sur l'ancien Firebox, vous pouvez opter pour utiliser le certificat tiers importé pour l'inspection du contenu HTTPS de votre nouveau Firebox. Il convient également de procéder ainsi pour les configurations BOVPN, mobile VPN IKEv2 et mobile VPN L2TP.

Pour obtenir des informations générales sur la manière dont le Firebox utilise les certificats, consultez À propos des Certificats.

Mobile VPN with IKEv2

Si vous utilisez Mobile VPN with IKEv2 et que vous utilisez le certificat IKEv2 par défaut du Firebox, vous devez effectuer l'une des opérations suivantes :

- Distribuez un profil client VPN mis à jour à tous les périphériques clients VPN afin de distribuer le nouveau certificat IKEv2 par défaut du Firebox aux clients. Pour plus d'informations, consultez Configurer les Périphériques Client pour Mobile VPN with IKEv2.

- Distribuez uniquement le nouveau certificat IKEv2 par défaut du Firebox à tous les périphériques clients VPN (si vous ne souhaitez pas distribuer un profil VPN mis à jour aux clients).

Si le Firebox d'origine utilisait un certificat tiers et que vous mettez à jour le nouveau Firebox de manière à utiliser ce même certificat tiers, il n'est pas nécessaire de distribuer un profil client VPN mis à jour. Les clients VPN existants peuvent se connecter après avoir mis à jour le nouveau Firebox de manière à utiliser le certificat tiers.

Mobile VPN with SSL

La première fois que le client WatchGuard Mobile VPN with SSL se connecte au nouveau Firebox, les utilisateurs doivent répondre à une invite d'approbation du certificat.

Pour les périphériques employant le client OpenVPN pour se connecter à Mobile VPN with SSL, les utilisateurs doivent importer un nouveau profil client VPN et supprimer l'ancien profil client VPN. Pour plus d'informations, consultez Utiliser Mobile VPN with SSL avec un Client OpenVPN