Créer des modèles de Configuration pour les Périphériques

Un Modèle de Configuration de Périphérique est un ensemble de paramètres de configuration que plusieurs Firebox peuvent utiliser. Quand vous gérez vos Firebox avec WatchGuard Management Server, vous pouvez créer des Modèles de Configuration de Périphérique que vous stockez sur le Management Server. Vous pouvez ensuite utiliser ces modèles avec vos Firebox gérés.

Vous pouvez appliquer un modèle à un seul périphérique Firebox géré, à un dossier de périphérique ou à un dossier Groupe de Gestion. Si vous appliquez un modèle à un dossier, le modèle est appliqué uniquement aux périphériques compatibles figurant dans le dossier (périphériques dotés de la même version de Fireware OS que celle du modèle). Par exemple, si vous appliquez un modèle

Pour plus d'informations sur les Groupes de Gestion, voir Configurer les Groupes de Gestion.

Les modèles que vous créez sur le Management Server se situent dans l'arborescence Modèles de Configuration de Périphérique. Vous pouvez utiliser les Modèles de Configuration de Périphérique pour configurer facilement les filtres de pare-feu standard, pour modifier la configuration de vos Services d'Abonnement sous licence, pour configurer les paramètres de journalisation ou appliquer d'autres paramètres de stratégie sur un ou plusieurs périphériques entièrement gérés. Il existe deux manières d'utiliser les modèles :

- Créez des Modèles de Configuration de Périphérique complets contenant tous les paramètres de vos Firebox.

- Créez plusieurs Modèles de Configuration de Périphérique, chacun avec des paramètres spécifiques que vous appliquez à vos Firebox par couche, selon les besoins de chacun d'entre eux.

Par exemple, vous pouvez créer un modèle qui inclut uniquement les paramètres de proxy SMTP pour un groupe de Firebox déployés dans la région nord de votre territoire.

Pour vous aider à mieux identifier le contenu de chaque modèle que vous créez, assurez-vous de spécifier un nom unique et descriptif pour chaque modèle.

Quand vous configurez un modèle, vous pouvez aussi indiquer si les paramètres dans le modèle ont priorité sur les paramètres contenus dans le fichier de configuration d'un périphérique individuel. Par défaut, les paramètres du modèle remplacent automatiquement ceux dans un fichier de configuration individuel.

- Les modèles Fireware XTM versions v11.0 à 11.3.x ne peuvent être appliqués qu'aux périphériques dotés du système d'exploitation Fireware OS versions v11.0 à 11.3.x

- Les modèles Fireware XTM versions 11.4 à 11.9.3 ne peuvent être appliqués qu'aux périphériques dotés du système d'exploitation Fireware OS versions 11.4 à 11.9.3

- Les modèles Fireware XTM v11.9.4–11.12.x ne peuvent être appliqués qu'aux périphériques dotés du Fireware OS versions 11.9.4–11.12.x

- Les modèles Fireware v12.0 à V12.5.x ne peuvent être appliqués qu'aux périphériques dotés du Fireware OS versions 11.9.4 à 11.12.x

- Les modèles de Fireware v12.6 et les modèles ultérieures ne peuvent être appliqués qu'aux périphériques exécutant un Fireware OS versions v12.6 ou ultérieure.

- Firebox

- système d'exploitation Fireware OS v12.6 ou les versions ultérieures

- Fireware OS v12.0 à 12.5.x

- Périphériques XTM et Firebox

- Fireware XTM versions 11.9.4 à 11.12.x — Périphériques Firebox ou XTM

- Fireware XTM versions 11.4 à 11.9.3 — Périphériques Firebox ou XTM

- Fireware XTM versions v11.0 à 11.3.x — Périphériques Firebox X Edge e-Series, Core e-Series et Peak e-Series

- Firebox X Edge

- Edge v10.x

- Edge v8.x

- Edge v7.5

Vous pouvez apporter des modifications à un modèle de configuration de périphérique à tout moment. Quand vous modifiez un modèle de configuration d'un Firebox avec Fireware v11.3.x ou ultérieur, Management Server enregistre les modifications dans l'historique de configuration du modèle, mais les Fireboxes qui utilisent ce modèle ne sont pas automatiquement mis à jour. Vous devez réappliquer le modèle à vos Firebox pour que les changements apportés au modèle apparaissent dans le fichier de configuration de vos Firebox.

Après l'application d'un Modèle de Configuration à un Firebox, vous pouvez ouvrir Policy Manager depuis Management Server afin de vous connecter directement au Firebox et changer les stratégies et paramètres dans le fichier de configuration du périphérique. Management Server enregistre les changements que vous apportez dans l'historique de configuration du Firebox.

Pour plus d'informations sur l'historique de configuration du périphérique, voir À propos de l'historique de Configuration et de l'historique d'Application des modèles.

Créer un nouveau modèle de configuration de périphérique

Vous pouvez créer un nouveau Modèle de Configuration de Périphérique dans la section Management Server de WatchGuard System Manager.

Pour créer un nouveau Modèle de Configuration de Périphérique :

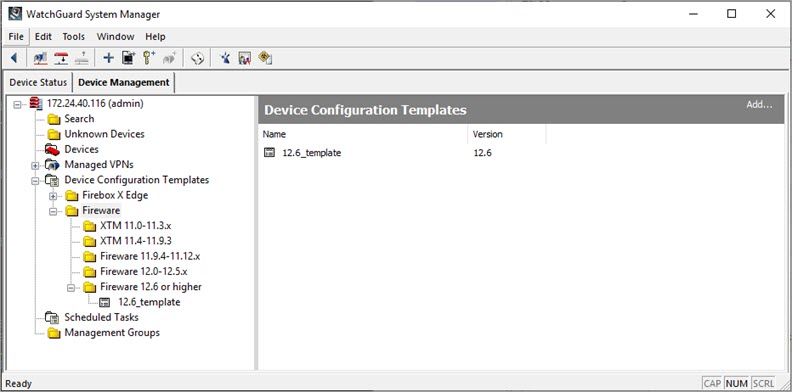

- Ouvrez WatchGuard System Manager et connectez-vous à votre Management Server.

- Sélectionnez l'onglet Gestion des Périphériques.

La page Management Server s'affiche. - Dans le menu de navigation de gauche, sélectionnez Modèles de configuration de périphérique.

La page Modèles de configuration de périphérique s'affiche, avec la liste des modèles actuellement proposés.

- Déroulez la liste Modèles de configuration de périphérique pour voir les modèles disponibles.

- Faites un clic droit sur Modèles de Configuration de Périphérique ou sur n'importe quel dossier de modèles, puis sélectionnez Insérer le Modèle de Configuration de Périphérique.

Ou, cliquez sur Ajouter, en haut à droite de la page Modèles de configuration de périphérique.

La boîte de dialogue Version du produit s'affiche. - Sélectionnez la gamme et la version du produit dans la liste déroulante. Cliquez sur OK.

- Spécifiez un nom pour le modèle. Cliquez sur OK.

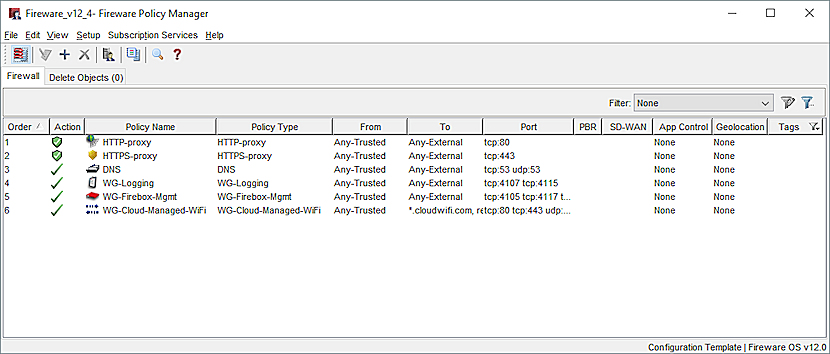

Le nouveau modèle est ajouté au sous-dossier du modèle. Policy Manager s'ouvre avec un fichier de configuration vierge. - Suivez les procédures des sections suivantes pour configurer le modèle.

Configurer un Modèle pour un Périphérique

Pour définir les paramètres dans un modèle de configuration de dispositif, utilisez une version simplifiée de Policy Manager.

Pour configurer le DNS global, le QoS et l'action d'avertissement WebBlocker dans les modèles de configuration de Fireware v12.0 à v12.5.x, vous devez utiliser Policy Manager v12.4 ou les versions ultérieures.

Dans un Modèle de Configuration de Périphérique, vous pouvez :

- Ajouter, modifier et supprimer des stratégies et des types de stratégies

- Configurer la mise en surbrillance des stratégies

- Configurer la synchronisation de clé de fonctionnalité et les alarmes d'expiration de la clé de fonctionnalité (Fireware v11.10.1 et versions ultérieures)

- Configurer aliases Astuce

- Configurer les paramètres pour activer la journalisation d'une stratégie et les paramètres globaux de journalisation

- Configurer les paramètres de gestion des paquets par défaut (Fireware v12.0 ou version ultérieures)

- Configurer les paramètres du niveau de journalisation de diagnostic

- Configurer les paramètres DNS/WINS (Fireware v12.0 ou version ultérieure)

- Configurer les Paramètres de serveur NTP

- Configurer les Paramètres SNMP

- Configurer les paramètres QoS par stratégie (Fireware v12.0 ou version ultérieure)

- Configurer le NAT Dynamique basés sur la stratégie (Fireware v12.0 ou version ultérieure)

- Configurer le 1-to-1 NAT basés sur la stratégie (Fireware v12.0 ou version ultérieure)

- Configuration des paramètres d'authentification :

- Configurer la mise à jour automatique des certificats d'Autorité de Certification (Fireware v11.10 et versions ultérieures).

- Configurer des actions pour :

- Gestion du Trafic

- Proxies

- Contenu (Fireware v12.0 et versions ultérieures)

- Profils TLS (Fireware v12.1 ou version ultérieure) Astuce

- WebBlocker

- Calendriers

- SNAT (Fireware v11.4 et versions ultérieures)

- Quotas (Fireware v11.10 et versions ultérieures)

- Configurer des Intégrations Technologiques pour :

- ConnectWise (Fireware v11.12 et versions ultérieures)

- Autotask (Fireware v12.0.1 et versions ultérieures)

- TigerPaw (Fireware v12.3 et versions ultérieures)

- Configurer les paramètres des Services d'Abonnement :

- Application Control

- APT Blocker

- Botnet Detection

- Data Loss Prevention

- DNSWatch (Fireware v12.1.1 ou version ultérieure) Astuce

- Gateway AntiVirus

- Geolocation

- IntelligentAV (Fireware v12.2 et versions ultérieures)

- Intrusion Prevention

- Mobile Security

- Quarantine Server

- Reputation Enabled Defense

- spamBlocker

- Threat Detection

- WebBlocker

Si un modèle comprend une action WebBlocker qui spécifie l'action Avertir, vous pouvez appliquer le modèle uniquement aux Fireboxes qui exécutent Fireware v12.4 ou supérieur.

- Configurer les Paramètres Globaux pour vos périphériques

- Configurer les paramètres d'héritage pour vos périphériques

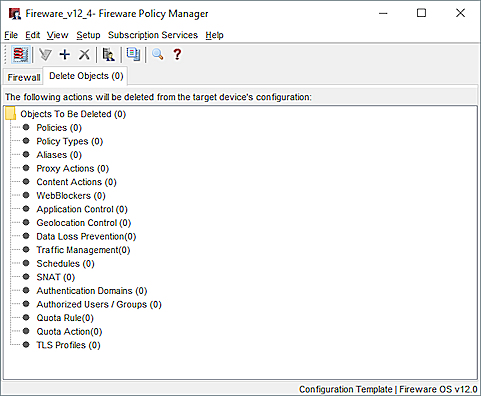

- Configurer les objets à supprimer des fichiers de configuration de vos périphériques

Vous ne pouvez pas utiliser un modèle de Configuration de Périphérique pour modifier les stratégies par défaut, comme les stratégies de gestion WatchGuard et WatchGuard Web UI du Firebox. Vous pouvez plutôt ajouter au modèle une autre stratégie du même type que la stratégie par défaut.

Après avoir appliqué un modèle à un Firebox, vous pouvez apporter des changements aux alias du fichier de configuration de votre périphérique afin de définir les valeurs correctes des alias de votre Firebox.

Si vous appliquez un modèle à un Firebox et que ce modèle contient un nom d'alias déjà utilisé par une interface du Firebox, le nom d'alias ne s'affichera pas correctement dans la liste Alias une fois que le modèle aura été appliqué. Cela est dû au fait qu'un fichier de configuration ne peut pas contenir plusieurs fois le même nom d'alias.

Avant de pouvoir appliquer un modèle à plusieurs périphériques entièrement gérés, il est utile de pouvoir supprimer automatiquement certains paramètres du fichier de configuration d'un périphérique au moment de l'application du modèle. Vous pouvez configurer les paramètres de suppression au moment de configurer le fichier de configuration de votre modèle. Vous pouvez supprimer des stratégies, des services, des alias, des actions de proxy, des actions de WebBlocker, des paramètres d'Application Control et des calendriers. Vous ne pouvez pas supprimer des tunnels ni des clés de licence, qui sont stockés sur le Management Server.

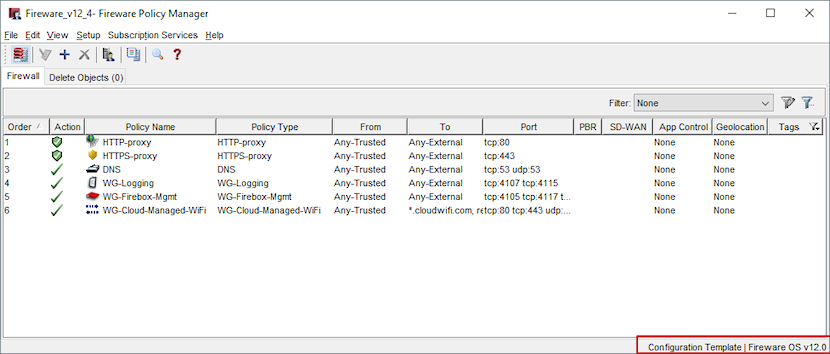

Pour déterminer rapidement si l'utilisation d'un modèle est restreinte à certains modèles de Fireware, regardez les informations du modèle apparaissant au bas dans Policy Manager. Si (Restriction de modèle) apparaît, le modèle ne peut s'appliquer qu'à certains périphériques.

Pour plus d'informations sur la configuration des serveurs WebBlocker, voir Configurer WebBlocker et Configurer les Serveurs WebBlocker.

Ajouter des stratégies à un modèle

Vous pouvez ajouter des stratégies de pare-feu à un modèle de configuration tout comme vous les ajouteriez à la configuration d'un Firebox.

Pour ajouter des stratégies à un modèle de configuration :

- Sélectionnez l'onglet Pare-feu.

- Cliquez sur

.

.

Sinon, sélectionnez Modifier > Ajouter une Stratégie.

La boîte de dialogue Ajouter des Stratégies s'ouvre. - Développez le dossier correspondant au type de stratégie que vous souhaitez ajouter.

Une liste de stratégies sélectionnées s'affiche. - Sélectionnez une stratégie.

- Cliquez sur Ajouter.

La boîte de dialogue Propriétés de la nouvelle stratégie apparaît. - Configurez la stratégie.

Pour plus d'informations sur la configuration d'une nouvelle stratégie, voir Ajouter une Stratégie de Proxy à Votre Configuration. - Répétez les étapes 3 à 6 pour ajouter d'autres stratégies à votre configuration.

Configurer la Priorité des Stratégies

Après avoir ajouté des stratégies à un modèle, vous pouvez passer en mode ordre manuel et définir la priorité des stratégies pour votre modèle. Lorsque vous appliquez le modèle à un Firebox, l'ordre que vous choisissez pour les stratégies dans le modèle n'est préservé que si le fichier de configuration du Firebox est également configuré en mode de classement manuel.

Pour configurer l'ordre de priorité des stratégies dans Policy Manager :

- Sélectionnez Afficher > Mode de Classement Automatique.

La croix disparaît et un message de confirmation s'affiche. - Cliquez sur Oui pour confirmer que vous souhaitez basculer en mode de classement manuel.

Lorsque vous basculez en mode de classement manuel, la fenêtre Policy Manager passe en mode Détails. Vous ne pouvez pas modifier l'ordre des stratégies si vous êtes en mode Grandes icônes. - Pour modifier l'ordre d'une stratégie, sélectionnez-la et faites-la glisser vers son nouvel emplacement.

- Cliquez sur

.

. - Ouvrez le fichier de configuration du périphérique dans Policy Manager.

- Si le fichier est en mode de classement automatique, répétez les Étapes 1 à 4 pour faire passer le périphérique en mode de classement manuel.

- Fermez Policy Manager pour le périphérique.

- Appliquez le Modèle de Configuration du Périphérique à votre périphérique.

- Ouvrez le fichier de configuration du périphérique dans Policy Manager et examinez l'ordre des stratégies.

Les stratégies du Modèle de Configuration du Périphérique ont le même ordre dans le fichier de configuration du périphérique que celui que vous avez spécifié dans le modèle.

Spécifier les Objets à Supprimer

Lorsque vous appliquez un modèle à un périphérique, vous pouvez spécifier certains paramètres à supprimer dans le fichier de configuration du périphérique. Cela vous permet de vous assurer que votre configuration de périphérique n'inclut aucun élément en double après l'application d'un modèle.

Vous pouvez choisir d'ajouter des éléments dans ces catégories à la liste Objets à supprimer :

- Stratégies

- Types de stratégies

- Alias

- Actions de proxy

- Actions de Contenu

- WebBlocker

- Application Control

- Contrôle Geolocation

- Data Loss Prevention

- Gestion du Trafic

- Calendriers

- SNAT

- Domaines d'Authentification

- Utilisateurs ou groupes autorisés

- Règle de Quota

- Action de Quota

- Profils TLS (Fireware v12.0 et versions ultérieures)

Dans la mesure où les stratégies Mobile VPN comportent deux stratégies apparaissant comme une seule stratégie (une stratégie .in et une stratégie .out), nous vous recommandons de ne pas ajouter de stratégies Mobile VPN à cette liste. Si vous devez spécifier dans votre modèle la suppression d'une stratégie Mobile VPN, veillez à ajouter à la fois la stratégie .in et la stratégie .out. Par exemple, pour une stratégie Mobile VPN baptisée MVPN-Nord, ajoutez les stratégies MVPN-Nord.in et MVPN-Nord.out à la liste des Objets à supprimer.

Si vous spécifiez des objets à supprimer liés aux éléments restant dans votre fichier de configuration après l'application du modèle, le lien vers les éléments supprimés est supprimé des éléments restants. Par exemple, si vous spécifiez un alias à supprimer, et que cet alias est utilisé dans une stratégie dont la suppression n'est pas prévue, lorsque le modèle sera appliqué au périphérique, la stratégie ne sera pas supprimée, mais l'alias sera supprimé de la stratégie. Pensez à vérifier que les éléments que vous choisissez de supprimer ne créent pas d'erreur dans vos fichiers de configuration, comme par exemple une stratégie sans adresse De ou À.

Pour préciser que certains objets doivent être supprimés du fichier de configuration du périphérique au moment où le modèle est appliqué :

- Sélectionnez l'onglet Supprimer les objets.

- Dans l'arborescence Objets à supprimer, sélectionnez le type d'objet à supprimer du fichier de configuration du périphérique.

- Faites un clic droit sur l'objet et sélectionnez Ajouter l'objet.

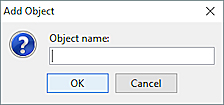

La boîte de dialogue Ajouter un objet s'affiche.

- Dans la zone de texte Nom de l'objet, tapez le nom de l'objet à supprimer.

Par exemple, pour supprimer la stratégie de proxy FTP, saisissez proxy FTP. - Cliquez sur OK.

L'objet que vous avez précisé apparaît dans la liste pour le type d'objet que vous avez sélectionné.

Indiquer un Objet à Supprimer lorsque vous Supprimez ou Renommez un Objet

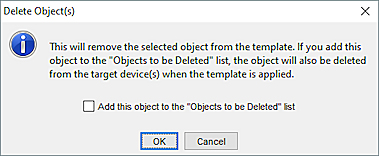

Lorsque vous supprimez ou renommez des objets dans un modèle de configuration, Policy Manager vous demande si vous souhaitez ajouter l'objet ou la stratégie à la liste des Objets à Supprimer. Cette option apparaît lorsque vous supprimez un objet, tel qu'une action de proxy ou une action WebBlocker, ou lorsque vous renommez une stratégie existante. Si vous ajoutez un objet à la liste, lorsque vous appliquez le modèle à un Firebox, les objets que vous spécifiez sont supprimés de la configuration du périphérique Firebox. Si vous ajoutez le nom d'une stratégie renommée à la liste, la stratégie avec le nouveau nom est ajoutée au fichier de configuration et la stratégie originale est supprimée.

Pour supprimer un objet du modèle lorsque vous supprimez ou renommez un objet :

- Supprimez un objet du modèle ou modifiez le nom d'une stratégie.

La boîte de dialogue Supprimer des objets s'affiche.

- Pour supprimer l'objet ou le nom de la stratégie du fichier de configuration du périphérique lorsque le modèle de configuration est appliqué au Firebox, cochez la case Ajouter cet objet à la liste « Objets à Supprimer ».

Pour supprimer l'objet du modèle, mais ne pas l'ajouter à la liste Objets à Supprimer, ne cochez pas la case Ajouter cet objet à la liste des « Objets à Supprimer ». - Cliquez sur OK.

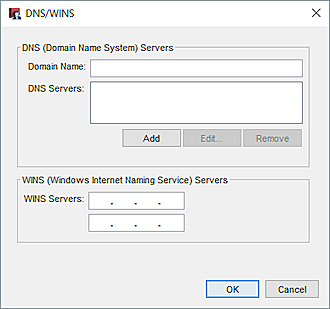

Configurer les Serveurs DNS et WINS

Vous devez configurer les serveurs DNS et WINS réseau (globaux) sur le Firebox afin d'assurer le bon fonctionnement de certaines fonctionnalités. Les serveurs DNS et WINS réseau sont également connus sous le nom de « serveurs DNS et WINS globaux ».

La configuration du serveur DNS/WINS est prise en charge dans les modèles pour Fireware v12.0 et versions ultérieures.

- Ouvrez le modèle de configuration dans Policy Manager.

- Sélectionnez Réseau > DNS/WINS.

La boîte de dialogue DNS/WINS s'affiche.

- Configurez les paramètres des serveurs DNS et WINS du réseau. Pour plus d'informations sur ces paramètres, consultez Configurer les Serveurs DNS et WINS.

Configurer les Paramétrages Globaux

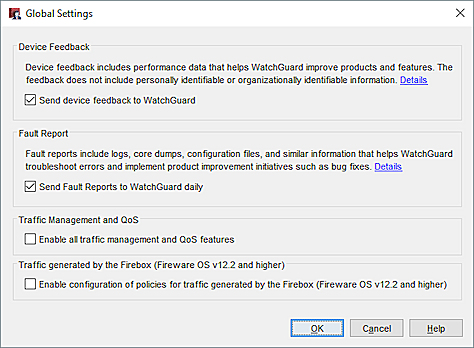

Lorsque vous créez un nouveau modèle de configuration, vous pouvez configurer ces paramètres globaux :

Par défaut, le modèle est configuré pour permettre à votre périphérique Firebox d'envoyer des rapports à WatchGuard. L'option Commentaires sur le périphérique aide WatchGuard à améliorer les produits et fonctionnalités. Pour obtenir plus d'informations sur le retour d'information que votre Firebox envoie à WatchGuard, consultez Retour d'informations du Périphérique.

Votre Firebox recueille et stocke des informations sur les erreurs qui se produisent sur votre périphérique et génère des rapports de diagnostic de ses erreurs. Les pannes collectées sont regroupées dans les catégories suivantes :

- Échecs d'assertion

- Plantages de programme

- Exceptions du noyau

- Problèmes matériels

Lorsque vous activez la fonctionnalité Rapports de Pannes, des informations concernant les pannes sont envoyées à WatchGuard une fois par jour. WatchGuard utilise ces informations pour améliorer les performances matérielles et celles du Système d'Exploitation. Vous pouvez aussi consulter la liste des Rapports de Pannes, envoyer manuellement les rapports à WatchGuard, et supprimer les Rapports de Pannes de votre Firebox.

Ce paramètre global n'est disponible que dans les modèles pour Fireware OS v11.9.3 ou versions ultérieures.

Pour des opérations de tests de performance ou de débogage réseau, vous pouvez activer toutes les fonctions de gestion du trafic et de QoS sur vos Firebox.

Pour permettre la configuration de la gestion du trafic ou de la QoS dans les stratégies, vous devez activer le paramètre global

Si vous avez ajouté ou prévoyez d'ajouter à la configuration du Firebox plusieurs utilisateurs avec des privilèges d'Administrateur de Périphérique, dans les paramètres du modèle, vous pouvez permettre à plusieurs utilisateurs avec des privilèges d'Administrateur de Périphérique de se connecter au Firebox en même temps.

Ce paramètre global n'est disponible que dans les modèles pour Fireware 11.9.4-11.12.x.

Dans Fireware v12.2 et les versions ultérieures, vous pouvez configurer des stratégies de manière à contrôler le trafic généré par le Firebox. Ce type de trafic est également connu sous le nom de « trafic autogénéré ».

Avant de pouvoir créer des stratégies pour contrôler le trafic généré par le Firebox, vous devez cocher la case Activer la configuration de stratégies pour le trafic généré par le Firebox. Il est important de comprendre les modifications qui surviennent lorsque vous activez cette option. Lorsque cette option est activée :

- Vous pouvez ajouter de nouvelles stratégies qui s'appliquent au trafic généré par le Firebox.

- La stratégie Any-From-Firebox qui était masquée auparavant apparait dans la liste des stratégies.

Cette stratégie ne peut pas être modifiée ou supprimée. - Le Firebox cesse de définir l'adresse IP source du trafic qu'il génère afin de le faire correspondre à une route de tunnel BOVPN. Ceci signifie que si votre configuration inclut un tunnel BOVPN, le trafic généré par le Firebox utilisera une interface WAN au lieu du tunnel BOVPN.

Si le mode de classement automatique est activé pour la liste des Stratégies, les modifications suivantes surviennent :

- Modification du numéro de rang des stratégies existantes.

Ces opérations se produisent car la stratégie Tout-À-partir-du-Firebox s'affiche désormais. - Les stratégies qui contrôlent le trafic généré par le Firebox figurent avant toutes les autres stratégies.

S'il n'existe pas d'autres stratégies qui contrôlent le trafic généré par le Firebox, la stratégie Tout-À-partir-du-Firebox figure en tête de liste et est numérotée 1. - Les stratégies que vous ajoutez pour le trafic généré par le Firebox figurent avant la stratégie Tout-À-partir-du-Firebox, car elles sont plus granulaires.

Pour de plus amples informations sur ce paramètre et les stratégies qui contrôlent le trafic généré par le Firebox, consultez À propos des Stratégies relatives au Trafic Généré par le Firebox.

Pour configurer des stratégies pour le trafic généré par le Firebox, consultez Configurer les Stratégies relatives au Trafic Généré par le Firebox.

Pour obtenir les exemples de configuration, consultez Exemples de Configuration de Contrôle du Trafic Généré par le Firebox.

Pour configurer les paramétrages globaux dans le modèle :

- Sélectionnez Installation > Paramètres globaux.

La boîte de dialogue Paramètres g=Globaux s'affiche.

- Pour désactiver la fonction de Rapports de Périphérique, décochez la case Envoyer à WatchGuard des rapports du périphérique.

- Pour activer la fonction de Rapports d'Échec, cochez la case Envoyer des Rapports d'Échec à WatchGuard.

- Pour activer les fonctions de gestion du trafic et la QoS, cochez la case Activer la gestion de l'ensemble du trafic et la QoS.

- Pour permettre à plusieurs utilisateurs avec des privilèges d'Administrateur de Périphérique de se connecter au Firebox en même temps, cochez la case Permettre à plusieurs Administrateurs de Périphérique de se connecter en même temps.

Ce paramètre global n'est disponible que dans les modèles pour Fireware 11.9.4-11.12.x. - Avant de pouvoir créer des stratégies pour contrôler le trafic généré par le Firebox, vous devez cocher la case Activer la configuration de stratégies pour le trafic généré par le Firebox.

Ce paramètre global n'est disponible que dans les modèles pour Fireware 12.0 ou versions ultérieures, et n'est pris en charge que pour les appareils qui exécutent Fireware OS v12.2 ou version ultérieure.

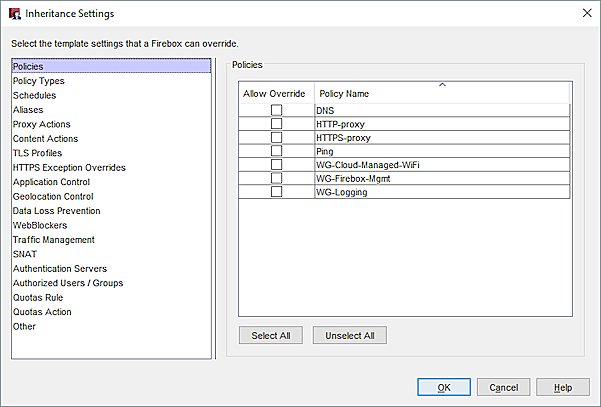

Configurer les paramètres d'héritage

Par défaut, si vous appliquez un modèle à un Firebox avec un fichier de configuration qui inclut déjà les mêmes stratégies et paramètres que ceux du modèle, la plupart des paramètres du modèle supplantent les paramètres de configuration du Firebox.

Si vous modifiez le nom d'une stratégie ou un autre objet dans le modèle, lorsque vous appliquez le modèle à votre Firebox, la nouvelle stratégie ou objet est ajouté à la configuration du Firebox et ne remplace pas la stratégie plus ancienne ou l'objet que vous avez renommé. Si vous ne voulez pas conserver l'ancienne stratégie ou l'objet dans votre fichier de configuration, vous devez la ou le supprimer manuellement.

Pour que les paramètres d'héritage fonctionnent correctement, les stratégies et les paramètres du modèle doivent partager exactement le même nom et utiliser les mêmes options de configuration que les stratégies et paramètres dans le fichier de configuration du périphérique. Par exemple, dans les paramètres Utilisateurs et Groupes Autorisés, si vous ajoutez un utilisateur autorisé portant le nom Admin 1 à votre modèle et que vous appliquez ce modèle à un Firebox dont le groupe autorisé se nomme Admin 1, les Paramètres d'Héritage ne s'appliquent pas car l'instance Admin 1 du modèle est un groupe alors que l'instance du Firebox est un utilisateur.

Dans les paramètres d'héritage du modèle, vous pouvez spécifier quels paramètres du fichier de configuration du périphérique ont la priorité sur les paramètres du modèle. Chaque catégorie de paramètres apparaît sur une page différente :

- Stratégies

- Types de stratégies

- Calendriers

- Alias

- Actions de proxy

- Actions de Contenu

- Profils TLS

- Contournement des exceptions HTTPS

- Application Control

- Contrôle Geolocation

- Data Loss Prevention

- WebBlocker

- Gestion du Trafic

- SNAT

- Serveurs d'Authentification

- Utilisateurs ou groupes autorisés

- Règle des Quotas

- Action des Quotas

- Autre

Il existe deux exceptions au comportement des Paramètres d'Héritage par défaut : la plupart des options figurant sur la page Autre et les alias spécifiques pour les périphériques sans fil. Par défaut, la case Autoriser le Contournement est cochée pour la plupart des options de l'onglet Autre (sauf pour les Indicateurs de Stratégie, les Filtres de Stratégie), et pour les alias sans fil spécifiques. Cela permet de s'assurer que les paramètres configurés sur le Firebox remplacent automatiquement les paramètres du modèle.

Dans la liste Autre, les options se présentent comme suit :

| Paramètres | Version de Fireware | Commentaire |

|---|---|---|

| Paramètres de compte pour l'authentification Firebox | v11.12.2 ou ultérieure | |

| Paramètres APT Blocker | Cette option contrôle l'héritage uniquement pour les paramètres d'APT Blocker. Cela n'affecte pas l'héritage des paramètres APT Blocker dans une action de proxy. Configurer l'héritage des actions de proxy dans les paramètres d'héritage des Actions de Proxy. | |

| Paramètre de synchronisation de clé de fonctionnalité automatique | ||

| Paramètres Autotask | v12.0.1 et ultérieure | |

| Botnet Detection | v11.11 et ultérieure | |

| Paramètres de ConnectWise | v11.12 et ultérieure | |

| Contrôle du Trafic Généré par le Firebox | v12.2 et ultérieure | |

| Paramètre des Connexions d'Administrateur de Périphérique | v11.10.1 et ultérieure | |

| Paramètre des Retours d'Information du Périphérique | ||

| Niveau du journal de diagnostic | ||

| Paramètres globaux de DLP | ||

| Activer la mise à jour automatique des certificats d'Autorité de Certification approuvées | v11.10 et ultérieure | |

| Activer la notification d'expiration des clés de fonctionnalité | v11.10.1 et ultérieure | |

| Paramètre du Rapport d'Échec | ||

| Exceptions de Fichiers | v12.2 et ultérieure | |

| Paramètres de décompression de Gateway AntiVirus | ||

| Geolocation | v11.12 et ultérieure | |

| Paramètres d'authentification globale du pare-feu | ||

| Paramètres IntelligentAV | v12.2 et ultérieure | |

| Paramètres d'Intrusion Prevention Service | ||

| Mobile Security | v11.11 et ultérieure | |

| Paramètres NTP | ||

| Filtres de stratégie | Non sélectionné par défaut | |

| Indicateurs de stratégie | Non sélectionné par défaut | |

| Paramètres du Quarantine Server | ||

| Paramètres de quota | v11.10 et ultérieure | |

| Paramètres de retour d'informations Reputation Enabled Defense | ||

| Envoyer des messages de journal vers le stockage interne du Firebox | ||

| Envoyer des messages de journal lorsque la configuration de ce périphérique a été modifiée. | ||

| Paramètres de mise à jour des signatures | ||

| Paramètres Single Sign-on | ||

| Paramètres SNMP | ||

| Paramètres spamBlocker | ||

| Serveur Syslog | ||

| Paramètres du système DNS/WINS | v12.0 et ultérieure | |

| Paramètres Terminal Services | ||

| Threat Detection & Response | v11.12 et ultérieure | |

| Paramètres Tigerpaw | v12.3 et ultérieure | |

| Gestion du Trafic et paramètres QoS | ||

| Paramètres de WatchGuard Log Server | ||

| Paramètres de WebBlocker | v11.12 et ultérieure |

Lorsque vous configurez les paramètres des options de la page Autre, un message peut apparaître qui vous demande si vous souhaitez modifier la sélection des Paramètres d'Héritage pour cette option. Si vous cliquez sur Oui, la case Autoriser le Contournement de cette option ne sera pas cochée. Lorsque l'option Autoriser le Contournement n'est pas activée, lorsque vous appliquez le modèle à vos Fireboxes, le paramètre configuré sur chaque Firebox ne contourne pas le paramètre configuré dans le modèle.

Les alias des périphériques sans fil qui sont remplacés par défaut sont les suivants :

- WG-Wireless-Guest

- WG-Wireless-Access-Point1

- WG-Wireless-Access-Point2

- Client-sans-fil-WG

Dans la mesure où les actions de proxy et les services d'abonnement partagent certains paramètres, les paramètres d'héritage pour les actions de proxy et les services d'abonnement peuvent interagir entre eux et provoquer des résultats inattendus lorsque vous appliquez un modèle à vos Firebox. Pour éviter d'être confronté à ce problème, lorsque vous configurez les paramètres d'héritage pour les actions de proxy ou un service d'abonnement, vérifiez les paramètres d'héritage pour le service d'abonnement ou l'action de proxy concerné(e) en vous assurant qu'aucun conflit n'est présent.

Pour configurer les paramètres d'héritage d'un modèle de configuration de périphérique, procédez comme suit :

- Sélectionnez Afficher > Paramètres d'Héritage.

La boîte de dialogue Paramètres d'Héritage apparaît, avec la catégorie Stratégies sélectionnées par défaut.

- Sélectionnez une catégorie.

Les paramètres configurés dans le modèle pour la catégorie choisie apparaissent. - Pour permettre à un paramètre de Firebox d'outrepasser un paramètre de modèle, cochez la case Autoriser le Contournement pour ce paramètre.

La plupart des cases à cocher pour les paramètres de la catégorie Autre sont sélectionnées par défaut. - Répétez les étapes 2 et 3 pour préciser d'autres paramètres de remplacement.

- Cliquez sur OK.

Enregistrer le modèle

- Cliquez sur

.

.

Ou alors, sélectionnez Fichier > Enregistrer > Sur Management Server.

L'assistant Schedule Template Update Wizard s'affiche. - Cliquez sur Suivant pour démarrer l'assistant.

La page Sélectionner l'heure et la date s'affiche. - Sélectionnez une option : Mettre à jour le modèle immédiatement ou Planifier la mise à jour du modèle.

- Si vous avez choisi Planifier la mise à jour du modèle, sélectionnez la Date et l'Heure de cette mise à jour souhaitée.

- Cliquez sur Suivant.

La page indiquant que l'assistant de planification de la mise à jour des modèles a terminé s'affiche. - Cliquez sur Terminer pour quitter le Wizard.

Lorsque Management Server configuration requiert l'ajout d'un commentaire au moment d'enregistrer votre configuration, la boîte de dialogue de cet enregistrement s'affiche. - Par conséquent, si Enregistrer un commentaire s'affiche, tapez une note sur les changements faits à votre configuration.

- Cliquez sur OK.

Le nouveau modèle est affiché dans liste de modèles de configuration de périphérique.

Consulter les Paramètres d'un Modèle

Après avoir configuré tous les paramètres pour le Modèle de Configuration de votre Périphérique, sélectionnez le modèle dans la liste des Modèles de Configuration de Périphérique. La page Paramètres du modèle pour le modèle apparaît avec tous les paramètres que vous avez configurés.

Sur cette page, vous pouvez consulter les paramètres du modèle, appliquer le modèle à un Firebox et afficher l'historique de configuration du modèle.

Les paramètres disponibles du modèle sont :

Paramètres d'héritage

Dans la section Paramètres d'Héritage, sélectionnez un onglet pour consulter les paramètres de ces options :

- Stratégies

- Types de stratégies

- Alias

- Actions de proxy

- Actions de Contenu

- Profils TLS

- Contournement des Exceptions HTTPS

- WebBlocker

- Application Control

- Contrôle Geolocation

- Gestion du Trafic

- Data Loss Prevention

- Calendriers

- SNAT

- Serveurs d'Authentification

- Utilisateurs ou groupes autorisés

- Règles de Quota

- Actions de Quota

- Supprimer les objets

Services d'Abonnement

La section services d'Abonnement comprend l'état et les détails de configuration d'ordre général de chaque service disponible.

Paramètres Système

La section Paramètres Système comprend les paramètres actuels du modèle pour :

- Journalisation WatchGuard — L'adresse IP de l'instance Dimension ou du Log Server WSM, ou Désactivé.

- Synchronisation de clé de fonctionnalité automatique — Activée ou Désactivée

- Limites de Connexion Globale — Nombre maximum de connexions d'authentification par pare-feu à partir d'un même compte

- Menace Persistantes Avancées — Activé ou Désactivé

À propos de

La section À propos comprend des informations de compatibilité du Firebox pour ce modèle.

Historique de Configuration

La section Historique de configuration inclut des détails sur la date de la dernière mise à jour du modèle, le nombre de révisions que le Management Server a enregistré pour le modèle, et la quantité d'espace utilisé par les révisions sur le Management Server.

Pour voir plus de détails dans l'historique de configuration pour un modèle, cliquez sur Afficher l'historique.

Périphériques

La section Périphériques comprend l'heure à laquelle le modèle a été appliqué le plus récemment à un périphérique, et une liste des Fireboxes auxquelles le modèle a été appliqué.

Pour plus d'informations sur l'application du modèle, cliquez sur Détail.

Vous ne pouvez pas apporter de changements aux paramètres de la page Paramètres du Modèle, mais vous pouvez ouvrir Policy Manager depuis cette page pour modifier un modèle de configuration de périphérique. Pour plus d'informations, consultez la section Créer un nouveau modèle de configuration de périphérique.

Pour appliquer le modèle à un Firebox, utilisez l'assistant Apply Template Wizard. Pour plus d'informations, consultez la section Appliquer un Modèle à un Firebox.

Pour afficher l'historique de configuration du modèle, ouvrez la boîte de dialogue Historique de configuration. Pour plus d'informations, consultez À propos de l'historique de Configuration et de l'historique d'Application des modèles.

Appliquer un Modèle à un Firebox

Après avoir terminé la configuration du modèle de configuration de votre périphérique, vous pouvez l'appliquer à vos périphériques entièrement gérés tournant sous la même version. Pour plus d'informations sur l'application d'un modèle à un Firebox, consultez Appliquer des modèles de Configuration de Périphérique à des Périphériques Gérés.

Modifier un Modèle de Configuration

Pour modifier un paramètre dans un Modèle de Configuration de Périphérique :

- Dans le menu de navigation à gauche, sélectionnez le modèle.

La page Paramètres du modèle apparaît. - Dans la section Paramètres d'héritage, cliquez sur Configurer.

Le fichier de configuration du modèle sélectionné s'ouvre dans Policy Manager. - Pour modifier une stratégie, sélectionnez la stratégie et cliquez sur

.

.

Ou, sélectionnez Modifier > Modifier Stratégie.

La boîte de dialogue Modifier les propriétés de la stratégie s'affiche. - Configurez la stratégie.

Pour plus d'informations sur la modification d'une stratégie, voir À propos des Propriétés de Stratégie ou Ajouter une Stratégie de Proxy à Votre Configuration. - Apportez d'autres changements aux paramètres dans le modèle.

- Cliquez sur

.

.

Ou alors, sélectionnez Fichier > Enregistrer > Sur Management Server.

Les changements de modèle sont enregistrés sur le Management Server.

Pour que vos changements entrent en vigueur dans les fichiers de configuration individuels de vos périphériques, vous devez les appliquer à vos Firebox avec l'assistant Apply Template Wizard.

Voir Également

À propos des Modes Centralized Management

Cloner un Modèle de Configuration de Périphériques

Appliquer des modèles de Configuration de Périphérique à des Périphériques Gérés